Intégrer manuellement Jamf Pro avec Intune pour la conformité

Importante

La prise en charge des appareils MacOS Jamf pour l’accès conditionnel est déconseillée.

À compter du 31 janvier 2025, la plateforme sur laquelle repose la fonctionnalité d’accès conditionnel de Jamf Pro ne sera plus prise en charge.

Si vous utilisez l’intégration de l’accès conditionnel de Jamf Pro pour les appareils macOS, suivez les instructions documentées de Jamf pour migrer vos appareils vers l’intégration de conformité des appareils dans Migration de l’accès conditionnel macOS vers la conformité des appareils macOS – Documentation Jamf Pro.

Si vous avez besoin d’aide, contactez Jamf Customer Success. Pour plus d’informations, consultez le billet de blog à l’adresse https://aka.ms/Intune/Jamf-Device-Compliance.

Conseil

Pour obtenir des conseils sur l’intégration de Jamf Pro à Intune et à l’ID Microsoft Entra, notamment sur la configuration de Jamf Pro pour déployer l’application Portail d’entreprise Intune sur les appareils que vous gérez avec Jamf Pro, consultez Intégrer Jamf Pro à Intune pour signaler la conformité à l’ID Microsoft Entra.

Microsoft Intune prend en charge l’intégration de votre déploiement Jamf Pro pour apporter des stratégies d’accès conditionnel et de conformité des appareils à vos appareils macOS. Grâce à l’intégration, vous pouvez exiger que vos appareils macOS gérés par Jamf Pro répondent aux exigences de conformité de vos appareils Intune avant qu’ils soient autorisés à accéder aux ressources de votre organisation. L’accès aux ressources est contrôlé par vos stratégies d’accès conditionnel Microsoft Entra de la même façon que pour les appareils gérés via Intune.

Lorsque Jamf Pro s’intègre à Intune, vous pouvez synchroniser les données d’inventaire des appareils macOS avec Intune, via l’ID Microsoft Entra. Le moteur de conformité Intune analyse ensuite les données d'inventaire pour générer un rapport. L’analyse d’Intune est combinée avec des informations sur l’identité Microsoft Entra de l’utilisateur de l’appareil pour favoriser l’application via l’accès conditionnel. Les appareils conformes aux stratégies d'accès conditionnel peuvent accéder aux ressources protégées de l'entreprise.

Cet article peut vous aider à intégrer manuellement Jamf Pro avec Intune.

Conseil

Au lieu de configurer manuellement l’intégration de Jamf Pro à Intune, nous vous recommandons de configurer et d’utiliser le Connecteur Jamf Cloud avec Microsoft Intune. Le connecteur cloud automatise bon nombre des étapes requises pour configurer manuellement l’intégration.

Après avoir configuré l'intégration, vous devrez ensuite configurer Jamf et Intune afin de respecter les stratégies d’accès conditionnel sur les appareils gérés par Jamf.

Configuration requise

Produits et services

Vous aurez besoin des éléments suivants pour configurer l’accès conditionnel avec Jamf Pro :

- Jamf Pro 10.1.0 (ou une version ultérieure)

- Licences Microsoft Intune et Microsoft Entra ID P1 (offre groupée de licences Microsoft Enterprise Mobility + Security recommandée)

- Rôle d’administrateur général dans l’ID Microsoft Entra.

- Utilisateur disposant de privilèges d’intégration de Microsoft Intune dans Jamf Pro

- l’application Portail d’entreprise pour macOS ;

- des appareils macOS équipés d’OS X 10.12 Yosemite ou une version ultérieure

Ports réseau

Les ports suivants devraient être accessibles pour que Jamf et Intune s'intègrent correctement :

- Intune :port 443

- Apple: Ports 2195, 2196 et 5223 (envoi de notifications push à Intune)

- Jamf: Ports 80 et 5223

Pour permettre à APNS de fonctionner correctement sur le réseau, vous devez également activer les connexions sortantes ainsi que les redirections depuis les ports suivants :

- le bloc 17.0.0.0/8 d’Apple via les ports TCP 5223 et 443 depuis tous les réseaux clients.

- les ports 2195 et 2196 depuis les serveurs Jamf Pro.

Pour plus d’informations sur ces ports, consultez les articles suivants :

- Configuration requise pour le réseau Intune et bande passante.

- Ports réseau utilisés par Jamf Pro sur jamf.com.

- Ports TCP et UDP utilisés par les logiciels Apple sur support.apple.com

Connecter Intune à Jamf Pro

Pour connecter Intune à Jamf Pro :

- Créez une application dans Azure.

- Autorisez l’intégration d’Intune à Jamf Pro.

- Configurez l’accès conditionnel dans Jamf Pro.

Créer une application dans l’ID Microsoft Entra

Dans le portail Azure, accédez àInscriptions d’applications ID >Microsoft Entra, puis sélectionnez Nouvelle inscription.

Sur la page Inscrire une application, spécifiez les détails suivants :

- Dans la section Nom, entrez un nom d’application explicite, par exemple Accès conditionnel Jamf.

- Pour la section Types de comptes pris en charge, sélectionnez Comptes dans n’importe quel répertoire d’organisation.

- Pour URI de redirection, laissez la valeur par défaut du site web, puis spécifiez l’URL pour votre instance Jamf.

Sélectionnez Inscrire pour créer l’application et ouvrir la page Vue d’ensemble de cette nouvelle application.

Sur la page Vue d’ensemble de l’application, copiez la valeur ID d’application (client) et enregistrez-la pour une utilisation ultérieure. Vous aurez besoin de cette valeur pour des procédures ultérieures.

Sélectionnez Certificats et secrets sous Gérer. Sélectionnez le bouton Nouveau secret client. Entrez une valeur dans Description, sélectionnez une option pour Expire et choisissez Ajouter.

Importante

Avant de quitter cette page, copiez la valeur de la clé secrète client et enregistrez-la pour une utilisation ultérieure. Vous aurez besoin de cette valeur pour des procédures ultérieures. Autrement, vous ne pouvez récupérer cette valeur qu’en recréant l’inscription d’application.

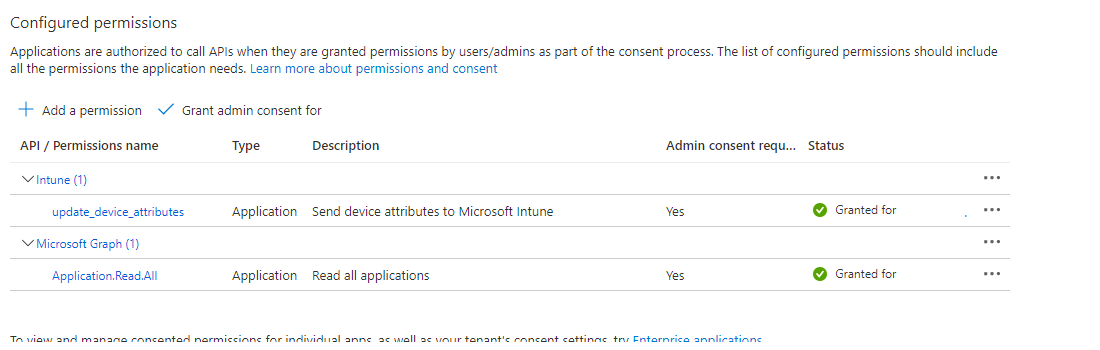

Sélectionnez Autorisations de l’API dans le volet de navigation gauche sous Gérer.

Sur la page des autorisations d’API, supprimez toutes les autorisations de cette application en sélectionnant l’icône ... en regard de chaque autorisation existante. Cette suppression est obligatoire ; l’intégration échoue s’il existe des autorisations supplémentaires inattendues dans cette inscription d’application.

Ensuite, ajoutez des autorisations pour mettre à jour les attributs de l’appareil. En haut à gauche de la page Autorisations d’API, sélectionnez Ajouter une autorisation pour ajouter une nouvelle autorisation.

Sur la page Demander des autorisations d’API, sélectionnez Intune, puis sélectionnez Autorisations d’application. Cochez seulement la case pour update_device_attributes et enregistrez la nouvelle autorisation.

Sous Microsoft Graph, sélectionnez Autorisations d’application, puis Application.Read.All.

Sélectionnez Ajouter des autorisations.

Accédez aux API utilisées par mon organisation. Recherchez et sélectionnez Windows Azure Active Directory. Sélectionnez Autorisations d’application, puis Application.Read.All.

Sélectionnez Ajouter des autorisations.

Ensuite, accordez le consentement de l’administrateur pour cette application en sélectionnant Accorder le consentement administrateur pour <votre locataire> en haut à gauche de la page autorisations de l’API. Il peut être nécessaire de d’authentifier à nouveau votre compte dans la nouvelle fenêtre et d’accorder l’accès à l’application en suivant les invites.

Actualisez la page en cliquant sur Actualiser en haut de la page. Vérifiez que le consentement administrateur a été accordé pour l’autorisation update_device_attributes.

Une fois l’application inscrite, les autorisations d’API ne doivent contenir qu’une seule autorisation appelée update_device_attributes et doivent apparaître comme suit :

Le processus d’inscription de l’application dans l’ID Microsoft Entra est terminé.

Remarque

Si la clé secrète client arrive à expiration, vous devez créer une clé secrète client dans Azure, puis mettre à jour les données d’accès conditionnel dans Jamf Pro. Azure vous autorise à avoir les deux clés secret (l’ancienne et la nouvelle) actives afin d’éviter toute interruption de service.

Autoriser l’intégration d’Intune à Jamf Pro

Connectez-vous au Centre d’administration Microsoft Intune.

Sélectionnez Administration client>Connecteurs et jetons>Gestion des appareils des partenaires.

Activez le connecteur de conformité pour Jamf en collant l’ID d’application que vous avez enregistré lors de la procédure précédente dans le champ Spécifier l’ID d’application Microsoft Entra pour Jamf .

Sélectionnez Enregistrer.

Configurer l’intégration de Microsoft Intune dans Jamf Pro

Activez la connexion dans la console Jamf Pro :

- Ouvrez la console Jamf Pro et accédez à Gestion globale>Accès conditionnel. Sélectionnez Modifier sous l’onglet Intégration de macOS Intune.

- Cochez la case Activer l’intégration d’Intune pour macOS. Lorsque ce paramètre est activé, Jamf Pro envoie des mises à jour d’inventaire à Microsoft Intune. Effacez la sélection si vous souhaitez désactiver la connexion, mais enregistrez votre configuration.

- Sélectionnez Manuel sous Type de connexion.

- Dans le menu contextuel Cloud souverain, sélectionnez l’emplacement de votre cloud Souverain auprès de Microsoft.

- Sélectionnez Ouvrir l’URL de consentement de l’administrateur et suivez les instructions à l’écran pour autoriser l’ajout de l’application Jamf Native macOS Connector à votre locataire Microsoft Entra.

- Ajoutez le nom du locataire Microsoft Entra à partir de Microsoft Azure.

- Ajoutez l’ID d’application et la Clé secrète client (précédemment appelée clé d’application) pour l’application Jamf Pro à partir de Microsoft Azure.

- Sélectionnez Enregistrer. Jamf Pro teste vos paramètres et vérifie que tout fonctionne.

Revenez à la page Gestion des appareils partenaires dans Intune pour terminer la configuration.

Dans Intune, accédez à la page de Gestion des appareils partenaires. Sous Paramètres du connecteur , configurez des groupes pour l’attribution :

- Sélectionnez Inclure et spécifiez les groupes d’utilisateurs que vous souhaitez cibler pour l’inscription de macOS avec Jamf.

- Utilisez Exclure pour sélectionner des groupes d’utilisateurs qui ne s’inscriront pas auprès de Jamf, mais inscriront leurs Mac directement auprès d’Intune.

Exclure a la priorité sur Inclure, ce qui signifie que tous les appareils qui se trouvent dans les deux groupes sont exclus de Jamf et dirigés vers l’inscription auprès d’Intune.

Remarque

Cette méthode d’inclusion et d’exclusion de groupes d’utilisateurs affecte l’expérience d’inscription de l’utilisateur. Tout utilisateur disposant d’un appareil macOS déjà inscrit dans Jamf ou Intune qui est alors ciblé pour s’inscrire auprès de l’autre GPM doit désinscrire son appareil, puis le réinscrire auprès du nouveau GPM avant que la gestion de l’appareil fonctionne correctement.

Sélectionnez Évaluer pour déterminer le nombre d’appareils qui seront inscrits auprès de Jamf, en fonction de vos configurations de groupe.

Sélectionnez Enregistrer quand vous êtes prêt à appliquer la configuration.

Pour continuer, vous devez ensuite utiliser Jamf pour déployer le Portail d’entreprise pour Mac afin que les utilisateurs puissent inscrire leurs appareils auprès d’Intune.

Configurer des stratégies de conformité et inscrire des appareils

Une fois que vous avez configuré l’intégration entre Intune et Jamf, vous devez appliquer des stratégies de conformité aux appareils gérés par Jamf.

Déconnecter Jamf Pro et Intune

Si vous devez supprimer l’intégration de Jamf Pro à Intune, utilisez l’une des méthodes suivantes. Les deux méthodes s’appliquent à l’intégration configurée manuellement ou à l’aide du connecteur cloud.

Déprovisionner Jamf Pro à partir du Centre d’administration Microsoft Intune

Dans le Centre d’administration Microsoft Intune, accédez à Administration> du locataireConnecteurs et jetons>Gestion des appareils partenaires.

Sélectionnez l’option Terminer. Intune affiche un message sur l’action. Passez en revue le message et, lorsque vous êtes prêt, sélectionnez OK. L’option Arrêter l’intégration s’affiche uniquement lorsque la connexion Jamf existe.

Une fois l’intégration terminée, actualisez la vue du Centre d’administration pour mettre à jour la vue. Les appareils macOS de votre organisation sont supprimés d’Intune dans 90 jours.

Déprovisionner Jamf Pro à partir de la console Jamf Pro

Procédez comme suit pour supprimer la connexion à partir de la console Jamf Pro.

Dans la console Jamf Pro, accédez àAccès conditionnelgestion> globale. Dans l’onglet Intégration macOS Intune, sélectionnez Modifier.

Décochez la case Activer l’intégration d’Intune pour macOS.

Sélectionnez Enregistrer. Jamf Pro envoie votre configuration à Intune et l’intégration sera interrompue.

Connectez-vous au Centre d’administration Microsoft Intune.

Sélectionnez Administration client>Connecteurs et jetons>Gestion des appareils des partenaires pour vérifier que l’état est maintenant Terminé.

Une fois l’intégration terminée, les appareils macOS de votre organisation sont supprimés à la date indiquée dans votre console, c’est-à-dire au bout de trois mois.