Charges de travail prises en charge par des privilèges GDAP (Granular Delegated Admin Privilege)

Rôles appropriés : tous les utilisateurs intéressés dans l’Espace partenaires

Cet article répertorie les tâches pour les charges de travail prises en charge par des privilèges d’administrateur délégué granulaires (GDAP).

Les charges de travail suivantes sont prises en charge :

- Charges de travail prises en charge par des privilèges GDAP (Granular Delegated Admin Privilege)

- Microsoft Entra ID

- Centre d’administration Exchange

- Centre d’administration Microsoft 365

- Microsoft Purview

- Microsoft 365 Lighthouse

- Windows 365

- Centre d’administration Microsoft Teams

- Microsoft Defender XDR

- Power BI

- SharePoint

- Dynamics 365 et Power Platform

- Dynamics 365 Business Central

- Dynamics Lifecycle Services

- Intune (Endpoint Manager)

- Azure portal

- Autres conseils d’Azure GDAP (sans utiliser Administration Agent)

- Visual Studio

- Pourquoi ne vois-je pas de liens DAP AOBO dans la page de gestion des services GDAP ?

- Étapes suivantes

Microsoft Entra ID

Toutes les tâches Microsoft Entra sont prises en charge, à l’exception des fonctionnalités suivantes :

| Zone | Fonctionnalités | Problème |

|---|---|---|

| Gestion des groupes | Création d’un groupe Microsoft 365, Administration des règles d’appartenance dynamique | Non pris en charge |

| Appareils | Paramètres d’administration pour Enterprise State Roaming | |

| Applications | Consentement à une application d’entreprise inline avec connexion, Administration istration de l’application d’entreprise « Paramètres utilisateur » | |

| Identités externes | Administration des fonctionnalités d’identité externe | |

| Surveillance | Log Analytics, Paramètres de diagnostic, Classeurs et l’onglet « Supervision » dans la page vue d’ensemble de Microsoft Entra | |

| Page Vue d’ensemble | Mon flux - rôles pour l’utilisateur connecté | Peut afficher des informations de rôle incorrectes ; n’affecte pas les autorisations réelles |

| Paramètres utilisateur | Page de gestion « Fonctionnalités utilisateur » | Non accessible à certains rôles |

Problèmes connus :

- Les partenaires disposant d’un lecteur de sécurité d’Entra ou d’un lecteur global via GDAP rencontrent une erreur « Aucun accès » lors de la tentative d’accès aux rôles d’Entra et aux administrateurs sur un locataire client avec PIM activé. Fonctionne avec le rôle Global Administration istrator.

Centre d’administration Exchange

Pour le Centre d’administration Exchange, les tâches suivantes sont prises en charge par GDAP.

| Type de ressource | resource_subtype | Actuellement pris en charge | Problème |

|---|---|---|---|

| Gestion des destinataires | Boîtes aux lettres | Créer une boîte aux lettres partagée, mettre à jour la boîte aux lettres, convertir en boîte aux lettres partagée/utilisateur, supprimer une boîte aux lettres partagée, gérer le flux de messagerie Paramètres, gérer les stratégies de boîte aux lettres, gérer la délégation de boîte aux lettres, gérer les adresses e-mail, gérer les réponses automatiques, gérer d’autres actions, modifier les informations de contact, gestion des groupes | Ouvrir la boîte aux lettres d’un autre utilisateur |

| Ressources | Créer/ajouter une ressource [Équipement/Salle], Supprimer une ressource, Gérer masquer à partir du paramètre GAL, Gérer les paramètres des délégués Booking, Gérer les paramètres des délégués de ressources | ||

| Contacts | Créer/ajouter un contact [Contact utilisateur/courrier électronique], Supprimer un contact, Modifier l’organisation Paramètres | ||

| Flux de messagerie | Suivi des messages | Démarrer une trace de message, Vérifier les requêtes par défaut/personnalisées/automatiquement enregistrées/téléchargeables, Règles | Alertes, stratégies d’alerte |

| Domaines à distance | Ajouter un domaine à distance, Supprimer un domaine à distance, Modifier la création de rapports de messages, Types de réponse | ||

| Domaines acceptés | Gérer les domaines acceptés | ||

| Connecteurs | Ajouter un connecteur, Gérer les restrictions, Identité de messagerie envoyée, Supprimer le connecteur | ||

| Rôles | Rôles d’administrateur | Ajouter un groupe de rôles, supprimer des groupes de rôles qui ne sont pas des groupes de rôles intégrés, modifier des groupes de rôles qui ne sont pas des groupes de rôles intégrés, copier un groupe de rôles | |

| Migration | Migration | Ajouter un lot de migration, Essayer la migration de l’espace de travail Google, Approuver le lot de migration, Afficher les détails du lot de migration, Supprimer le lot de migration | |

| Lien du centre d’administration Microsoft 365 | Lien pour accéder au Centre d’administration Microsoft 365 | ||

| Divers | Donner un widget de commentaires, prendre en charge le widget central | ||

| Tableau de bord | Rapports |

Les rôles RBAC Azure pris en charge incluent les éléments suivants :

- Administrateur Exchange

- Administrateur général

- Administrateur du support technique

- Lecteur général

- Administrateur de sécurité

- Administrateur des destinataires Exchange

Centre d’administration Microsoft 365

Important

Certaines fonctionnalités clés de l’Centre d'administration Microsoft 365 peuvent être affectées par les incidents de service et le travail de développement continu. Vous pouvez afficher les problèmes du Centre d'administration Microsoft 365 actifs sur le portail d’administration Microsoft.

Nous sommes heureux d’annoncer la publication du support Centre d'administration Microsoft 365 pour GDAP. Avec cette préversion, vous aurez la possibilité de vous connecter au centre d’administration avec tous les rôles Microsoft Entra pris en charge par les clients d’entreprise, à l’exception des lecteurs d’annuaire.

Cette version a des fonctionnalités limitées et vous permet d’utiliser les zones suivantes du Centre d'administration Microsoft 365 :

- Utilisateurs (y compris l’attribution de licences)

- Facturation>Vos produits

- Santé>Intégrité du service

- Centrale de support>Création d’un ticket de support

Problèmes connus :

- Impossible d’exporter les rapports de produits d’utilisation du site dans Centre d'administration Microsoft 365.

Microsoft Purview

Pour Microsoft Purview, les tâches suivantes sont prises en charge par GDAP.

| Solution | Actuellement pris en charge | Problème |

|---|---|---|

| Audit | solutions d’audit Microsoft 365 - Configurer l’audit de base/avancé - Journal d’audit de recherche - Utilisation de PowerShell pour rechercher dans le journal d’audit - Exporter/configurer/afficher le journal d’audit - Activer et désactiver l’audit - Gérer les stratégies de rétention des journaux d’audit - Examiner les problèmes courants/comptes compromis - Exporter/configurer/afficher le journal d’audit |

|

| Compliance Manager | Compliance Manager - Générer et gérer des évaluations - Créer/étendre/modifier des modèles d’évaluation - Attribuer et terminer des actions d’amélioration - Définir les autorisations de l’utilisateur. |

|

| MIP | Protection des données Microsoft Purview En savoir plus sur la classification des données En savoir plus sur la protection contre la perte de données Classification des données : - Créer et gérer des types d’informations sensibles - Créer et gérer une correspondance exacte des données - Surveiller les opérations effectuées avec du contenu étiqueté à l’aide de l’Explorateur d’activités Protection des données : - Créer et publier des étiquettes de confidentialité et des stratégies d’étiquette - Définir les étiquettes à appliquer aux fichiers et e-mails - Définir des étiquettes à appliquer aux sites et groupes - Définir des étiquettes à appliquer aux ressources de données schématisées - Appliquer automatiquement une étiquette au contenu à l’aide de l’étiquetage automatique côté client et de l’étiquetage automatique côté serveur et des ressources de données schématisées - Restreindre l’accès au contenu étiqueté à l’aide du chiffrement - Configurer l’accès à la confidentialité et aux utilisateurs externes et le partage externe et l’accès conditionnel pour les étiquettes appliquées aux sites et groupes - Définir la stratégie d’étiquette pour inclure les contrôles par défaut, obligatoires, rétrograder et les appliquer aux fichiers et aux e-mails, aux groupes et aux sites et au contenu Power BI DLP : - Créer, tester et régler une stratégie DLP - Effectuer des alertes et une gestion des incidents - Afficher les événements de correspondance des règles DLP dans l’Explorateur d’activités - Configurer les paramètres DLP du point de terminaison |

- Afficher le contenu étiqueté dans l’Explorateur de contenu - Créer et gérer des classifieurs pouvant être entraînés - Prise en charge des étiquettes de groupes et de sites |

| Gestion de cycle de vie des données Microsoft Purview | En savoir plus sur la gestion du cycle de vie des données Microsoft Purview dans Microsoft 365 - Créer et gérer des stratégies de rétention statiques et adaptatives - Créer des étiquettes de rétention - Créer des stratégies d’étiquette de rétention - Créer et gérer des étendues adaptatives |

-Archivage - Importer des fichiers PST |

| Gestion des enregistrements Microsoft Purview | Gestion des enregistrements Microsoft Purview - Étiqueter le contenu en tant qu’enregistrement - Étiqueter le contenu en tant qu’enregistrement réglementaire - Créer et gérer des stratégies d’étiquettes de rétention statiques et adaptatives - Créer et gérer des étendues adaptatives - Migrer des étiquettes de rétention et gérer vos besoins en matière de rétention avec un plan de fichiers - Configurer les paramètres de rétention et de suppression avec des étiquettes de rétention - Conserver le contenu lorsqu’un événement se produit avec la rétention basée sur les événements |

- Gestion des destructions |

Pour en savoir plus sur les rôles Microsoft Entra pris en charge dans le portail de conformité Microsoft 365, consultez Autorisations dans Microsoft Purview

Microsoft 365 Lighthouse

Microsoft 365 Lighthouse est un portail d’administration qui aide les fournisseurs de services managés (MSPs) à sécuriser et à gérer des appareils, des données et des utilisateurs à grande échelle pour les clients d’entreprise de petite et moyenne taille.

Les rôles GDAP accordent le même accès client dans Lighthouse que lorsque ces rôles GDAP sont utilisés pour accéder individuellement aux portails d’administration des clients. Lighthouse fournit une vue multilocataire sur les utilisateurs, les appareils et les données en fonction du niveau d’autorisations déléguées des utilisateurs. Pour obtenir une vue d’ensemble de toutes les fonctionnalités de gestion multilocataire Lighthouse, consultez la documentation Lighthouse.

À présent, les msps peuvent utiliser Lighthouse pour configurer GDAP pour n’importe quel locataire client. Lighthouse fournit des recommandations de rôle basées sur différentes fonctions de travail MSP pour un MSP, et les modèles GDAP Lighthouse permettent aux partenaires d’enregistrer et de réappliquer facilement les paramètres qui activent l’accès client le moins privilégié. Pour plus d’informations et pour afficher une démonstration, consultez l’Assistant Installation de Lighthouse GDAP.

Pour Microsoft 365 Lighthouse, les tâches suivantes sont prises en charge par GDAP. Pour plus d’informations sur les autorisations requises pour accéder à Microsoft 365 Lighthouse, consultez Vue d’ensemble des autorisations dans Microsoft 365 Lighthouse.

| Ressource | Actuellement pris en charge |

|---|---|

| Accueil | Inclus |

| Locataires | Inclus |

| Utilisateurs | Inclus |

| Appareils | Inclus |

| Gestion des menaces | Inclus |

| Lignes de base | Inclus |

| Windows 365 | Inclus |

| État d’intégrité du service | Inclus |

| Journaux d’audit | Inclus |

| Intégration | Les clients doivent avoir une relation GDAP et des revendeurs indirects, ou une relation DAP à intégrer. |

Les rôles de contrôle d’accès en fonction du rôle (Azure RBAC) pris en charge sont les suivants :

- Administrateur d’authentification

- Administrateur de conformité

- Administrateur de l’accès conditionnel

- Administrateur d’appareil cloud

- Administrateur général

- Lecteur général

- Administrateur du support technique

- Administrateur Intune

- Administrateur de mots de passe

- Administrateur d’authentification privilégié

- Administrateur de sécurité

- Opérateur de sécurité

- Lecteur Sécurité

- Administrateur de support de service

- Administrateur d’utilisateurs

Windows 365

Pour Windows 365, les tâches suivantes sont prises en charge par GDAP.

| Ressource | Actuellement pris en charge |

|---|---|

| PC Cloud | Répertorier les PC cloud, Obtenir un PC cloud, Réapprovisionner le PC cloud, Terminer la période de grâce, Réapprovisionner l’action de PC cloud à distance, Réapprovisionner l’action à distance en bloc des PC cloud, Redimensionner l’action à distance des PC cloud, Obtenir les résultats d’action à distance du PC cloud |

| Image d’appareil PC cloud | Répertorier les images d’appareil, Obtenir l’image d’appareil, Créer une image d’appareil, Supprimer l’image d’appareil, Obtenir une image source, Recharger l’image d’appareil |

| Connexion réseau locale du PC cloud | Répertorier la connexion locale, Obtenir une connexion locale, Créer une connexion locale, Mettre à jour la connexion locale, Supprimer une connexion locale, Exécuter des vérifications d’intégrité, Mettre à jour le mot de passe du domaine AD |

| Stratégie d’approvisionnement de PC cloud | Répertorier les stratégies d’approvisionnement, Obtenir une stratégie d’approvisionnement, Créer une stratégie d’approvisionnement, Mettre à jour la stratégie d’approvisionnement, Supprimer la stratégie d’approvisionnement, Affecter une stratégie d’approvisionnement |

| Événement d’audit de PC cloud | Répertorier les événements d’audit, Obtenir un événement d’audit, Obtenir des types d’activités d’audit |

| Paramètre utilisateur du PC cloud | Répertorier les paramètres utilisateur, Obtenir le paramètre utilisateur, Créer un paramètre utilisateur, Mettre à jour le paramètre utilisateur, Supprimer le paramètre utilisateur, Affecter |

| Région prise en charge par le PC Cloud | Répertorier les régions prises en charge |

| Plans de service PC cloud | Répertorier les plans de service |

Les rôles RBAC Azure pris en charge incluent les éléments suivants :

- Administrateur général

- Administrateur Intune

- Administrateur de sécurité

- Opérateur de sécurité

- Lecteur Sécurité

- Lecteur général

- (En vérification) Administrateur Windows 365

Ressources non prises en charge pour la préversion :

- S/O

Centre d’administration Microsoft Teams

Pour le Centre d’administration Teams, les tâches suivantes sont prises en charge par GDAP.

| Ressource | Actuellement pris en charge |

|---|---|

| Utilisateurs | Affecter des stratégies, des paramètres vocaux, des appels sortants, des paramètres de prise d’appel de groupe, des paramètres de délégation d’appels, des numéros de téléphone, des paramètres de conférence |

| Teams | Stratégies Teams, Mettre à jour les stratégies |

| Appareils | Téléphones IP, salles Teams, Barres de collaboration, Affichages Teams, Panneaux Teams |

| Emplacements | Rapports d’étiquettes, Adresses d’urgence, Topologie réseau, Réseaux et Emplacements |

| Réunions | Ponts de conférence, Stratégies de réunion, Paramètres de réunion, Stratégies d’événements en direct, Paramètres d’événements en direct |

| Stratégies de messagerie | Stratégies de messagerie |

| Voix | Stratégies d’urgence, Plans de numérotation, Plans de routage vocal, Files d’attente d’appels, Standard automatiques, Stratégies de parc d’appels, Stratégies d’appel, Stratégies d’ID de l’appelant, Numéros de téléphone, Routage direct |

| Analyses et rapports | Rapports d'utilisation |

| Paramètres de l'organisation | Accès externe, Accès invité, Paramètres Teams, Mise à niveau Teams, Vacances, Comptes de ressources |

| Planification | Planificateur de réseau |

| module PowerShell Teams | Toutes les applets de commande PowerShell à partir du module PowerShell Teams (disponibles à partir du module PowerShell Teams - Version préliminaire 3.2.0) |

Les rôles RBAC Azure pris en charge incluent les éléments suivants :

- Administrateur Teams

- Administrateur général

- Administrateur des communications Teams

- Ingénieur de support des communications Teams

- Spécialiste du support des communications Teams

- Administrateur d’appareil Teams

- Lecteur général

Les ressources non prises en charge pour l’accès À GDAP incluent les éléments suivants :

- Gérer Teams

- Modèles d’équipe

- Applications Teams

- Packages de stratégies

- Conseiller Teams

- Tableau de bord de la qualité des appels

Microsoft Defender XDR

Microsoft Defender XDR est une suite unifiée de défense d’entreprise avant et après violation. Il coordonne en mode natif la détection, la prévention, l’investigation et la réponse entre les points de terminaison, les identités, les e-mails et les applications afin de fournir une protection intégrée contre les attaques sophistiquées.

Le portail Microsoft Defender est également l’accueil d’autres produits dans la pile de sécurité Microsoft 365, telles que Microsoft Defender pour point de terminaison et Microsoft Defender pour Office 365.

La documentation de toutes les fonctionnalités et produits de sécurité est disponible dans le portail Microsoft Defender :

Microsoft Defender pour point de terminaison :

- Microsoft Defender for Endpoint

- Fonctions Microsoft Defender pour point de terminaison P1 :

- Microsoft Defender pour entreprises

Microsoft Defender pour Office 365 :

- Exchange Online Protection (EOP)

- Microsoft Defender pour Office 365 Plan 1

- Microsoft Defender pour Office 365 Plan 2

Gouvernance des applications :

Voici les fonctionnalités disponibles pour les locataires accédant au portail Microsoft Defender à l’aide d’un jeton GDAP.

| Type de ressource | Actuellement pris en charge |

|---|---|

| Fonctionnalités de Microsoft Defender XDR | Toutes les fonctionnalités microsoft Defender XDR (comme indiqué dans la documentation ci-dessus) : incidents, repérage avancé, Centre de notifications, Threat Analytics, Connecter ion des charges de travail de sécurité suivantes dans Microsoft Defender XDR : Microsoft Defender pour point de terminaison, Microsoft Defender pour Identity, applications Microsoft Defender pour le cloud |

| Microsoft Defender pour les fonctionnalités de point de terminaison | Toutes les fonctionnalités Microsoft Defender pour point de terminaison répertoriées dans la documentation ci-dessus, consultez les détails par référence SKU P1/SMB dans le tableau ci-dessous. |

| Microsoft Defender pour Office 365 | Toutes les fonctionnalités Microsoft Defender pour Office 365 répertoriées dans la documentation ci-dessus. Consultez les détails de chaque licence dans ce tableau : Sécurité Office 365, y compris Microsoft Defender pour Office 365 et Protection en ligne Exchange |

| Gouvernance des applications | L’authentification fonctionne pour le jeton GDAP (jeton App+Utilisateur), les stratégies d’autorisation fonctionnent selon les rôles d’utilisateur comme avant |

Rôles Microsoft Entra pris en charge dans le portail Microsoft Defender :

Documentation des rôles pris en charge dans le portail Microsoft Defender

Remarque

Tous les rôles ne sont pas applicables à tous les produits de sécurité. Pour plus d’informations sur les rôles pris en charge dans un produit spécifique, reportez-vous à la documentation du produit.

Fonctionnalités MDE prises en charge dans le portail Microsoft Defender par référence SKU

| Fonctionnalités de point de terminaison par référence SKU | Microsoft Defender pour les PME | Microsoft Defender pour point de terminaison Plan 1 | Microsoft Defender pour point de terminaison Plan 2 |

|---|---|---|---|

| Gestion centralisée | X | X | X |

| Configuration client simplifiée | X | ||

| Gestion des menaces et des vulnérabilités | X | X | |

| Réduction de la surface d’attaque | X | X | X |

| Protection de la génération suivante | X | X | X |

| Détection et réponse du point de terminaison | X | X | |

| Enquêtes et réponses automatisées | X | X | |

| Chasse aux menaces et rétention des données à six mois | X | ||

| Threat Analytics | X | X | |

| Prise en charge multiplateforme pour Windows, MacOS, iOS et Android | X | X | X |

| Spécialistes des menaces Microsoft | X | ||

| Partenaires API | X | X | X |

| Microsoft 365 Lighthouse pour afficher les incidents de sécurité entre les clients | X |

Power BI

Pour la charge de travail Power BI, les tâches suivantes sont prises en charge par GDAP.

| Type de ressource | Actuellement pris en charge |

|---|---|

| Tâches de l’administrateur | - Tous les éléments de menu sous « portail Administration » à l’exception des « connexions Azure » |

Rôles Microsoft Entra pris en charge dans l’étendue :

- Administrateur Fabric

- Administrateur général

Propriétés Power BI hors de portée :

- Le fonctionnement de toutes les tâches non-administrateur n’est pas garanti

- « Connexions Azure » sous le portail d’administration

SharePoint

Pour SharePoint, les tâches suivantes sont prises en charge par GDAP.

| Type de ressource | Actuellement pris en charge |

|---|---|

| Homepage | Le rendu des cartes, mais les données peuvent ne pas être affichées |

| Gestion des sites – Sites actifs | Créer des sites : site d’équipe, site de communication, propriétaire d’affectation/modification du site, attribuer une étiquette de confidentialité au site (s’il est configuré dans l’ID Microsoft Entra) lors de la création du site, modifier l’étiquette de confidentialité du site, affecter des paramètres de confidentialité au site (s’il n’est pas prédéfini avec une étiquette de confidentialité), Ajouter/Supprimer des membres à un site, Modifier les paramètres de partage externe du site, Modifier le nom du site, Modifier l’URL du site, Afficher l’activité du site, Modifier la limite de stockage, Supprimer un site, Modifier les vues intégrées des sites, Exporter la liste de sites au fichier CSV, Enregistrer les vues personnalisées des sites, Associer un site à un hub, Inscrire un site en tant que hub |

| Gestion des sites – Sites actifs | Créer d’autres sites : Centre de documents, Enterprise Wiki, Portail de publication, Centre de contenu |

| Gestion des sites : sites supprimés | Restaurer le site, Supprimer définitivement le site (à l’exception des sites d’équipe connectés à un groupe Microsoft 365) |

| Stratégies : partage | Définir des stratégies de partage externe pour SharePoint et OneDrive Entreprise, modifier « Autres paramètres de partage externe », définir des stratégies pour les liens fichier et dossier, modifier « Autres paramètres » pour le partage |

| Contrôle d’accès | Définir/modifier une stratégie d’appareil non managée, Définir/modifier des sessions inactives chronologie stratégies, Définir/modifier la stratégie d’emplacement réseau (distincte de la stratégie IP Microsoft Entra, Définir/modifier la stratégie d’authentification moderne, Définir/modifier l’accès OneDrive |

| Paramètres | SharePoint - Site d’accueil, SharePoint - Notifications, SharePoint - Pages, SharePoint - Création de site, SharePoint - Limites de stockage de site, OneDrive - Notifications, OneDrive - Rétention, OneDrive - limite Stockage, OneDrive - Synchroniser |

| PowerShell | Pour connecter un locataire de client comme administrateur GDAP, utilisez un point de terminaison d’autorisation de locataire (avec l’ID de locataire du client) dans le paramètre AuthenticanUrl au lieu du point de terminaison commun par défaut.Par exemple : Connect-SPOService -Url https://contoso-admin.sharepoing.com -AuthenticationUrl https://login.microsoftonline.com/<tenantID>/oauth2/authorize. |

Les Rôles dans l’étendue incluent les éléments suivants :

- Administrateur SharePoint

- Administrateur général

- Lecteur général

Les propriétés du centre d’administration SharePoint hors de portée incluent les éléments suivants :

- Toutes les fonctionnalités/fonctions/modèles d’administration classiques ne sont pas étendues et ne sont pas garanties de fonctionner correctement

- Remarque : Pour tous les rôles GDAP pris en charge par SharePoint Administration Center, les partenaires ne peuvent pas modifier les fichiers et les autorisations sur les fichiers et dossiers du site SharePoint client. Il s’agissait d’un risque de sécurité pour les clients et a été résolu.

Dynamics 365 et Power Platform

Pour les applications d’engagement client Power platform et Dynamics 365 (Ventes, Service), les tâches suivantes sont prises en charge par GDAP.

| Type de ressource | Actuellement pris en charge |

|---|---|

| Tâches de l’administrateur | - Tous les éléments de menu dans le Centre d’administration Power Platform |

Les rôles Microsoft Entra pris en charge dans l’étendue sont les suivants :

- Administrateur de plateforme Power

- Administrateur global

- Support technique Administration istrator (pour aide + support)

- Support de service Administration istrator (pour aide + support)

Propriétés non couvertes :

- Aucun

Dynamics 365 Business Central

Pour Dynamics 365 Business Central, les tâches suivantes sont prises en charge par GDAP.

| Type de ressource | Actuellement pris en charge |

|---|---|

| Tâches de l’administrateur | Toutes les tâches* |

* Certaines tâches exigent des autorisations attribuées à l’utilisateur administrateur dans l’environnement Dynamics 365 Business Central. Consultez la documentation disponible.

Les rôles Microsoft Entra pris en charge dans l’étendue sont les suivants :

- Administrateur Dynamics 365

- Administrateur global

- Administrateur du support technique

Propriétés non couvertes :

- Aucun

Dynamics Lifecycle Services

Pour Dynamics Lifecycle Services, les tâches suivantes sont prises en charge par GDAP.

| Type de ressource | Actuellement pris en charge |

|---|---|

| Tâches de l’administrateur | Toutes les tâches |

Les rôles Microsoft Entra pris en charge dans l’étendue sont les suivants :

- Administrateur Dynamics 365

- Administrateur global

Propriétés non couvertes :

- Aucun

Intune (Gestionnaire de points de terminaison)

Rôles Microsoft Entra pris en charge dans l’étendue :

- Administrateur Intune

- Administrateur général

- Lecteur général

- Lecteur de rapports

- Lecteur de sécurité

- Administrateur de conformité

- Administrateur de sécurité

Pour vérifier le niveau d’accès des rôles ci-dessus, consultez la documentation Intune RBAC.

La prise en charge d’Intune n’inclut pas l’utilisation de GDAP lors de l’inscription de serveurs pour Microsoft Tunnel, ou pour la configuration ou l’installation d’un des connecteurs pour Intune. Par exemple, les connecteurs Intune incluent mais ne sont pas limités au Connecter Or Intune pour Active Directory, le connecteur de défense contre les menaces mobiles et le connecteur Microsoft Defender pour point de terminaison.

Portail Azure

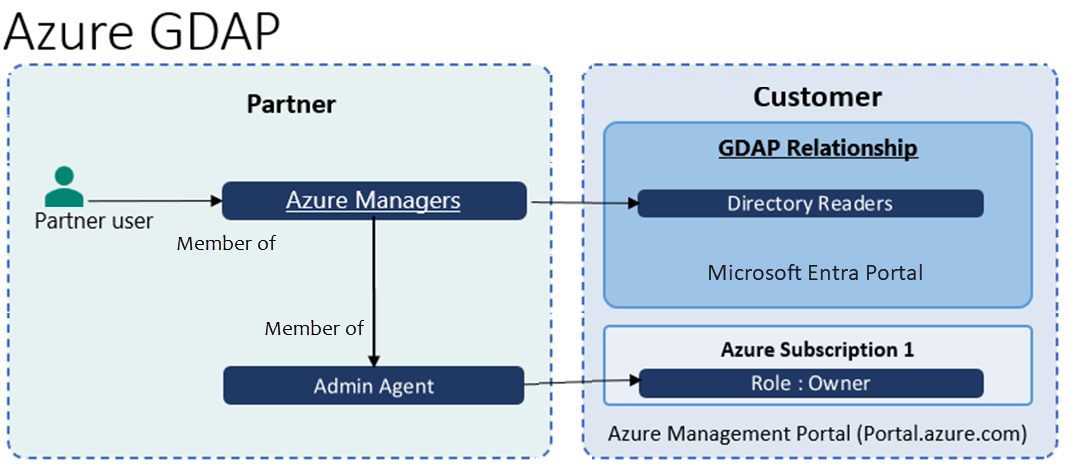

Rôles Microsoft Entra dans l’étendue :

- Tout rôle Microsoft Entra, tel que les lecteurs d’annuaire (rôle le moins privilégié) pour accéder à l’abonnement Azure en tant que propriétaire

Recommandations de rôle GDAP :

- Le partenaire et le client doivent avoir une relation de Revendeur

- Le partenaire doit créer un groupe de sécurité (par ex., Gestionnaires Azure) pour gérer Azure et l’imbriquer sous Agents d’administration pour chaque partitionnement de l’accès client (bonne pratique recommandée).

- Quand le partenaire achète un plan Azure pour le client, l’abonnement Azure est provisionné et le groupe Agents d’administration reçoit le rôle Azure RBACpropriétaire sur l’abonnement Azure

- Comme le groupe de sécurité Gestionnaires Azure est membre du groupe Agents d’administration, les utilisateurs membres de Gestionnaires Azure ont le rôle RBAC propriétaire sur l’abonnement Azure

- Pour accéder à l’abonnement Azure en tant que propriétaire pour le client, n’importe quel rôle Microsoft Entra tel que lecteurs d’annuaire (rôle au moins privilégié) doit être attribué au groupe de sécurité Gestionnaires Azure

Autres conseils d’Azure GDAP (sans utiliser Administration Agent)

Configuration requise :

- Le partenaire et le client ont une relation revendeur .

- Le partenaire a créé un groupe de sécurité pour la gestion d’Azure et l’a imbriqué sous le groupe HelpDeskAgents par partitionnement d’accès client, comme c’est une bonne pratique recommandée.

- Le partenaire a acheté un plan Azure pour le client, l’abonnement Azure est approvisionné et le partenaire a attribué le rôle RBAC Azure au groupe d’agents Administration en tant que propriétaire de l’abonnement Azure, mais aucune attribution de rôle RBAC n’a été effectuée pour les agents du support technique.

Étapes de l’administrateur partenaire :

L’administrateur partenaire de l’abonnement exécute les scripts suivants à l’aide de PowerShell pour créer un objet FPO de support technique sur l’abonnement Azure.

Connecter au locataire partenaire pour obtenir le

object IDgroupe HelpDeskAgents.Connect-AzAccount -Tenant "Partner tenant" # Get Object ID of HelpDeskAgents group Get-AzADGroup -DisplayName HelpDeskAgentsVérifiez que votre client respecte les prérequis suivants :

- Rôle de propriétaire ou d’administrateur de l’accès utilisateur

- Autorisations pour créer des attributions de rôle au niveau de l’abonnement

Étapes du client :

Pour terminer le processus, votre client doit effectuer les étapes suivantes à l’aide de PowerShell ou d’Azure CLI.

Si vous utilisez PowerShell, le client doit mettre à jour le

Az.Resourcesmodule.Update-Module Az.ResourcesConnecter au locataire dans lequel existe l’abonnement CSP.

Connect-AzAccount -TenantID "<Customer tenant>"az login --tenant <Customer tenant>Connecter à l’abonnement.

Remarque

Cela s’applique uniquement si l’utilisateur dispose d’autorisations d’attribution de rôle sur plusieurs abonnements dans le locataire.

Set-AzContext -SubscriptionID <"CSP Subscription ID">az account set --subscription <CSP Subscription ID>Créez l’attribution de rôle.

New-AzRoleAssignment -ObjectID "<Object ID of the HelpDeskAgents group from step above>" -RoleDefinitionName "Owner" -Scope "/subscriptions/'<CSP subscription ID>'"az role assignment create --role "Owner" --assignee-object-id <Object ID of the HelpDeskAgents group from step above> --scope "/subscriptions/<CSP Subscription Id>"

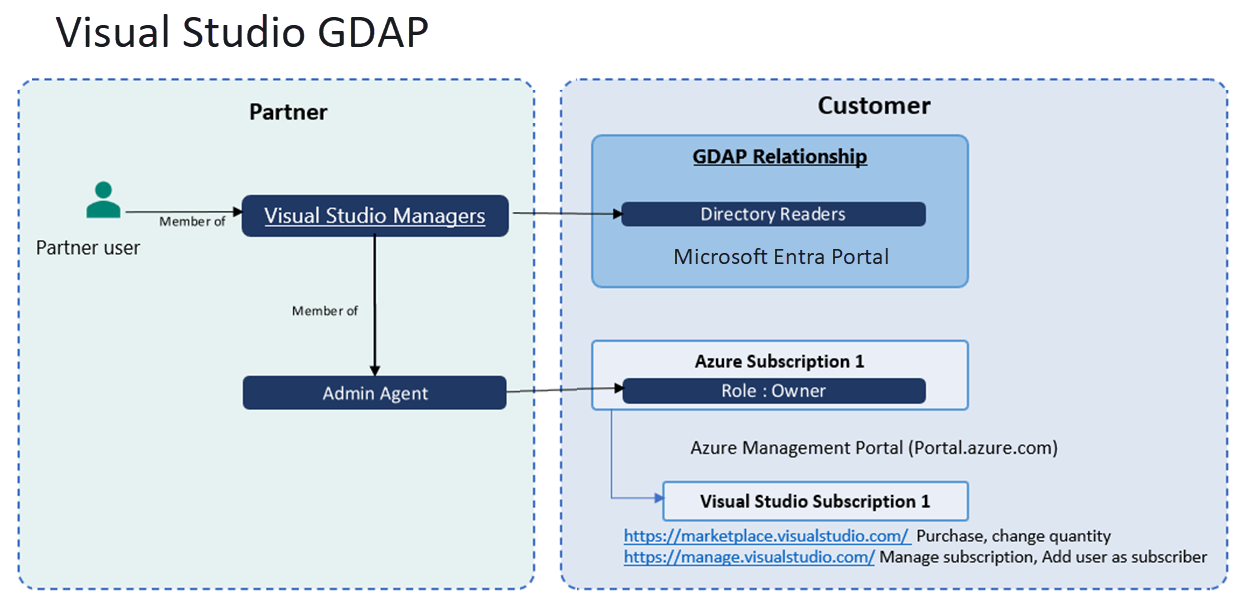

Visual Studio

Rôles Microsoft Entra dans l’étendue :

- Tout rôle Microsoft Entra, tel que les lecteurs d’annuaire (rôle le moins privilégié) pour accéder à l’abonnement Azure en tant que propriétaire

Recommandations de rôle GDAP pour les partenaires :

- Configuration requise :

- Le partenaire et le client doivent avoir une relation de Revendeur

- Le partenaire doit acheter un abonnement Azure pour le client

- Le partenaire doit créer un groupe de sécurité (par exemple, Gestionnaires Visual Studio) pour l’achat et la gestion des abonnements Visual Studio, et l’imbriquer sous Agents d’administration pour chaque partitionnement de l’accès client (bonne pratique recommandée).

- Le rôle GDAP pour l’achat et la gestion de Visual Studio est le même qu’Azure GDAP.

- Le groupe de sécurité des gestionnaires Visual Studio doit être affecté à n’importe quel rôle Microsoft Entra, tel que les lecteurs d’annuaire (rôle au moins privilégié) pour accéder à l’abonnement Azure en tant que propriétaire

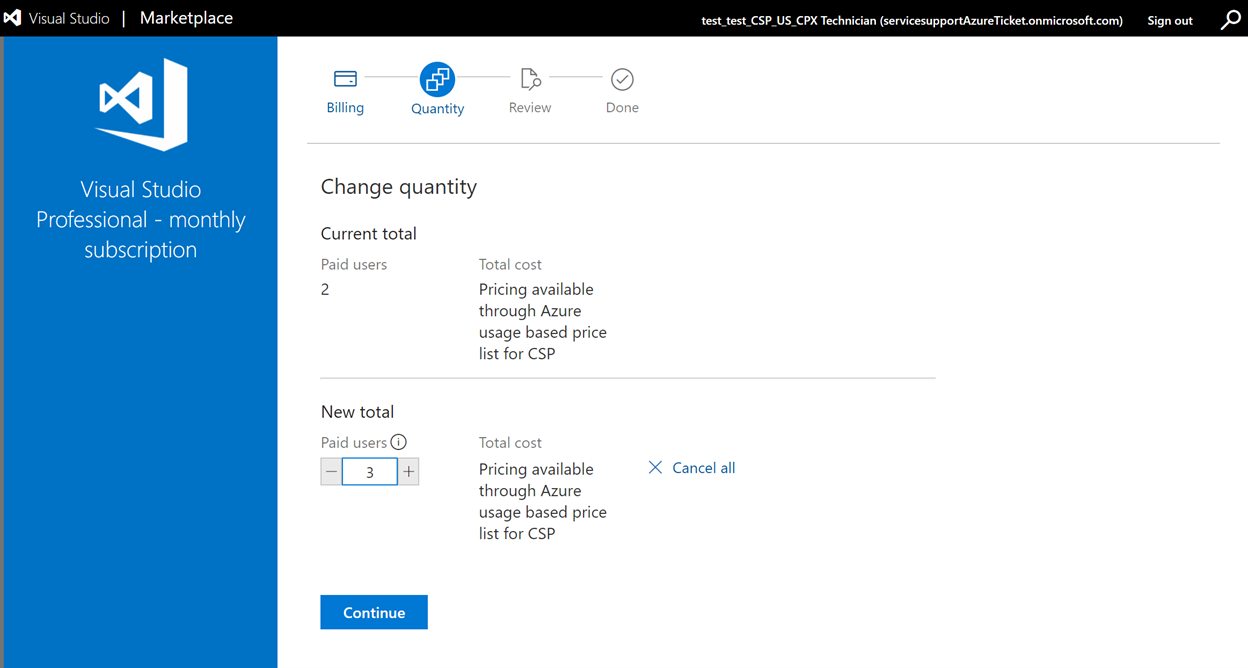

- Les utilisateurs qui font partie du groupe de sécurité Gestionnaires Visual Studio peuvent acheterun abonnement Visual Studio sur la Place de marchéhttps://marketplace.visualstudio.com (parce qu’un membre imbriqué du groupe Agents d’administration a accès à l’abonnement Azure)

- Les utilisateurs qui font partie du groupe de sécurité Gestionnaires Visual Studio peuvent changer la quantité d’abonnements Visual Studio

- Les utilisateurs qui font partie du groupe de sécurité Gestionnaires Visual Studio peuvent annuler un abonnement Visual Studio (en définissant la quantité sur zéro)

- Les utilisateurs qui font partie du groupe de sécurité Gestionnaires Visual Studio peuvent ajouter un abonné pour gérer les abonnements Visual Studio (par ex., parcourir l’annuaire du client et ajouter l’attribution de rôle Visual Studio Abonné)

Propriétés Visual Studio en dehors de l’étendue :

- Aucun

Pourquoi ne vois-je pas de liens DAP AOBO dans la page de gestion des services GDAP ?

| Liens DAP AOBO | Raison pour laquelle ceux-ci n’apparaissent pas dans la page de gestion des services GDAP |

|---|---|

| Planificateur Microsoft 365 https://portal.office.com/ | Il s’agit d’un doublon du lien Microsoft 365 AOBO qui existe déjà. |

| Sway https://portal.office.com/ | Il s’agit d’un doublon du lien Microsoft 365 AOBO qui existe déjà. |

| Windows 10 https://portal.office.com/ | Il s’agit d’un doublon du lien Microsoft 365 AOBO qui existe déjà. |

| Cloud App Security https://portal.cloudappsecurity.com/ | Microsoft Defender pour le cloud Apps sera mis hors service. Ce portail se fusionne dans Microsoft Defender XDR, qui prend en charge GDAP. |

| Azure IoT Central https://apps.azureiotcentral.com/ | Non prise en charge. Hors de l’étendue des privilèges GDAP. |

| Windows Defender - Protection avancée contre les menaces https://securitycenter.windows.com | Windows Defender - Protection avancée contre les menaces va être retiré. Les partenaires sont invités à passer à Microsoft Defender XDR, qui prend en charge GDAP. |

Étapes suivantes

Commentaires

Prochainement : Tout au long de l'année 2024, nous supprimerons progressivement les GitHub Issues en tant que mécanisme de retour d'information pour le contenu et nous les remplacerons par un nouveau système de retour d'information. Pour plus d’informations, voir: https://aka.ms/ContentUserFeedback.

Soumettre et afficher des commentaires pour