Gérer les sources de données SQL Server Analysis Services

Notes

La documentation concernant la passerelle de données locale a été divisée en deux catégories : le contenu propre à Power BI et le contenu général s’appliquant à tous les services pris en charge par la passerelle. Vous êtes actuellement dans le contenu Power BI. Pour fournir des commentaires sur cet article ou sur l’expérience générale avec la documentation de la passerelle, rendez-vous au bas de l’article.

Une fois que vous avez installé une passerelle de données locale, vous pouvez ajouter des sources de données à utiliser avec la passerelle. Cet article explique comment ajouter une source de données SQL Server Analysis Services (SSAS) à votre passerelle locale en vue de l’utiliser pour l’actualisation planifiée ou pour les connexions actives.

Pour en découvrir plus sur la configuration d’une connexion active à SSAS, regardez la vidéo Procédure pas à pas Power BI : Connexion active à Analysis Services.

Notes

Si vous avez une source de données Analysis Services, vous devez installer la passerelle sur un ordinateur associé à la même forêt ou au même domaine que votre serveur Analysis Services.

Notes

La passerelle ne prend en charge que l’authentification Windows pour Analysis Services.

Ajouter une source de données

Pour vous connecter à une source de données Analysis Services multidimensionnelle ou tabulaire :

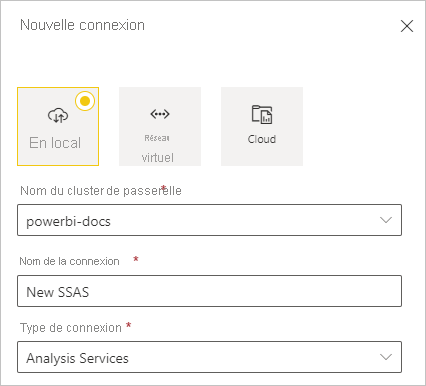

Dans l’écran Nouvelle connexion de votre passerelle de données locale, sélectionnez Analysis Services pour Type de connexion. Pour plus d’informations sur la façon d’ajouter une source de données, voir Ajouter une source de données.

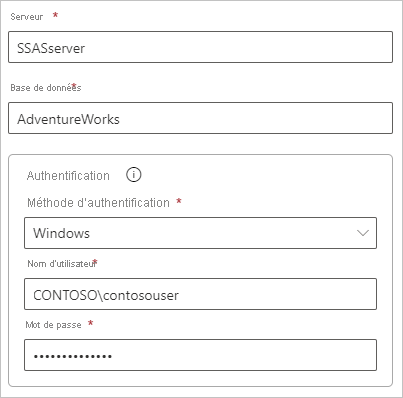

Renseignez les informations relatives à la source de données, notamment le Serveur et la Base de données. La passerelle utilise les informations que vous entrez dans Nom d’utilisateur et Mot de passe pour se connecter à l’instance Analysis Services.

Remarque

Le compte Windows que vous entrez doit être membre du rôle Administrateur de serveur sur l’instance Analysis Services à laquelle vous vous connectez. Si le mot de passe de ce compte s’accompagne d’une date d’expiration, une erreur de connexion peut survenir sauf si vous mettez à jour le mot de passe de la source des données. Pour plus d’informations sur la façon dont les informations d’identification sont stockées, voir Stocker des informations d’identification chiffrées dans le cloud.

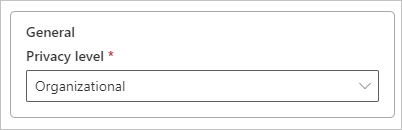

Configurez le Niveau de confidentialité de votre source de données Ce paramètre contrôle la façon dont les données peuvent être combinées pour l’actualisation planifiée. Le paramètre de niveau de confidentialité ne s’applique pas aux connexions actives. Pour plus d’informations sur les niveaux de confidentialité de votre source de données, consultez Définir les niveaux de confidentialité (Power Query).

Si vous le souhaitez, vous pouvez configurer le mappage des noms d’utilisateur maintenant. Pour obtenir des instructions, consultez Remappage manuel des noms d’utilisateur.

Une fois tous les champs renseignés, sélectionnez Créer.

Vous pouvez à présent utiliser cette source de données pour l’actualisation planifiée ou des connexions actives sur une instance Analysis Services locale.

Noms d’utilisateur pour Analysis Services

Pour découvrir l’authentification avec les connexions actives Analysis Services dans Power BI, regardez cette vidéo :

Notes

Cette vidéo peut utiliser des versions antérieures de Power BI Desktop ou le service Power BI.

Chaque fois qu’un utilisateur interagit avec un rapport connecté à Analysis Services, le nom de l’utilisateur effectif est transmis à la passerelle, puis à votre serveur Analysis Services local. L’adresse e-mail que vous utilisez pour vous connecter à Power BI est transmise à Analysis Services pour identifier l’utilisateur effectif défini dans la propriété de connexion EffectiveUserName.

Cette adresse e-mail doit correspondre à un nom d’utilisateur principal défini dans le domaine Active Directory (AD) local. L’UPN est une propriété de compte AD. Ce compte Windows doit figurer dans un rôle d’Analysis Services. S’il n’existe pas correspondance dans AD, la connexion échoue. Pour en découvrir plus sur AD et le nommage des utilisateurs, consultez Attributs du nommage des utilisateurs.

Mapper des noms d’utilisateurs pour les sources de données Analysis Services

Vous pouvez aussi mapper votre nom de connexion Power BI à un UPN d’un annuaire local. Pour découvrir le mappage UPN dans Power BI, regardez cette vidéo :

Notes

Cette vidéo peut utiliser des versions antérieures de Power BI Desktop ou le service Power BI.

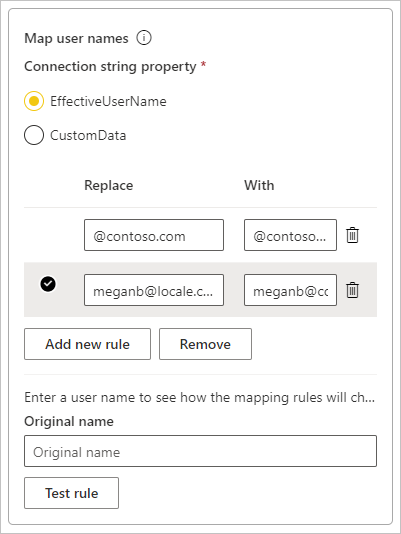

Power BI autorise le mappage des noms d’utilisateurs pour les sources de données Analysis Services. Vous pouvez configurer des règles pour mapper un nom d’utilisateur de connexion Power BI à un EffectiveUserName qui est transmis à la connexion Analysis Services. Cette fonctionnalité est un excellent contournement quand votre nom d’utilisateur Microsoft Entra ne correspond pas à un nom d’utilisateur principal (UPN) dans votre instance Active Directory locale. Par exemple, si votre adresse e-mail est meganb@contoso.onmicrosoft.com, vous pouvez la mapper à meganb@contoso.com et cette valeur est transmise à la passerelle.

Vous pouvez mapper les noms d’utilisateur Analysis Services de deux manières :

- Remappage manuel des utilisateurs dans Power BI

- Mappage de recherche Active Directory, qui utilise la recherche de propriétés Active Directory locales pour remapper les UPN Microsoft Entra à des utilisateurs Active Directory locaux.

Le mappage manuel avec une recherche de propriétés AD locale est possible, mais prend du temps et est difficile à gérer, en particulier quand la correspondance de modèle n’est pas suffisante. Par exemple, les noms de domaine ou de compte d’utilisateur peuvent être différents entre Microsoft Entra ID et un environnement Active Directory local. Un mappage manuel avec la deuxième approche n’est donc pas recommandé.

Les sections suivantes décrivent les deux approches de mappage.

Remappage manuel des utilisateurs dans Power BI

Vous pouvez configurer des règles d’UPN personnalisées dans Power BI pour les sources de données Analysis Services. Des règles personnalisées sont utiles si votre nom de connexion au service Power BI ne correspond pas à votre UPN dans l’annuaire local. Par exemple, si vous vous connectez à Power BI avec meganb@contoso.com, mais que votre UPN dans l’annuaire local est meganb@contoso.local, vous pouvez configurer une règle de mappage pour transmettre meganb@contoso.local à Analysis Services.

Important

Le mappage fonctionne pour la source de données spécifique en cours de configuration. Il ne s’agit pas d’un paramétrage global. Si vous avez plusieurs sources de données Analysis Services, vous devez mapper les utilisateurs pour chaque source de données.

Pour effectuer un mappage d’UPN manuel, procédez comme suit :

Sous l’icône d’engrenage Power BI, sélectionnez Gérer les passerelles et les connexions.

Sélectionnez la source de données, puis sélectionnez Paramètres dans le menu supérieur.

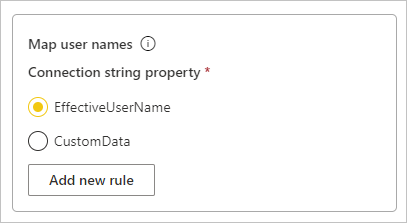

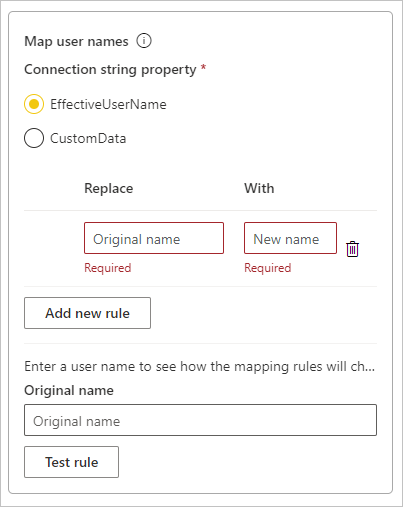

Dans l’écran Paramètres, dans la zone Mapper les noms d’utilisateur, assurez-vous que EffectiveUserName est sélectionné, puis sélectionnez Ajouter une nouvelle règle.

Sous Mapper les noms d’utilisateur, pour chaque nom d’utilisateur à mapper, entrez des valeurs pour Nom d’origine et Nouveau nom, puis sélectionnez Ajouter une nouvelle règle. La valeur Remplacer est l’adresse de connexion pour Power BI, tandis que la valeur Par est la valeur par laquelle la remplacer. Le remplacement est passé à la propriété

EffectiveUserNamepour la connexion Analysis Services.

Par exemple :

Remarque

Veillez à ne pas changer les utilisateurs auxquels vous n’avez pas l’intention de toucher. Par exemple, si vous remplacez le Nom d’origine

contoso.compar le Nouveau nom@contoso.local, toutes les connexions utilisateur qui contiennent@contoso.comsont remplacées par@contoso.local. De même, si vous remplacez le Nom d’originemeganb@contoso.compar le Nouveau nommeganb@contoso.local, une connexionv-meganb@contoso.comest envoyée en tant quev-meganb@contoso.local.Vous pouvez sélectionner un élément dans la liste et changer sa position au moyen d’une opération glisser-déposer, ou supprimer une entrée en sélectionnant l’icône de poubelle.

Utiliser un caractère générique

Vous pouvez utiliser un caractère générique * pour votre chaîne Remplacer (nom d’origine). Vous pouvez utiliser le caractère générique seul uniquement et non avec une autre partie de la chaîne. Utilisez un caractère générique pour remplacer tous les utilisateurs par une valeur unique à transmettre à la source de données. Cette approche est utile lorsque vous souhaitez que tous les utilisateurs d’une organisation utilisent le même utilisateur dans votre environnement local.

Tester la règle de mappage

Pour valider le remplacement du nom, entrez une valeur pour Nom d’origine, puis sélectionnez Tester la règle.

Remarque

Les règles enregistrées fonctionnent immédiatement dans le navigateur. Le service Power BI commence à utiliser les règles enregistrées après quelques minutes.

Mappage de recherche Active Directory

Cette section explique comment effectuer une recherche de propriété Active Directory locale pour remapper les UPN Microsoft Entra à des utilisateurs Active Directory. Tout d’abord, examinez le fonctionnement de ce remappage.

Chaque requête effectuée par un utilisateur Microsoft Entra Power BI à destination d’un serveur SSAS local transmet une chaîne d’UPN, par exemple, firstName.lastName@contoso.com.

Le mappage de recherche dans une passerelle de données locale avec le mappage d’utilisateur personnalisé configurable suit cette procédure :

- Trouvez l’annuaire Active Directory dans lequel effectuer la recherche. Vous pouvez utiliser l’option automatique ou configurable.

- Recherchez l’attribut de l’utilisateur Active Directory, par exemple E-mail, dans le service Power BI. L’attribut est basé sur une chaîne UPN entrante, telle que

firstName.lastName@contoso.com. - Si la recherche dans Active Directory échoue, elle tente de passer l’UPN à SSAS en tant que

EffectiveUserName. - Si la recherche dans Active Directory réussit, elle récupère le

UserPrincipalNamede cet utilisateur Active Directory. - Le mappage passe l’e-mail de

UserPrincipalName, par exemple,Alias@corp.on-prem.contoso, en tant que valeur d’EffectiveUserNameà SSAS.

Notes

Les mappages manuels d’utilisateurs UPN définis dans la configuration de la passerelle de la source de données Power BI sont appliqués avant l’envoi de la chaîne d’UPN à la passerelle de données locale.

Pour que la recherche dans Active Directory fonctionne correctement au moment de l’exécution, vous devez changer le service de passerelle de données local pour qu’il s’exécute avec un compte de domaine au lieu d’un compte de service local.

Veillez à télécharger et à installer la passerelle la plus récente.

Dans l’application de passerelle de données locale sur votre machine, accédez à Paramètres du service>Modifier le compte de service. Vérifiez que vous disposez de la clé de récupération pour la passerelle, car vous devrez la restaurer sur le même ordinateur, sauf si vous souhaitez créer une passerelle. Vous devez redémarrer le service de passerelle pour que les modifications entrent en vigueur.

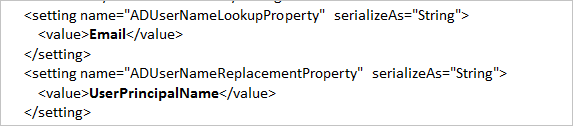

Accédez au dossier d’installation de la passerelle C:\Program Files\Passerelle de données locale en tant qu’administrateur pour vérifier que vous disposez d’autorisations d’écriture. Ouvrez le fichier Microsoft.PowerBI.DataMovement.Pipeline.GatewayCore.dll.config.

Modifiez les valeurs

ADUserNameLookupPropertyetADUserNameReplacementPropertyen fonction des configurations d’attribut AD de vos utilisateurs AD. Les valeurs de l’image suivante sont des exemples. Ces configurations sont sensibles à la casse : veillez donc à ce qu’elles correspondent aux valeurs spécifiées dans AD.

Si le fichier ne fournit aucune valeur pour la configuration

ADServerPath, la passerelle utilise le catalogue global par défaut. Vous pouvez spécifier plusieurs valeurs pourADServerPath. Les valeurs doivent être séparées par des points-virgules, comme dans l’exemple suivant :<setting name="ADServerPath" serializeAs="String"> <value> GC://serverpath1; GC://serverpath2;GC://serverpath3</value> </setting>La passerelle analyse les valeurs spécifiées pour

ADServerPathde gauche à droite jusqu’à ce qu’elle trouve une correspondance. Si la passerelle ne trouve pas de correspondance, elle utilise l’UPN d’origine. Assurez-vous que le compte qui exécute le service de passerelle, PBIEgwService, dispose des autorisations de requête pour tous les serveurs Active Directory que vous spécifiez dansADServerPath.La passerelle prend en charge deux types d’

ADServerPath:- Pour WinNT :

<value="WinNT://usa.domain.corp.contoso.com,computer"/> - Pour le catalogue global :

<value> GC://USA.domain.com </value>

- Pour WinNT :

Redémarrez le service Passerelle de données locale pour que les modifications de configuration entrent en vigueur.

Authentification auprès d’une source de données Analysis Services active

Chaque fois qu’un utilisateur interagit avec Analysis Services, le nom d’utilisateur effectif est transmis à la passerelle, puis au serveur Analysis Services local. L’UPN, qui est généralement l’adresse e-mail que vous utilisez pour vous connecter au cloud, est transmis à Analysis Services en tant qu’utilisateur effectif dans la propriété de connexion EffectiveUserName.

Lorsque le jeu de données est en mode Importation, la passerelle envoie la valeur EffectiveUserName de l’UPN du propriétaire du jeu de données. Cela signifie que l’UPN du propriétaire du jeu de données est transféré à Azure Analysis Services en tant qu’utilisateur effectif dans la propriété de la connexion EffectiveUserName.

Cette adresse de messagerie doit correspondre à un nom d’utilisateur principal défini dans le domaine Active Directory local. L’UPN est une propriété de compte AD. Pour avoir accès au serveur, un compte Windows doit se trouver dans un rôle Analysis Services. Si aucune correspondance n’est trouvée dans Active Directory, la connexion échoue.

Sécurité basée sur les rôles et au niveau des lignes

Analysis Services peut également fournir un filtrage basé sur le compte Active Directory. Le filtrage peut utiliser la sécurité basée sur les rôles ou au niveau des lignes. La capacité d’un utilisateur à interroger et à afficher des données de modèle dépend des rôles auxquels appartient son compte d’utilisateur Windows et de la sécurité dynamique au niveau des lignes éventuellement configurée.

Sécurité basée sur les rôles. Les modèles fournissent une solution de sécurité basée sur les rôles d’utilisateur. Vous pouvez définir des rôles pour un projet de modèle particulier pendant le processus de création dans les outils décisionnels SQL Server Data Tools. Une fois un modèle déployé, vous pouvez définir des rôles avec SQL Server Management Studio. Les rôles contiennent des membres attribués par leurs noms d’utilisateur Windows ou par leur groupe Windows.

Les rôles définissent les autorisations dont disposent les utilisateurs pour interroger le modèle ou effectuer des actions sur ce dernier. La plupart des utilisateurs appartiennent à un rôle doté d’autorisations de lecture. Les autres rôles octroient aux administrateurs des autorisations pour traiter les éléments, gérer les fonctions de base de données et gérer les autres rôles.

Sécurité au niveau des lignes. Les modèles peuvent proposer une solution de sécurité dynamique au niveau des lignes. Toute sécurité au niveau des lignes définie est spécifique à Analysis Services. Pour la sécurité basée sur les rôles, chaque utilisateur doit avoir au moins un rôle, mais aucun modèle tabulaire ne nécessite une sécurité dynamique au niveau des lignes.

À un haut niveau, la sécurité dynamique définit l’accès en lecture d’un utilisateur à des données de lignes particulières de tables spécifiques. Similaire aux rôles, la sécurité dynamique au niveau des lignes s’appuie sur le nom d’utilisateur Windows d’un utilisateur.

La mise en œuvre d’une sécurité basée sur les rôles et dynamique au niveau des lignes dans les modèles dépasse le cadre de cet article. Pour plus d’informations, consultez Rôles dans les modèles tabulaires et Rôles de sécurité (Analysis Services - Données multidimensionnelles). Pour approfondir au maximum votre compréhension de la sécurité des modèles tabulaires, téléchargez le livre blanc Sécurisation du modèle sémantique décisionnel au format tabulaire.

Authentification Microsoft Entra

Les services cloud Microsoft utilisent Microsoft Entra ID pour authentifier les utilisateurs. Microsoft Entra ID est le locataire qui contient les groupes de sécurité et les noms d’utilisateur. En règle générale, un utilisateur se connecte avec l’adresse de messagerie qui correspond au nom d’utilisateur principal du compte.

Rôles dans l’instance Active Directory locale

Pour qu’Analysis Services puisse déterminer si un utilisateur appartient à un rôle doté d’autorisations de lecture des données, le serveur doit convertir le nom d’utilisateur effectif transmis de Microsoft Entra ID à la passerelle, puis au serveur Analysis Services. Le serveur Analysis Services passe le nom d’utilisateur effectif à un contrôleur de domaine Active Directory. Le contrôleur de domaine Active Directory vérifie que le nom d’utilisateur effectif est un UPN valide sur un compte local. Le contrôleur de domaine retourne le nom d’utilisateur Windows de l’utilisateur au serveur Analysis Services.

Vous ne pouvez pas utiliser EffectiveUserName sur un serveur Analysis Services non joint à un domaine. Le serveur Analysis Services doit être joint à un domaine pour éviter les erreurs de connexion.

Identifier votre UPN

Vous ne connaissez peut-être pas votre UPN, et vous n’êtes peut-être pas un administrateur de domaine. Vous pouvez utiliser la commande suivante à partir de votre station de travail pour connaître l’UPN de votre compte :

whoami /upn

Le résultat est similaire à une adresse e-mail, mais il s’agit en fait de l’UPN figurant sur votre compte de domaine. Si vous utilisez une source de données Analysis Services pour des connexions actives et que cet UPN ne correspond pas à l’adresse e-mail que vous utilisez pour vous connecter à Power BI, vous devrez peut-être mapper votre nom d’utilisateur.

Synchroniser un annuaire Active Directory local avec Microsoft Entra ID

Si vous envisagez d’utiliser des connexions actives Analysis Services, vos comptes Active Directory locaux doivent correspondre au comptes Microsoft Entra ID. L’UPN doit correspondre entre les comptes.

Les services cloud utilisent uniquement des comptes dans Microsoft Entra ID. Si vous ajoutez dans votre instance AD locale un compte qui n’existe pas dans Microsoft Entra ID, vous ne pouvez pas utiliser le compte. Il existe plusieurs méthodes pour faire correspondre vos comptes AD locaux avec Microsoft Entra ID :

Ajoutez manuellement des comptes à Microsoft Entra ID.

Créez un compte sur le portail Azure ou dans le centre d’administration Microsoft 365, avec un nom de compte correspondant au nom d’utilisateur principal du compte AD local.

Utilisez Microsoft Entra Connect Sync pour synchroniser les comptes locaux avec votre locataire Microsoft Entra.

Microsoft Entra Connect garantit que l’UPN correspond entre Microsoft Entra ID et votre instance Active Directory locale. L’outil Microsoft Entra Connect fournit des options pour la synchronisation d’annuaires et la configuration de l’authentification. Ces options incluent la synchronisation du hachage de mot de passe, l’authentification directe et la fédération. Si vous n’êtes ni administrateur ni administrateur de domaine local, contactez votre administrateur informatique pour qu’il vous aide à effectuer la configuration.

Remarque

La synchronisation des comptes avec Microsoft Entra Connect Sync crée de nouveaux comptes au sein de votre locataire Microsoft Entra.

Utiliser la source de données

Une fois la source de données SSAS ajoutée, elle peut être utilisée avec des connexions actives ou via une actualisation planifiée.

Notes

Le nom du serveur et celui de la base de données doivent correspondre entre Power BI Desktop et la source de données dans la passerelle de données locale.

Le lien entre votre jeu de données et la source de données dans la passerelle est basé sur le nom de votre serveur et sur le nom de votre base de données. Ces noms doivent correspondre. Par exemple, si vous fournissez une adresse IP pour le nom du serveur dans Power BI Desktop, vous devez utiliser l’adresse IP de la source de données dans la configuration de la passerelle. Si vous utilisez SERVEUR\INSTANCE, dans Power BI Desktop, vous devez utiliser SERVEUR\INSTANCE dans la source de données configurée pour la passerelle. Cette exigence vaut tant pour les connexions actives que pour l’actualisation planifiée.

Utiliser la source de données avec des connexions actives

Vous pouvez utiliser une connexion active à des instances tabulaires ou multidimensionnelles. Vous sélectionnez une connexion active dans Power BI Desktop quand vous vous connectez pour la première fois aux données. Vérifiez que le nom du serveur et celui de la base de données correspondent entre Power BI Desktop et la source de données configurée pour la passerelle. En outre, pour pouvoir publier des jeux de données de connexions actives, vos utilisateurs doivent apparaître sous Utilisateurs dans la liste des sources de données.

Une fois que vous avez publié des rapports, à partir de Power BI Desktop ou en obtenant des données dans le service Power BI, votre connexion de données devrait commencer à fonctionner. Après la création de la source de données dans la passerelle, plusieurs minutes peuvent s’écouler avant que vous ne puissiez utiliser la connexion.

Utiliser la source de données avec une actualisation planifiée

Si vous êtes listé sous l’onglet Utilisateurs de la source de données configurée dans la passerelle, et que le nom du serveur et celui de la base de données correspondent, la passerelle s’affiche comme option à utiliser avec l’actualisation planifiée.

Limitations des connexions actives Analysis Services

Les fonctionnalités de mise en forme au niveau de la cellule et les fonctions de traduction ne sont pas prises en charge.

Les actions et les jeux nommés ne sont pas exposés à Power BI. Vous pouvez toujours vous connecter à des cubes multidimensionnels qui contiennent les propriétés Actions ou Jeux nommés pour créer des rapports et des visuels.

Exigences en matière de référence SKU

| Version du serveur | Référence (SKU) requise |

|---|---|

| 2012 SP1 CU4 ou version ultérieure | Business Intelligence et Enterprise |

| 2014 | Business Intelligence et Enterprise |

| 2016 | Référence (SKU) standard ou version ultérieure |

Contenu connexe

- Résoudre les problèmes de passerelle de données locale

- Résoudre les problèmes liés aux passerelles - Power BI

D’autres questions ? Essayez la communauté Power BI.