Déployez Clusters Big Data SQL Server en mode Active Directory : Prérequis

S’applique à : SQL Server 2019 (15.x)

Ce document explique comment préparer le déploiement d’un cluster Big Data SQL Server en mode d’authentification Active Directory. Le cluster utilise un domaine AD existant pour l’authentification.

Important

Le module complémentaire Clusters Big Data Microsoft SQL Server 2019 sera mis hors service. La prise en charge de la plateforme Clusters Big Data Microsoft SQL Server 2019 se terminera le 28 février 2025. Tous les utilisateurs existants de SQL Server 2019 avec Software Assurance seront entièrement pris en charge sur la plateforme, et le logiciel continuera à être maintenu par les mises à jour cumulatives SQL Server jusqu’à ce moment-là. Pour plus d’informations, consultez le billet de blog d’annonce et les Options Big Data sur la plateforme Microsoft SQL Server.

Notes

Avant la version SQL Server 2019 CU5, il existait dans Clusters Big Data une restriction selon laquelle il n’était possible de déployer qu’un seul cluster sur un domaine Active Directory. Elle a été supprimée avec la version CU5. Pour plus d’informations sur les nouvelles fonctionnalités, consultez Concept : Déploiement de Clusters Big Data SQL Server en mode Active Directory. Les exemples de cet article sont ajustés pour prendre en charge les deux cas d’utilisation de déploiement.

Arrière-plan

Pour activer l’authentification Active Directory (AD), le cluster crée automatiquement les utilisateurs, les groupes, les comptes d’ordinateur et les noms de principaux de service (SPN) dont les différents services du cluster ont besoin. Pour fournir une certaine autonomie à ces comptes et permettre des autorisations délimitées, nous suggérons de créer une unité d’organisation (UO) avant le déploiement du cluster. Tous les objets AD liés au cluster seront créés au cours du déploiement.

Prérequis

Unité d’organisation (UO)

Une unité d’organisation (UO) est une sous-division d’une instance Active Directory où placer des utilisateurs, des groupes et même d’autres unités d’organisation. Grandes lignes : les unités d’organisation peuvent être utilisées pour refléter la structure fonctionnelle ou commerciale d’une organisation. Dans cet article, nous allons créer une UO appelée bdc comme exemple.

Remarque

L’unité d’organisation (UO) représente les limites administratives et permet aux clients de contrôler l’étendue de l’autorité des administrateurs de données.

Vous pouvez suivre les principes de conception des UO afin de décider de la meilleure structure pour utiliser des UO au sein de votre organisation.

Compte AD pour le compte de service de domaine pour le cluster Big Data

Pour créer automatiquement tous les objets nécessaires dans Active Directory, le cluster Big Data a besoin d’un compte AD avec des autorisations spécifiques pour créer des utilisateurs, des groupes et des comptes d’ordinateurs au sein de l’unité d’organisation (UO) fournie. Cet article explique comment configurer les autorisations de ce compte AD. Nous utilisons un appel de compte AD bdcDSA comme exemple dans cet article.

Objets Active Directory générés automatiquement

Le déploiement de clusters Big Data génère automatiquement des noms de comptes et de groupes. Chaque compte représente un service et sera géré par le cluster Big Data pendant toute la durée de vie du cluster Big Data. Ces comptes possèdent les noms de principal du service (SPN) requis par chaque service. Pour obtenir la liste complète des comptes, groupes et services AD générés automatiquement, consultez Objets Active Directory générés automatiquement.

Important

Selon la stratégie d’expiration de mot de passe définie dans le contrôleur de domaine, les mots de passe de ces comptes peuvent expirer. Il n’existe aucun mécanisme permettant de faire pivoter automatiquement les informations d’identification de tous les comptes dans le cluster Big Data, ainsi le cluster ne pourra plus fonctionner une fois la période d’expiration atteinte. Vous pouvez utiliser azdata bdc rotate pour faire pivoter les mots de passe des comptes AD générés automatiquement pour le cluster Big Data. Pour plus d’informations, consultez azdata-bdc-rotate. Ajoutez cette commande à vos scripts ou pipelines d’automatisation au cours du processus de renfort de la sécurité.

Créer des objets AD

Avant de déployer un cluster Big Data avec l’intégration AD, procédez comme suit :

- Créez une unité d’organisation (UO) dans laquelle tous les objets AD liés au cluster Big Data seront stockés. Vous pouvez également choisir de désigner une unité d’organisation existante lors du déploiement.

- Créez un compte AD pour le cluster Big Data ou utilisez un compte existant et fournissez les autorisations appropriées à ce compte AD dans l’unité d’organisation fournie.

Créer un utilisateur dans Active Directory pour le compte de service de domaine de cluster Big Data

Le cluster Big Data requiert un compte avec des autorisations spécifiques. Avant de continuer, assurez-vous de disposer d’un compte AD existant ou de créer un nouveau compte, que le cluster Big Data pourra utiliser pour configurer les objets nécessaires.

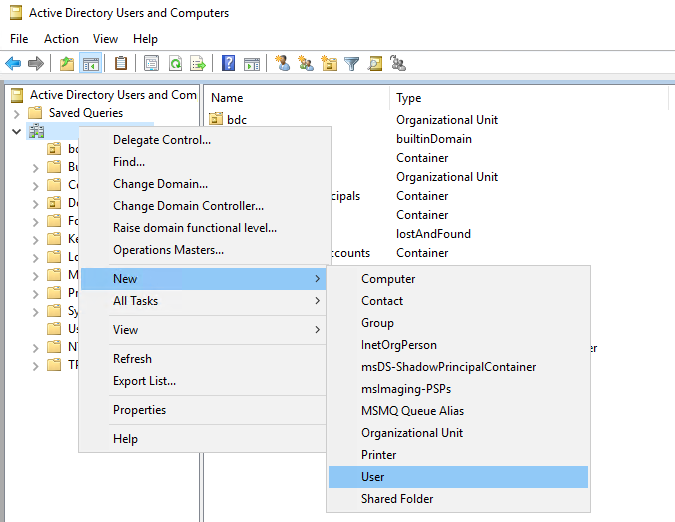

Pour créer un utilisateur dans Active Directory, vous pouvez cliquer avec le bouton droit sur le domaine ou l’unité d’organisation et sélectionner Nouveau>Utilisateur :

Cet utilisateur est désigné sous le terme de compte de service de domaine du cluster Big Data ou DSA dans cet article.

Création d’une unité d’organisation

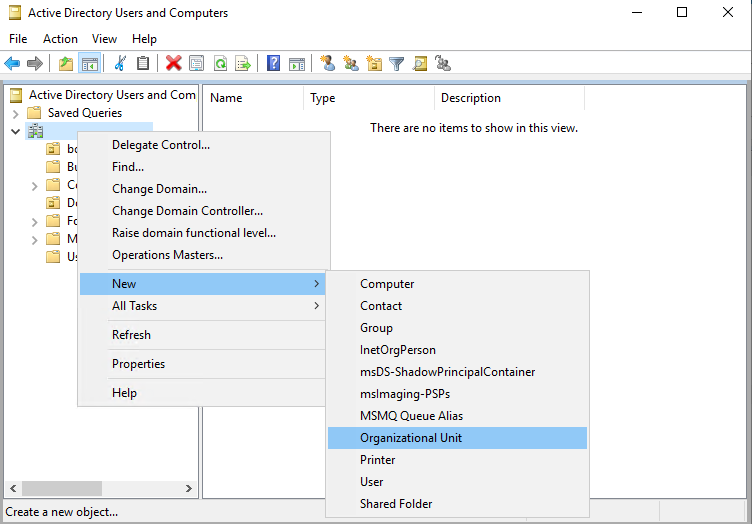

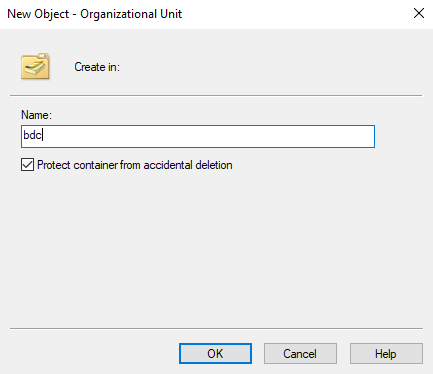

Sur le contrôleur de domaine, ouvrez Utilisateurs et ordinateurs Active Directory. Dans le panneau de gauche, cliquez avec le bouton droit sur le répertoire où créer votre UO, sélectionnez Nouveau>Unité d’organisation, puis suivez les invites de l’Assistant pour créer l’UO. Vous pouvez également créer une unité d’organisation avec PowerShell :

New-ADOrganizationalUnit -Name "<name>" -Path "<Distinguished name of the directory you wish to create the OU in>"

Les exemples de cet article utilisent bdc comme nom de l’UO.

Définition d’autorisations pour un compte AD

Que vous ayez créé un nouvel utilisateur AD ou que vous utilisiez un utilisateur AD existant, l’utilisateur doit disposer d’autorisations spécifiques. Ce compte est le compte d’utilisateur que le contrôleur du cluster Big Data utilise lorsqu’il joindra le cluster à Active Directory. Le DSA doit être en mesure de créer des utilisateurs, des groupes et des comptes d’ordinateur dans l’unité d’organisation. Dans les étapes suivantes, nous avons nommé le compte de service de domaine du cluster Big Data bdcDSA.

Important

Vous pouvez choisir n’importe quel nom pour le DSA, mais nous vous déconseillons de modifier le nom du compte une fois que le cluster Big Data est déployé.

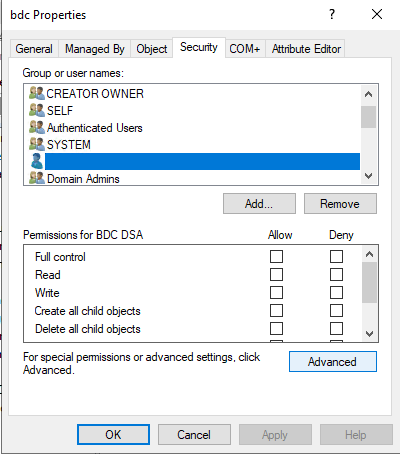

Sur le contrôleur de domaine, ouvrez Utilisateurs et ordinateurs Active Directory

Dans le volet de gauche, accédez à votre domaine, puis à l’unité d’organisation que

bdcutiliseCliquez avec le bouton droit sur l’UO, puis sélectionnez Propriétés.

Accédez à l’onglet Sécurité (assurez-vous que vous avez sélectionné Fonctionnalités avancées en cliquant avec le bouton droit sur l’unité d’organisation et en sélectionnant Afficher)

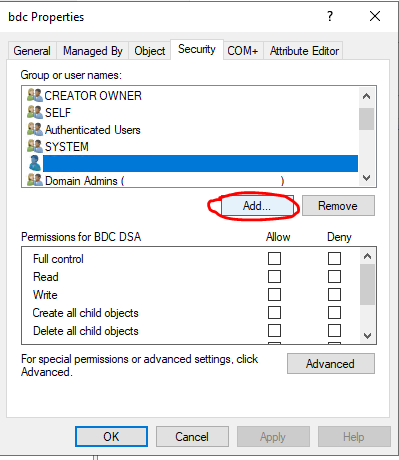

Sélectionnez Ajouter... et ajoutez l’utilisateur bdcDSA

Sélectionnez l’utilisateur bdcDSA, puis désactivez toutes les autorisations et sélectionnez Avancé

Sélectionnez Ajouter

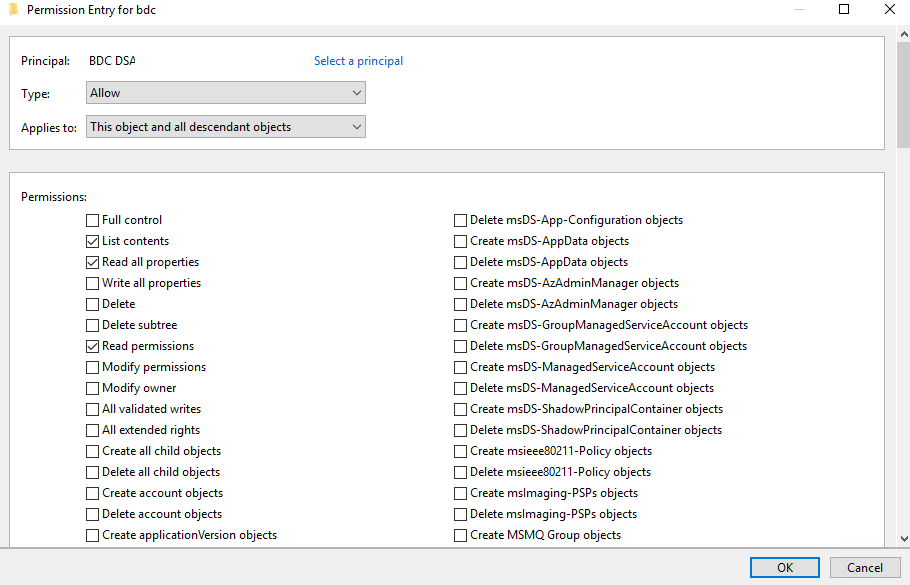

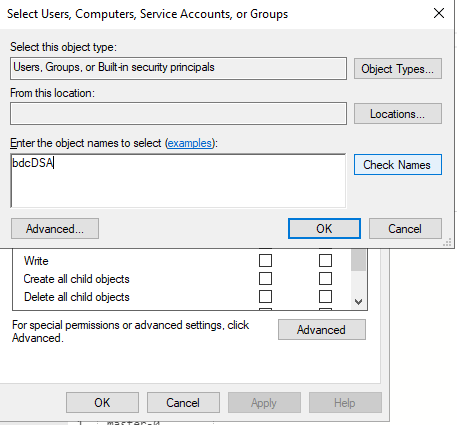

Sélectionnez sur Sélectionner un principal, insérez bdcDSA, puis sélectionnez OK

Définissez Type sur Autoriser

Définissez S’applique à sur Cet objet et tous ceux descendants

Faites défiler l’affichage vers le bas et sélectionnez Effacer tout

Refaites défiler l’affichage vers le haut, puis sélectionnez :

- Lire toutes les propriétés

- Écrire toutes les propriétés

- Créer des objets ordinateur

- Supprimer des objets ordinateur

- Créer des objets groupe

- Supprimer des objets groupe

- Créer des objets utilisateur

- Supprimer des objets utilisateur

Sélectionnez OK.

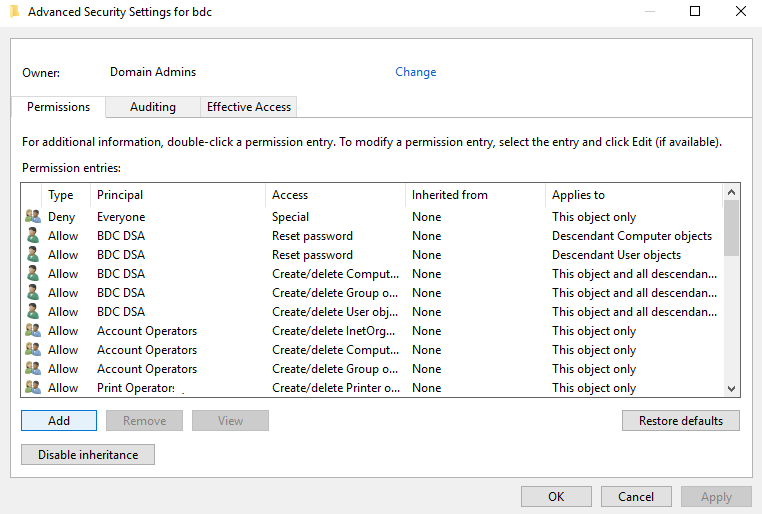

Sélectionnez Ajouter

Sélectionnez sur Sélectionner un principal, insérez bdcDSA, puis sélectionnez OK

Définissez Type sur Autoriser

Définissez S’applique à sur Objets ordinateur descendants

Faites défiler l’affichage vers le bas et sélectionnez Effacer tout

Refaites défiler l’affichage vers le haut et sélectionnez Réinitialiser le mot de passe

Sélectionnez OK.

Sélectionnez Ajouter

Sélectionnez sur Sélectionner un principal, insérez bdcDSA, puis sélectionnez OK

Définissez Type sur Autoriser

Définissez S’applique à sur Objets utilisateur descendants

Faites défiler l’affichage vers le bas et sélectionnez Effacer tout

Refaites défiler l’affichage vers le haut et sélectionnez Réinitialiser le mot de passe

Sélectionnez OK.

Sélectionnez OK encore à deux reprises pour fermer les boîtes de dialogue ouvertes

Contenu connexe

Commentaires

Prochainement : Tout au long de l'année 2024, nous supprimerons progressivement les GitHub Issues en tant que mécanisme de retour d'information pour le contenu et nous les remplacerons par un nouveau système de retour d'information. Pour plus d’informations, voir: https://aka.ms/ContentUserFeedback.

Soumettre et afficher des commentaires pour