Utiliser le service de gestion Azure Monitor pour Prometheus comme source de données pour Grafana avec l’identité du système de gestion

Le service Azure Monitor géré pour Prometheus vous permet de collecter et d’analyser des métriques à grande échelle en utilisant une solution de monitoring compatible avec Prometheus. La façon la plus courante d’analyser et de présenter des données Prometheus est d’utiliser un tableau de bord Grafana. Cet article explique comment configurer Prometheus en tant que source de données pour Azure Managed Grafana et Grafana auto-hébergé s’exécutant sur une machine virtuelle Azure à l’aide de l’authentification d’identité système managée.

Si vous souhaitez obtenir plus d’informations sur l’utilisation de Grafana avec Active Directory, consultez Configurer Grafana autogéré pour utiliser Prometheus géré par Azure Monitor avec l’ID Microsoft Entra.

Grafana géré par Azure

Les sections suivantes décrivent comment configurer le service Azure Monitor géré pour Prometheus en tant que source de données pour Azure Managed Grafana.

Important

Cette section décrit le processus manuel d’ajout d’un service managé Azure Monitor pour la source de données Prometheus à Azure Managed Grafana. Vous pouvez obtenir la même fonctionnalité en liant l’espace de travail Azure Monitor et l’espace de travail Grafana comme décrit dans Lier un espace de travail Grafana.

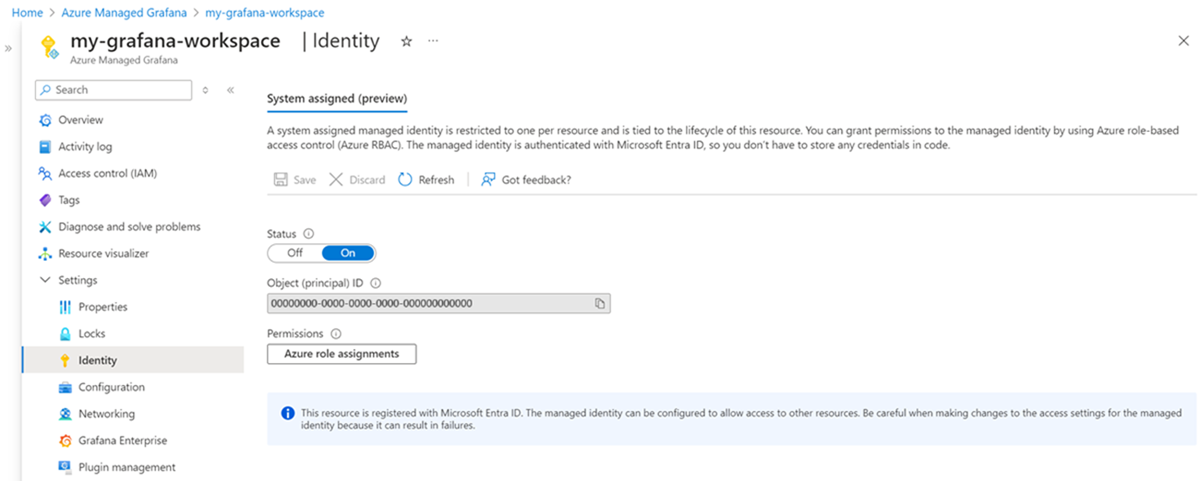

Configurer l’identité système

Votre espace de travail Grafana nécessite les paramètres suivants :

- Identité managée système activée

- Rôle de lecteur de données de surveillance pour l’espace de travail Azure Monitor

Ces deux paramètres sont configurés par défaut lorsque vous avez créé votre espace de travail Grafana et l’avez lié à un espace de travail Azure Monitor. Vérifiez ces paramètres sur la page Identité de votre espace de travail Grafana.

Configurer à partir de l’espace de travail Grafana

Procédez comme suit pour autoriser l’accès à tous les espaces de travail Azure Monitor dans un groupe de ressources ou un abonnement :

Ouvrez la page Identité pour votre espace de travail Grafana dans le portail Azure.

Si l’État est Non, changez-le en Oui.

Sélectionnez Attributions de rôles Azure pour passer en revue l’accès existant dans votre abonnement.

Si Lecteur de données de surveillance n’est pas répertorié pour votre abonnement ou groupe de ressources :

Sélectionnez + Ajouter une attribution de rôle.

Pour Étendue, sélectionnez Abonnement ou Groupe de ressources.

Pour Rôle, sélectionnez Lecteur de données de surveillance.

Sélectionnez Enregistrer.

Configuration à partir d’un espace de travail Azure Monitor

Pour autoriser l’accès à un espace de travail Azure Monitor spécifique, procédez comme suit :

Ouvrez la page Access Control (IAM) pour votre espace de travail Azure Monitor dans le portail Azure.

Sélectionnez Ajouter une attribution de rôle.

Sélectionnez Lecteur de données de surveillance, puis sélectionnez Suivant.

Pour Attribuer l’accès à, sélectionnez Identité managée.

Sélectionnez + Sélectionner des membres.

Pour Identité managée, sélectionnez Azure Managed Grafana.

Sélectionnez votre espace de travail Grafana, puis sélectionnez Sélectionner.

Sélectionnez Vérifier + attribuer pour enregistrer la configuration.

Créer une source de données Prometheus

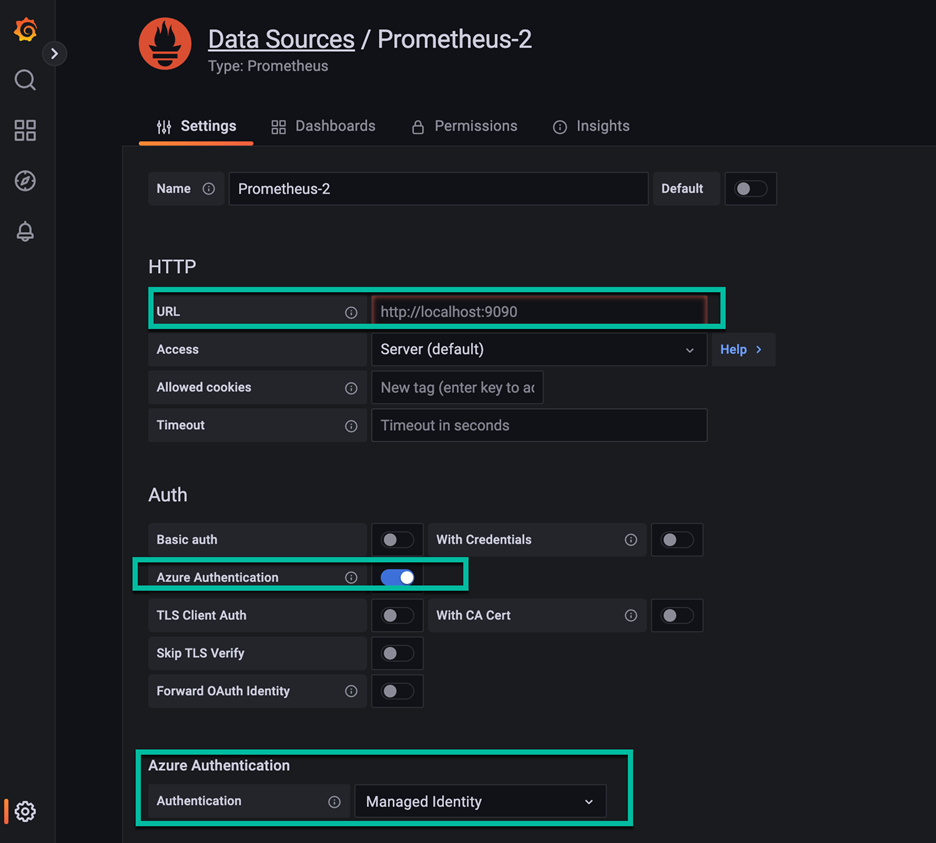

Azure Managed Grafana prend en charge l’authentification Azure par défaut.

Ouvrez la page Vue d’ensemble pour votre espace de travail Azure Monitor dans le portail Azure.

Copiez le point de terminaison de requête, dont vous aurez besoin dans une étape ci-dessous.

Ouvrez votre espace de travail Azure Managed Grafana dans le portail Azure.

Sélectionnez le point de terminaison pour afficher l’espace de travail Grafana.

Sélectionnez Configuration, puis Source de données.

Sélectionnez Ajouter une source de données, puis sur Prometheus.

Pour URL, collez le point final de la requête pour votre espace de travail Azure Monitor.

Sélectionnez Authentification Azure pour l’activer.

Pour Authentification sous Authentification Azure, sélectionnez Identité managée.

Faites défiler vers le bas de la page et sélectionnez Enregistrer et tester.

Grafana autogéré

Les sections suivantes décrivent comment configurer le service Azure Monitor géré pour Prometheus en tant que source de données pour Grafana autogérée sur une machine virtuelle Azure.

Configurer l’identité système

Les machines virtuelles Azure prennent en charge l’identité affectée par le système et l’identité affectée par l’utilisateur. Les étapes suivantes configurent l’identité affectée par le système.

Configurer à partir d’une machine virtuelle Azure

Procédez comme suit pour autoriser l’accès à tous les espaces de travail Azure Monitor dans un groupe de ressources ou un abonnement :

Ouvrez la page Identité pour votre machine virtuelle dans le portail Azure.

Si l’État est Non, changez-le en Oui.

Sélectionnez Enregistrer.

Sélectionnez Attributions de rôles Azure pour passer en revue l’accès existant dans votre abonnement.

Si Lecteur de données de surveillance n’est pas répertorié pour votre abonnement ou groupe de ressources :

Sélectionnez + Ajouter une attribution de rôle.

Pour Étendue, sélectionnez Abonnement ou Groupe de ressources.

Pour Rôle, sélectionnez Lecteur de données de surveillance.

Sélectionnez Enregistrer.

Configuration à partir d’un espace de travail Azure Monitor

Pour autoriser l’accès à un espace de travail Azure Monitor spécifique, procédez comme suit :

Ouvrez la page Access Control (IAM) pour votre espace de travail Azure Monitor dans le portail Azure.

Sélectionnez Ajouter une attribution de rôle.

Sélectionnez Lecteur de données de surveillance, puis sélectionnez Suivant.

Pour Attribuer l’accès à, sélectionnez Identité managée.

Sélectionnez + Sélectionner des membres.

Pour Identité managée, sélectionnez Machine virtuelle.

Sélectionnez votre espace de travail Grafana, puis cliquez sur Sélectionner.

Sélectionnez Vérifier + attribuer pour enregistrer la configuration.

Créer une source de données Prometheus

Les versions 9.x et ultérieures de Grafana prennent en charge l’authentification Azure, mais elles ne sont pas activées par défaut. Pour activer cette fonctionnalité, vous devez mettre à jour votre configuration Grafana. Pour déterminer où se trouve votre fichier Grafana.ini et comment modifier votre configuration Grafana, consultez le document Configurer Grafana de Grafana Labs. Une fois que vous savez où réside votre fichier de configuration sur votre machine virtuelle, effectuez la mise à jour suivante :

Localisez et ouvrez le fichier Grafana.ini sur votre machine virtuelle.

Dans la section

[auth]du fichier de configuration, changez le paramètreazure_auth_enabledentrue.Dans la section

[azure]du fichier de configuration, changez le paramètremanaged_identity_enabledentrueOuvrez la page Vue d’ensemble pour votre espace de travail Azure Monitor dans le portail Azure.

Copiez le point de terminaison de requête, dont vous aurez besoin dans une étape ci-dessous.

Ouvrez votre espace de travail Azure Managed Grafana dans le portail Azure.

Cliquez sur le point de terminaison pour afficher l’espace de travail Grafana.

Sélectionnez Configuration, puis Source de données.

Cliquez sur Ajouter une source de données, puis sur Prometheus.

Pour URL, collez le point final de la requête pour votre espace de travail Azure Monitor.

Sélectionnez Authentification Azure pour l’activer.

Pour Authentification sous Authentification Azure, sélectionnez Identité managée.

Faites défiler jusqu’au bas de la page, puis cliquez sur Enregistrer et tester.

Forum aux questions

Cette section fournit des réponses aux questions fréquentes.

Il me manque tout ou partie de mes métriques. Comment puis-je résoudre ce problème ?

Vous pouvez utiliser le guide de résolution des problèmes pour ingérer des métriques Prometheus à partir de l’agent managé ici.

Pourquoi des métriques qui ont deux étiquettes portant le même nom, mais dont la casse est différente sont manquantes ?

Prometheus managé par Azure est un système qui ne respecte pas la casse. Il traite les chaînes, telles que les noms de métriques, les noms d’étiquettes ou les valeurs d’étiquette, comme les mêmes séries chronologiques si elles diffèrent d’une autre série chronologique uniquement par le cas de la chaîne. Pour plus d’informations, consultez vue d’ensemble des métriques Prometheus.

Je vois des lacunes dans les données de métrique, pourquoi cela se produit-il ?

Lors des mises à jour des nœuds, vous pouvez constater un écart de 1 à 2 minutes dans les données de métriques pour les métriques collectées auprès de nos collecteurs au niveau du cluster. Cet écart se produit car le nœud sur lequel les données s'exécutent est mis à jour dans le cadre d'un processus de mise à jour normal. Ce processus de mise à jour affecte les cibles à l'échelle du cluster telles que les métriques kube-state-metrics et les cibles d'application personnalisées spécifiées. Cela se produit lorsque votre cluster est mis à jour manuellement ou via une mise à jour automatique. Ce comportement est attendu et se produit en raison de la mise à jour du nœud sur lequel il s’exécute. Ce comportement n’affecte aucune de nos règles d’alerte recommandées.