Qu'est-ce que Microsoft Advanced Threat Analytics ?

S’applique à : Advanced Threat Analytics version 1.9

Advanced Threat Analytics (ATA) est une plateforme locale qui permet de protéger votre entreprise contre plusieurs types d’attaques informatiques ciblées avancées et de menaces internes.

Remarque

Cycle de vie de support

La version finale d’ATA est généralement disponible. Le support standard ATA a pris fin le 12 janvier 2021. Le support étendu continuera jusqu’en janvier 2026. Pour plus d’informations, lisez notre blog.

Comment fonctionne ATA

ATA s'appuie sur un moteur d'analyse de réseau propriétaire pour capturer et analyser le trafic réseau de plusieurs protocoles (tels que Kerberos, DNS, RPC, NTLM et autres) à des fins d'authentification, d'autorisation et de collecte d'informations. Ces informations sont collectées par ATA via :

- La mise en miroir des ports des contrôleurs de domaine et des serveurs DNS vers la passerelle ATA et/ou

- Déploiement d’une passerelle légère ATA (LGW) directement sur des contrôleurs de domaine

ATA prend des informations à partir de plusieurs sources de données, telles que les journaux et les événements de votre réseau, pour apprendre le comportement des utilisateurs et d’autres entités de l’organisation, et crée un profil comportemental à leur sujet. ATA peut recevoir des événements et des journaux d’activité à partir de :

- Intégration de SIEM

- Transfert d’événements Windows (WEF)

- Directement à partir du collecteur d’événements Windows (pour la passerelle légère)

Pour plus d’informations sur l’architecture ATA, consultez Architecture ATA.

Que fait ATA ?

La technologie ATA détecte de multiples activités suspectes, en se concentrant sur plusieurs phases de la chaîne d'exécution d'une cyberattaque, notamment :

- Reconnaissance, au cours de laquelle les attaquants recueillent des informations sur la façon dont l'environnement est construit, sur les différentes ressources et sur les entités existantes. En général, c'est là que les attaquants élaborent des plans pour leurs prochaines phases d'attaque.

- Cycle de mouvement latéral, pendant lequel un attaquant investit du temps et de l’effort dans la diffusion de sa surface d’attaque à l’intérieur de votre réseau.

- Domination du domaine (persistance), pendant laquelle un attaquant capture les informations qui leur permettent de reprendre leur campagne à l’aide de différents ensembles de points d’entrée, d’identifiants et de techniques.

Ces phases d’une cyber-attaque sont similaires et prévisibles, quel que soit le type de société en cours d’attaque ou quel type d’information est ciblé. ATA recherche trois principaux types d’attaques : attaques malveillantes, comportement anormal et problèmes de sécurité et risques.

Les attaques malveillantes sont détectées de façon déterministe, en recherchant la liste complète des types d’attaques connus, notamment :

- Pass-the-Ticket (PtT)

- Pass-the-hash (PtH)

- OverPass-the-hash

- Faux PAC (MS14-068)

- Golden Ticket

- Réplications malveillantes

- Reconnaissance

- Force brute

- Exécution à distance

Pour une liste complète des détections et de leurs descriptions, consultez Quelles activités suspectes l'ATA peut-elle détecter ?.

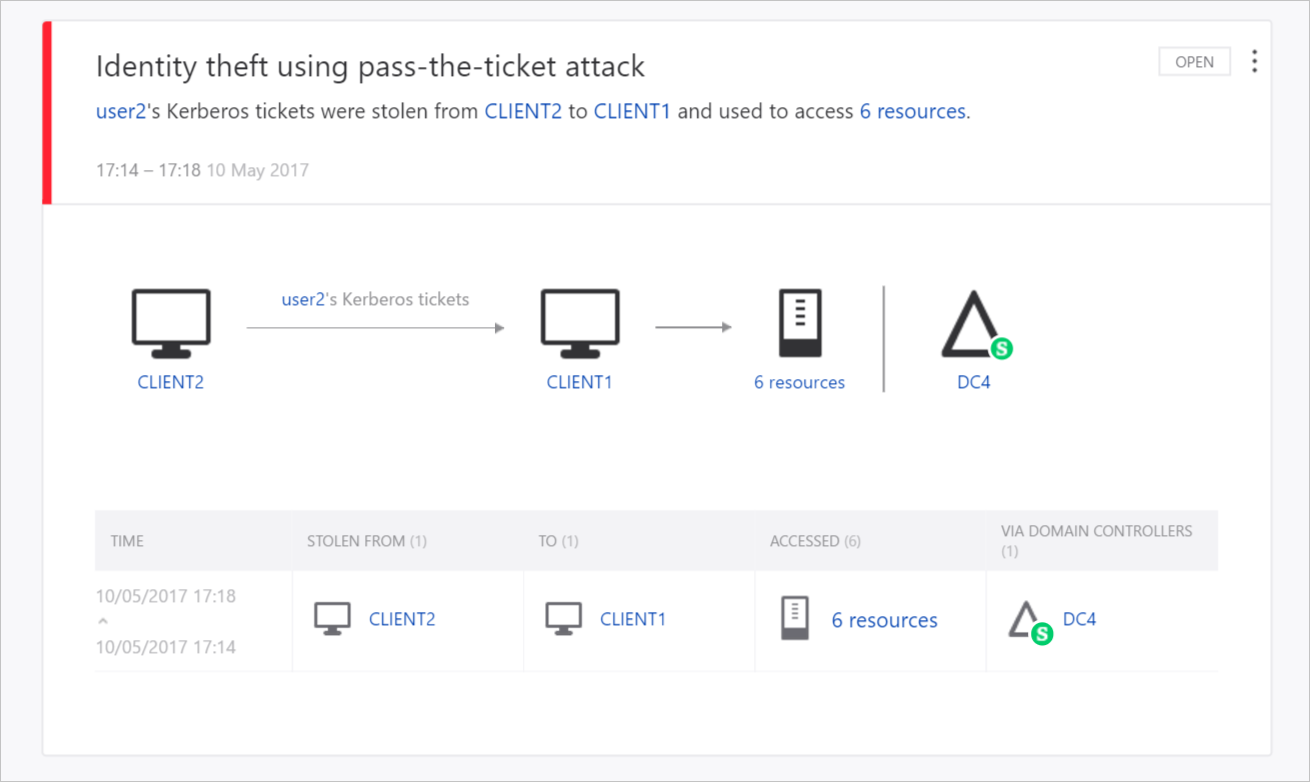

ATA détecte ces activités suspectes et affiche les informations dans la Console ATA, y compris une vue claire de Qui, Quoi, Quand et Comment. Comme vous pouvez le constater, en surveillant ce tableau de bord simple et convivial, vous êtes averti qu’ATA soupçonne qu’une attaque pass-the-ticket a été tentée sur les ordinateurs Client 1 et Client 2 de votre réseau.

Le comportement anormal est détecté par ATA à l’aide de l’analyse comportementale et en tirant parti de l’apprentissage automatique pour découvrir les activités douteuses et le comportement anormal dans les utilisateurs et les appareils de votre réseau, notamment :

- Connexions anormales

- Menaces inconnues

- Partage de mot de passe

- Mouvement latéral

- Modification des groupes sensibles

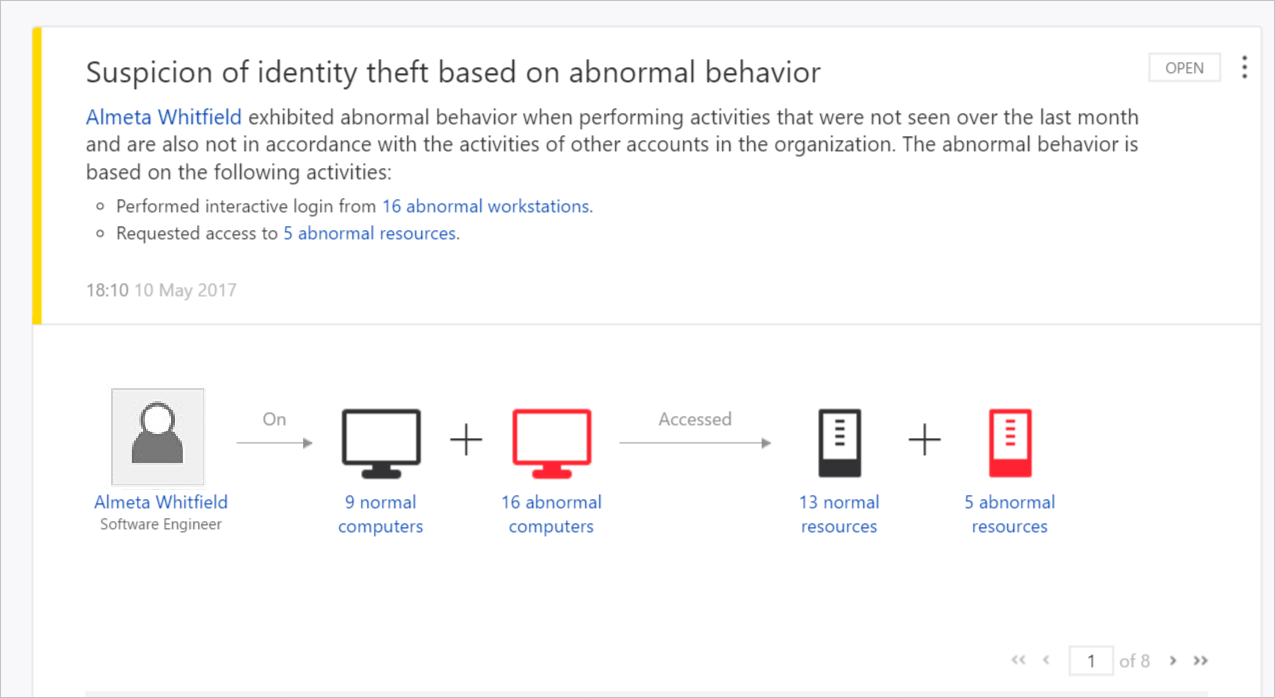

Vous pouvez afficher les activités suspectes de ce type dans le tableau de bord ATA. Dans l’exemple suivant, ATA vous avertit lorsqu’un utilisateur accède à quatre ordinateurs qui ne sont pas généralement accessibles par cet utilisateur, ce qui peut être une cause d’alarme.

ATA détecte également les problèmes de sécurité et les risques, notamment :

- Relation de confiance rompue

- Protocoles faibles

- Vulnérabilités de protocole connues

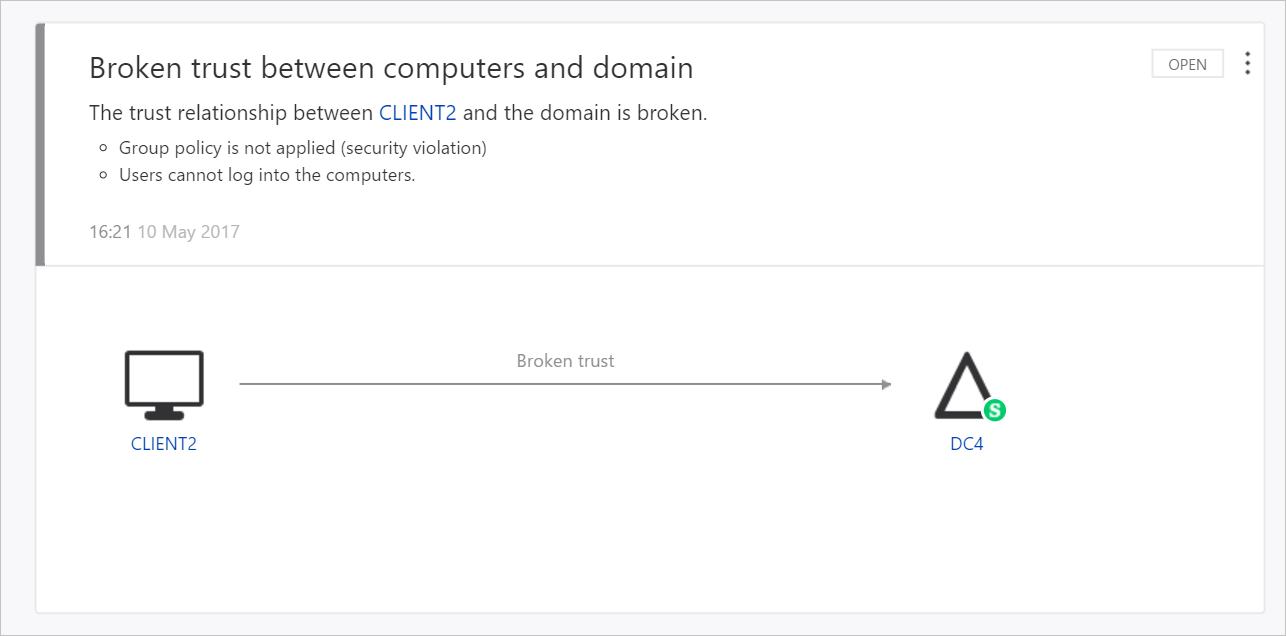

Vous pouvez afficher les activités suspectes de ce type dans le tableau de bord ATA. Dans l’exemple suivant, ATA vous informe qu'il existe une relation de confiance rompue entre un ordinateur de votre réseau et le domaine.

Problèmes connus

Si vous effectuez une mise à jour vers ATA 1.7 et immédiatement vers ATA 1.8, sans mettre à jour les passerelles ATA, vous ne pouvez pas migrer vers ATA 1.8. Il est nécessaire de mettre à jour toutes les passerelles vers la version 1.7.1 ou 1.7.2 avant de mettre à jour le Centre ATA vers la version 1.8.

Si vous sélectionnez l’option permettant d’effectuer une migration complète, cela peut prendre beaucoup de temps, en fonction de la taille de la base de données. Lorsque vous sélectionnez vos options de migration, l’heure estimée s’affiche : notez cette option avant de décider quelle option sélectionner.

Quelle est l’étape suivante ?

Pour plus d’informations sur la façon dont ATA s’intègre à votre réseau : architecture ATA

Pour commencer à déployer ATA : Installer ATA