Résoudre des problèmes d’inscription d'Azure Stack HCI

S’applique à : Azure Stack HCI, version 22H2

Important

Les instructions de dépannage fournies dans cet article s’appliquent à une version antérieure, Azure Stack HCI, version 22H2. Pour résoudre les problèmes liés aux nouveaux déploiements exécutant la dernière version généralement disponible, Azure Stack HCI, version 23H2, consultez Obtenir la prise en charge des problèmes de déploiement d’Azure Stack HCI.

Pour résoudre les problèmes d’inscription liés à Azure Stack HCI, vous devez consulter les journaux d’inscription PowerShell et les journaux de débogage hcisvc de chaque serveur du cluster.

Collecter les journaux d’inscription PowerShell

Quand les applets de commande Register-AzStackHCI et Unregister-AzStackHCI sont exécutées, des fichiers journaux nommés RegisterHCI_{aaaammjj-hhss}.log et UnregisterHCI_{aaaammjj-hhss}.log sont créés pour chaque tentative. Vous pouvez définir le répertoire des journaux pour ces fichiers journaux à l’aide du -LogsDirectory paramètre dans l’applet Register-AzStackHCI de commande et appeler Get-AzStackHCILogsDirectory pour obtenir l’emplacement. Par défaut, ces fichiers sont créés dans C :\ProgramData\AzureStackHCI\Registration. Pour le module PowerShell version 2.1.2 ou antérieure, ces fichiers sont créés dans le répertoire de travail de la session PowerShell dans laquelle les applets de commande sont exécutées.

Par défaut, les journaux de débogage ne sont pas inclus. S’il existe un problème qui nécessite les journaux de débogage supplémentaires, définissez la préférence de débogage sur Continuer en exécutant l’applet de commande suivante avant d’exécuter Register-AzStackHCI ou Unregister-AzStackHCI:

$DebugPreference = 'Continue'

Collecter les journaux hcisvc locaux

Pour activer les journaux de débogage pour hcisvc, exécutez la commande suivante dans PowerShell sur chaque serveur du cluster :

wevtutil.exe sl /q /e:true Microsoft-AzureStack-HCI/Debug

Pour obtenir les journaux

Get-WinEvent -Logname Microsoft-AzureStack-HCI/Debug -Oldest -ErrorAction Ignore

L'inscription a échoué. Impossible de générer le certificat auto-signé sur le(s) nœud(s) {Node1,Node2}. Impossible de définir et de vérifier le certificat d’inscription sur le(s) nœud(s) {Node1,Node2}.

Explication de l’état d’échec :

Durant l’inscription, chaque serveur du cluster doit être opérationnel avec une connectivité Internet sortante vers Azure. L’applet de commande Register-AzStackHCI communique avec chaque serveur du cluster pour approvisionner des certificats. Chaque serveur utilise son certificat pour effectuer un appel d’API aux services HCI dans le cloud pour valider l’inscription.

Si l’inscription rencontre un problème, le message suivant peur s’afficher : Échec de l’inscription. Impossible de générer un certificat auto-signé sur le(s) nœud(s) {Node1,Node2}. Impossible de définir et de vérifier le certificat d’inscription sur le(s) nœud(s) {Node1, Node2}).

Si des noms de nœuds figurent après la partie Impossible de générer un certificat auto-signé sur le(s) nœud(s) du message d’erreur, cela signifie que le système n’a pas pu générer le certificat sur ce ou ces serveurs.

Action corrective

Vérifiez que chaque serveur listé dans le message ci-dessus est opérationnel. Vous pouvez vérifier l’état de hcisvc en exécutant

sc.exe query hcisvcet le démarrer si nécessaire avecstart-service hcisvc.Vérifiez que chaque serveur listé dans le message d’erreur est connecté à l’ordinateur sur lequel l’applet de commande

Register-AzStackHCIest exécutée. Pour vérifier cela, exécutez l’applet de commande suivante à partir de l’ordinateur sur lequelRegister-AzStackHCIest exécuté, en utilisantNew-PSSessionpour vous connecter à chaque serveur du cluster et vérifier qu’il fonctionne :New-PSSession -ComputerName {failing nodes}

Si des noms de nœuds figurent après la partie Couldn't set and verify registration certificate on node(s) » du message d’erreur, cela signifie le service a pu générer le certificat sur le ou les serveurs, mais que ce ou ces derniers n’ont pas pu appeler l’API du service cloud HCI. Pour résoudre les problèmes :

Assurez-vous que chaque serveur dispose de la connectivité Internet requise pour communiquer avec les services cloud Azure Stack HCI et d’autres services Azure requis tels que Microsoft Entra ID, et qu’il n’est pas bloqué par des pare-feu. Consultez Exigences en matière de pare-feu pour Azure Stack HCI.

Essayez d’exécuter l’applet

Invoke-AzStackHciConnectivityValidationde commande à partir du module AzStackHCI.EnvironmentChecker et vérifiez qu’elle réussit. Cette applet de commande appellera le point de terminaison d’intégrité des services cloud HCI pour tester la connectivité.Examinez les journaux de débogage hcisvc sur chaque nœud listé dans le message d’erreur.

- Il est possible que le message Échec de l’opération ExecuteWithRetry AADTokenFetch avec erreur de nouvelle tentative apparaisse plusieurs fois : soit avant un échec signalé par Échec de l’opération ExecuteWithRetry AADTokenFetch après toutes les nouvelles tentatives, soit avant une réussite signalée par La nouvelle tentative de l’opération ExecuteWithRetry AADTokenFetch a réussi.

- Si vous rencontrez l’opération ExecuteWithRetry AADTokenFetch a échoué après toutes les nouvelles tentatives dans les journaux, le système n’a pas pu extraire le jeton Microsoft Entra du service même après toutes les nouvelles tentatives . Une exception Microsoft Entra associée est enregistrée avec ce message.

- Si vous voyez AADSTS700027 : l’assertion du client contient une signature non valide. [Motif : la clé utilisée a expiré. Empreinte numérique de la clé utilisée par le client : « {SomeThumbprint} », clé trouvée « Start=06/29/2021 21:13:15, End=06/29/2023 21:13:15 », il s’agit d’un problème lié à la façon dont l’heure est définie sur le serveur. Vérifiez l’heure UTC sur tous les serveurs en exécutant

[System.DateTime]::UtcNowdans PowerShell et comparez-la à l’heure UTC actuelle. Si l’heure n’est pas correcte, définissez les heures correctes sur les serveurs et réessayez l’inscription.

La suppression d’une ressource HCI à partir du portail et la réinscription du même cluster provoque des problèmes

Explication de l’état d’échec :

Si vous avez supprimé explicitement la ressource de cluster Azure Sack HCI à partir du portail Azure sans annuler l’inscription du cluster à partir de Windows Admin Center ou de PowerShell, la suppression d’une ressource Azure Resource Manager HCI directement à partir du portail entraîne un état de ressource de cluster incorrect. L’annulation de l’inscription doit toujours être déclenchée à partir du cluster HCI à l’aide de la cmdlet Unregister-AzStackHCI pour une désinscription propre. Cette section décrit les étapes de nettoyage pour les scénarios dans lesquels la ressource de cluster HCI a été supprimée du portail.

Action corrective

- Connectez-vous au serveur de cluster HCI local à l’aide des informations d’identification de l’utilisateur du cluster.

- Exécutez la cmdlet

Unregister-AzStackHCIsur le cluster pour nettoyer l’état d’inscription du cluster et l’état Arc du cluster.- Si la désinscription réussit, accédez aux inscriptions d’applications d’ID > Microsoft Entra (Toutes les applications) et recherchez la correspondance

clusterNamede nom etclusterName.arc. Supprimez les deux identifiants de l'application s'ils existent. - Si l’annulation de l’inscription échoue avec l’erreur ERROR : Impossible de désactiver l’intégration d’Azure Arc sur <le nom> du nœud, essayez d’exécuter l’applet

Disable-AzureStackHCIArcIntegrationde commande sur le nœud. Si le nœud est dans un état oùDisable-AzureStackHCIArcIntegrationil ne peut pas être exécuté, supprimez le nœud du cluster et réessayez d’exécuter l’appletUnregister-AzStackHCIde commande. Connectez-vous à chaque nœud individuel :- Remplacez le répertoire par l’emplacement où l’agent Arc est installé :

cd 'C:\Program Files\AzureConnectedMachineAgent\'. - Obtenez l’état sur arcmagent.exe et déterminez le groupe de ressources Azure auquel il est projeté :

.\azcmagent.exe show. La sortie de cette commande montre les informations du groupe de ressources. - Forcez la déconnexion de l’agent Arc du nœud :

.\azcmagent.exe disconnect --force-local-only. - Connectez-vous au portail Azure et supprimez la ressource Arc-for-Server du groupe de ressources déterminé à l’étape ii.

- Remplacez le répertoire par l’emplacement où l’agent Arc est installé :

- Si la désinscription réussit, accédez aux inscriptions d’applications d’ID > Microsoft Entra (Toutes les applications) et recherchez la correspondance

L’utilisateur a supprimé les ID d’application par erreur

Explication de l’état d’échec :

Si le cluster est déconnecté pendant plus de 8 heures, il est possible que les inscriptions d’applications Microsoft Entra associées représentant le cluster HCI et les inscriptions Arc aient pu être supprimées accidentellement. Pour le bon fonctionnement du cluster HCI et des scénarios Arc, deux inscriptions d’applications sont créées dans le locataire pendant l’inscription.

- Si l’ID d’application

<clustername>est supprimé, la ressource de cluster Azure Connection dans le portail Azure affiche Déconnecté - Cluster non connecté pendant plus de 8 heures. Examinez les journaux de débogage HCIsvc sur le nœud : le message d’erreur est Application avec l’identificateur «< ID> » introuvable dans le répertoire « Répertoire par défaut ». Cela peut se produire si l’application n’a pas été installée par l’administrateur du locataire ou qu’elle a consenti à n’importe quel utilisateur du locataire. Vous avez peut-être envoyé votre demande d’authentification au locataire incorrect. - Si

<clustername>.arcest créé pendant l’activation d’Arc est supprimé, il n’y a pas d’erreurs visibles pendant l’opération normale. Cette identité est requise uniquement pendant les processus d’inscription et d’annulation de l’inscription. Dans ce scénario, l’annulation de l’inscription échoue avec l’erreur Impossible de désactiver l’intégration d’Azure Arc sur le nœud <Nom du nœud>. Essayez d’exécuter la cmdlet Disable-AzureStackHCIArcIntegration sur le nœud. Si le nœud est dans un état où la cmdlet Disable-AzureStackHCIArcIntegration n’a pas pu être exécutée, supprimez le nœud du cluster et essayez de réexécuter la cmdlet Unregister-AzStackHCI.

La suppression de l’une de ces applications entraîne un échec de communication du cluster HCI vers le cloud.

Action corrective

Si seul le

<clustername> AppIdfichier est supprimé, effectuez une inscription de réparation sur le cluster pour configurer les applications Microsoft Entra :Register-AzStackHCI -SubscriptionId "<subscription_ID>" -ComputerName Server1 -RepairRegistrationLa réparation de l’inscription recrée les applications Microsoft Entra nécessaires tout en conservant d’autres informations telles que le nom de ressource, le groupe de ressources et d’autres choix d’inscription.

Si l’ID

<clustername>.arcd’application est supprimé, il n’existe aucune erreur visible dans les journaux. L’annulation de l’inscription échoue si<clustername>.arcelle est supprimée. En cas d’échec de l’inscription, suivez la même action de correction décrite dans cette section.

Erreur de stratégie insuffisante

Explication de l’état d’échec :

Si un cluster précédemment inscrit affiche un état d’OutOfPolicy, les modifications apportées à la configuration système peuvent entraîner la chute de l’état d’inscription d’Azure Stack HCI.

Par exemple, les modifications système peuvent inclure, mais ne sont pas limitées à :

- La désactivation des conflits de paramètres de démarrage sécurisé sur le nœud inscrit.

- La suppression du module de plateforme sécurisée (TPM).

- Le changement significatif de l’heure système.

Remarque

Azure Stack HCI 21H2 avec KB5010421, ou version ultérieure, tentera automatiquement une récupération à partir de l’état OutOfPolicy. Consultez le journal des événements Microsoft-AzureStack-HCI/Admin pour obtenir plus d’informations, entre autres sur l’état OutOfPolicy actuel.

Quels messages d’ID d’événement « OutOfPolicy » suis-je susceptible de voir au moment de l’inscription ?

Il existe trois types de messages d’ID d’événement : information, avertissement et erreur.

Les messages suivants ont été mis à jour avec Azure Stack HCI 21H2 avec KB5010421 et ne seront pas visibles si cette base de connaissances n’est pas installée.

ID d’événement d'information

Messages d’ID d’événement d’information qui s’affichent pendant l’inscription. Lisez et appliquez les suggestions données dans le message :

(Information) ID d’événement 592 : « Azure Stack HCI a lancé une réparation de ses données. Aucune action supplémentaire de la part de l’utilisateur n’est requise pour l’instant. »

(Information) ID d’événement 594 : « Azure Stack HCI a rencontré une erreur lors de l’accès à ses données. Pour réparer, vérifiez quels nœuds sont affectés : si l’ensemble du cluster est OutOfPolicy (exécutez Get-AzureStackHCI) exécutez Unregister-AzStackHCI sur le cluster, redémarrez, puis exécutez Register-AzStackHCI. Si seul ce nœud est impacté, supprimez-le du cluster, redémarrez et attendez la fin de la réparation, puis rejoignez le cluster. »

ID d’événement d’avertissement

Avec les messages d’avertissement, l’état de l’inscription n’est pas terminé. Il se peut qu’il y ait un problème, ou non. Examinez d’abord le message d’ID d’événement avant de lancer une ou plusieurs étapes pour résoudre le problème.

(Avertissement) ID d’événement 585 : « Azure Stack HCI n’a pas pu renouveler la licence à partir d’Azure. Pour obtenir plus d’informations sur cette erreur, activez le canal d’événements Microsoft-AzureStack-HCI/Debug. »

Remarque

Des retards possibles dans le rétablissement complet de la connexion à Azure sont attendus après une réparation automatique réussie et peuvent entraîner l’affichage de l’ID d’événement 585. Cela n’impacte pas les charges de travail ni les licences sur le nœud. Il reste notamment toujours une licence installée, sauf si le nœud était en dehors de la fenêtre des 30 jours avant la réparation automatique.

Remarque

Dans certains cas, Azure Stack HCI ne réussit pas toujours la récupération automatique. Cela peut se produire lorsque l’état d’inscription de tous les nœuds du cluster est à cours de stratégies. Des étapes manuelles sont alors nécessaires. Consultez les messages d’ID d’événement Microsoft-AzureStack-HCI/Admin.

ID d’événement d’erreur

Les messages d’erreur des ID d’événement identifient un échec dans le processus d’inscription. Le message d’erreur fournit des instructions sur la résolution de l’erreur.

(Erreur) ID d’événement 591 : « Azure Stack HCI n’a pas pu se connecter à Azure. Si vous continuez à voir cette erreur, essayez d'exécuter à nouveau

Register-AzStackHCIavec le paramètre-RepairRegistration. »(Erreur) ID d’événement 594 : « Azure Stack HCI a rencontré une erreur lors de l’accès à ses données. Pour la réparation, identifiez les nœuds impactés : si l’ensemble du cluster présente l’état OutOfPolicy (exécutez

Get-AzureStackHCI), exécutezUnregister-AzStackHCIsur le cluster, redémarrez, puis exécutezRegister-AzStackHCI. Si seul ce nœud est impacté, supprimez-le du cluster, redémarrez et attendez la fin de la réparation, puis rejoignez le cluster. »

Le cluster et la ressource Arc dans le portail Azure existent mais le statut de Get-AzureStackHCI indique « Pas encore » enregistré.

Explication de l’état d’échec :

Ce problème est dû à l’annulation de l’inscription d’un cluster HCI avec l’environnement cloud incorrect ou les informations d’abonnement incorrectes. Si un utilisateur exécute la cmdlet Unregister-AzStackHCI avec des paramètres -EnvironmentName ou -SubcriptionId incorrects pour un cluster, l’état d’inscription du cluster est supprimé du cluster local lui-même, mais les ressources cluster et Arc dans le portail Azure existent toujours dans l’environnement ou l’abonnement d’origine.

Par exemple :

Erreur

-EnvironmentName <value>: vous avez inscrit votre cluster-EnvironmentName AzureUSGovernmentcomme dans l’exemple suivant. La valeur par défaut-EnvironmentNameest « Azurecloud ». Par exemple, vous pouvez exécuter :Register-AzStackHCI -SubscriptionId "<subscription_ID>" -EnvironmentName AzureUSGovernmentMais vous avez ensuite exécuté la cmdlet

Unregister-AzStackHCIavec-EnvironmentName Azurecloud(la valeur par défaut) comme suit :Unregister-AzStackHCI -SubscriptionId "<subscription_ID>"Erreur

-SubscriptionId <value>: Vous avez inscrit votre cluster-SubscriptionId "<subscription_id_1>"comme suit :Register-AzStackHCI -SubscriptionId "<subscription_id_1>"Mais vous avez ensuite exécuté la cmdlet

Unregister-AzStackHCIpour un autre ID d’abonnement :Unregister-AzStackHCI -SubscriptionId "<subscription_id_2>"

Action corrective

- Supprimez les ressources de cluster et d’Arc du portail.

- Accédez aux inscriptions d’applications d’ID > Microsoft Entra (toutes les applications) et recherchez le nom correspondant

<clusterName>,<clusterName>.arcpuis supprimez les deux ID d’application.

Émission de Sync-AzureStackHCI immédiatement après le redémarrage des nœuds du cluster, ce qui entraîne la suppression de ressources Arc

Explication de l’état d’échec :

L’exécution d’une synchronisation de recensement avant la synchronisation des nœuds peut entraîner l’envoi de la synchronisation à Azure, qui n’inclut pas le nœud. Cela entraîne la suppression de la ressource Arc pour ce nœud. La cmdlet Sync-AzureStackHCI doit être utilisée uniquement pour déboguer la connectivité cloud du cluster HCI. Le cluster HCI a un petit temps de préchauffement après un redémarrage pour rapprocher l’état du cluster ; par conséquent, ne s’exécutez Sync-AzureStackHCI pas peu après le redémarrage d’un nœud.

Action corrective

Sur le portail Azure, connectez-vous au nœud qui apparaît comme Non installé.

Déconnectez l’agent Arc à l’aide des deux commandes suivantes :

cd "C:\Program Files\AzureConnectedMachineAgent", puis

.\azcmagent.exe disconnect --force-local-onlyRéparez l’inscription :

Register-AzStackHCI -SubscriptionId "<subscription_ID>" -ComputerName Server1 -RepairRegistrationAprès l’opération de réparation, le nœud retourne à un état connecté.

L’inscription s’effectue correctement, mais la connexion Azure Arc sur le portail indique Non installé

Scénario 1

Explication de l’état d’échec :

Cela peut se produire si le rôle requis Azure Connected Machine Resource Manager est supprimé du fournisseur de ressources HCI dans le groupe de ressources Arc-for-Server.

Vous trouverez l’autorisation sous le panneau Contrôle d’accès du groupe de ressources dans le Portail Azure. L’image suivante montre l’autorisation :

Action corrective

Exécutez la cmdlet d’inscription de réparation :

Register-AzStackHCI -TenantId "<tenant_ID>" -SubscriptionId "<subscription_ID>" -ComputerName Server1 -RepairRegistration

Scénario 2

Explication de l’état d’échec :

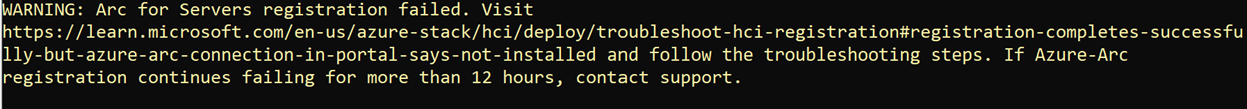

Ce message peut également être dû à un problème temporaire qui se produit parfois lors de l’inscription Azure Stack HCI. Lorsque cela se produit, l’applet Register-AzStackHCI de commande affiche le message d’avertissement suivant :

Action corrective

Attendez 12 heures après la résolution automatique du problème.

Scénario 3

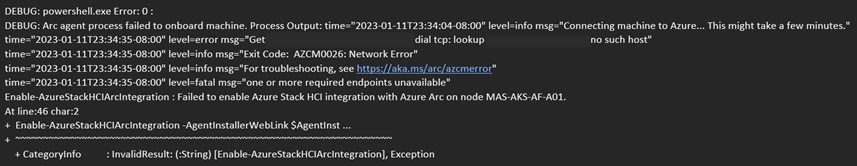

Explication de l’état d’échec :

Cela peut également se produire lorsque le proxy n’est pas configuré correctement pour une connexion aux services cloud Azure ARC à partir de nœuds HCI. Vous pouvez voir l’erreur suivante dans les journaux de l’agent Arc :

Action corrective

Pour résoudre ce problème, suivez les instructions de Mise à jour des paramètres du proxy. Réinscrivez ensuite le cluster Azure Stack HCI.

Impossible de faire pivoter des certificats dans Fairfax et Mooncake

Explication de l’état d’échec :

- Dans le portail Azure, la ressource cluster Azure Connection affiche Déconnectée.

- Examinez les journaux de débogage HCIsvc sur le nœud. Le message d’erreur est une exception : AADSTS700027 : validation de signature ayant échoué pour l’assertion du client.

- L’erreur peut également être affichée en tant que RotationRegistrationCertificate ayant échoué : audience non valide.

Action corrective

Effectuez une inscription de réparation sur le cluster pour ajouter de nouveaux certificats dans l’application Microsoft Entra :

Register-AzStackHCI -SubscriptionId "<subscription_ID>" -ComputerName Server1 -RepairRegistration

La réparation de l’inscription génère de nouveaux certificats de remplacement dans l’application Microsoft Entra, tout en conservant d’autres informations telles que le nom de la ressource, le groupe de ressources et d’autres choix d’inscription.

OnPremisesPasswordValidationTimeSkew

Explication de l’état d’échec :

La génération de jetons Microsoft Entra échoue avec une erreur de temps si l’heure du nœud local est trop éloignée de la synchronisation avec l’heure actuelle vraie (UTC). L’ID Microsoft Entra retourne l’erreur suivante :

AADSTS80013 : OnPremisePasswordValidationTimeSkew : la tentative d’authentification n’a pas abouti en raison du temps de décalage entre l’ordinateur exécutant l’agent d’authentification et Active Directory. Résolvez les problèmes de synchronisation.

Action corrective

Vérifiez que l’heure est synchronisée avec une source de temps connue et précise.

Impossible d’acquérir le jeton pour le locataire avec une erreur

Explication de l’état d’échec :

Si le compte d’utilisateur utilisé pour l’inscription fait partie de plusieurs locataires Microsoft Entra, vous devez spécifier -TenantId pendant l’inscription du cluster et annuler l’inscription. Sinon, il échoue avec l’erreur Impossible d’acquérir le jeton pour le locataire avec une erreur. Vous devez utiliser l’authentification multifacteur pour accéder au locataire. Réexécuter Connect-AzAccount avec un paramètre -TenantIdsupplémentaire.

Action corrective

Pour l’inscription du cluster, spécifiez le

-TenantIdparamètre :Register-AzStackHCI -SubscriptionId "<subscription_ID>" -ComputerName Server1 -TenantId <Tenant_ID>Pour annuler l’inscription, spécifiez le

-TenantIdparamètre :Unregister-AzStackHCI -ComputerName ClusterNode1 -SubscriptionId "<subscription ID GUID>" -ResourceName HCI001 -TenantId <Tenant_ID>

Un ou plusieurs nœuds de cluster ne peuvent pas se connecter à Azure

Explication de l’état d’échec :

Ce problème se produit quand un ou plusieurs nœuds de cluster ont rencontré des problèmes de connectivité après l’inscription et n’ont pas pu se connecter à Azure pendant longtemps. Même après la résolution des problèmes de connectivité, les nœuds ne peuvent pas se reconnecter à Azure en raison des certificats expirés.

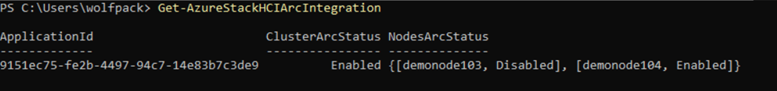

Action corrective

Connectez-vous au nœud déconnecté.

Exécutez

Disable-AzureStackHCIArcIntegration.Vérifiez l’état de l’intégration d’ARC en exécutant

Get-AzureStackHCIArcIntegrationet assurez-vous qu’il indique maintenant « Désactivé » pour le nœud déconnecté :

Connectez-vous au Portail Azure et supprimez la ressource Azure Resource Manager représentant le serveur Arc pour ce nœud.

Connectez-vous à nouveau au nœud déconnecté et exécutez

Enable-AzureStackHCIArcIntegration.Exécutez

Sync-AzureStackHCIsur le nœud.

Échec du travail lors de la tentative de création d’une machine virtuelle

Explication de l’état d’échec :

Si le cluster n’est pas inscrit auprès d’Azure lors du déploiement ou si le cluster est inscrit mais n’a pas été connecté à Azure pendant plus de 30 jours, le système n’autorise pas la création ou l’ajout de nouvelles machines virtuelles. Lorsque cela se produit, le message d’erreur suivant s’affiche lors de la tentative de création de machines virtuelles :

There was a failure configuring the virtual machine role for 'vmname'. Job failed. Error opening "vmname" clustered roles. The service being accessed is licensed for a particular number of connections. No more connections can be made to the service at this time because there are already as many connections as the service can accept.

Action corrective

Inscrivez votre cluster HCI auprès d’Azure. Pour plus d’informations sur l’inscription du cluster, consultez les instructions de la documentation Register-AzStackHCI.

Utiliser un groupe de ressources commun pour les ressources de cluster et Arc-for-Server

Le dernier module PowerShell prend en charge l’utilisation d’un groupe de ressources commun pour les ressources de cluster et d’Arc-for-Server, ou l’utilisation d’un groupe de ressources préexistant pour les ressources Arc-for-Server.

Pour les clusters inscrits auprès du module PowerShell version 1.4.1 ou antérieure, vous pouvez effectuer les étapes suivantes pour utiliser la nouvelle fonctionnalité :

- Annulez l’inscription du cluster en exécutant

Unregister-AzStackHCIl’un des nœuds. Consultez Annuler l’inscription d’Azure Stack HCI à l’aide de PowerShell. - Installez le dernier module PowerShell :

Install-Module Az.StackHCI -Force. - Exécutez en

Register-AzStackHCIpassant les paramètres appropriés pour-ResourceGroupNameet-ArcForServerResourceGroupName.

Remarque

Si vous utilisez un groupe de ressources distinct pour les ressources Arc-for-Server, nous vous recommandons d’utiliser un groupe de ressources disposant de ressources Arc-for-Server uniquement associées à Azure Stack HCI. Le fournisseur de ressources Azure Stack HCI dispose des autorisations nécessaires pour gérer les autres ressources Arc-for-Server dans ArcServerResourceGroup.