Planification de l’intégration réseau pour Azure Stack Hub

Cet article fournit des informations sur l’infrastructure réseau d’Azure Stack Hub qui vous aideront à déterminer la meilleure façon d’intégrer Azure Stack Hub dans votre environnement réseau existant.

Notes

Pour résoudre des noms de DNS externes à partir d’Azure Stack Hub (par exemple, www.bing.com), vous devez fournir des serveurs DNS pour transférer les demandes DNS. Pour plus d’informations sur les exigences de DNS d’Azure Stack Hub, voir Intégration d’Azure Stack Hub dans un centre de données – DNS.

Conception du réseau physique

La solution Azure Stack Hub requiert une infrastructure physique résiliente et hautement disponible pour prendre en charge son exploitation et ses services. Pour intégrer Azure Stack Hub au réseau, vous avez besoin de liaisons montantes entre les commutateurs TDR (Top-of-Rack) et le commutateur ou routeur le plus proche, appelé « bordure » dans cette documentation. Les commutateurs TDR peuvent avoir une liaison montante à une seule bordure ou à deux bordures. Le commutateur TDR est préconfiguré par notre outil d’automatisation. Il attend au moins une connexion entre le TDR et la bordure lors de l’utilisation du routage BGP et au moins deux connexions (une par TDR) entre le TDR et la bordure en cas d’utilisation du routage statique, avec un maximum de quatre connexions sur l’une ou l’autre des options de routage. Ces connexions sont limitées à un média SFP+ ou SFP28 et à une vitesse minimale de 1 Go. Vérifiez la disponibilité auprès de votre fournisseur de matériel OEM. Le diagramme suivant représente la conception recommandée :

Allocation de bande passante

Azure Stack Hub est basé sur un cluster de basculement Windows Server 2019 et les technologies Spaces Direct. Une partie de la configuration du réseau physique Azure Stack Hub vise à utiliser une séparation du trafic et des garanties de bande passante pour s’assurer que les communications de stockage Spaces Direct peuvent puissent offrir les performances et l’échelle requises de la solution. La configuration réseau utilise des classes de trafic pour séparer les communications Spaces Direct basées sur RDMA, de celles dédiées à l’utilisation du réseau par l’infrastructure et/ou le locataire Azure Stack Hub. Pour s’aligner sur les meilleures pratiques actuelles définies pour Windows Server 2019, Azure Stack Hub change de façon à utiliser une classe de trafic ou une priorité supplémentaires afin de séparer les communications de serveur à serveur dans la prise en charge de la communication de contrôle du clustering de basculement. Cette nouvelle définition de classe de trafic sera configurée pour réserver 2 % de la bande passante physique disponible. Cette configuration de réservation de bande passante et de classe de trafic est opérée par une modification des commutateurs ToR (top-of-rack) de la solution Azure Stack Hub, ainsi que sur l’ordinateur hôte ou les serveurs d’Azure Stack Hub. Notez qu’aucune modification n’est requise sur les périphériques réseau frontaliers du client. Ces modifications offrent une meilleure résilience pour la communication du cluster de basculement et visent à éviter des situations où la bande passante réseau est entièrement consommée de sorte que les messages de contrôle du cluster de basculement sont interrompus. Notez que la communication du cluster de basculement est un composant essentiel de l’infrastructure Azure Stack Hub et qu’en cas d’interruption pendant des périodes prolongées, elle peut entraîner une instabilité dans les espaces de stockage Spaces Direct ou d’autres services, susceptible d’affecter la stabilité de la charge de travail du locataire ou de l’utilisateur final.

Notes

Les modifications décrites sont ajoutées au niveau de l’hôte d’un système Azure Stack Hub dans la version 2008. Contactez votre fabricant OEM pour lui demander d’apporter les modifications nécessaires aux commutateurs réseau ToR. Cette modification des commutateurs ToR peut être effectuée tant avant qu’après la mise à jour vers la version 2008. La modification de la configuration des commutateurs ToR est requise pour améliorer les communications du cluster de basculement.

Réseaux logiques

Les réseaux logiques représentent une abstraction de l’infrastructure réseau physique sous-jacente. Ils sont utilisés pour organiser et simplifier les affectations réseau pour les hôtes, les machines virtuelles et les services. Lors de la création d’un réseau logique, des sites réseau sont créés pour définir les réseaux locaux virtuels (VLAN), les sous-réseaux IP et les paires sous-réseau IP/VLAN qui sont associés au réseau logique dans chaque emplacement physique.

Le tableau suivant montre les réseaux logiques et les plages de sous-réseau IPv4 associées à prendre en compte dans le cadre de la planification :

| Réseau logique | Description | Taille |

|---|---|---|

| Adresse IP virtuelle publique | Azure Stack Hub utilise un total de 31 adresses de ce réseau et le reste est utilisé par les machines virtuelles de locataire. De ces 31 adresses, 8 adresses IP publiques sont utilisées pour un petit ensemble de services Azure Stack Hub. Si vous envisagez d’utiliser App Service et les fournisseurs de ressources SQL, 7 adresses supplémentaires sont utilisées. Les 16 adresses IP restantes sont réservées pour les futurs services Azure. | / 26 (62 hôtes) - /22 (1022 hôtes) Recommandé = /24 (254 hôtes) |

| Infrastructure du commutateur | Adresses IP de point à point pour le routage, les interfaces de gestion de commutateur dédiées et les adresses de bouclage attribuées au commutateur. | /26 |

| Infrastructure | Utilisée pour la communication des composants internes d’Azure Stack Hub. | /24 |

| Privées | Utilisé pour le réseau de stockage, les adresses IP virtuelles privées, les conteneurs d’infrastructure et d’autres fonctions internes. Pour plus d’informations, consultez la section Réseau privé dans cet article. | /20 |

| BMC | Utilisé pour communiquer avec les contrôleurs BMC sur les hôtes physiques. | /26 |

Notes

Une alerte sur le portail rappellera à l’opérateur d’exécuter la nouvelle applet de commande PEP Set-AzsPrivateNetwork pour ajouter un nouvel espace d’adressage IP privé /20. Pour plus d’informations et de conseils sur la sélection de l’espace d’adressage IP privé /20, consultez la section Réseau privé de cet article.

Infrastructure réseau

L’infrastructure réseau pour Azure Stack Hub se compose de plusieurs réseaux logiques configurés sur les commutateurs. Le diagramme suivant illustre ces réseaux logiques et la façon dont ils s’intègrent avec les commutateurs Top-of-Rack (TOR), Baseboard Management Controller (BMC) et de bordure (réseau clients).

Réseau BMC

Ce réseau est conçu pour connecter tous les contrôleurs de gestion de carte de base (également appelés BMC ou processeurs de service) au réseau de gestion, par exemple iDRAC, iLO, iBMC, etc. Un seul compte BMC est utilisé pour communiquer avec n’importe quel nœud BMC. S’il est présent, le Hardware Lifecycle Host (HLH) se trouve sur ce réseau et peut fournir des logiciels spécifiques aux OEM pour la maintenance ou l’analyse du matériel.

Le HLH héberge également le déploiement de machines virtuelles (DVM). Le DVM est utilisé durant le déploiement Azure Stack Hub, puis supprimé une fois le déploiement terminé. Le DVM requiert un accès internet dans des scénarios de déploiement connecté pour tester, valider et accéder à plusieurs composants. Ces composants peuvent être à l’intérieur et en dehors de votre réseau d’entreprise ; par exemple : NTP, DNS et Azure). Pour plus d’informations sur les exigences de connectivité, voir la section NAT dans Intégration de pare-feu Azure Stack Hub.

Réseau privé

Ce réseau /20 (4096 adresses IP) est privé pour la région Azure Stack Hub (ne route pas au-delà des appareils de commutation frontière du système Azure Stack Hub) et divisé en plusieurs sous-réseaux, dont voici quelques exemples :

- Réseau de stockage : Réseau /25 (128 adresses IP) utilisé pour prendre en charge l’utilisation du trafic de stockage Spaces Direct et Server Message Block (SMB) ainsi que la migration dynamique de machine virtuelle.

- Réseau IP virtuel interne : Réseau /25 dédié aux adresses IP virtuelles internes uniquement pour l’équilibrage de charge logicielle.

- Réseau de conteneurs : Réseau/23 (512 adresses IP) dédié au trafic interne uniquement entre les conteneurs exécutant des services d’infrastructure.

Le système Azure Stack Hub nécessite un espace IP interne privé /20 supplémentaire. Ce réseau sera privé pour le système Azure Stack Hub (ne route pas au-delà des appareils de commutation frontière du système Azure Stack Hub) et pourra être réutilisé sur plusieurs systèmes Azure Stack Hub au sein de votre centre de données. Ce réseau est privé pour Azure Stack, mais il ne doit pas empiéter sur d’autres réseaux dans le centre de données. L’espace d’adressage IP privé /20 est divisé en plusieurs réseaux qui permettent d’exécuter l’infrastructure Azure Stack Hub sur des conteneurs. De plus, ce nouvel espace d’adressage IP privé favorise les efforts en cours visant à réduire l’espace IP routable nécessaire avant le déploiement. L’objectif de l’exécution de l’infrastructure Azure Stack Hub dans des conteneurs est d’optimiser l’utilisation et d’améliorer le niveau de performance. L’espace IP privé /20 est également utilisé pour favoriser les efforts en cours qui réduiront l’espace IP routable nécessaire avant le déploiement. Pour obtenir des conseils sur l’espace d’adressage IP privé, nous vous recommandons de suivre le document RFC 1918.

Pour les systèmes déployés avant la version 1910, ce sous-réseau /20 est un réseau supplémentaire à entrer dans les systèmes après la mise à jour vers 1910. Le réseau supplémentaire doit être fourni au système via l’applet de commande PEP Set-AzsPrivateNetwork.

Notes

L’entrée /20 fait office de prérequis pour la prochaine mise à jour d’Azure Stack Hub après la version 1910. Vous ne pourrez pas installer cette mise à jour si vous n’avez pas préparé l’entrée /20 comme indiqué ci-après dans les étapes de correction. Une alerte restera affichée dans le portail d’administration tant que les étapes de correction n’auront pas été effectuées. Consultez l’article sur l’intégration au réseau du centre de données pour comprendre comment ce nouvel espace privé est consommé.

Étapes de correction : pour corriger, suivez les instructions permettant d’ouvrir une session PEP. Préparez une plage d’adresses IP internes privées de taille /20 et exécutez l’applet de commande suivante dans la session du point de terminaison privilégié, en utilisant l’exemple suivant : . Si l’opération réussit, vous recevez le message Azs Internal Network range added to the config (La plage du réseau interne AZS a été ajoutée à la configuration). L’alerte disparaît alors du portail d’administration. Le système Azure Stack Hub peut maintenant être mis à jour vers la prochaine version.

Réseau d’infrastructure Azure Stack Hub

Ce réseau /24 est dédié aux composants Azure Stack Hub internes pour permettre à ceux-ci de communiquer et d’échanger des données entre eux. Ce sous-réseau peut être routable à l’extérieur de la solution Azure Stack Hub vers votre centre de données. Nous déconseillons d’utiliser des adresses IP routables publiques ou Internet sur ce sous-réseau. Ce réseau est publié dans la bordure, mais la plupart de ses adresses IP sont protégées par des listes de contrôle d’accès (ACL). Les IP pour lesquelles l’accès est autorisé se trouvent dans une petite plage équivalente à un réseau /27 et à des services hôtes comme le PEP (Privileged End Point) et le stockage de sauvegarde Azure Stack Hub.

Réseau d’adresse IP virtuelle publique

Le réseau d’adresse IP virtuelle publique est attribué au contrôleur réseau dans Azure Stack. Il ne s’agit pas d’un réseau logique sur le commutateur. Le SLB utilise le pool d’adresses et assigne des réseaux /32 pour les charges de travail clientes. Dans la table de routage du commutateur, ces adresses IP 32 sont publiées en tant qu’itinéraire disponible via BGP. Ce réseau contient les adresses IP accessibles en externe ou publiques. L’infrastructure Azure Stack Hub réserve les 31 premières adresses de ce réseau d’adresses IP virtuelles publiques, tandis que les adresses restantes sont utilisées par des machines virtuelles de locataire. La taille réseau sur ce sous-réseau peut aller d’un minimum de /26 (64 hôtes) à un maximum de /22 (1022 hôtes). Nous vous recommandons de prévoir pour un réseau /24.

Connexion à des réseaux locaux

Azure Stack Hub utilise des réseaux virtuels pour les ressources du client, telles que les machines virtuelles, les équilibreurs de charge et autres.

Il existe plusieurs options pour la connexion à partir de ressources à l’intérieur du réseau virtuel vers des ressources locales/d’entreprise :

- Utilisez des adresses IP publiques à partir du réseau d’adresse IP virtuelle publique.

- Utilisez une passerelle de réseau virtuel ou une appliance virtuelle réseau (NVA).

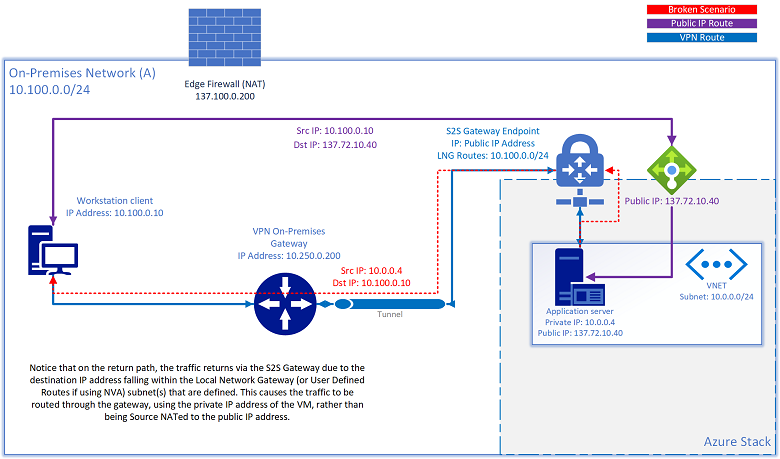

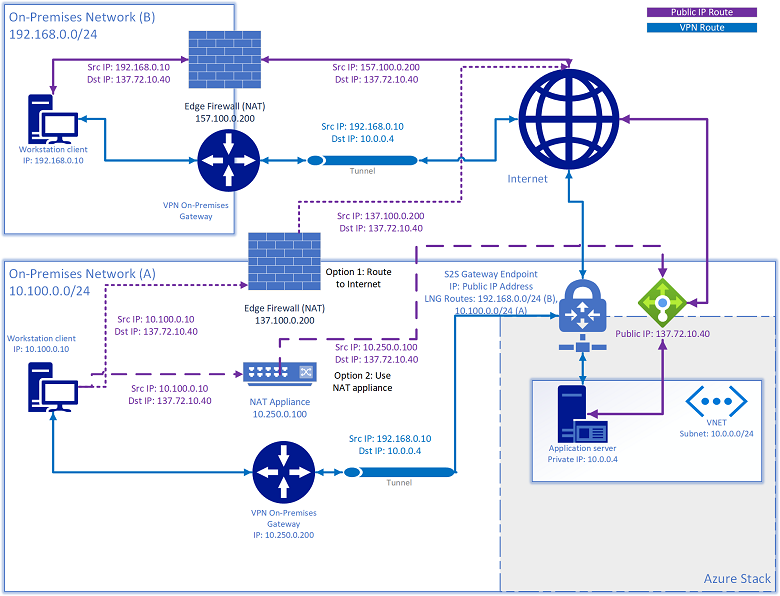

Lorsqu’un tunnel S2S VPN est utilisé pour connecter des ressources sur ou à partir de réseaux locaux, vous pouvez rencontrer un scénario dans lequel une ressource dispose également d’une adresse IP publique attribuée et la ressource n’est plus accessible via cette adresse IP publique. Si la source tente d’accéder à l’IP publique dans la même plage de sous-réseau que celle définie dans les itinéraires de la passerelle de réseau local (passerelle de réseau virtuel) ou l’itinéraire défini par l’utilisateur pour les solutions d’appliance virtuelle réseau (NVA), Azure Stack Hub tente d’acheminer le trafic sortant vers la source via le tunnel S2S, en fonction des règles d’acheminement configurées. Le trafic de retour utilise l’adresse IP privée de la machine virtuelle, plutôt que d’être traduit par la source en tant qu’adresse IP publique :

Il existe deux solutions à ce problème :

- Acheminez le trafic dirigé vers le réseau d’adresse IP virtuelle publique vers Internet.

- Ajoutez un périphérique NAT pour traduire les adresses IP de sous-réseau définies dans la passerelle de réseau local dirigée vers le réseau d’adresse IP virtuelle publique.

Réseau d’infrastructure du commutateur

Ce réseau /26 est le sous-réseau contenant des sous-réseaux IP point à point routables /30 (2 adresses IP d’hôte) et les bouclages dédiés aux sous-réseaux /32 pour la gestion du commutateur intrabande et l’ID de routeur BGP. Cette plage d’adresses IP doit être routable hors de la solution Azure Stack Hub vers votre centre de données. Il peut s’agit d’adresses IP privées ou publiques.

Réseau de gestion du commutateur

Ce réseau /29 (6 adresses IP d’hôte) est dédié à la connexion des ports de gestion des commutateurs. Il autorise un accès hors bande pour le déploiement, la gestion et la résolution des problèmes. Il est calculé à partir du réseau d’infrastructure du commutateur mentionné ci-dessus.

Réseaux autorisés

La feuille de calcul de déploiement comporte un champ permettant à l’opérateur de changer une liste de contrôle d’accès (ACL) pour autoriser l’accès à des interfaces de gestion des périphériques réseau et à l’hôte HLH (hôte du cycle de vie du matériel) à partir d’une plage réseau de centre de données de confiance. Avec la modification de la liste de contrôle d’accès, l’opérateur peut autoriser ses machines virtuelles jumpbox de gestion au sein d’une plage réseau spécifique à accéder à l’interface de gestion des commutateurs et au système d’exploitation HLH. L’opérateur peut fournir un ou plusieurs sous-réseaux à cette liste, si elle est laissée vide, elle refuse l’accès par défaut. Cette nouvelle fonctionnalité remplace la nécessité d’une intervention manuelle postérieure au déploiement, telle que décrite dans Modifier des paramètres spécifiques dans votre configuration de commutateur Azure Stack Hub.

Étapes suivantes

- Routage du trafic de réseau virtuel

- En savoir plus sur la planification du réseau : Connectivité de la bordure.

Commentaires

Bientôt disponible : Tout au long de 2024, nous allons supprimer progressivement GitHub Issues comme mécanisme de commentaires pour le contenu et le remplacer par un nouveau système de commentaires. Pour plus d’informations, consultez https://aka.ms/ContentUserFeedback.

Envoyer et afficher des commentaires pour