Notes

L’accès à cette page nécessite une autorisation. Vous pouvez essayer de vous connecter ou de modifier des répertoires.

L’accès à cette page nécessite une autorisation. Vous pouvez essayer de modifier des répertoires.

Important

À compter du 1er mai 2025, Azure AD B2C ne sera plus disponible pour les nouveaux clients. Pour plus d’informations, consultez notre FAQ.

Avant de commencer, utilisez le sélecteur Choisir un type de stratégie en haut de cette page pour choisir le type de stratégie que vous configurez. Azure Active Directory B2C offre deux possibilités pour définir la façon dont les utilisateurs interagissent avec vos applications : via des flux utilisateurs prédéfinis ou via des stratégies personnalisées entièrement configurables. La procédure donnée dans cet article est différente pour chaque méthode.

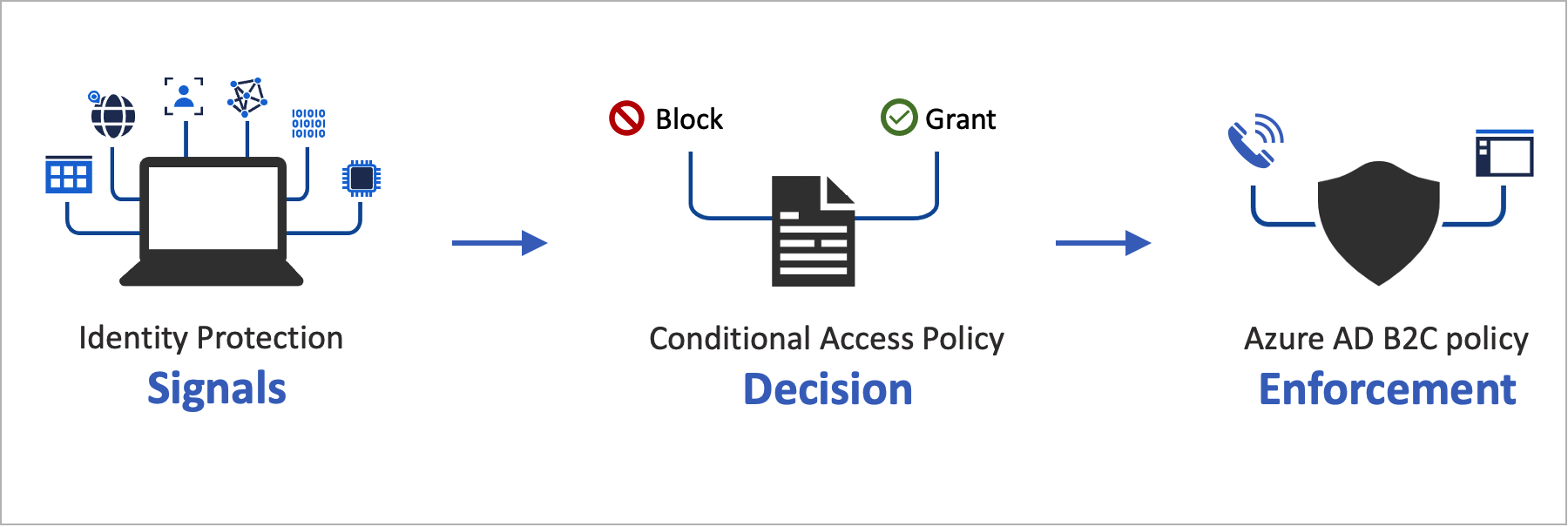

L’accès conditionnel peut être ajouté à vos flux d’utilisateurs Azure Active Directory B2C (Azure AD B2C) ou à des stratégies personnalisées pour gérer les connexions risquées à vos applications. L’accès conditionnel Microsoft Entra est l’outil utilisé par Azure AD B2C pour rassembler les signaux, prendre des décisions et appliquer des stratégies organisationnelles.

L’automatisation de l’évaluation des risques avec des conditions de stratégie signifie que les connexions risquées sont identifiées immédiatement, puis corrigées ou bloquées.

L’automatisation de l’évaluation des risques avec des conditions de stratégie signifie que les connexions risquées sont identifiées immédiatement, puis corrigées ou bloquées.

Vue d’ensemble du service

Azure AD B2C évalue chaque événement de connexion et garantit que toutes les exigences de stratégie sont remplies avant d’accorder l’accès utilisateur. Pendant cette phase d’évaluation , le service d’accès conditionnel évalue les signaux collectés par les détections de risque Identity Protection pendant les événements de connexion. Le résultat de ce processus d’évaluation est un ensemble de revendications qui indiquent si la connexion doit être accordée ou bloquée. La stratégie Azure AD B2C utilise ces revendications pour agir dans le flux utilisateur. Par exemple, le blocage de l'accès ou poser un défi à l'utilisateur avec une mesure corrective spécifique telle que l'authentification multi-facteur (MFA). « Bloquer l’accès » remplace tous les autres paramètres.

L’exemple suivant montre un profil technique d’accès conditionnel utilisé pour évaluer la menace de connexion.

<TechnicalProfile Id="ConditionalAccessEvaluation">

<DisplayName>Conditional Access Provider</DisplayName>

<Protocol Name="Proprietary" Handler="Web.TPEngine.Providers.ConditionalAccessProtocolProvider, Web.TPEngine, Version=1.0.0.0, Culture=neutral, PublicKeyToken=null" />

<Metadata>

<Item Key="OperationType">Evaluation</Item>

</Metadata>

...

</TechnicalProfile>

Pour vous assurer que les signaux de protection de l’identité sont bien évalués, vous devez appeler le profil technique ConditionalAccessEvaluation pour tous les utilisateurs, y compris les comptes locaux et sociaux. Sinon, Identity Protection indique un degré de risque incorrect associé aux utilisateurs.

Lors de la phase de correction qui s’ensuit, l’utilisateur reçoit une demande d’authentification multifacteur. Une fois terminé, Azure AD B2C informe Identity Protection que la menace de connexion identifiée a été corrigée et par quelle méthode. Dans cet exemple, Azure AD B2C signale que l’utilisateur a réussi à relever le défi d’authentification multifacteur. La correction peut également se produire via d’autres canaux. Par exemple, lorsque le mot de passe du compte est réinitialisé, par l’administrateur ou par l’utilisateur. Vous pouvez vérifier l’état de risque de l’utilisateur dans le rapport des utilisateurs à risque.

Important

Pour atténuer le risque avec succès dans le parcours, assurez-vous que le profil de remédiation technique est appelé après que le profil technique d’évaluation est exécuté. Si l’évaluation est appelée sans correction, l’état de risque est indiqué comme à risque.

Lorsque la recommandation de profil technique d’évaluation retourne Block, l’appel au profil technique d’évaluation n’est pas obligatoire. L’état de risque est défini sur At risk.

L’exemple suivant montre un profil technique d’accès conditionnel utilisé pour corriger la menace identifiée :

<TechnicalProfile Id="ConditionalAccessRemediation">

<DisplayName>Conditional Access Remediation</DisplayName>

<Protocol Name="Proprietary" Handler="Web.TPEngine.Providers.ConditionalAccessProtocolProvider, Web.TPEngine, Version=1.0.0.0, Culture=neutral, PublicKeyToken=null"/>

<Metadata>

<Item Key="OperationType">Remediation</Item>

</Metadata>

...

</TechnicalProfile>

Composants de la solution

Voici les composants qui activent l’accès conditionnel dans Azure AD B2C :

- Flux utilisateur ou stratégie personnalisée qui guide l’utilisateur via le processus de connexion et d’inscription.

- Stratégie d’accès conditionnel qui rassemble les signaux pour prendre des décisions et appliquer des stratégies organisationnelles. Lorsqu’un utilisateur se connecte à votre application via une stratégie Azure AD B2C, la stratégie d’accès conditionnel utilise les signaux Microsoft Entra ID Protection pour identifier les connexions risquées et présente l’action de correction appropriée.

- Application inscrite qui dirige les utilisateurs vers le flux d’utilisateur Azure AD B2C approprié ou une stratégie personnalisée.

- ToR Browser pour simuler une connexion risquée.

Limitations et considérations relatives au service

Lorsque vous utilisez l’accès conditionnel Microsoft Entra, tenez compte des éléments suivants :

- Identity Protection est disponible pour les identités locales et sociales, telles que Google ou Facebook. Pour les identités sociales, vous devez activer manuellement l’accès conditionnel. La détection est limitée, car les informations d’identification du compte social sont gérées par le fournisseur d’identité externe.

- Dans les locataires Azure AD B2C, seul un sous-ensemble des stratégies d’accès conditionnel Microsoft Entra est disponible.

Conditions préalables

- Suivez les étapes de Prise en main des stratégies personnalisées dans Active Directory B2C. Ce tutoriel vous explique comment mettre à jour des fichiers de stratégie personnalisés pour utiliser votre configuration de locataire Azure AD B2C.

- Si vous n’avez pas inscrit d’application web, inscrivez-en une en suivant les étapes de l’inscription d’une application web.

Niveau tarifaire

Azure AD B2C Premium P2 est nécessaire pour créer des stratégies de connexion risquées, mais elle a été dépréciée depuis le 1er mai 2025. Les locataires Premium P1 peuvent créer une stratégie basée sur l’emplacement, l’application, les stratégies basées sur l’utilisateur ou les stratégies basées sur des groupes.

Préparer votre locataire Azure AD B2C

Pour ajouter une stratégie d’accès conditionnel, désactivez les paramètres de sécurité par défaut :

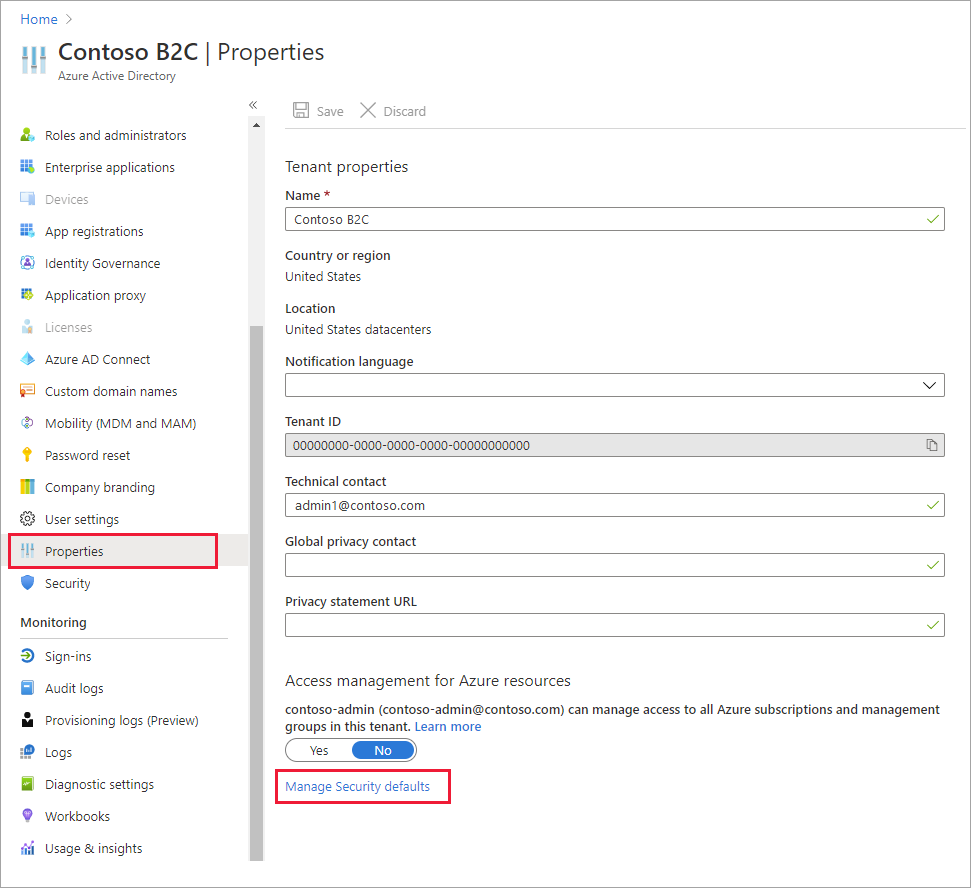

Connectez-vous au portail Azure.

Si vous avez accès à plusieurs tenants (locataires), sélectionnez l’icône Paramètres dans le menu supérieur pour basculer vers votre tenant Azure AD B2C à partir du menu Annuaires + abonnements.

Sous Services Azure, sélectionnez Microsoft Entra ID. Vous pouvez également utiliser la zone de recherche pour rechercher et sélectionner l’ID Microsoft Entra.

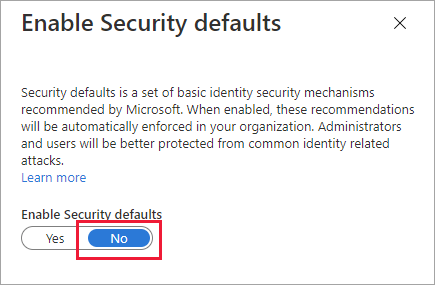

Sélectionnez Propriétés, puis sélectionnez Gérer les valeurs par défaut de sécurité.

Sous Activer les valeurs par défaut de sécurité, sélectionnez Non.

Ajouter une stratégie d’accès conditionnel

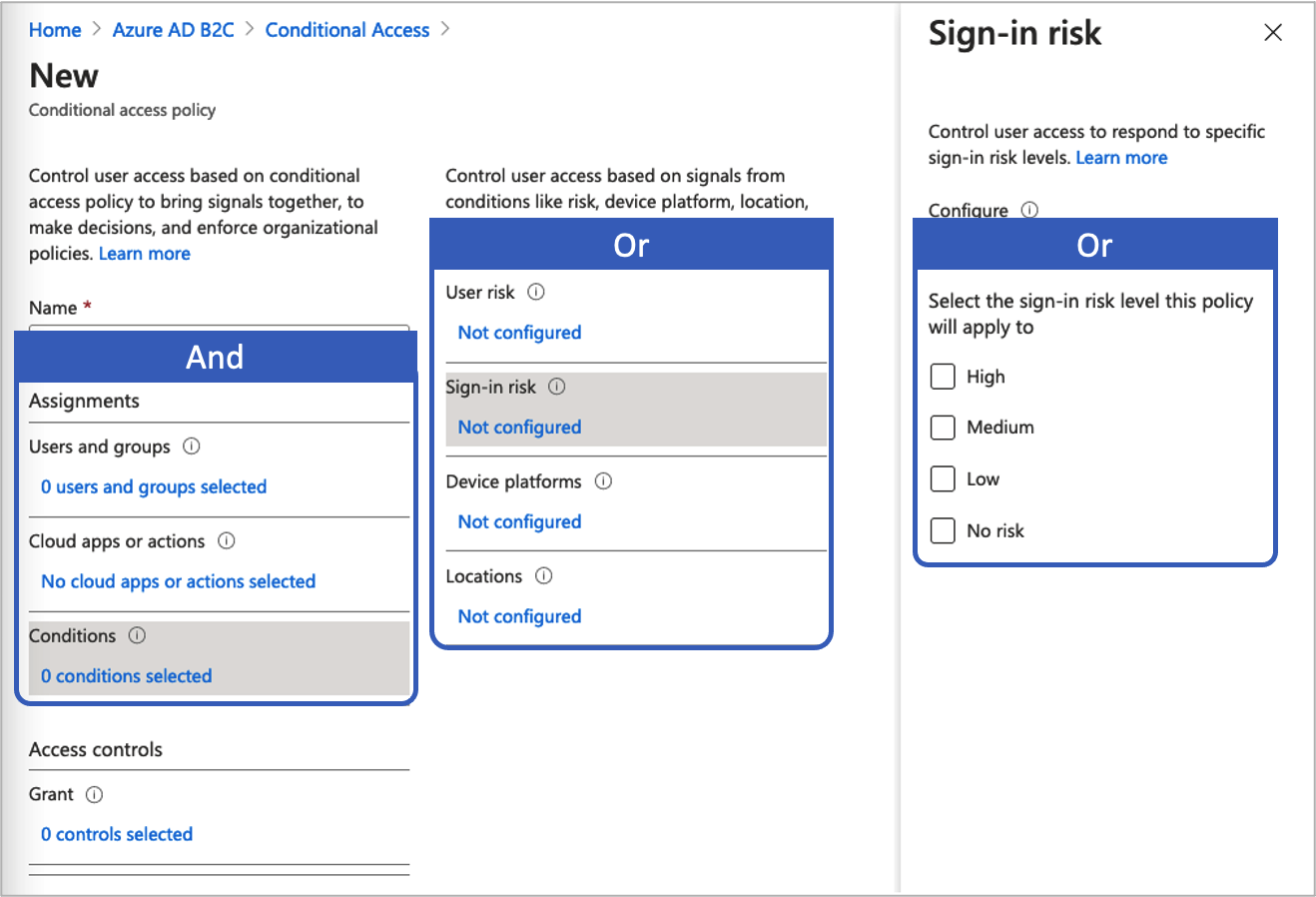

Une stratégie d’accès conditionnel est une instruction if-then des affectations et des contrôles d’accès. Une stratégie d’accès conditionnel rassemble les signaux pour prendre des décisions et appliquer des stratégies organisationnelles.

Conseil / Astuce

Dans cette étape, vous configurez la stratégie d’accès conditionnel. Nous vous recommandons d’utiliser l’un des modèles suivants : Modèle 1 : Accès conditionnel basé sur les risques de connexion, modèle 2 : Accès conditionnel basé sur les risques utilisateur ou modèle 3 : Bloquer les emplacements avec accès conditionnel. Vous pouvez configurer la stratégie d’accès conditionnel via le portail Azure ou l’API MS Graph.

L’opérateur logique entre les affectations est And. L’opérateur dans chaque affectation est Or.

Pour ajouter une stratégie d’accès conditionnel :

Pour ajouter une stratégie d’accès conditionnel :

Dans le portail Azure, recherchez et sélectionnez Azure AD B2C.

Sous Sécurité, sélectionnez Accès conditionnel. La page Stratégies d’accès conditionnel s’ouvre.

Sélectionnez + Nouvelle stratégie.

Entrez un nom pour la stratégie, par exemple Bloquer la connexion à risque.

Sous Affectations, choisissez Utilisateurs et groupes, puis sélectionnez l’une des configurations prises en charge suivantes :

Inclure Licence Remarques Tous les utilisateurs P1, P2 Cette stratégie affecte tous vos utilisateurs. Pour ne pas vous verrouiller, excluez votre compte d’administration en choisissant Exclure, en sélectionnant Rôles d’annuaire, puis en sélectionnant Administrateur général dans la liste. Vous pouvez également sélectionner Utilisateurs et groupes , puis sélectionner votre compte dans la liste Sélectionner les utilisateurs exclus . Sélectionnez des applications cloud ou des actions, puis sélectionnez des applications. Recherchez votre application par partie de confiance.

Sélectionnez Conditions, puis sélectionnez dans les conditions suivantes. Par exemple, sélectionnez risque de connexion et niveaux à risque élevé, moyen et faible .

État Licence Remarques Risque utilisateur P2 Le risque utilisateur reflète la probabilité qu'une identité ou un compte donné soit compromis. Risque à la connexion P2 Le risque de connexion représente la probabilité qu’une demande d’authentification donnée n’est pas autorisée par le propriétaire de l’identité. Plateformes d’appareils Non prise en charge Caractérisé par le système d’exploitation qui s’exécute sur un appareil. Pour plus d’informations, consultez Plateformes d’appareils. Localisations P1, P2 Les emplacements nommés peuvent inclure les informations réseau IPv4 publiques, le pays ou la région, ou des zones inconnues qui ne sont pas mappées à des pays ou régions spécifiques. Pour plus d’informations, consultez Emplacements. Sous Contrôles d’accès, sélectionnez Accorder. Sélectionnez ensuite s’il faut bloquer ou accorder l’accès :

Choix Licence Remarques Bloquer l’accès P1, P2 Empêche l’accès en fonction des conditions spécifiées dans cette stratégie d’accès conditionnel. Accorder l’accès avec Exiger l’authentification multifacteur P1, P2 En fonction des conditions spécifiées dans cette stratégie d’accès conditionnel, l’utilisateur doit passer par l’authentification multifacteur Azure AD B2C. Sous Activer la stratégie, sélectionnez l’une des options suivantes :

Choix Licence Remarques Rapport seul P1, P2 Le rapport permet uniquement aux administrateurs d’évaluer l’impact des stratégies d’accès conditionnel avant de les activer dans leur environnement. Nous vous recommandons de vérifier la stratégie avec cet état et de déterminer l’impact sur les utilisateurs finaux sans nécessiter d’authentification multifacteur ou de blocage des utilisateurs. Pour plus d’informations, consultez Examiner les résultats de l’accès conditionnel dans le rapport d’audit Actif P1, P2 La stratégie d’accès est évaluée et n’est pas appliquée. Désactivé P1, P2 La stratégie d’accès n’est pas activée et n’a aucun effet sur les utilisateurs. Activez votre stratégie d’accès conditionnel de test en sélectionnant Créer.

Modèle 1 : Accès conditionnel en fonction du risque de connexion

La plupart des utilisateurs ont un comportement normal qui peut être suivi. Lorsqu’ils dévient de cette norme, il peut être risqué de les autoriser à se connecter uniquement. Vous pouvez bloquer ces utilisateurs ou simplement leur demander d’effectuer une authentification multifacteur pour prouver qu’ils sont bien ceux qu’ils prétendent être. Un risque de connexion reflète la probabilité qu’une requête d’authentification donnée soit rejetée par le propriétaire de l'identité. Les locataires Azure AD B2C disposant de licences P2 peuvent créer des stratégies d’accès conditionnel intégrant des détections de risques de connexion à Microsoft Entra ID Protection.

Notez les limitations relatives aux détections Identity Protection pour B2C. Si le risque est détecté, les utilisateurs peuvent effectuer une authentification multifacteur pour corriger automatiquement et fermer l’événement de connexion risquée afin d’éviter tout bruit inutile pour les administrateurs.

Configurez l’accès conditionnel via le portail Azure ou les API Microsoft Graph pour activer une stratégie d’accès conditionnel basée sur les risques de connexion nécessitant une authentification multifacteur lorsque le risque de connexion est moyen ou élevé.

- Sous Inclure, sélectionnez Tous les utilisateurs.

- Sous Exclure, sélectionnez Utilisateurs et groupes, puis choisissez les comptes d'accès d'urgence ou les comptes 'break-glass' de votre organisation.

- Cliquez sur Terminé.

- Sous Applications ou actions cloud>Inclure, sélectionnez Toutes les applications cloud.

- Dans Conditions>Risque de connexion, définissez Configurer sur Oui. Sous Sélectionner le niveau de risque de connexion auquel cette politique s’appliquera

- Sélectionnez Haut et Moyen.

- Cliquez sur Terminé.

- Sous Contrôles d’accès>Accorder, sélectionnez Accorder l'accès, Requérir l’authentification multifacteur, et sélectionnez Sélectionner.

- Vérifiez vos paramètres et définissez l'option Activer la stratégie sur Activé.

- Sélectionnez Créer pour créer et activer votre politique.

Activer le modèle 1 avec les API d’accès conditionnel (facultatif)

Créez une stratégie d’accès conditionnel basée sur les risques de connexion avec les API MS Graph. Pour plus d’informations, consultez les API d’accès conditionnel. Le modèle suivant peut être utilisé pour créer une stratégie d’accès conditionnel avec le nom affiché « Modèle 1 : Exiger l’authentification multifacteur pour un risque moyen+ de connexion » en mode rapport uniquement.

{

"displayName": "Template 1: Require MFA for medium+ sign-in risk",

"state": "enabledForReportingButNotEnforced",

"conditions": {

"signInRiskLevels": [ "high" ,

"medium"

],

"applications": {

"includeApplications": [

"All"

]

},

"users": {

"includeUsers": [

"All"

],

"excludeUsers": [

"f753047e-de31-4c74-a6fb-c38589047723"

]

}

},

"grantControls": {

"operator": "OR",

"builtInControls": [

"mfa"

]

}

}

Modèle 2 : Accès conditionnel basé sur les risques utilisateur

Identity Protection peut calculer ce qui est normal pour le comportement d’un utilisateur et l’utiliser pour prendre des décisions en matière de risque. Le risque de l’utilisateur est un calcul de probabilité qu’une identité ait été compromise. Les locataires B2C disposant de licences P2 peuvent créer des stratégies d’accès conditionnel intégrant des risques utilisateur. Lorsqu’un utilisateur est détecté en tant que risque, vous pouvez exiger qu’il modifie en toute sécurité son mot de passe pour corriger le risque et accéder à son compte. Nous vous recommandons vivement de configurer une stratégie de risque utilisateur pour exiger une modification sécurisée du mot de passe afin que les utilisateurs puissent se corriger eux-mêmes.

En savoir plus sur le risque utilisateur dans Identity Protection, en tenant compte des limitations des détections Identity Protection pour B2C.

Configurez l’accès conditionnel via le portail Azure ou les API Microsoft Graph pour activer une stratégie d’accès conditionnel basée sur les risques utilisateur nécessitant une authentification multifacteur (MFA) et un changement de mot de passe lorsque le risque utilisateur est moyen OU élevé.

Pour configurer votre accès conditionnel basé sur l’utilisateur :

- Connectez-vous au portail Azure.

- Accédez à Azure AD B2C>sécurité>accès conditionnel.

- Sélectionnez Nouvelle stratégie.

- Donnez un nom à votre stratégie. Nous recommandons aux organisations de créer une norme explicite pour les noms de leurs stratégies.

- Sous Affectations, sélectionnez Utilisateurs et groupes.

- Sous Inclure, sélectionnez Tous les utilisateurs.

- Sous Exclure, sélectionnez Utilisateurs et groupes, puis choisissez les comptes d'accès d'urgence ou les comptes 'break-glass' de votre organisation.

- Cliquez sur Terminé.

- Sous Applications ou actions cloud>Inclure, sélectionnez Toutes les applications cloud.

- Sous Conditions>Risque utilisateur, réglez Configurer sur Oui. Sous Configurer les niveaux de risque utilisateur nécessaires à l’application de la stratégie

- Sélectionnez Haut et Moyen.

- Cliquez sur Terminé.

- Sous Contrôles d’accès>Accorder, sélectionnez Accorder l’accès, Exiger la modification du mot de passe, et Sélectionner. Exiger l’authentification multifacteur est également nécessaire par défaut.

- Vérifiez vos paramètres et définissez l'option Activer la stratégie sur Activé.

- Sélectionnez Créer pour créer et activer votre politique.

Activer le modèle 2 avec les API d’accès conditionnel (facultatif)

Pour créer une stratégie d’accès conditionnel basée sur les risques utilisateur avec des API d’accès conditionnel, reportez-vous à la documentation relative aux API d’accès conditionnel.

Le modèle suivant peut être utilisé pour créer une stratégie d’accès conditionnel avec le nom complet « Modèle 2 : Exiger une modification sécurisée du mot de passe pour un risque utilisateur moyen+ » en mode rapport uniquement.

{

"displayName": "Template 2: Require secure password change for medium+ user risk",

"state": "enabledForReportingButNotEnforced",

"conditions": {

"userRiskLevels": [ "high" ,

"medium"

],

"applications": {

"includeApplications": [

"All"

]

},

"users": {

"includeUsers": [

"All"

],

"excludeUsers": [

"f753047e-de31-4c74-a6fb-c38589047723"

]

}

},

"grantControls": {

"operator": "AND",

"builtInControls": [

"mfa",

"passwordChange"

]

}

}

Modèle 3 : Bloquer les emplacements avec l’accès conditionnel

Avec la condition d’emplacement dans l’accès conditionnel, vous pouvez contrôler l’accès à vos applications cloud basées sur l’emplacement réseau d’un utilisateur. Configurez l’accès conditionnel via le portail Azure ou les API Microsoft Graph pour activer une stratégie d’accès conditionnel bloquant l’accès à des emplacements spécifiques. Pour plus d’informations, consultez Utilisation de la condition d’emplacement dans une stratégie d’accès conditionnel

Définir des emplacements

- Connectez-vous au portail Azure.

- Accédez à Azure AD B2C>Sécurité>Accès conditionnel>Emplacements nommés.

- Sélectionner l’emplacement des pays ou les plages d’adresses IP

- Donnez un nom à votre emplacement.

- Indiquez les plages d’adresses IP ou sélectionnez les pays/régions pour l’emplacement que vous spécifiez. Si vous choisissez Pays/régions, vous pouvez éventuellement choisir d’inclure les zones inconnues.

- Cliquez sur Enregistrer.

Pour activer avec la stratégie d’accès conditionnel :

- Connectez-vous au portail Azure.

- Accédez à Azure AD B2C>sécurité>accès conditionnel.

- Sélectionnez Nouvelle stratégie.

- Donnez un nom à votre stratégie. Nous recommandons aux organisations de créer une norme explicite pour les noms de leurs stratégies.

- Sous Affectations, sélectionnez Utilisateurs et groupes.

- Sous Inclure, sélectionnez Tous les utilisateurs.

- Sous Exclure, sélectionnez Utilisateurs et groupes, puis choisissez les comptes d'accès d'urgence ou les comptes 'break-glass' de votre organisation.

- Cliquez sur Terminé.

- Sous Applications ou actions cloud>Inclure, sélectionnez Toutes les applications cloud.

- Sous Conditions>Lieu

- Définissez Configurer à Oui.

- Sous Inclure, sélectionnez Emplacements sélectionnés

- Sélectionnez l’emplacement nommé que vous avez créé.

- Cliquez sur Sélectionner

- Sous Contrôles> d’accès, sélectionnez Bloquer l’accès, puis sélectionnez Sélectionner.

- Vérifiez vos paramètres et définissez l'option Activer la stratégie sur Activé.

- Sélectionnez Créer pour créer et activer votre politique.

Activer le modèle 3 avec les API d’accès conditionnel (facultatif)

Pour créer une stratégie d’accès conditionnel basée sur un emplacement avec des API d’accès conditionnel, reportez-vous à la documentation relative aux API d’accès conditionnel. Pour configurer des emplacements nommés, reportez-vous aux documentations relatives aux emplacements nommés.

Le modèle suivant peut être utilisé pour créer une stratégie d’accès conditionnel avec le nom complet « Modèle 3 : Bloquer les emplacements non autorisés » en mode rapport uniquement.

{

"displayName": "Template 3: Block unallowed locations",

"state": "enabledForReportingButNotEnforced",

"conditions": {

"applications": {

"includeApplications": [

"All"

]

},

"users": {

"includeUsers": [

"All"

],

"excludeUsers": [

"f753047e-de31-4c74-a6fb-c38589047723"

]

},

"locations": {

"includeLocations": [

"b5c47916-b835-4c77-bd91-807ec08bf2a3"

]

}

},

"grantControls": {

"operator": "OR",

"builtInControls": [

"block"

]

}

}

Ajouter l’accès conditionnel à un flux utilisateur

Une fois que vous avez ajouté la stratégie d’accès conditionnel Microsoft Entra, activez l’accès conditionnel dans votre flux utilisateur ou stratégie personnalisée. Lorsque vous activez l’accès conditionnel, vous n’avez pas besoin de spécifier un nom de stratégie. Plusieurs stratégies d’accès conditionnel peuvent s’appliquer à un utilisateur individuel à tout moment. Dans ce cas, la stratégie de contrôle d’accès la plus stricte est prioritaire. Par exemple, si une stratégie nécessite l’authentification multifacteur pendant que l’autre bloque l’accès, l’utilisateur est bloqué.

Activer l’authentification multifacteur (facultatif)

Lors de l’ajout de l’accès conditionnel à un flux utilisateur, envisagez d’utiliser l’authentification multifacteur (MFA). Les utilisateurs peuvent utiliser un code à usage unique via SMS ou voix, un mot de passe à usage unique par e-mail ou un code de mot de passe à usage unique (TOTP) basé sur le temps via une application d’authentification multifacteur. Les paramètres MFA sont configurés séparément des paramètres d’accès conditionnel. Vous pouvez choisir parmi les options MFA suivantes :

- Désactivé : l’authentification multifacteur n’est jamais appliquée pendant la connexion et les utilisateurs ne sont pas invités à s’inscrire à L’authentification multifacteur pendant l’inscription ou la connexion.

- Always On : L’authentification multifacteur est toujours requise, quelle que soit la configuration de votre accès conditionnel. Lors de l’inscription, les utilisateurs sont invités à s’inscrire à l’authentification multifacteur. Lors de la connexion, si les utilisateurs ne sont pas déjà inscrits à l’authentification multifacteur, ils sont invités à s’inscrire.

-

Conditionnel : lors de l’inscription et de la connexion, les utilisateurs sont invités à s’inscrire à l’authentification multifacteur (nouveaux utilisateurs et utilisateurs existants qui ne sont pas inscrits à l’authentification multifacteur). Pendant la connexion, l’authentification multifacteur est appliquée uniquement lorsqu’une évaluation active de la stratégie d’accès conditionnel l’exige :

- Si le résultat est un défi d’authentification MFA sans risque, l’authentification MFA est appliquée. Si l’utilisateur n’est pas déjà inscrit à l’authentification multifacteur, il est invité à s’inscrire.

- Si le résultat est un défi MFA en raison du risque et que l’utilisateur n’est pas inscrit à l’authentification multifacteur, la connexion est bloquée.

Remarque

Avec la disponibilité générale de l’accès conditionnel dans Azure AD B2C, les utilisateurs sont maintenant invités à s’inscrire à une méthode MFA lors de l’inscription. Les flux utilisateur d’inscription que vous avez créés avant la disponibilité générale ne reflètent pas automatiquement ce nouveau comportement, mais vous pouvez inclure le comportement en créant de nouveaux flux d’utilisateurs.

Pour activer l’accès conditionnel pour un flux utilisateur, vérifiez que la version prend en charge l’accès conditionnel. Ces versions de flux utilisateur sont étiquetées Recommandé.

- Connectez-vous au portail Azure.

- Si vous avez accès à plusieurs tenants (locataires), sélectionnez l’icône Paramètres dans le menu supérieur pour basculer vers votre tenant Azure AD B2C à partir du menu Annuaires + abonnements.

- Sous Services Azure, sélectionnez Azure AD B2C. Vous pouvez également utiliser la zone de recherche pour rechercher et sélectionner Azure AD B2C.

- Sous Stratégies, sélectionnez Flux utilisateur. Sélectionnez ensuite le flux utilisateur.

- Sélectionnez Propriétés et vérifiez que le flux utilisateur prend en charge l’accès conditionnel en recherchant le paramètre intitulé Accès conditionnel.

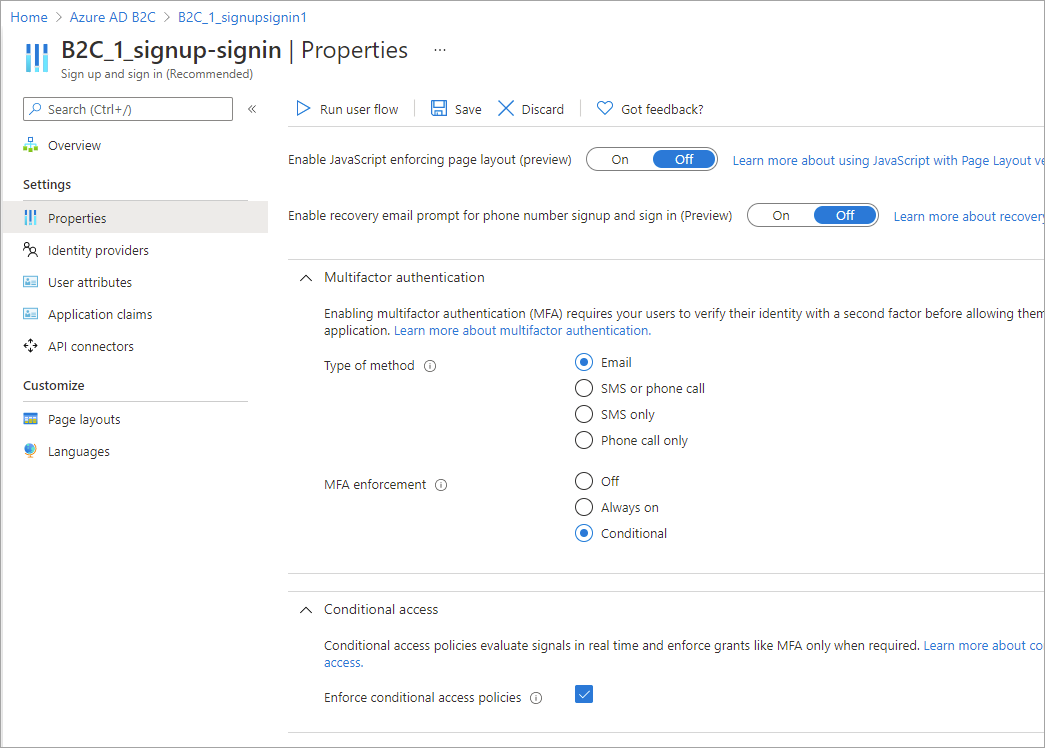

- Dans la section Authentification multifacteur , sélectionnez le type de méthode souhaité, puis, sous Application MFA, sélectionnez Conditionnel.

- Dans la section Accès conditionnel , cochez la case Appliquer les stratégies d’accès conditionnel .

- Cliquez sur Enregistrer.

Ajouter l’accès conditionnel à votre stratégie

- Obtenez l’exemple d’une stratégie d’accès conditionnel sur GitHub.

- Dans chaque fichier, remplacez la chaîne

yourtenantpar le nom de votre locataire Azure AD B2C. Par exemple, si le nom de votre locataire B2C est contosob2c, toutes les instances deviennentyourtenant.onmicrosoft.comcontosob2c.onmicrosoft.com. - Chargez les fichiers de stratégie.

Configurer une revendication autre que le numéro de téléphone à utiliser pour l’authentification multifacteur

Dans la stratégie d’accès conditionnel ci-dessus, la DoesClaimExist méthode de transformation de revendication vérifie si une revendication contient une valeur, par exemple si la strongAuthenticationPhoneNumber revendication contient un numéro de téléphone.

La transformation des revendications n’est pas limitée à la strongAuthenticationPhoneNumber revendication. Selon le scénario, vous pouvez utiliser n’importe quelle autre revendication. Dans l’extrait de code XML suivant, c’est la revendication strongAuthenticationEmailAddress qui est plutôt vérifiée. La réclamation que vous choisissez doit avoir une valeur valide, sinon la réclamation IsMfaRegistered est définie sur False. Lorsque la valeur est définie False, l’évaluation de la stratégie d’accès conditionnel retourne un type d’octroi Block , empêchant l’utilisateur de terminer le flux utilisateur.

<ClaimsTransformation Id="IsMfaRegisteredCT" TransformationMethod="DoesClaimExist">

<InputClaims>

<InputClaim ClaimTypeReferenceId="strongAuthenticationEmailAddress" TransformationClaimType="inputClaim" />

</InputClaims>

<OutputClaims>

<OutputClaim ClaimTypeReferenceId="IsMfaRegistered" TransformationClaimType="outputClaim" />

</OutputClaims>

</ClaimsTransformation>

Tester votre stratégie personnalisée

- Sélectionnez la politique

B2C_1A_signup_signin_with_caouB2C_1A_signup_signin_with_ca_whatifpour ouvrir sa page de vue d’ensemble. Sélectionnez Ensuite Exécuter le flux utilisateur. Sous Application, sélectionnez webapp1. L’URL de réponse doit êtrehttps://jwt.ms. - Copiez l’URL sous Exécuter le point de terminaison du flux d’utilisateur.

- Pour simuler une connexion risquée, ouvrez le navigateur Tor et utilisez l’URL que vous avez copiée à l’étape précédente pour vous connecter à l’application inscrite.

- Entrez les informations demandées dans la page de connexion, puis essayez de vous connecter. Le jeton est envoyé à

https://jwt.mset vous devez le voir. Dans le jwt.ms jeton décodé, vous devez voir que la connexion a été bloquée.

Tester votre flux utilisateur

- Sélectionnez le flux utilisateur que vous avez créé pour ouvrir sa page de vue d’ensemble, puis sélectionnez Exécuter le flux utilisateur. Sous Application, sélectionnez webapp1. L’URL de réponse doit être

https://jwt.ms. - Copiez l’URL sous Exécuter le point de terminaison du flux d’utilisateur.

- Pour simuler une connexion risquée, ouvrez le navigateur Tor et utilisez l’URL que vous avez copiée à l’étape précédente pour vous connecter à l’application inscrite.

- Entrez les informations demandées dans la page de connexion, puis essayez de vous connecter. Le jeton est envoyé à

https://jwt.mset vous devez le voir. Dans le jwt.ms jeton décodé, vous devez voir que la connexion a été bloquée.

Passer en revue les résultats de l’accès conditionnel dans le rapport d’audit

Pour passer en revue le résultat d’un événement d’accès conditionnel :

- Connectez-vous au portail Azure.

- Si vous avez accès à plusieurs tenants (locataires), sélectionnez l’icône Paramètres dans le menu supérieur pour basculer vers votre tenant Azure AD B2C à partir du menu Annuaires + abonnements.

- Sous Services Azure, sélectionnez Azure AD B2C. Vous pouvez également utiliser la zone de recherche pour rechercher et sélectionner Azure AD B2C.

- Sous Activités, sélectionnez Journaux d’audit.

- Filtrez le journal d’audit en définissant La catégoriesur B2C et en définissant le type de ressource d’activité sur IdentityProtection. Ensuite, sélectionnez Appliquer.

- Passez en revue l’activité d’audit jusqu’aux sept derniers jours. Les types d’activité suivants sont inclus :

- Évaluer les stratégies d’accès conditionnel : cette entrée de journal d’audit indique qu’une évaluation de l’accès conditionnel a été effectuée pendant une authentification.

- Atténuer l’utilisateur : cette entrée indique que l’accord ou les exigences d’une stratégie d’accès conditionnel ont été satisfaites par l’utilisateur final, et que cette activité a été signalée au moteur de risque afin d’atténuer (réduire le risque) utilisateur.

- Sélectionnez une entrée de journal Évaluer la stratégie d’accès conditionnel dans la liste pour ouvrir la page Détails de l’activité : Journal d’audit, qui affiche les identificateurs du journal d’audit, ainsi que ces informations dans la section Détails supplémentaires :

- ConditionalAccessResult : octroi requis par l’évaluation de la stratégie conditionnelle.

- AppliedPolicies : liste de toutes les stratégies d’accès conditionnel où les conditions ont été remplies et les stratégies sont ACTIVÉEs.

- ReportingPolicies : liste des stratégies d’accès conditionnel qui ont été définies sur le mode rapport uniquement et où les conditions ont été remplies.

Contenu connexe

Personnaliser l’interface utilisateur dans un flux utilisateur Azure AD B2C