Notes

L’accès à cette page nécessite une autorisation. Vous pouvez essayer de vous connecter ou de modifier des répertoires.

L’accès à cette page nécessite une autorisation. Vous pouvez essayer de modifier des répertoires.

Important

À compter du 1er mai 2025, Azure AD B2C ne sera plus disponible pour les nouveaux clients. Pour plus d’informations, consultez notre FAQ.

Les stratégies personnalisées sont des fichiers de configuration qui définissent le comportement de votre locataire Azure Active Directory B2C (Azure AD B2C). Bien que les flux utilisateur soient prédéfinis dans le portail Azure AD B2C pour les tâches d’identité les plus courantes, un développeur d’identité peut modifier des stratégies personnalisées pour effectuer de nombreuses tâches différentes.

Une stratégie personnalisée est entièrement configurable et pilotée par des stratégies. Une stratégie personnalisée orchestre la confiance entre les entités dans les protocoles standard. Par exemple, OpenID Connect, OAuth, SAML et quelques autres non standard, comme les échanges de revendications système à système basés sur une API REST. L’infrastructure crée des expériences conviviales en marque blanche.

Une stratégie personnalisée est représentée sous la forme d’un ou plusieurs fichiers au format XML, qui font référence les uns aux autres dans une chaîne hiérarchique. Les éléments XML définissent les blocs de construction, l’interaction avec l’utilisateur et d’autres parties, ainsi que la logique métier.

Pack de démarrage de stratégie personnalisé

Le pack de démarrage de stratégie personnalisée Azure AD B2C est fourni avec plusieurs stratégies prédéfinies pour vous aider à démarrer rapidement. Chacun de ces packs de démarrage contient le plus petit nombre de profils techniques et de parcours utilisateur nécessaires pour réaliser les scénarios décrits :

- LocalAccounts : active uniquement l’utilisation de comptes locaux.

- SocialAccounts : active uniquement l’utilisation de comptes sociaux (ou fédérés).

- SocialAndLocalAccounts : permet l’utilisation de comptes locaux et sociaux. La plupart de nos exemples font référence à cette politique.

- SocialAndLocalAccountsWithMFA : active les options d’authentification sociale, locale et multifacteur.

Dans le référentiel GitHub d’exemples Azure AD B2C, vous trouverez des exemples pour plusieurs scénarios et parcours utilisateur CIAM personnalisés Azure AD B2C améliorés. Par exemple, améliorations de stratégie de compte local, améliorations de stratégie de compte social, améliorations de l’authentification multifacteur, améliorations de l’interface utilisateur, améliorations génériques, migration des applications, migration des utilisateurs, accès conditionnel, test web et CI/CD.

Comprendre les principes de base

Réclamations

Une revendication fournit un stockage temporaire de données lors d’une exécution de stratégie Azure AD B2C. Les déclarations sont plus similaires aux variables dans un langage de programmation. Il peut stocker des informations sur l’utilisateur, telles que le prénom, le nom de famille ou toute autre revendication obtenue auprès de l’utilisateur ou d’autres systèmes (échanges de revendications). Le schéma de revendications est l’endroit où vous déclarez vos revendications.

Quand la stratégie s’exécute, Azure AD B2C envoie et reçoit des revendications vers et à partir des parties internes et externes, puis envoie un sous-ensemble de ces revendications à votre application par partie de confiance dans le jeton. Les revendications sont utilisées de ces manières :

- Une revendication est enregistrée, lue ou mise à jour sur l’objet utilisateur du répertoire.

- Une revendication est reçue d’un fournisseur d’identité externe.

- Les revendications sont envoyées ou reçues à l’aide d’un service d’API REST personnalisé.

- Les données sont collectées en tant que revendications de l’utilisateur lors de l’inscription ou de la modification des flux de profil.

Manipulation de vos revendications

Les transformations de revendications sont des fonctions prédéfinies qui peuvent être utilisées pour convertir une revendication donnée en une autre, évaluer une revendication ou définir une valeur de revendication. Citons par exemple l’ajout d’un élément à une collection de chaînes, la modification de la casse d’une chaîne, et l’évaluation d’une revendication de date et d’heure. Une transformation de revendications spécifie une méthode de transformation, qui est également prédéfinie.

Personnaliser et localiser votre interface utilisateur

Pour collecter des informations auprès de vos utilisateurs en présentant une page dans leur navigateur web, utilisez le profil technique autodéclaré. Vous pouvez modifier votre profil technique autodéclaré pour ajouter des revendications et personnaliser l’entrée utilisateur.

Pour personnaliser l’interface utilisateur de votre profil technique autodéclaré, vous spécifiez une URL dans l’élément de définition de contenu avec du contenu HTML personnalisé. Dans le profil technique autodéclaré, vous pointez sur cet ID de définition de contenu.

Pour personnaliser des chaînes spécifiques à la langue, utilisez l’élément de localisation . Une définition de contenu peut contenir une référence de localisation qui spécifie une liste de ressources localisées à charger. Azure AD B2C fusionne les éléments d’interface utilisateur avec le contenu HTML chargé à partir de votre URL, puis affiche la page à l’utilisateur.

Vue d’ensemble d’une stratégie de partie de confiance.

Une application par partie de confiance, appelée fournisseur de services dans le protocole SAML, appelle la stratégie de partie de confiance pour exécuter un parcours utilisateur spécifique. La stratégie de partie de confiance spécifie le parcours utilisateur à exécuter, ainsi que la liste des revendications que le jeton inclut.

Toutes les applications par partie de confiance qui utilisent la même stratégie reçoivent les mêmes revendications de jeton, et l’utilisateur passe par le même parcours utilisateur.

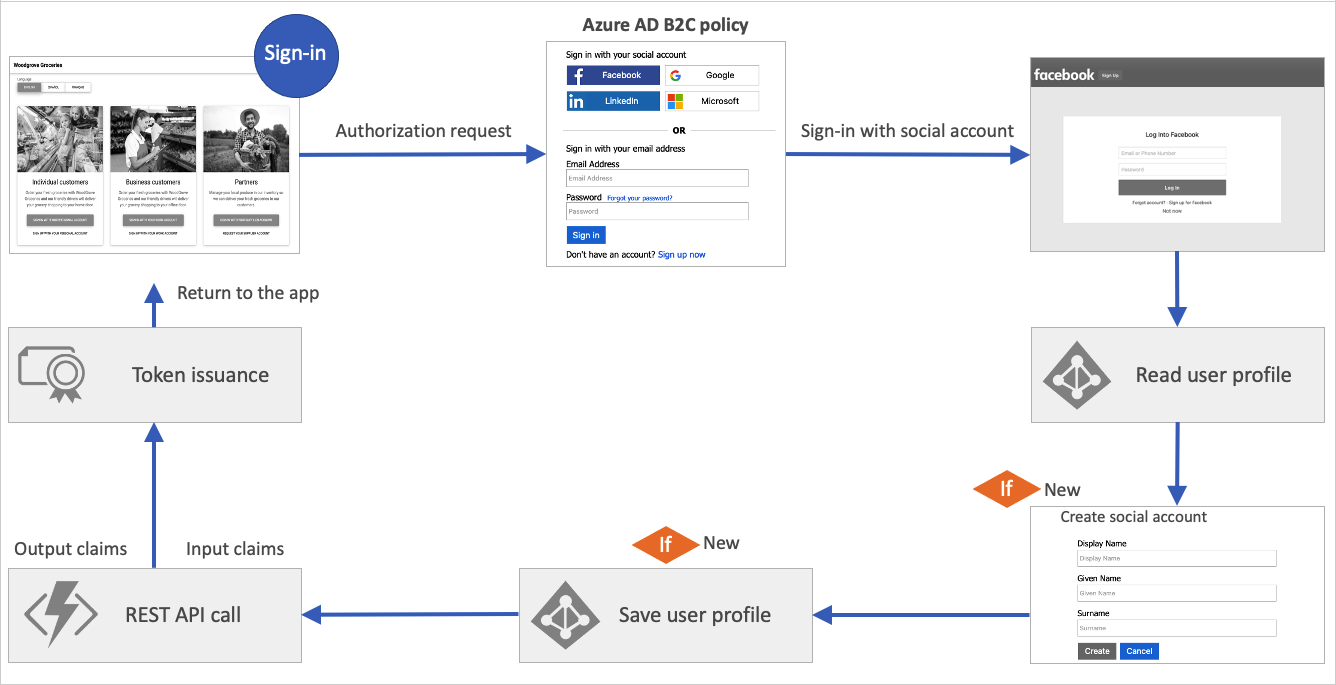

Parcours utilisateur

Les parcours utilisateur vous permettent de définir la logique métier avec le chemin d’accès que l’utilisateur suit pour accéder à votre application. L’utilisateur passe par le parcours utilisateur pour récupérer les revendications à présenter à votre application. Un parcours utilisateur est créé à partir d’une séquence d’étapes d’orchestration. Un utilisateur doit atteindre la dernière étape pour acquérir un jeton.

Les instructions suivantes vous expliquent comment ajouter des étapes d’orchestration à la stratégie du pack de démarrage de compte social et local. Voici un exemple d’appel d’API REST qui a été ajouté.

Étapes d’orchestration

L’étape d’orchestration fait référence à une méthode qui implémente son objectif ou ses fonctionnalités prévues. Cette méthode est appelée profil technique. Lorsque votre parcours utilisateur doit se ramifier pour représenter la logique métier, l’étape d’orchestration fait référence au sous-parcours. Un sous-parcours contient son propre ensemble d’étapes d’orchestration.

Un utilisateur doit atteindre la dernière étape d’orchestration du parcours utilisateur pour acquérir un jeton. Toutefois, les utilisateurs n’ont peut-être pas besoin de parcourir toutes les étapes d’orchestration. Les étapes d’orchestration peuvent être exécutées de manière conditionnelle en fonction des conditions préalables définies à l’étape d’orchestration.

Une fois l’étape d’orchestration terminée, Azure AD B2C stocke les revendications générées dans le conteneur de revendications. Les revendications figurant dans le conteneur de revendications peuvent être utilisées par toutes les autres étapes d’orchestration dans le parcours utilisateur.

Le diagramme suivant montre comment les étapes d’orchestration du parcours utilisateur peuvent accéder au conteneur de revendications.

Profil technique

Un profil technique fournit une interface permettant de communiquer avec différents types de parties. Un parcours utilisateur combine les appels vers des profils techniques via des étapes d’orchestration afin de définir votre logique métier.

Tous les types de profils techniques partagent le même concept. Vous envoyez des revendications d’entrée, exécutez la transformation des revendications et communiquez avec la partie configurée. Une fois le processus terminé, le profil technique retourne les revendications de sortie au conteneur de revendications. Pour plus d’informations, consultez la vue d’ensemble des profils techniques.

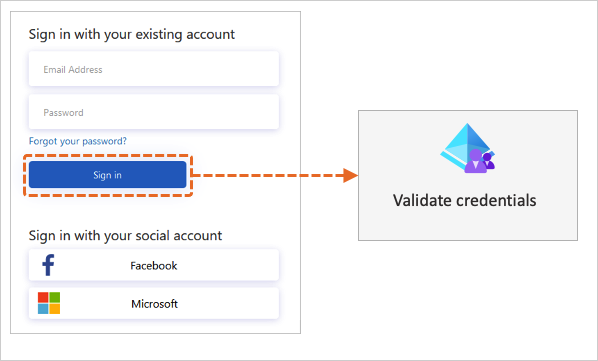

Profil technique de validation

Lorsqu’un utilisateur interagit avec l’interface utilisateur, vous pouvez valider les données collectées. Pour interagir avec l’utilisateur, un profil technique autodéclaré doit être utilisé.

Pour valider l’entrée utilisateur, un profil technique de validation est appelé à partir du profil technique autodéclaré. Un profil technique de validation est une méthode permettant d’appeler n’importe quel profil technique non interactif. Dans ce cas, le profil technique peut retourner des revendications de sortie ou un message d’erreur. Le message d’erreur est rendu à l’utilisateur à l’écran, ce qui permet à l’utilisateur de réessayer.

Le diagramme suivant illustre la façon dont Azure AD B2C utilise un profil technique de validation pour valider les informations d’identification de l’utilisateur.

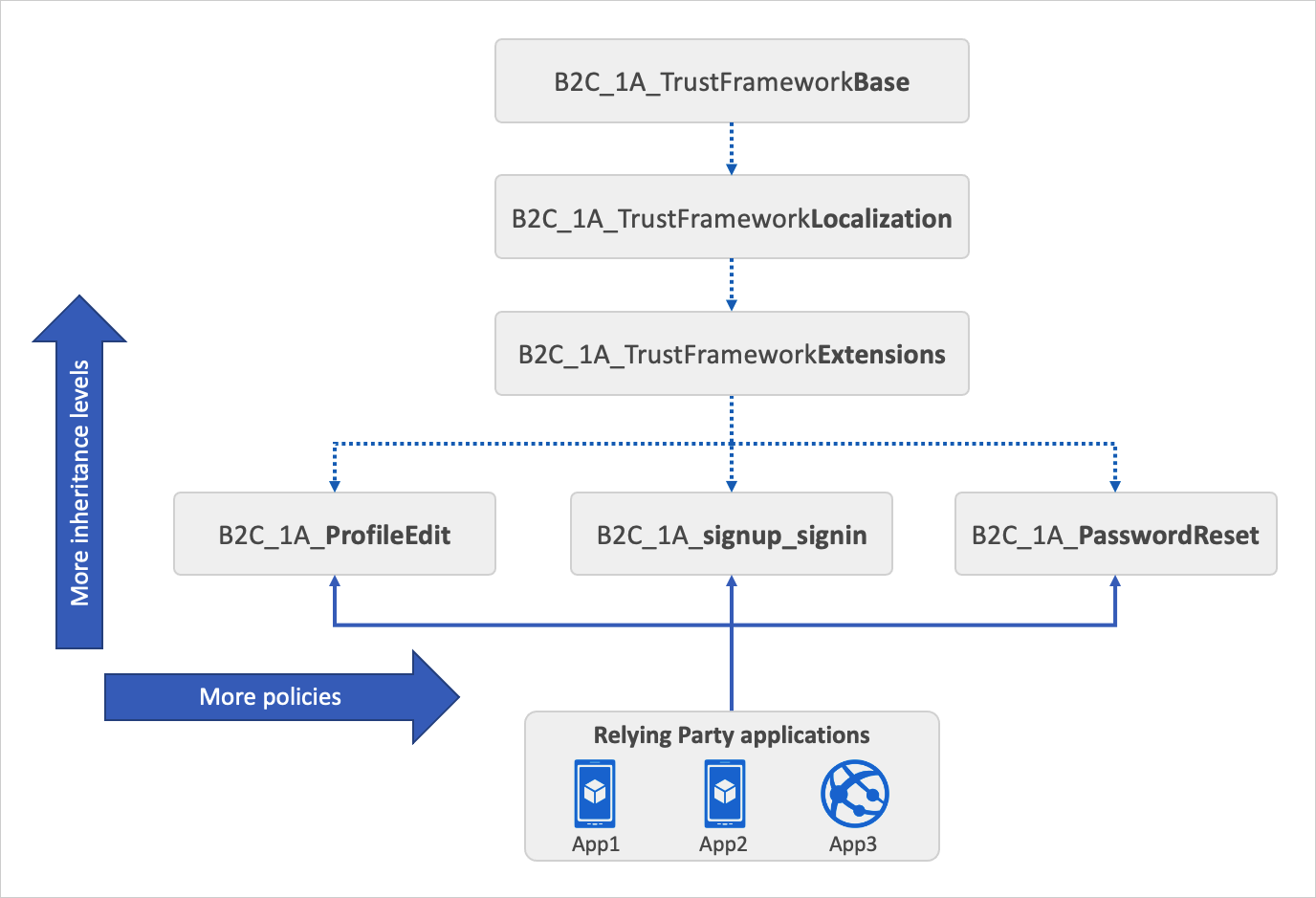

Modèle d’héritage

Chaque pack de démarrage inclut les fichiers suivants :

- Fichier de base qui contient la plupart des définitions. Pour faciliter la résolution des problèmes et la maintenance à long terme de vos stratégies, essayez de réduire le nombre de modifications que vous apportez à ce fichier.

- Fichier de localisation qui contient les chaînes de localisation. Ce fichier de stratégie est dérivé du fichier de base. Utilisez ce fichier pour prendre en charge différentes langues pour répondre aux besoins de votre client.

- Fichier Extensions qui contient les modifications de configuration uniques pour votre locataire. Ce fichier de stratégie est dérivé du fichier de localisation. Utilisez ce fichier pour ajouter de nouvelles fonctionnalités ou remplacer les fonctionnalités existantes. Par exemple, utilisez ce fichier pour fédérer avec de nouveaux fournisseurs d’identité.

- Un fichier Relying Party (RP) qui est un fichier exclusivement axé sur les tâches et qui est directement appelé par l'application RP, telle que votre application web, mobile ou de bureau. Chaque tâche, telle que l’inscription, la connexion ou la modification du profil, nécessite son propre fichier de stratégie de partie de confiance. Ce fichier de stratégie est dérivé du fichier d’extensions.

Le modèle d’héritage est le suivant :

- La stratégie enfant à n’importe quel niveau peut hériter de la stratégie parente et l’étendre en ajoutant de nouveaux éléments.

- Pour les scénarios plus complexes, vous pouvez ajouter d’autres niveaux d’héritage (jusqu’à 10 au total).

- Vous pouvez ajouter d’autres stratégies de partie de confiance. Par exemple, supprimer mon compte, modifier un numéro de téléphone ou une stratégie de partie de confiance SAML, et bien plus encore.

Le diagramme suivant montre la relation entre les fichiers de stratégie et les applications partenaires de confiance.

Aide et bonnes pratiques

Meilleures pratiques

Dans une stratégie personnalisée Azure AD B2C, vous pouvez intégrer votre propre logique métier pour créer les expériences utilisateur dont vous avez besoin et étendre les fonctionnalités du service. Nous avons un ensemble de bonnes pratiques et de recommandations pour commencer.

- Créez votre logique dans la stratégie d’extension ou la stratégie de partie de confiance. Vous pouvez ajouter de nouveaux éléments, qui remplacent la stratégie de base en référençant le même ID. Cette approche vous permet d’effectuer un scale-out de votre projet tout en facilitant la mise à niveau de la stratégie de base ultérieurement si Microsoft publie de nouveaux packs de démarrage.

- Dans la stratégie de base, nous vous recommandons vivement d’éviter d’apporter des modifications. Si nécessaire, faites des commentaires à l’endroit où les modifications sont apportées.

- Lorsque vous remplacez un élément, comme les métadonnées de profil technique, évitez de copier l’ensemble du profil technique depuis la politique de base. Au lieu de cela, copiez uniquement la section requise de l’élément. Consultez Désactiver la vérification par e-mail pour obtenir un exemple de modification.

- Pour réduire la duplication des profils techniques, où les fonctionnalités principales sont partagées, utilisez l’inclusion de profil technique.

- Évitez d’écrire dans l’annuaire Microsoft Entra lors de la connexion, car cela peut entraîner des problèmes de limitation.

- Si votre stratégie a des dépendances externes, telles que des API REST, vérifiez qu’elles sont hautement disponibles.

- Pour une meilleure expérience utilisateur, assurez-vous que vos modèles HTML personnalisés sont déployés globalement à l’aide de la distribution de contenu en ligne. Azure Content Delivery Network (CDN) vous permet de réduire les temps de chargement, d’économiser de la bande passante et d’améliorer la vitesse de réponse.

- Si vous souhaitez apporter une modification au parcours utilisateur, copiez l’intégralité du parcours utilisateur de la stratégie de base vers la stratégie d’extension. Fournissez un ID de parcours utilisateur unique au parcours utilisateur que vous avez copié. Ensuite, dans la stratégie de partie de confiance, modifiez l’élément de parcours utilisateur par défaut pour qu’il pointe vers le nouveau parcours utilisateur.

Résolution des problèmes

Lors du développement avec des stratégies Azure AD B2C, vous pouvez rencontrer des erreurs ou des exceptions lors de l’exécution de votre parcours utilisateur. Vous pouvez l’examiner à l’aide d’Application Insights.

- Intégrez Application Insights à Azure AD B2C pour diagnostiquer les exceptions.

- L’extension Azure AD B2C pour Visual Studio Code peut vous aider à visualiser les journaux en y accédant à partir d’un nom et d’une heure de stratégie.

- L’erreur la plus courante lors de la configuration de stratégies personnalisées est au format XML incorrect. Utilisez la validation de schéma XML pour identifier les erreurs avant de charger votre fichier XML.

Intégration continue

En utilisant un pipeline d’intégration et de livraison continue (CI/CD) que vous avez configuré dans Azure Pipelines, vous pouvez inclure vos stratégies personnalisées Azure AD B2C dans votre automatisation de la distribution de logiciels et du contrôle de code. Lorsque vous déployez sur différents environnements Azure AD B2C, par exemple le développement, le test et la production, nous vous recommandons de supprimer des processus manuels et d’effectuer des tests automatisés à l’aide d’Azure Pipelines.

Préparer votre environnement

Vous commencez à utiliser la stratégie personnalisée Azure AD B2C :

- Créer un locataire Azure AD B2C

- Inscrivez une application web à l’aide du portail Azure pour pouvoir tester votre stratégie.

- Ajoutez les clés de stratégie nécessaires et inscrivez les applications Identity Experience Framework.

- Obtenez le pack de démarrage de stratégie Azure AD B2C et chargez-le sur votre locataire.

- Après avoir chargé le pack de démarrage, testez votre stratégie d’inscription ou de connexion.

- Nous vous recommandons de télécharger et d’installer Visual Studio Code (VS Code). Visual Studio Code est un éditeur de code source léger mais puissant, qui s’exécute sur votre bureau et est disponible pour Windows, macOS et Linux. Avec VS Code, vous pouvez parcourir et modifier rapidement vos fichiers XML de stratégie personnalisée Azure AD B2C en installant l’extension Azure AD B2C pour VS Code

Contenu connexe

Après avoir configuré et testé votre stratégie Azure AD B2C, vous pouvez commencer à personnaliser votre stratégie. Passez en revue les articles suivants pour découvrir comment :

- Ajoutez des revendications et personnalisez l’entrée utilisateur à l’aide de stratégies personnalisées. Découvrez comment définir une revendication et ajouter une revendication à l’interface utilisateur en personnalisant certains profils techniques du pack de démarrage.

- Personnalisez l’interface utilisateur de votre application à l’aide d’une stratégie personnalisée. Découvrez comment créer votre propre contenu HTML et personnaliser la définition de contenu.

- Localisez l’interface utilisateur de votre application à l’aide d’une stratégie personnalisée. Découvrez comment configurer la liste des langues prises en charge et fournir des étiquettes spécifiques à la langue en ajoutant l’élément de ressources localisées.

- Pendant le développement et le test de votre stratégie, vous pouvez désactiver la vérification par e-mail. Découvrez comment remplacer des métadonnées de profil technique.

- Configurez la connexion avec un compte Google à l’aide de stratégies personnalisées. Découvrez comment créer un fournisseur de revendications avec un profil technique OAuth2. Personnalisez ensuite le parcours utilisateur pour inclure l’option de connexion Google.

- Pour diagnostiquer les problèmes liés à vos stratégies personnalisées, vous pouvez collecter des journaux Azure Active Directory B2C avec Application Insights. Découvrez comment ajouter de nouveaux profils techniques et configurer votre stratégie du tiers de confiance.

- Si vous souhaitez comprendre comment une stratégie personnalisée est générée à partir de zéro, découvrez comment créer et exécuter vos propres stratégies personnalisées dans la série de procédures Azure Active Directory B2C.