Configuration d'Azure Active Directory B2C avec Akamai Web Application Protector

Découvrez comment activer la solution Akamai Web Application Protector (WAP) pour le locataire Azure Active Directory B2C (Azure AD B2C) en utilisant des domaines personnalisés. La solution Akamai WAP permet à l’organisation de protéger ses applications web contre des attaques malveillantes visant à exploiter des vulnérabilités telles que l’injection SQL et les scripts intersites.

En savoir plus sur akamai.com : Qu’est-ce qu’un Web Application Firewall (WAF) ?

Avantages de l’utilisation du WAF :

- Contrôler la gestion du trafic vers vos services

- Configurer devant un locataire Azure AD B2C

- Manipuler le trafic pour protéger et sécuriser votre infrastructure d’identité

Cet article s’applique à :

WAP : Web Application Protector KSD : Kona Site Defender

Prérequis

- Un abonnement Azure

- Si vous n’en avez pas déjà un, procurez-vous un compte Azure gratuit.

- Un locataire Azure AD B2C lié à votre abonnement Azure

- Un compte Akamai WAP

- Accédez à akamai.com pour explorer tous les produits et évaluations gratuites Akamai

Description du scénario

L’intégration du Akamai WAP inclut les composants suivants :

- Azure AD B2C : le serveur d’autorisation qui vérifie les informations d’identification sur la base des stratégies personnalisées définies dans le locataire. Aussi connu sous le nom de fournisseur d’identité (IdP).

- Azure Front Door : active des domaines personnalisés pour le locataire Azure B2C

- Le trafic d’Akamai WAP est routé vers Azure Front Door, puis passe au locataire Azure AD B2C

- Qu’est-ce qu’Azure Front Door ?

- Akamai WAP : le pare-feu d’applications web qui gère le trafic envoyé au serveur d’autorisation

Intégrer avec Azure AD B2C

Pour les domaines personnalisés dans Azure AD B2C, utilisez la fonctionnalité de domaine personnalisé dans Azure Front Door.

Si vous souhaitez en savoir plus, veuillez consulter la rubrique Activer les domaines personnalisés pour Azure AD B2C.

Lorsque le domaine personnalisé pour Azure AD B2C est configuré à l’aide d’Azure Front Door, utilisez les instructions suivantes pour tester le domaine personnalisé.

Consultez Tester votre domaine personnalisé, puis passez à la section suivante.

Créer un compte Akamai

- Accédez à akamai.com.

- Sélectionnez En savoir plus.

- Dans la page Services Cloud Computing, sélectionnez Créer un compte.

Créer et configurer une propriété

Une propriété est un fichier de configuration qui indique à nos serveurs périphériques comment gérer et répondre aux demandes entrantes de vos utilisateurs finaux. Les propriétés sont créées et gérées dans le Gestionnaire de propriétés.

Pour en savoir plus, accédez à techdocs.akamai.com pour Qu’est-ce qu’une propriété ?

- Accédez à control.akamai.com pour vous connecter : page de connexion Akamai Control Center.

- Accédez au Gestionnaire de propriétés.

- Pour Version de propriété, sélectionnez TLS standard ou amélioré (recommandé).

- Pour les noms d’hôte de propriété, ajoutez un nom d’hôte de propriété, votre domaine personnalisé. Par exemple :

login.domain.com.

Important

Créez ou modifiez des certificats avec des paramètres de nom de domaine personnalisés corrects.

Accédez à techdocs.akamai.com pour Configurer les noms d’hôte HTTPS.

Paramètres de configuration des propriétés du serveur d’origine comme suit

Utilisez les paramètres suivants pour le serveur d’origine.

- Pour Type d’origine, entrez votre type.

- Pour Nom d’hôte du serveur d’origine, entrez votre nom d’hôte. Par exemple :

yourafddomain.azurefd.net - Pour l’en-tête de l’hôte de redirection, utilisez l’en-tête d’hôte entrant.

- Pour Nom d’hôte de la clé de cache, utilisez l’en-tête d’hôte entrant.

Configurer DNS

Créez un enregistrement de nom canonique (CNAME) dans votre DNS, tel que login.domain.com, qui pointe vers le nom d’hôte Edge dans le champ Nom d’hôte de la propriété.

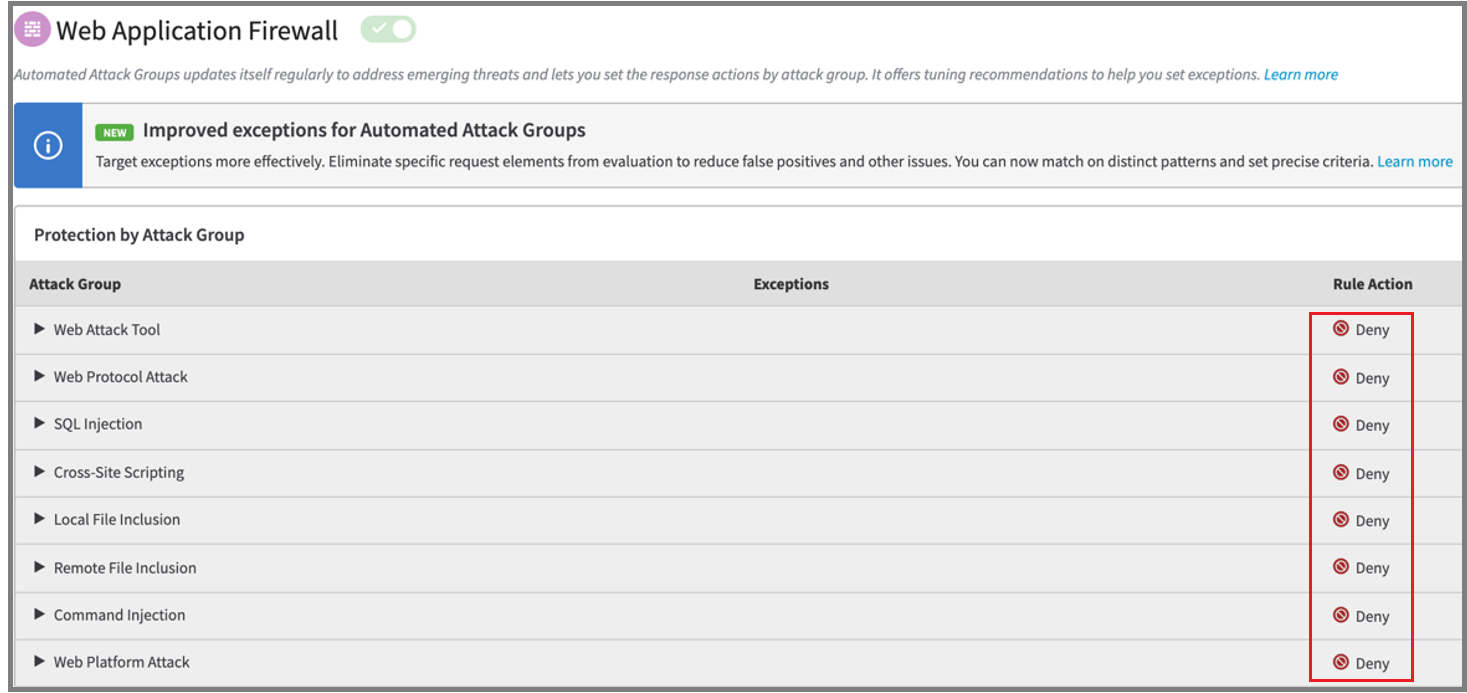

Configurer Akamai WAP

Pour commencer à configurer WAP, accédez à techdocs.akamai.com pour App & API Protector.

Pendant la configuration, pour les éléments du groupe d’attaques, sous Actions de règle, sélectionnez Refuser.

Tester les paramètres

Pour garantir que le trafic vers Azure AD B2C passe par le domaine personnalisé :

- Confirmer que WAP achemine les requêtes entrantes vers le domaine personnalisé Azure AD B2C

- Vérifier une connexion TLS valide

- Vérifier qu’Azure AD B2C définit correctement les cookies pour le domaine personnalisé

- Le tableau de bord WAP de la console Defender pour le cloud contient des graphiques de trafic WAP

- Le trafic d’attaque s’affiche également

Étapes suivantes

Commentaires

Bientôt disponible : Tout au long de 2024, nous allons supprimer progressivement GitHub Issues comme mécanisme de commentaires pour le contenu et le remplacer par un nouveau système de commentaires. Pour plus d’informations, consultez https://aka.ms/ContentUserFeedback.

Envoyer et afficher des commentaires pour