Ajouter une application en local pour l’accès à distance via le proxy d’application dans Microsoft Entra ID

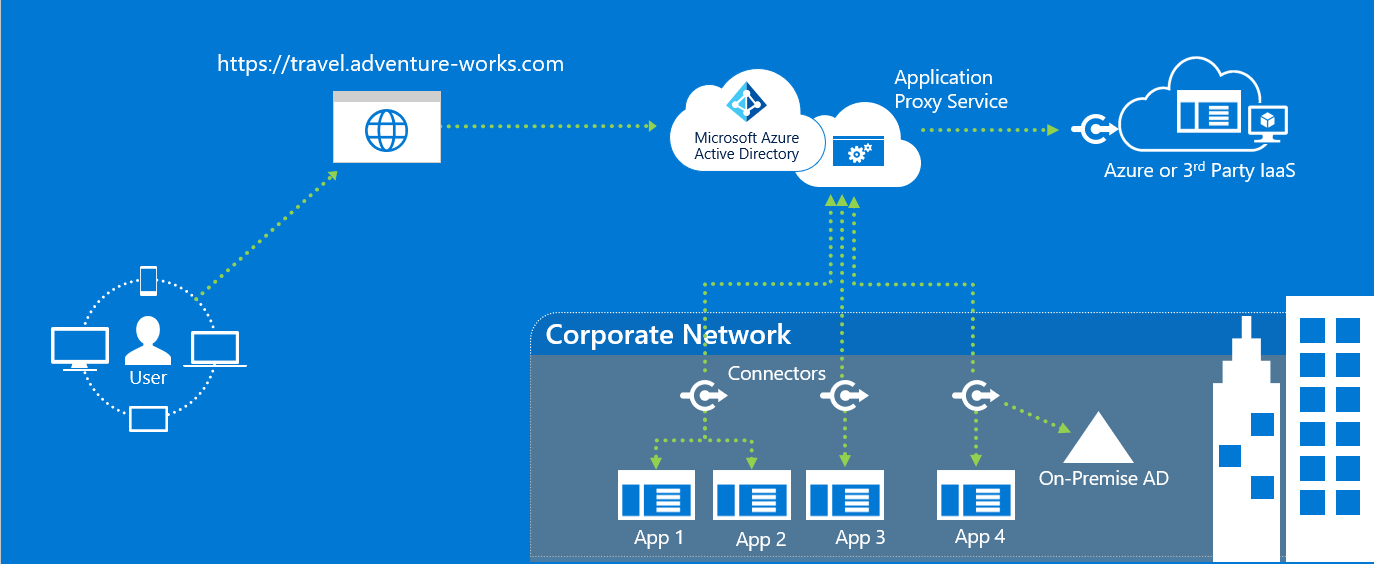

Microsoft Entra ID dispose d’un service Proxy d’application qui permet aux utilisateurs d’accéder à des applications locales en se connectant avec leur compte Microsoft Entra. Pour en savoir plus sur le proxy d’application, consultez Qu’est-ce qu’un proxy d’application ?. Ce tutoriel prépare votre environnement pour utiliser Proxy d’application. Une fois que votre environnement est prêt, utilisez le centre d’administration Microsoft Entra pour ajouter une application locale à votre locataire.

Les connecteurs sont un élément clé de Proxy d’application. Pour découvrir plus d’informations sur les connecteurs, consultez Comprendre les connecteurs de réseau privé Microsoft Entra.

Dans ce tutoriel, vous allez :

- Ouvrez les ports pour le trafic sortant et permet l’accès à des URL spécifiques.

- Installez le connecteur sur votre serveur Windows et l’inscrit auprès du service proxy d’application.

- Vérifiez que le connecteur est correctement installé et inscrit.

- Ajoutez une application locale à votre locataire Microsoft Entra.

- Vérifiez qu’un utilisateur de test peut se connecter à l’application avec un compte Microsoft Entra.

Prérequis

Pour ajouter une application locale à Microsoft Entra ID, il vous faut :

- Un abonnement Microsoft Entra ID P1 ou P2.

- Un compte d’administrateur d’application.

- Un ensemble synchronisé d’identités utilisateur avec un annuaire local. Ou créez-le directement dans vos tenants Microsoft Entra. La synchronisation des identités permet à Microsoft Entra ID de pré-authentifier des utilisateurs avant de leur accorder l’accès aux applications publiées via Proxy d’application. La synchronisation fournit également les informations d’identifiant utilisateur nécessaires pour effectuer une authentification unique (SSO).

- Pour une meilleure compréhension de la gestion des applications dans Microsoft Entra, consultez Afficher les applications d’entreprise dans Microsoft Entra.

- Pour une meilleure compréhension de l’authentification unique (SSO), consultez Comprendre l’authentification unique.

Windows Server

Le proxy d’application nécessite Windows Server 2012 R2 ou une version ultérieure. Vous installez le connecteur de réseau privé sur le serveur. Le serveur de connecteur communique avec les services proxy d’application dans Microsoft Entra ID et les applications locales que vous envisagez de publier.

Utilisez plus d’un serveur Windows pour bénéficier d’une haute disponibilité dans votre environnement de production. Un serveur Windows est suffisant pour les tests.

Important

.NET Framework

Vous devez disposer de .NET version 4.7.1 ou ultérieure pour installer ou mettre à niveau Proxy d’application version 1.5.3437.0 ou ultérieure. Il est possible que Windows Server 2012 R2 et Windows Server 2016 n’en dispose pas par défaut.

Pour plus d’informations, consultez Guide pratique pour déterminer les versions .NET Framework installées.

HTTP 2.0

Si vous installez le connecteur sur Windows Server 2019 ou version ultérieure, vous devez désactiver la prise en charge du protocole HTTP2 dans le composant WinHttp pour que la délégation contrainte Kerberos fonctionne correctement. Ceci est désactivé par défaut dans les versions antérieures des systèmes d’exploitation pris en charge. L’ajout de la clé de Registre suivante et le redémarrage du serveur la désactivent sur Windows Server 2019. Notez qu’il s’agit d’une clé de Registre au niveau de la machine.

Windows Registry Editor Version 5.00

[HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\Internet Settings\WinHttp]

"EnableDefaultHTTP2"=dword:00000000

La clé peut être définie par le biais de PowerShell à l’aide de la commande suivante :

Set-ItemProperty 'HKLM:\SOFTWARE\Microsoft\Windows\CurrentVersion\Internet Settings\WinHttp\' -Name EnableDefaultHTTP2 -Value 0

Recommandations pour le serveur de connecteurs

- Optimisez les performances entre le connecteur et l’application. Localisez physiquement le serveur de connecteurs à proximité des serveurs d’application. Pour en savoir plus, consultez Optimiser le flux de trafic avec le proxy d’application Microsoft Entra.

- Vérifiez que le serveur de connecteurs et les serveurs d’applications web se trouvent dans le même domaine Active Directory ou chevauchent des domaines approuvés. Les serveurs doivent impérativement se trouver dans le même domaine ou dans des domaines approbateurs pour utiliser l’authentification unique avec l’authentification Windows intégrée (IWA) et la délégation Kerberos contrainte (KCD). Si le serveur de connecteurs et les serveurs d'applications web se trouvent dans des domaines Active Directory différents, utilisez la délégation basée sur les ressources pour l'authentification unique. Pour obtenir plus d’informations, consultez KCD pour l’authentification unique avec le proxy d’application.

Avertissement

Si vous avez déployé le proxy de protection par mot de passe Microsoft Entra, n’installez pas le proxy d’application Microsoft Entra avec le proxy de protection par mot de passe Microsoft Entra sur le même ordinateur. Le proxy d’application Microsoft Entra et le proxy de protection par mot de passe Microsoft Entra installent différentes versions du service du programme de mise à jour de l’agent Microsoft Entra Connect. Ces différentes versions sont incompatibles quand elles sont installées ensemble sur le même ordinateur.

Exigences de protocole TLS (Transport Layer Security)

TLS 1.2 doit être activé sur le serveur de connecteurs Windows avant l'installation du connecteur du réseau privé.

Pour activer TLS 1.2 :

Définissez des clés de Registre.

Windows Registry Editor Version 5.00 [HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Protocols\TLS 1.2] [HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Protocols\TLS 1.2\Client] "DisabledByDefault"=dword:00000000 "Enabled"=dword:00000001 [HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Protocols\TLS 1.2\Server] "DisabledByDefault"=dword:00000000 "Enabled"=dword:00000001 [HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\.NETFramework\v4.0.30319] "SchUseStrongCrypto"=dword:00000001Redémarrez le serveur.

Notes

Microsoft met à jour les services Azure pour qu’ils utilisent des certificats TLS issus d’un autre ensemble d’autorités de certification racines. Cette modification est effectuée, car les certificats d’autorité de certification actuels ne sont pas conformes à l’une des exigences de base du CA/Browser Forum. Pour plus d’informations, consultez Changements des certificats Azure TLS.

Préparer votre environnement local

Activez la communication avec les centres de données Microsoft afin de préparer votre environnement pour le proxy d’application Microsoft Entra. Le connecteur doit effectuer des requêtes HTTPS (TCP) au proxy d’application. Un problème courant se produit lorsqu’un pare-feu bloque le trafic réseau.

Important

Si vous installez le connecteur pour cloud Azure Government, suivez les conditions préalables et les étapes d’installation. Le cloud Microsoft Azure Government nécessite l’accès à un ensemble différent d’URL et un paramètre supplémentaire pour exécuter l’installation.

Ouvrir les ports

Ouvrez les ports suivants pour le trafic sortant.

| Numéro de port | Utilisation |

|---|---|

| 80 | Téléchargement de la liste de révocation de certificats lors de la validation du certificat TLS/SSL |

| 443 | Toutes les communications sortantes avec le service Proxy d’application |

Si votre pare-feu régule le trafic en fonction des utilisateurs d'origine, ouvrez également les ports 80 et 443 au trafic provenant des services Windows exécutés en tant que service réseau.

Remarque

Des erreurs se produisent lorsqu’il existe un problème de mise en réseau. Vérifiez si les ports requis sont ouverts. Pour plus d’informations sur la résolution des problèmes liés aux erreurs de connecteur, consultez Résoudre les problèmes de connecteurs.

Autoriser l'accès à des URL

Autorisez l'accès aux URL suivantes :

| URL | Port | Utilisation |

|---|---|---|

*.msappproxy.net *.servicebus.windows.net |

443/HTTPS |

Communication entre le connecteur et le service cloud proxy d'application. |

crl3.digicert.com crl4.digicert.com ocsp.digicert.com crl.microsoft.com oneocsp.microsoft.com ocsp.msocsp.com |

80/HTTP |

Le connecteur utilise ces URL pour vérifier les certificats. |

login.windows.net secure.aadcdn.microsoftonline-p.com *.microsoftonline.com *.microsoftonline-p.com *.msauth.net *.msauthimages.net *.msecnd.net *.msftauth.net *.msftauthimages.net *.phonefactor.net enterpriseregistration.windows.net management.azure.com policykeyservice.dc.ad.msft.net ctldl.windowsupdate.com www.microsoft.com/pkiops |

443/HTTPS |

Le connecteur utilise ces URL lors du processus d'inscription. |

ctldl.windowsupdate.com www.microsoft.com/pkiops |

80/HTTP |

Le connecteur utilise ces URL lors du processus d'inscription. |

Autorisez les connexions à *.msappproxy.net, *.servicebus.windows.net et les autres URL si votre pare-feu ou proxy vous permet de configurer des règles d’accès basées sur des suffixes de domaine. Ou autorisez l’accès aux Plages d’adresses IP et étiquettes des services Azure – Cloud public. Ces dernières sont mises à jour chaque semaine.

Important

Évitez toutes les formes d’inspection et de résiliation inline sur des communications TLS sortantes entre les connecteurs du réseau privé et les services du proxy d’application Microsoft Entra.

DNS (Domain Name System) pour les points de terminaison du Proxy d’application Microsoft Entra

Les enregistrements DNS publics pour les points de terminaison du proxy d'application Microsoft Entra sont des enregistrements CNAME chaînés pointant vers un enregistrement A. Configurer les enregistrements de cette façon garantit la tolérance de panne et la flexibilité. Le connecteur de réseau privé Microsoft Entra accède toujours aux noms d’hôtes portant les suffixes de domaine *.msappproxy.net ou *.servicebus.windows.net. Cependant, pendant la résolution de noms, les enregistrements CNAME peuvent contenir des enregistrements DNS avec des noms d’hôtes et des suffixes différents. En raison de cette différence, vous devez vérifier que l’appareil (selon votre installation : serveur de connecteurs, pare-feu, proxy sortant) peut résoudre tous les enregistrements de la chaîne et permettre la connexion aux adresses IP résolues. Sachant que les enregistrements DNS de la chaîne peuvent être modifiés de temps en temps, nous ne pouvons pas vous fournir de liste d’enregistrements DNS.

Installer et inscrire un connecteur

Si vous souhaitez utiliser le service Proxy d’application, installez un connecteur sur chacun des serveurs Windows que vous utilisez avec le service Proxy d’application. Le connecteur est un agent qui gère la connexion sortante des serveurs d’applications locaux vers le service Proxy d’application Microsoft Entra ID. Le connecteur peut s’installer sur des serveurs avec des agents d’authentification tels que Microsoft Entra Connect.

Pour installer le connecteur :

Connectez-vous au centre d’administration Microsoft Entra en tant qu’administrateur d’applications au moins.

Sélectionnez votre nom d’utilisateur en haut à droite. Vérifiez que vous êtes connecté à un répertoire qui utilise le service Proxy d’application. Si vous devez changer de répertoire, sélectionnez Changer de répertoire et choisissez un répertoire qui utilise le service Proxy d’application.

Accédez à Identité>Applications>Applications d’entreprise>Proxy d’application.

Sélectionnez Télécharger le service de connecteur.

Lisez les conditions d'utilisation du service. Quand vous êtes prêt, sélectionnez Accepter les conditions d’utilisation et télécharger.

En bas de la fenêtre, sélectionnez Exécuter pour installer le connecteur. Un Assistant d'installation s'ouvre.

Installez le service en suivant les instructions de l’Assistant. Lorsque vous êtes invité à inscrire le connecteur auprès de Proxy d’application de votre tenant Microsoft Entra, fournissez vos informations d’identification d’administrateur d’application.

- Si l’option Configuration de sécurité renforcée d’Internet Explorer est définie sur Activé dans Internet Explorer (IE), il est possible que l’écran d’inscription ne s’affiche pas. Suivez les instructions du message d’erreur pour obtenir l’accès. Assurez-vous que l’option Configuration de sécurité renforcée d’Internet Explorer est Désactivée.

Remarques générales

Si vous avez déjà installé un connecteur, réinstallez-le pour obtenir la dernière version. Pour afficher des informations sur les versions précédentes et les changements qu’elles incluent, consultez Proxy d’application – Historique de publication des versions.

Si vous choisissez d’utiliser plusieurs serveurs Windows pour vos applications locales, vous devez installer et inscrire le connecteur sur chaque serveur. Vous pouvez organiser les connecteurs en groupes de connecteurs. Pour plus d'informations, consultez Groupes de connecteurs.

Si vous installez des connecteurs dans diverses régions, vous devez optimiser le trafic en sélectionnant la région de service cloud de Proxy d’application la plus proche avec chaque groupe de connecteurs. Pour découvrir plus d’informations, voir Optimiser le flux de trafic avec le Proxy d’application Microsoft Entra.

Si votre organisation utilise des serveurs proxy pour se connecter à Internet, vous devez les configurer pour Proxy d’application. Pour plus d’informations, consultez Utiliser des serveurs proxy locaux existants.

Pour obtenir plus d’informations sur les connecteurs, la planification de capacité et leur mise à jour, consultez Présentation des connecteurs de réseau privé Microsoft Entra.

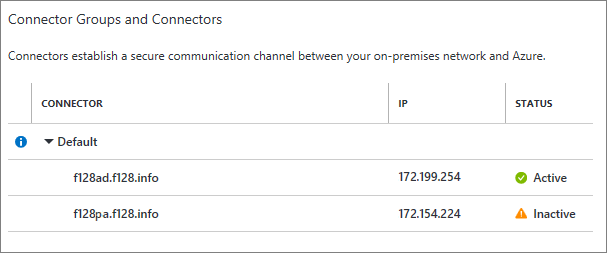

Vérifier que le connecteur est correctement installé et inscrit

Vous pouvez utiliser le centre d’administration Microsoft Entra ou votre serveur Windows pour vérifier qu'un nouveau connecteur est correctement installé. Pour obtenir plus d’informations sur la résolution des problèmes de proxy d’application, consultez Déboguer les problèmes d’application de proxy d’application.

Vérifier l’installation via Centre d’administration Microsoft Entra

Pour vérifier que le connecteur est correctement installé et inscrit :

Connectez-vous au centre d’administration Microsoft Entra en tant qu’administrateur d’applications au moins.

Sélectionnez votre nom d’utilisateur en haut à droite. Vérifiez que vous êtes connecté à un répertoire qui utilise le service Proxy d’application. Si vous devez changer de répertoire, sélectionnez Changer de répertoire et choisissez un répertoire qui utilise le service Proxy d’application.

Accédez à Identité>Applications>Applications d’entreprise>Proxy d’application.

Vérifiez les détails du connecteur. En principe, les connecteurs sont développés par défaut. Une étiquette verte active indique que votre connecteur peut se connecter au service. Toutefois, si l’étiquette est verte, un problème réseau peut empêcher le connecteur de recevoir des messages.

Pour obtenir de l’aide sur l’installation d’un connecteur, consultez Problèmes lors de l’installation du connecteur de réseau privé.

Vérifier l’installation par le biais de votre serveur Windows

Pour vérifier que le connecteur est correctement installé et inscrit :

Ouvrez le Gestionnaire des services Windows en cliquant sur la touche Windows et en entrant services.msc.

Vérifiez que l'état des deux services suivants est En cours d'exécution.

- Le connecteur de réseau privé Microsoft Entra active la connectivité.

- Le Programme de mise à jour du connecteur de réseau privé Microsoft Entra est un service de mise à jour automatique. Régulièrement, ce service recherche de nouvelles versions du connecteur et le met à jour si besoin.

Si l’état des services n’est pas En cours d’exécution, cliquez avec le bouton droit sur chaque service à sélectionner et choisissez Démarrer.

Ajouter une application locale à Microsoft Entra ID

Ajoutez des applications locales à Microsoft Entra ID.

Connectez-vous au centre d’administration Microsoft Entra en tant qu’administrateur d’applications au moins.

Accédez à Identité>Applications>Applications d’entreprise.

Sélectionnez Nouvelle application.

Sélectionnez le bouton Ajouter une application locale qui s’affiche à mi-chemin dans la page dans la section Applications locales. Vous pouvez également sélectionner Créer votre propre application en haut de la page, puis Configurer le proxy d’application pour un accès à distance sécurisé à une application locale.

Dans la section Ajouter votre propre application locale, fournissez les informations suivantes relatives à votre application :

Champ Description Nom Nom de l’application qui apparaît sur Mes applications et dans le Centre d’administration Microsoft Entra. Mode de maintenance Sélectionnez cette option si vous souhaitez activer le mode maintenance et désactiver temporairement l’accès à l’application pour tous les utilisateurs. URL interne URL permettant d'accéder à l'application depuis votre réseau privé. Vous pouvez spécifier un chemin spécifique sur le serveur principal à publier, alors que le reste du serveur n’est pas publié. De cette façon, vous pouvez publier des sites différents sur le même serveur en tant qu’applications distinctes et donner à chacun d’eux son propre nom et ses propres règles d’accès.

Si vous publiez un chemin d’accès, vérifiez qu’il inclut l’ensemble des images, des scripts et des feuilles de style nécessaires pour votre application. Par exemple, si votre application se trouve à l’adressehttps://yourapp/appet utilise des images situées à l’adressehttps://yourapp/media, vous devrez publier l’adressehttps://yourapp/comme chemin d’accès. Cette URL interne n’est pas nécessairement la page d’accueil que vos utilisateurs voient. Pour plus d’informations, consultez Définir une page d’accueil personnalisée pour les applications publiées.URL externe Adresse permettant aux utilisateurs d'accéder à l'application de l'extérieur de votre réseau. Si vous ne souhaitez pas utiliser le domaine Proxy d’application par défaut, lisez l’article relatif aux domaines personnalisés dans le proxy d’application Microsoft Entra. Pré-authentification Façon dont le service Proxy d’application vérifie des utilisateurs avant de leur donner accès à votre application.

Microsoft Entra ID : Proxy d’application redirige les utilisateurs pour se connecter à Microsoft Entra ID, ce qui authentifie leurs autorisations pour le répertoire et l’application. Nous vous recommandons de conserver cette option par défaut qui vous permet d’utiliser les fonctionnalités de sécurité de Microsoft Entra, comme l’accès conditionnel et l’authentification multifacteur. Microsoft Entra ID est nécessaire pour la supervision de l’application avec les Applications Microsoft Defender pour le cloud.

Direct : les utilisateurs n’ont pas besoin de s’authentifier auprès de Microsoft Entra pour accéder à l’application. Vous pouvez toujours configurer les exigences d’authentification sur le serveur principal.Groupe de connecteurs Les connecteurs gèrent l'accès à distance à votre application et les groupes de connecteurs vous aident à organiser des connecteurs et des applications par région, réseau ou objectif. Si aucun groupe de connecteurs n’est encore créé, votre application est assignée au groupe Par défaut.

Si votre application utilise des WebSockets pour se connecter, tous les connecteurs du groupe doivent être de la version 1.5.612.0 ou ultérieure.Si nécessaire, configurez des paramètres supplémentaires. Pour la plupart des applications, vous devez conserver ces paramètres dans leur état par défaut.

Champ Description Expiration de l'application principale Définissez cette valeur sur Long uniquement si l'authentification et la connexion de votre application sont lentes. Par défaut, le délai d’expiration de l’application principale est de 85 secondes. Si la durée configurée est trop longue, le délai d’expiration de l’application principale passe à 180 secondes. Utiliser un cookie HTTP-only Sélectionnez cette option pour que les cookies du Proxy d’application incluent un indicateur HTTPOnly dans l’en-tête de réponse HTTP. Si vous utilisez les services Bureau à distance, laissez cette option non sélectionnée. Utiliser un cookie persistant Conservez l’option non sélectionnée. Utilisez ce paramètre uniquement pour les applications qui ne peuvent pas partager de cookies entre les processus. Pour plus d’informations sur les paramètres de cookies, consultez Paramètres de cookies pour l’accès aux applications locales dans Microsoft Entra ID. Traduire l'URL dans les en-têtes Laissez cette option sélectionnée sauf si votre application a demandé l’en-tête d’hôte d’origine dans la requête d’authentification. Traduire les URL dans le corps de l'application Laissez cette option non sélectionnée sauf si des liens HTML sont codés en dur vers d’autres applications locales et que vous n’utilisez aucun domaine personnalisé. Pour obtenir plus d’informations, consultez Rediriger les liens codés en dur pour des applications publiées avec le proxy d’application Microsoft Entra.

Sélectionnez cette option si vous envisagez de surveiller cette application avec Microsoft Defender for Cloud Apps. Pour plus d’informations, consultez Configurer le monitoring de l’accès aux applications en temps réel avec les applications Microsoft Defender pour le cloud et Microsoft Entra ID.Valider le certificat TLS/SSL back-end Sélectionnez cette option afin d’activer la validation du certificat TLS/SSL back-end pour l’application. Sélectionnez Ajouter.

Test de l’application

Vous êtes prêt à tester que l’application a été correctement ajoutée. Dans les étapes suivantes, vous ajoutez un compte d’utilisateur à l’application et essayer de vous connecter.

Ajouter un utilisateur de test

Avant d'ajouter un utilisateur à l'application, vérifiez que le compte d'utilisateur dispose déjà des autorisations d'accès à l'application depuis le réseau de l'entreprise.

Pour ajouter un utilisateur de test :

- Sélectionnez Applications d’entreprise, puis sélectionnez l’application à tester.

- Sélectionnez Mise en route, puis Assigner un utilisateur à des fins de test.

- Sous Utilisateurs et groupes, sélectionnez Ajouter un utilisateur.

- Sous Ajouter une attribution, sélectionnez Utilisateurs et groupes. La section Utilisateurs et groupes apparaît.

- Choisissez le compte que vous souhaitez ajouter.

- Choisissez Sélectionner, puis sélectionnez Attribuer.

Tester l'authentification

Pour tester l’authentification auprès de l’application :

- À partir de l’application que vous souhaitez tester, sélectionnez Proxy d’application.

- En haut de la page, sélectionnez Tester l’application pour exécuter un test sur l’application et vérifier les éventuels problèmes de configuration.

- Veillez à lancer d’abord l’application pour tester la connexion à l’application, puis téléchargez le rapport de diagnostic pour consulter les conseils de dépannage en fonction des problèmes détectés.

Pour obtenir des informations sur la résolution des problèmes, consultez Résoudre les problèmes de proxy d’application et les messages d’erreur.

Nettoyer les ressources

N’oubliez pas de supprimer les ressources que vous avez créées dans ce tutoriel lorsque vous avez terminé.

Dépannage

Découvrez plus d’informations sur les problèmes courants et sur la façon de les résoudre.

Créer l’application/Définir les URL

Consultez les détails de l’erreur pour obtenir des informations et de suggestions sur la façon de corriger l’application. La plupart des messages d’erreur incluent la suggestion d’un correctif. Pour éviter les erreurs courantes, vérifiez les points suivants :

- Vous êtes un administrateur autorisé à créer une application de Proxy d’application

- L’URL interne est unique

- L’URL externe est unique

- Les URL commencent par http ou https et se terminent par un signe « / »

- L’URL doit être un nom de domaine, et non une adresse IP

Le message d’erreur s’affiche en haut à droite lorsque vous créez l’application. Vous pouvez également sélectionner l’icône de notification pour afficher les messages d’erreur.

Configurer des connecteurs/groupes de connecteurs

Si vous rencontrez des difficultés pour configurer votre application en raison d’un avertissement concernant les connecteurs et les groupes de connecteurs, consultez les instructions dédiées à l’activation du Proxy d’application pour obtenir des informations sur la procédure de téléchargement des connecteurs. Si vous souhaitez en savoir plus sur les connecteurs, consultez la documentation consacrée aux connecteurs.

Si vos connecteurs sont inactifs, ils ne peuvent pas atteindre le service. Cela est souvent dû au fait que tous les ports requis ne sont pas ouverts. Pour afficher la liste des ports requis, consultez la section relative aux conditions préalables dans la documentation d’activation du Proxy d’application.

Charger des certificats pour des domaines personnalisés

Les domaines personnalisés vous permettent de spécifier le domaine de vos URL externes. Pour utiliser des domaines personnalisés, vous devez charger le certificat relatif à ce domaine. Si vous souhaitez obtenir plus d’informations sur l’utilisation des domaines et des certificats personnalisés, consultez Utilisation des domaines personnalisés dans le proxy d’application Microsoft Entra.

Si vous rencontrez des problèmes de chargement de votre certificat, recherchez les messages d’erreur dans le portail pour obtenir plus d’information sur le problème du certificat. Voici les problèmes courants liés aux certificats :

- Expiration du certificat

- Certificat auto-signé

- Clé privée manquante pour le certificat

Le message d’erreur s’affiche en haut à droite lorsque vous tentez de charger le certificat. Vous pouvez également sélectionner l’icône de notification pour afficher les messages d’erreur.