Activer l’accès à distance à SharePoint avec le proxy d’application Microsoft Entra

Ce guide détaillé explique comment intégrer une batterie de serveurs SharePoint locale au proxy d’application Microsoft Entra.

Prérequis

Pour effectuer la configuration, vous avez besoin des ressources suivantes :

- Une batterie de serveurs SharePoint 2013 ou version ultérieure. La batterie de serveurs SharePoint doit être intégrée à Microsoft Entra.

- Un locataire Microsoft Entra avec un plan qui inclut le proxy d’application. En savoir plus sur les plans de Microsoft Entra ID et la tarification.

- Batterie de serveurs Microsoft Office Web Apps pour lancer correctement les fichiers Office à partir de la batterie de serveurs SharePoint locale.

- Domaine vérifié personnalisé dans le locataire Microsoft Entra.

- Le service Active Directory local a été synchronisé avec Microsoft Entra Connect, ce qui permet aux utilisateurs de se connecter à Azure.

- Un connecteur de réseau privé installé et en cours d’exécution sur un ordinateur au sein du domaine d’entreprise.

La configuration de SharePoint avec le proxy d’application requiert deux URL :

- Une URL externe, visible par les utilisateurs finaux et déterminée dans Microsoft Entra ID. Cette URL peut utiliser un domaine personnalisé. En savoir plus sur l’utilisation des domaines personnalisés dans le proxy d’application Microsoft Entra.

- Une URL interne, connue uniquement dans le domaine d’entreprise et jamais utilisée directement.

Important

Pour vous assurer que les liens sont correctement mappés, suivez ces recommandations pour l’URL interne :

- utiliser le protocole HTTPS ;

- n’utilisez pas de ports personnalisés.

- Dans le DNS (Domain Name System) d’entreprise, créez un hôte (A) pointant vers le serveur WFE (ou équilibreur de charge) SharePoint, et pas un Alias (CName).

Cet article utilise les valeurs suivantes :

- URL interne :

https://sharepoint. - URL externe :

https://spsites-demo1984.msappproxy.net/. - Compte du pool d’applications pour l’application web SharePoint :

Contoso\spapppool.

Étape 1 : Configurer une application dans Microsoft Entra ID qui utilise le proxy d’application

Lors de cette étape, vous allez créer dans votre locataire Microsoft Entra une application qui utilise le proxy d’application. Vous définissez l’URL externe et spécifiez l’URL interne, les deux étant utilisées ultérieurement dans SharePoint.

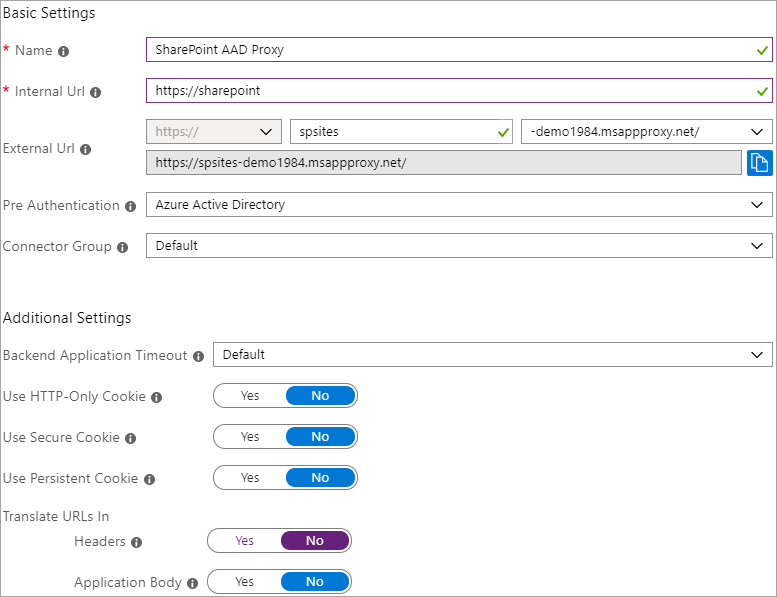

Créez l’application comme décrit avec les paramètres suivants. Pour obtenir des instructions pas à pas, consultez Publication d’applications à l’aide du proxy d’application Microsoft Entra.

- URL interne : URL interne SharePoint qui est définie ultérieurement dans SharePoint, par exemple

https://sharepoint. - Pré-authentification :

Microsoft Entra ID. - Traduire les URL dans les en-têtes :

No. - Traduire les URL dans le corps de l’application :

No.

- URL interne : URL interne SharePoint qui est définie ultérieurement dans SharePoint, par exemple

Une fois que votre application est publiée, effectuez les étapes suivantes pour configurer les paramètres d’authentification unique.

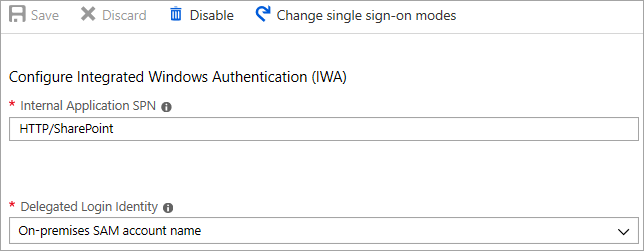

- Dans la page de l’application dans le portail, sélectionnez Authentification unique.

- Pour le mode d’authentification unique, sélectionnez Authentification Windows intégrée.

- Définissez le nom de principal du service (SPN) d’application interne sur la valeur que vous avez définie précédemment. Pour cet exemple, la valeur est

HTTP/sharepoint. - Sous Identité de connexion déléguée, sélectionnez l’option la plus appropriée pour la configuration de votre forêt Active Directory. Par exemple, si vous avez un seul domaine Active Directory dans votre forêt, sélectionnez nom de compte SAM local (comme indiqué dans la capture d’écran suivante). Toutefois, si vos utilisateurs ne se trouvent pas dans le même domaine que SharePoint et les serveurs de connecteurs de réseau privé, sélectionnez Nom d’utilisateur principal local (non affiché dans la capture d’écran).

Terminez la configuration de votre application. Pour cela, accédez à la section Utilisateurs et groupes et affectez des utilisateurs pouvant accéder à cette application.

Étape 2 : Configurer l’application web SharePoint

L’application web SharePoint doit être configurée avec Kerberos et les mappages d’accès de substitution appropriés pour fonctionner correctement avec le proxy d’application Microsoft Entra. Il existe deux options possibles :

- Créez une application web et utilisez uniquement la zone par défaut. L’utilisation de la zone par défaut est l’option préférée ; elle offre la meilleure expérience avec SharePoint. Par exemple, les liens dans les alertes par e-mail générées par SharePoint pointent vers la zone par défaut.

- Étendez une application web existante pour configurer Kerberos dans une zone autre que celle par défaut.

Important

Quelle que soit la zone utilisée, le compte du pool d’applications de l’application web SharePoint doit être un compte de domaine pour que Kerberos fonctionne correctement.

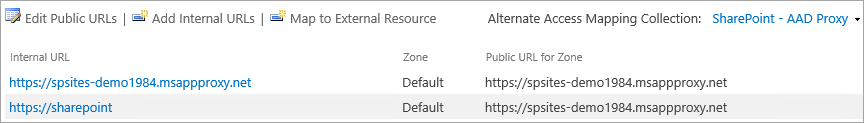

Créer l’application web SharePoint

Le script montre un exemple de création d’une application web à l’aide de la zone par défaut. L’utilisation de la zone par défaut est l’option préférée.

Démarrez SharePoint Management Shell et exécutez le script.

# This script creates a web application and configures the Default zone with the internal/external URL needed to work with Azure AD application proxy # Edit variables below to fit your environment. Note that the managed account must exist and it must be a domain account $internalUrl = "https://sharepoint" $externalUrl = "https://spsites-demo1984.msappproxy.net/" $applicationPoolManagedAccount = "Contoso\spapppool" $winAp = New-SPAuthenticationProvider -UseWindowsIntegratedAuthentication -DisableKerberos:$false $wa = New-SPWebApplication -Name "SharePoint - AAD Proxy" -Port 443 -SecureSocketsLayer -URL $externalUrl -ApplicationPool "SharePoint - AAD Proxy" -ApplicationPoolAccount (Get-SPManagedAccount $applicationPoolManagedAccount) -AuthenticationProvider $winAp New-SPAlternateURL -Url $internalUrl -WebApplication $wa -Zone Default -InternalOuvrez le site Administration centrale de SharePoint.

Sous Paramètres système, sélectionnez Configurer des mappages d’accès alternatifs. La zone Collection de mappages d’accès alternatif s’ouvre.

Filtrez l’affichage avec la nouvelle application web.

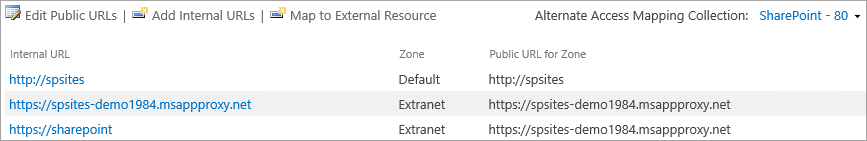

Si vous étendez une application web existante à une nouvelle zone.

Démarrez SharePoint Management Shell et exécutez le script suivant.

# This script extends an existing web application to Internet zone with the internal/external URL needed to work with Azure AD application proxy # Edit variables below to fit your environment $webAppUrl = "http://spsites/" $internalUrl = "https://sharepoint" $externalUrl = "https://spsites-demo1984.msappproxy.net/" $winAp = New-SPAuthenticationProvider -UseWindowsIntegratedAuthentication -DisableKerberos:$false $wa = Get-SPWebApplication $webAppUrl New-SPWebApplicationExtension -Name "SharePoint - AAD Proxy" -Identity $wa -SecureSocketsLayer -Zone Extranet -Url $externalUrl -AuthenticationProvider $winAp New-SPAlternateURL -Url $internalUrl -WebApplication $wa -Zone Extranet -Internal

`. Ouvrez le site Administration centrale de SharePoint.

Sous Paramètres système, sélectionnez Configurer des mappages d’accès alternatifs. La zone Collection de mappages d’accès alternatif s’ouvre.

Filtrez l’affichage avec l’application web qui a été étendue.

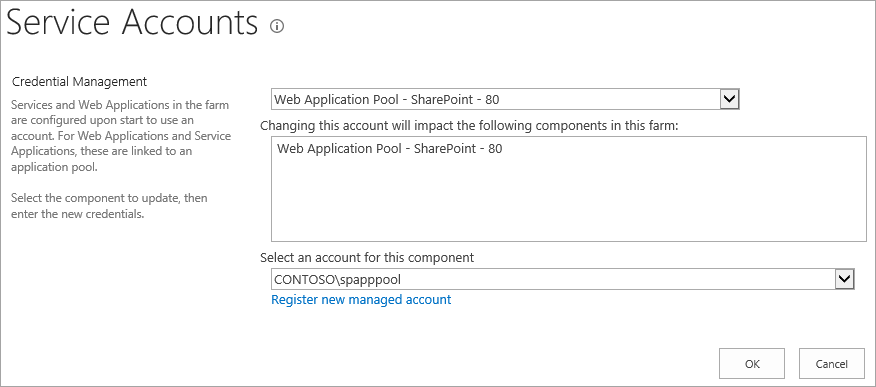

Vérifiez que l’application web SharePoint s’exécute sous un compte de domaine

Pour identifier le compte qui exécute le pool d’applications de l’application web SharePoint et vous assurer qu’il s’agit d’un compte de domaine, procédez comme suit :

Ouvrez le site Administration centrale de SharePoint.

Accédez à Sécurité, puis sélectionnez Configurer les comptes de service.

Sélectionnez Pool d’applications web - YourWebApplicationName.

Confirmez que Sélectionner un compte pour ce composant retourne un compte de domaine et mémorisez-le, car vous l’utiliserez à l’étape suivante.

Vérifier qu’un certificat HTTPS est configuré pour le site IIS de la zone extranet

Étant donné que l’URL interne utilise le protocole HTTPS (https://SharePoint/), un certificat doit être défini sur le site Internet Information Services (IIS).

Ouvrez la console Windows PowerShell.

Exécutez le script suivant pour générer un certificat auto-signé et l’ajouter au

MY storede l’ordinateur.# Replace "SharePoint" with the actual hostname of the Internal URL of your Azure AD proxy application New-SelfSignedCertificate -DnsName "SharePoint" -CertStoreLocation "cert:\LocalMachine\My"Important

Les certificats auto-signés sont uniquement destinés à des fins de test. Pour les environnements de production, nous vous recommandons vivement d’utiliser des certificats émis par une autorité de certification à la place.

Ouvrez la console du gestionnaire des services Internet Information Services.

Développez le serveur dans l’arborescence, développez Sites, sélectionnez le site SharePoint – Proxy Microsoft Entra ID, puis Liaisons.

Sélectionnez la liaison https, puis Modifier.

Dans le champ de certificat TLS/SSL, choisissez le certificat SharePoint, puis sélectionnez OK.

Vous pouvez maintenant accéder au site SharePoint en externe par l’intermédiaire du proxy d’application Microsoft Entra.

Étape 3 : Configurer une délégation Kerberos contrainte

Les utilisateurs s’authentifient d’abord dans Microsoft Entra ID, puis auprès de SharePoint à l’aide de Kerberos via le connecteur de réseau privé Microsoft Entra. Pour permettre au connecteur d’obtenir un jeton Kerberos pour le compte de l’utilisateur Microsoft Entra, vous devez configurer la délégation Kerberos contrainte (KCD) avec la transition de protocole. Pour en savoir plus sur la KCD, consultez Présentation de la délégation Kerberos contrainte.

Définir le nom de principal du service (SPN) pour le compte de service SharePoint

Dans cet article, l’URL interne est https://sharepoint, et le nom de principal du service (SPN) est donc HTTP/sharepoint. Vous devez remplacer ces valeurs par les valeurs qui correspondent à votre environnement.

Pour inscrire le SPN HTTP/sharepoint pour le compte du pool d’applications SharePoint Contoso\spapppool, exécutez la commande suivante à partir d’une invite de commandes, en tant qu’administrateur du domaine :

setspn -S HTTP/sharepoint Contoso\spapppool

La commande Setspn recherche le SPN avant de l’ajouter. Si le SPN existe déjà, une erreur Valeur SPN en double apparaît. Supprimez le SPN existant. Vérifiez que le SPN a bien été ajouté en exécutant la commande Setspn avec l’option -L. Pour en savoir plus sur la commande, consultez Setspn.

Vérifiez que le connecteur est approuvé pour la délégation au SPN qui a été ajouté au compte de pool d’applications SharePoint

Configurez la délégation KCD afin que le service de proxy d’application Microsoft Entra puisse déléguer des identités d’utilisateur au compte de pool d’applications SharePoint. Pour configurer la délégation KCD, activez le connecteur de réseau privé afin de récupérer les tickets Kerberos des utilisateurs qui sont authentifiés dans Microsoft Entra ID. Puis ce serveur transmet le contexte à l’application cible (ici SharePoint).

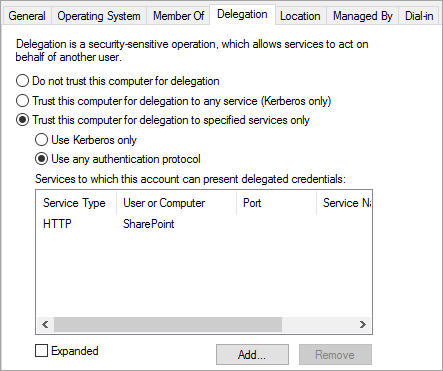

Pour configurer la délégation KCD, suivez les étapes suivantes pour chaque ordinateur connecteur :

Connectez-vous à un contrôleur de domaine en tant qu’administrateur de domaine, puis ouvrez Utilisateurs et ordinateurs Active Directory.

Trouvez l’ordinateur exécutant le connecteur de réseau privé Microsoft Entra. Dans cet exemple, il s’agit de l’ordinateur qui exécute SharePoint Server.

Double-cliquez sur l’ordinateur, puis sélectionnez l’onglet Délégation.

Vérifiez que les options de délégation sont définies sur N’approuver cet ordinateur que pour la délégation aux services spécifiés. Sélectionnez ensuite Utiliser tout protocole d’authentification.

Cliquez sur le bouton Ajouter, sélectionnez Utilisateurs ou ordinateurs, puis recherchez le compte de pool d’applications SharePoint. Par exemple :

Contoso\spapppool.Dans la liste des noms de principal du service, sélectionnez celui que vous avez créé précédemment pour le compte de service.

Sélectionnez OK, puis de nouveau OK pour enregistrer vos modifications.

Vous êtes maintenant prêt à vous connecter à SharePoint à l’aide de l’URL externe et à vous authentifier auprès d’Azure.

Résoudre les erreurs de connexion

Si la connexion au site ne fonctionne pas, vous pouvez obtenir plus d’informations sur le problème dans les journaux du connecteur : à partir de l’ordinateur exécutant le connecteur, ouvrez l’observateur d’événements, accédez à Journaux des applications et des services>Microsoft>Réseau privé Microsoft Entra>Connecteur et inspectez le journal Admin.