Prise en main du serveur Multi-Factor Authentication

Cette page vous indique comment installer le serveur et le configurer avec votre Active Directory local. Si le serveur MFA est déjà installé et que vous souhaitez effectuer une mise à niveau, voir Mise à niveau vers le serveur Multi-Factor Authentication le plus récent. Pour plus d’informations sur l’installation du service web, voir Déploiement du service web de l’application mobile pour le serveur Multi-Factor Authentication.

Important

En septembre 2022, Microsoft a annoncé la dépréciation du serveur Multi-Factor Authentication. À partir du 30 septembre 2024, les déploiements du serveur Multi-Factor Authentication Azure ne traiteront plus les requêtes d’authentification multifacteur, ce qui risque d’entraîner l’échec des authentifications pour votre organisation. Pour garantir la continuité des services d’authentification et rester dans un état pris en charge, les organisations doivent migrer les données d’authentification de leurs utilisateurs vers le service d’authentification multifacteur Microsoft Entra basé sur le cloud en utilisant la version de l’utilitaire de migration la plus récente, fournie avec la mise à jour du serveur Multi-Factor Authentication Azure la plus récente. Pour plus d’informations, consultez Migration du serveur Multi-Factor Authentication Azure.

Pour bien démarrer avec MFA basée sur le cloud, consultez Tutoriel : Sécuriser les événements de connexion des utilisateurs avec l’authentification multifacteur Azure.

Planifier votre déploiement

Avant de télécharger le serveur Multi-Factor Authentication, pensez à vos exigences en termes de charge et de haute disponibilité. Servez-vous de ces informations pour décider de quelle manière et à quel endroit effectuer le déploiement.

Le nombre d’utilisateurs que vous souhaitez authentifier régulièrement est une bonne indication de la quantité de mémoire dont vous avez besoin.

| Utilisateurs | RAM |

|---|---|

| 1-10 000 | 4 Go |

| 10 001-50 000 | 8 Go |

| 50 001-100 000 | 12 Go |

| 100 000-200 001 | 16 Go |

| 200 001+ | 32 Go |

Vous devez configurer plusieurs serveurs pour l’équilibrage de charge ou la haute disponibilité ? Il existe de nombreuses façons de définir cette configuration avec le serveur Multi-Factor Authentication. Lorsque vous installez votre premier serveur Multi-Factor Authentication, celui-ci devient le serveur maître. Les autres serveurs deviennent ses subordonnés et synchronisent automatiquement les utilisateurs et la configuration avec le serveur maître. Par la suite, vous pouvez configurer un serveur principal et conserver le reste des serveurs en tant que serveurs de sauvegarde. Vous pouvez aussi configurer l’équilibrage de charge parmi l’ensemble des serveurs.

Lorsqu’un serveur Multi-Factor Authentication maître est hors connexion, les serveurs subordonnés peuvent continuer à traiter les requêtes de vérification en deux étapes. Toutefois, vous ne pouvez pas ajouter de nouveaux utilisateurs. Quant aux utilisateurs existants, ils ne peuvent mettre à jour leurs paramètres que lorsqu’un serveur maître est à nouveau en ligne ou qu’un serveur subordonné est promu.

Préparation de votre environnement

Assurez-vous que le serveur que vous utilisez pour l’authentification multifacteur Azure répond aux exigences suivantes.

| Configuration requise du serveur Multi-Factor Authentication | Description |

|---|---|

| Matériel | |

| Logiciels | |

| autorisations | Compte d’administrateur de domaine ou d’administrateur d’entreprise pour l’inscription auprès d’Active Directory |

1Si le serveur Multi-Factor Authentication ne parvient pas à s’activer sur une machine virtuelle Azure qui exécute Windows Server 2019 ou version ultérieure, essayez d’utiliser une version antérieure de Windows Server.

Composants du serveur Multi-Factor Authentication

Trois composants web constituent le serveur Multi-Factor Authentication :

- SDK de service Web : permet la communication avec les autres composants et est installé sur le serveur d’application Serveur Multi-Factor Authentication

- Portail utilisateur : un site Web Internet Information Services qui permet aux utilisateurs de s’inscrire à l’authentification multifacteur Microsoft Entra et de gérer leurs comptes.

- Service Web de l’application mobile : il permet l’utilisation d’une application mobile comme l’application Microsoft Authenticator, pour une vérification en deux étapes.

Ces trois composants peuvent être installés sur le même serveur s’il est accessible sur Internet. En cas de séparation des composants, le SDK du service Web est installé sur le serveur d’applications d’authentification multifacteur Microsoft Entra et le portail utilisateur et le service Web de l’application mobile sont installés sur un serveur accessible sur Internet.

Configuration requise du serveur Multi-Factor Authentication

Chaque serveur MFA doit pouvoir communiquer sur les éléments sortants du port 443, vers les adresses suivantes :

Si les pare-feu sortants sont limités sur le port 443, ouvrez les plages d’adresses IP suivantes :

| Sous-réseau IP | Masque réseau | Plage d’adresses IP |

|---|---|---|

| 134.170.116.0/25 | 255.255.255.128 | 134.170.116.1 – 134.170.116.126 |

| 134.170.165.0/25 | 255.255.255.128 | 134.170.165.1 – 134.170.165.126 |

| 70.37.154.128/25 | 255.255.255.128 | 70.37.154.129 – 70.37.154.254 |

| 52.251.8.48/28 | 255.255.255.240 | 52.251.8.48 – 52.251.8.63 |

| 52.247.73.160/28 | 255.255.255.240 | 52.247.73.160 – 52.247.73.175 |

| 52.159.5.240/28 | 255.255.255.240 | 52.159.5.240 – 52.159.5.255 |

| 52.159.7.16/28 | 255.255.255.240 | 52.159.7.16 – 52.159.7.31 |

| 52.250.84.176/28 | 255.255.255.240 | 52.250.84.176 – 52.250.84.191 |

| 52.250.85.96/28 | 255.255.255.240 | 52.250.85.96 – 52.250.85.111 |

Si vous n’utilisez pas la fonctionnalité de confirmation d’événement et que les utilisateurs ne se servent pas d’applications mobiles pour effectuer des vérifications à partir des appareils sur le réseau de l’entreprise, vous avez uniquement besoin des plages suivantes :

| Sous-réseau IP | Masque réseau | Plage d’adresses IP |

|---|---|---|

| 134.170.116.72/29 | 255.255.255.248 | 134.170.116.72 – 134.170.116.79 |

| 134.170.165.72/29 | 255.255.255.248 | 134.170.165.72 – 134.170.165.79 |

| 70.37.154.200/29 | 255.255.255.248 | 70.37.154.201 – 70.37.154.206 |

| 52.251.8.48/28 | 255.255.255.240 | 52.251.8.48 – 52.251.8.63 |

| 52.247.73.160/28 | 255.255.255.240 | 52.247.73.160 – 52.247.73.175 |

| 52.159.5.240/28 | 255.255.255.240 | 52.159.5.240 – 52.159.5.255 |

| 52.159.7.16/28 | 255.255.255.240 | 52.159.7.16 – 52.159.7.31 |

| 52.250.84.176/28 | 255.255.255.240 | 52.250.84.176 – 52.250.84.191 |

| 52.250.85.96/28 | 255.255.255.240 | 52.250.85.96 – 52.250.85.111 |

Télécharger le serveur MFA

Conseil

Les étapes décrites dans cet article peuvent varier légèrement en fonction du portail de départ.

Pour télécharger le serveur Multi-Factor Authentication, suivez ces étapes :

Important

En septembre 2022, Microsoft a annoncé la dépréciation du serveur Multi-Factor Authentication. À partir du 30 septembre 2024, les déploiements du serveur Multi-Factor Authentication Azure ne traiteront plus les requêtes d’authentification multifacteur, ce qui risque d’entraîner l’échec des authentifications pour votre organisation. Pour garantir la continuité des services d’authentification et rester dans un état pris en charge, les organisations doivent migrer les données d’authentification de leurs utilisateurs vers le service d’authentification multifacteur Microsoft Entra basé sur le cloud en utilisant la version de l’utilitaire de migration la plus récente, fournie avec la mise à jour du serveur Multi-Factor Authentication Azure la plus récente. Pour plus d’informations, consultez Migration du serveur Multi-Factor Authentication Azure.

Pour bien démarrer avec MFA basée sur le cloud, consultez Tutoriel : Sécuriser les événements de connexion des utilisateurs avec l’authentification multifacteur Azure.

Les clients existants qui ont activé le serveur MFA avant le 1er juillet 2019 peuvent télécharger la dernière version, les futures mises à jour et générer des identifiants d’activation comme d’habitude. Les étapes suivantes fonctionnent uniquement si vous êtes un client du Serveur Azure MFA.

-

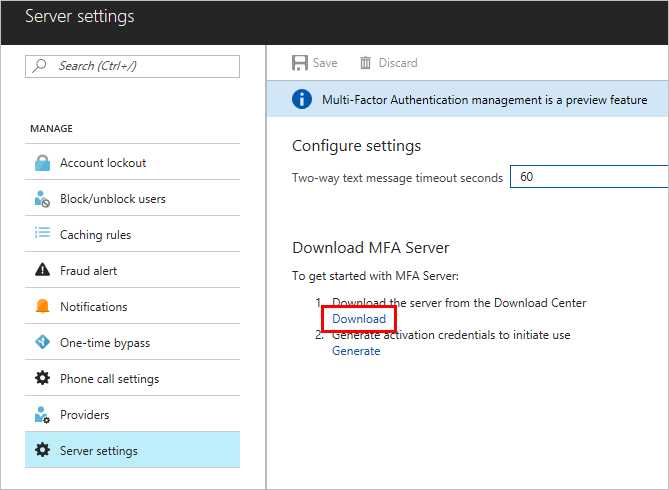

Connectez-vous au centre d’administration Microsoft Entra en tant qu’Administrateur général.

Accédez à Protection>Authentification multifacteur>Paramètres du serveur.

Cliquez sur Télécharger et suivez les instructions de la page de téléchargement pour enregistrer le programme d’installation.

Ne quittez pas cette page, car nous nous y référerons après avoir exécuté le programme d’installation.

Installer et configurer le serveur MFA

Maintenant que vous avez téléchargé le serveur, vous pouvez l’installer et le configurer. Assurez-vous que le serveur que vous installez répond aux exigences regroupées sur la liste dans la section de planification.

- Double-cliquez sur le fichier exécutable.

- Sur l’écran Sélectionner le dossier d’installation, assurez-vous que le dossier est correct, puis cliquez sur Suivant. Les bibliothèques suivantes sont installées :

- Une fois l’installation terminée, sélectionnez Terminer. L’assistant Configuration démarre.

- Revenez à la page à partir de laquelle vous avez téléchargé le serveur, puis cliquez sur le bouton Générer des identifiants d’activation. Copiez ces informations dans le serveur Azure Multi-Factor Authentication dans les champs fournis, puis cliquez sur Activer.

Remarque :

Un Administrateur général est nécessaire pour gérer cette fonctionnalité.

Envoi d’un e-mail aux utilisateurs

Pour faciliter le lancement, autorisez le serveur MFA à communiquer avec vos utilisateurs. Le serveur MFA peut envoyer un e-mail les informant qu’ils ont été inscrits pour la vérification en deux étapes.

L’e-mail que vous envoyez doit être déterminé par la façon dont vous configurez vos utilisateurs pour la vérification en deux étapes. Par exemple, si vous pouvez importer les numéros de téléphone à partir de l’annuaire de l’entreprise, l’e-mail doit inclure les numéros de téléphone par défaut afin que les utilisateurs sachent à quoi s’attendre. Si vous n’avez pas importé les numéros de téléphone ou si les utilisateurs doivent recourir à l’application mobile, envoyez-leur un e-mail leur demandant d’effectuer l’inscription de leur compte. Incluez un lien hypertexte vers le portail utilisateur d’authentification multifacteur Azure dans l’e-mail.

Le contenu de l’e-mail varie en fonction de la méthode de vérification définie pour l’utilisateur (appel téléphonique, SMS ou application mobile). Par exemple, si l’utilisateur doit saisir un code PIN pour s’authentifier, l’e-mail lui indique le code PIN initial qui a été défini. Les utilisateurs doivent modifier leur code PIN lors de leur première vérification.

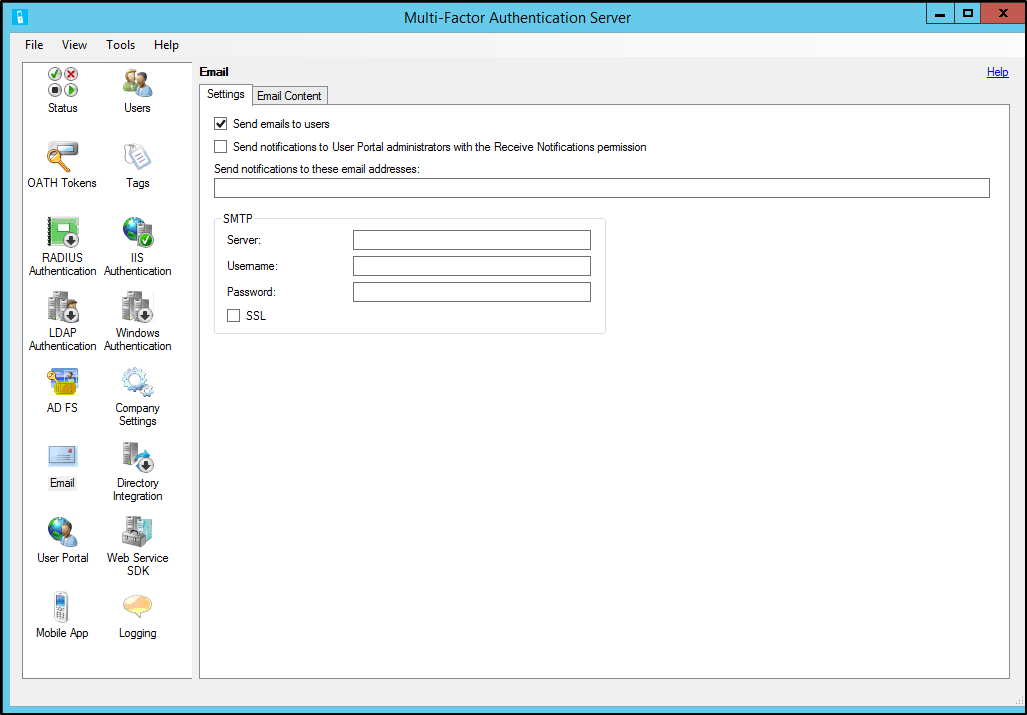

Configuration de l’e-mail et des modèles d’e-mail

Cliquez sur l’icône de l’e-mail sur la gauche pour configurer les paramètres d’envoi de ces e-mails. Ici, vous pouvez saisir les informations sur le protocole SMTP de votre serveur d’e-mail et envoyer des e-mails en cochant la case Envoyer des e-mails aux utilisateurs.

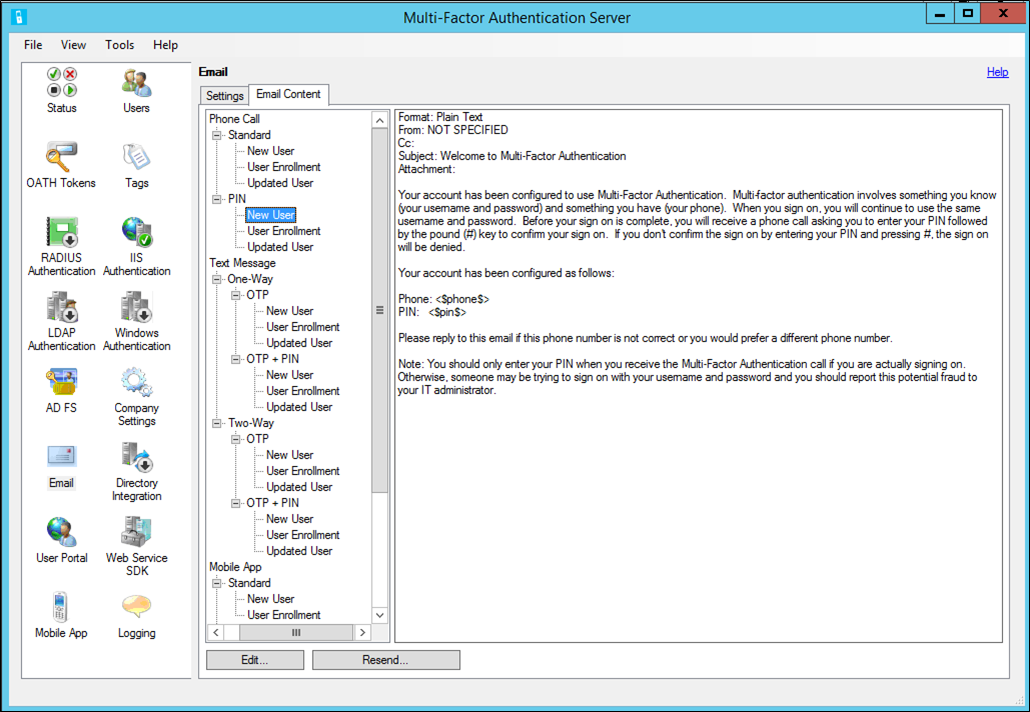

L’onglet Contenu des e-mails présente tous les modèles d’e-mail disponibles. Selon la façon dont les utilisateurs ont été configurés pour utiliser la vérification en deux étapes, vous pouvez choisir le modèle qui correspond le mieux à vos besoins.

Importation des utilisateurs à partir d’Active Directory

Maintenant que le serveur est installé, vous pouvez ajouter des utilisateurs. Vous pouvez les créer manuellement, importer des utilisateurs à partir d’Active Directory ou configurer la synchronisation automatique avec Active Directory.

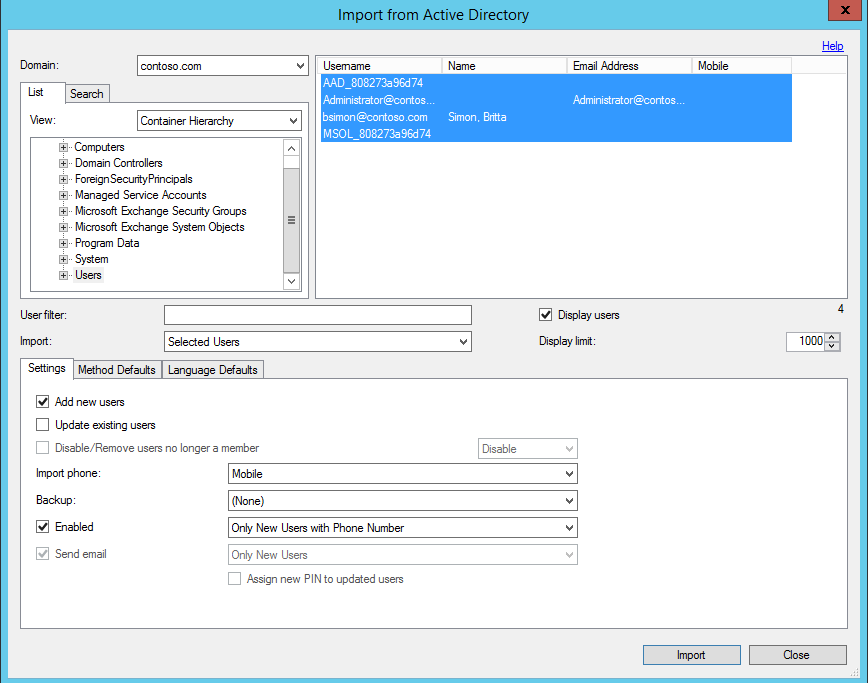

Importation manuelle à partir d’Active Directory

Dans le serveur Multi-Factor Authentication Azure, à gauche, sélectionnez Utilisateurs.

En bas de la page, sélectionnez Importer à partir d’Active Directory.

Vous pouvez maintenant rechercher des utilisateurs individuels ou des unités d’organisation (OU) contenant des utilisateurs dans Windows Server Active Directory. Dans ce cas, nous spécifions l’unité d’organisation des utilisateurs.

Mettez en surbrillance tous les utilisateurs mentionnés sur la droite, puis cliquez sur Importer. Vous devriez recevoir un message vous indiquant que l’opération a été réalisée avec succès. Fermez la fenêtre d’importation.

Synchronisation automatique avec Active Directory

- Dans le serveur Multi-Factor Authentication Azure, à gauche, sélectionnez Intégration d’annuaire.

- Accédez à l’onglet Synchronisation.

- En bas, sélectionnez Ajouter

- Dans la zone Ajouter objet à synchroniser qui s’affiche, choisissez le domaine, l’unité d’organisation ou le groupe de sécurité, les paramètres, la méthode et la langue par défaut de cette tâche de synchronisation, puis cliquez sur Ajouter.

- Vérifiez la zone intitulée Activer la synchronisation avec Active Directory et choisissez un Intervalle de synchronisation compris entre une minute et 24 heures.

Comment le serveur Multi-Factor Authentication gère les données utilisateur

Lorsque vous utilisez le serveur Multi-Factor Authentication localement, les données utilisateur sont stockées sur les serveurs locaux. Aucune donnée utilisateur persistante n’est stockée dans le cloud. Lorsque l’utilisateur effectue une vérification en deux étapes, le serveur MFA envoie des données au service cloud d’authentification multifacteur Microsoft Entra pour effectuer la vérification. Lorsque ces demandes d’authentification sont envoyées au service cloud, les champs suivants sont envoyés dans la demande et les journaux d’activité afin qu’ils soient disponibles dans les rapports d’utilisation/d’authentification du client. Certains champs étant facultatifs, ils peuvent être activés ou désactivés sur le serveur Multi-Factor Authentication. La communication du serveur MFA au service cloud MFA utilise SSL/TLS sur le port 443 sortant. Ces champs sont les suivants :

- ID unique : nom d’utilisateur ou ID du serveur MFA interne

- Prénom et nom (facultatif)

- Adresse de messagerie (facultatif)

- Numéro de téléphone : en cas d’authentification par appel audio ou SMS

- Jeton de l’appareil : en cas d’authentification par application mobile

- Mode d’authentification

- Résultat de l’authentification

- Nom du serveur MFA

- Adresse IP du serveur MFA

- Adresse IP du client (si disponible)

En plus des champs ci-dessus, le résultat de la vérification (réussite/échec) et le motif de refus sont également stockés avec les données d’authentification et disponibles dans les rapports d’utilisation/d’authentification.

Important

À partir de mars 2019, les options d’appel téléphonique ne seront plus disponibles pour les utilisateurs du serveur d’authentification multifacteur dans les locataires Microsoft Entra gratuits/d’essai. Cette modification n’affecte pas les messages SMS. Les appels téléphoniques continueront d’être disponibles pour les utilisateurs des locataires Microsoft Entra payants. Ce changement n’affecte que les locataires Microsoft Entra gratuits/d’essai.

Sauvegardez et restaurez le serveur Multi-Factor Authentication

Être sûr de disposer d’une sauvegarde valide est une étape importante dans l’utilisation de n’importe quel système.

Pour sauvegarder le serveur Multi-Factor Authentication, veillez à disposer d’une copie du dossier C:\Program Files\serveur Multi-Factor Authentication\Data, avec le fichier PhoneFactor.pfdata.

Si une restauration est nécessaire, procédez comme suit :

- Réinstallez le serveur Multi-Factor Authentication Azure sur un nouveau serveur.

- Activez le nouveau serveur Multi-Factor Authentication.

- Arrêtez le service MultiFactorAuth.

- Remplacez le fichier PhoneFactor.pfdata par la copie sauvegardée.

- Démarrez le service MultiFactorAuth.

Le nouveau serveur est maintenant opérationnel, avec les données d’utilisateur et de configuration d’origine que vous aviez sauvegardées.

Gestion des protocoles TLS/SSL et des suites de chiffrement

Une fois que vous avez installé la version 8.x ou ultérieure du serveur MFA ou que vous avez effectué une mise à niveau vers cette dernière, il est recommandé que les suites de chiffrement plus anciennes et plus faible soient désactivées ou supprimées, à moins qu’elles ne soient requises par votre organisation. Vous trouverez des informations sur la manière d’effectuer cette tâche dans l’article Gestion des protocoles SSL/TLS et des suites de chiffrement pour les services de fédération Active Directory (AD FS).

Étapes suivantes

- Installez et configurez le portail utilisateur pour une utilisation en libre-service.

- Configurer le serveur Multi-Factor Authentication Azure avec Active Directory Federation Service, Authentification RADIUS, ou Protocole LDAP (LDAP) Authentification..

- Installez et configurez la passerelle des services Bureau à distance et Azure serveur Multi-Factor Authentication Azure avec RADIUS.

- Déployez le service web de l’application mobile du serveur Multi-Factor Authentication.

- Scénarios avancés avec l’authentification multifacteur Azure et les VPN tiers.