Passerelle des services Bureau à distance et serveur Multi-Factor Authentication avec RADIUS

Souvent, la passerelle du Bureau à distance (RD) utilise les services de stratégie réseau (NPS) locaux pour authentifier les utilisateurs. Cet article explique comment acheminer la demande RADIUS hors de la passerelle Bureau à distance (via le serveur NPS local) vers le serveur Multi-Factor Authentication. La combinaison d’Azure MFA et de la passerelle RD signifie que les utilisateurs peuvent accéder à leur environnement de travail à partir de n’importe quel emplacement, tout en exigeant une authentification forte.

Étant donné que l’authentification Windows pour Terminal Services n’est pas prise en charge pour Server 2012 R2, utilisez la passerelle RD et RADIUS pour l’intégration au serveur MFA.

Installez le serveur Multi-Factor Authentication sur un serveur distinct, qui envoie par proxy la demande RADIUS au serveur NPS sur le serveur de la passerelle Bureau à distance. Une fois que le serveur NPS (Network Policy Server) a validé le nom d’utilisateur et le mot de passe, il renvoie une réponse au serveur Multi-Factor Authentication. Ensuite, le serveur MFA applique le second facteur d’authentification et retourne un résultat à la passerelle.

Important

En septembre 2022, Microsoft a annoncé la dépréciation du serveur Azure Multi-Factor Authentication. À partir du 30 septembre 2024, les déploiements du serveur Azure Multi-Factor Authentication ne traiteront plus les requêtes d’authentification multifacteur (MFA), ce qui risque d’entraîner l’échec des authentifications pour votre organisation. Pour garantir le maintien des services d’authentification et assurer la prise en charge, les organisations doivent migrer les données d’authentification de leurs utilisateurs vers le service Azure MFA basé sur le cloud en utilisant la dernière version de l’utilitaire de migration, fournie avec la mise à jour du serveur Azure MFA la plus récente. Pour plus d’informations, consultez Migration du serveur Azure MFA.

Pour commencer à utiliser l’authentification multifacteur basée sur le cloud, consultez Tutoriel : Événements de connexion utilisateur sécurisée avec Azure Multi-Factor Authentication.

Si vous utilisez une authentification multifacteur basée sur le cloud, consultez Intégrer avec l’authentification RADIUS pour l’authentification multifacteur Azure.

Prérequis

- Un serveur Azure MFA joint à un domaine. Si vous n’en avez pas déjà installé un, suivez les étapes décrites dans Prise en main du serveur Azure Multi-Factor Authentication.

- Un serveur NPS configuré.

- Une passerelle Bureau à distance qui s’authentifie avec les services de stratégie réseau.

Notes

Cet article doit être utilisé avec des déploiements MFA Server uniquement, et non Azure MFA (service basé sur le cloud).

Configurer la passerelle Bureau à distance

Configurez la passerelle RD pour envoyer l’authentification RADIUS à un serveur Azure Multi-Factor Authentication.

- Dans le gestionnaire de passerelle RD, cliquez avec le bouton droit sur le nom du serveur et sélectionnez Propriétés.

- Accédez à l’onglet Magasin des stratégies d’autorisation des connexions aux services Bureau à distance et sélectionnez Serveur central exécutant NPS.

- Ajoutez un ou plusieurs serveurs Azure Multi-Factor Authentication comme serveurs RADIUS en entrant le nom et l’adresse IP de chaque serveur.

- Créez un secret partagé pour chaque serveur.

Configuration NPS

La passerelle Bureau à distance utilise NPS pour envoyer la demande RADIUS à Azure Multi-Factor Authentication. Pour configurer NPS, vous devez tout d’abord modifier les paramètres de délai d’expiration pour éviter que la passerelle RD n’expire avant que la vérification en deux étapes ait été effectuée. Ensuite, mettez à jour NPS pour recevoir des authentifications RADIUS à partir de votre serveur MFA. Utilisez la procédure suivante pour configurer NPS :

Modifier la stratégie d’expiration

- Dans NPS, ouvrez le menu Clients et serveurs RADIUS dans la colonne de gauche, puis sélectionnez Groupes de serveurs RADIUS distants.

- Sélectionnez le GROUPE DE SERVEURS DE PASSERELLE TS.

- Accédez à l’onglet Équilibrage de la charge.

- Modifiez le nombre de secondes sans réponse avant que la requête est considérée comme supprimée et le nombre de secondes entre les demandes lorsque le serveur est identifié comme non disponible sur une valeur comprise entre 30 et 60 secondes. (Si vous trouvez que le serveur arrive toujours à expiration lors de l’authentification, vous pouvez revenir à cette étape et augmenter le nombre de secondes.)

- Accédez à l’onglet Authentification/Compte et assurez-vous que les ports RADIUS spécifiés correspondent aux ports sur lesquels le serveur Multi-Factor Authentication écoute.

Préparer NPS à recevoir les authentifications du serveur MFA

- Cliquez avec le bouton droit sur Clients RADIUS sous Clients et serveurs RADIUS dans la colonne de gauche, puis sélectionnez Nouveau.

- Ajoutez le serveur Azure Multi-Factor Authentication en tant que client RADIUS. Choisissez un nom convivial et spécifiez un secret partagé.

- Ouvrez le menu Stratégies dans la colonne de gauche et sélectionnez Stratégies de demande de connexion. Vous devez voir une stratégie appelée STRATÉGIE D’AUTORISATION DE PASSERELLE TS créée lors de la configuration de la passerelle RD. Cette stratégie transfère les demandes RADIUS au serveur Azure Multi-Factor Authentication.

- Cliquez avec le bouton droit sur STRATÉGIE D’AUTORISATION DE PASSERELLE TS et sélectionnez Dupliquer la stratégie.

- Ouvrez la nouvelle stratégie et accédez à l’onglet. Conditions.

- Ajoutez une condition qui met en correspondance le nom convivial du client et le nom convivial défini à l’étape 2 pour le client RADIUS du serveur Azure Multi-Factor Authentication.

- Accédez à l’onglet Paramètres et sélectionnez Authentification.

- Modifiez le fournisseur d’authentification sur Authentifier les demandes sur ce serveur. Cette stratégie garantit que lorsque NPS reçoit une demande RADIUS du serveur Azure MFA, l’authentification se produit localement au lieu de renvoyer une demande RADIUS au serveur Azure MFA, ce qui entraînerait une condition de boucle.

- Pour éviter une condition de boucle, assurez-vous que la nouvelle stratégie est placée AU-DESSUS de la stratégie d’origine dans le volet Stratégies de demande de connexion.

Configuration d’Azure Multi-Factor Authentication

Le serveur Azure Multi-Factor Authentication est configuré en tant que proxy RADIUS entre la passerelle Bureau à distance et le serveur NPS. Il devrait être installé sur un serveur appartenant à un domaine, distinct du serveur de la passerelle Bureau à distance. Utilisez la procédure suivante pour configurer le serveur Azure Multi-Factor Authentication.

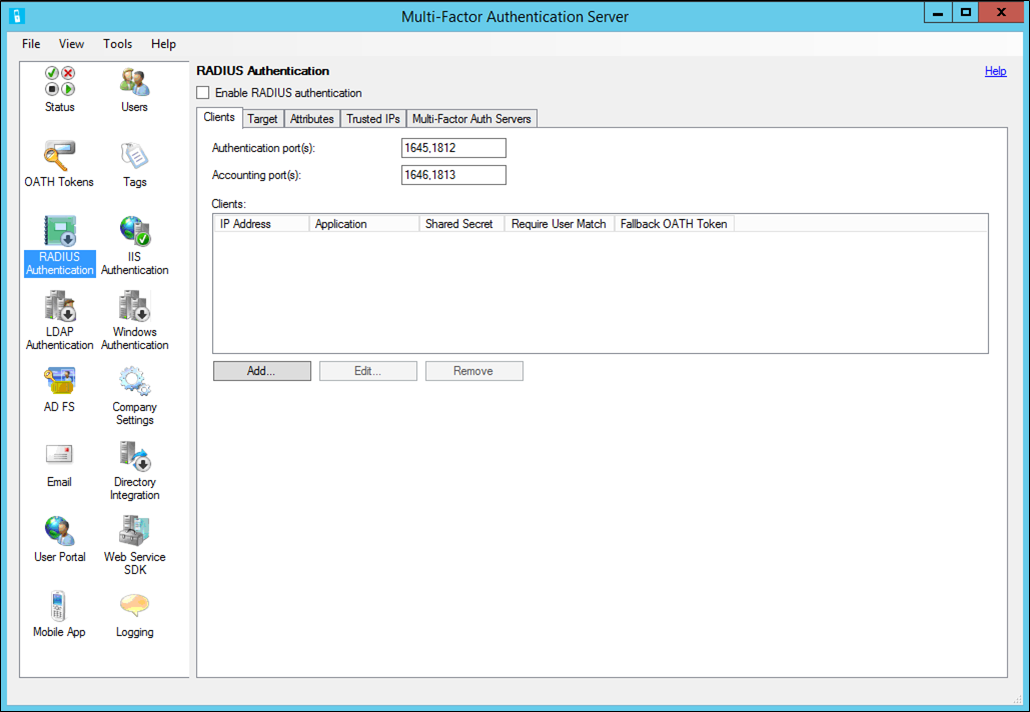

- Ouvrez le serveur Azure Multi-Factor Authentication, puis sélectionnez l’icône de l’authentification RADIUS.

- Cochez la case Activer l'authentification RADIUS.

- Sous l’onglet Clients, vérifiez que les ports correspondent à ce qui est configuré dans NPS, puis sélectionner Ajouter.

- Ajoutez l’adresse IP du serveur de la passerelle RD, le nom de l’application (facultatif) et un secret partagé. Le secret partagé doit être identique sur le serveur Azure Multi-Factor Authentication et sur la passerelle RD.

- Accédez à l’onglet Cible, puis sélectionnez le bouton radio des serveurs RADIUS.

- Sélectionnez Ajouter et entrez l’adresse IP, le secret partagé et les ports du serveur NPS. À moins d’utiliser un NPS central, le client RADIUS et la cible RADIUS seront identiques. Le secret partagé doit correspondre à celui configuré dans la section du client RADIUS du serveur NPS.

Étapes suivantes

Intégrer Azure MFA et les applications web IIS

Obtenez des réponses en consultant le Forum Aux Questions d’Azure Multi-Factor Authentication