Accès conditionnel : Filtre pour appareils

Lors de la création de stratégies d’accès conditionnel, les administrateurs ont souhaité avoir à disposition une fonction permettant de cibler ou d’exclure des appareils spécifiques dans leur environnement. La condition Filtre pour appareils fournit cette capacité aux administrateurs. Vous pouvez maintenant cibler des appareils spécifiques à l’aide des opérateurs et des propriétés pris en charge pour les filtres d’appareil et les autres conditions d’attribution disponibles dans vos stratégies d’accès conditionnel.

Scénarios courants

Il existe plusieurs scénarios dans lesquels les organisations peuvent désormais activer l’utilisation de la condition Filtre pour appareils. Les scénarios suivants offrent des exemples d’utilisation de cette nouvelle condition.

- Restreindre l’accès aux ressources privilégiées. Pour cet exemple, supposons que vous souhaitez autoriser l’accès à l’API Gestion des services Windows Azure à partir d’un utilisateur qui a un rôle privilégié, a satisfait l’authentification multifacteur et l’accès à partir d’un appareil qui est stations de travail d’administration privilégiées ou sécurisées et attestée comme conformes. Dans ce scénario, les organisations créent deux stratégies d’accès conditionnel :

- Stratégie 1 : tous les utilisateurs disposant d’un rôle d’administrateur, qui accèdent à l’application cloud de l’API Gestion des services Windows Azure, et pour les contrôles d’accès, accordent l’accès, mais nécessitent une authentification multifacteur et exigent que l’appareil soit marqué comme conforme.

- Stratégie 2 : Tous les utilisateurs disposant d’un administrateur, accédant à l’application cloud de l’API Gestion des services Windows Azure, à l’exclusion d’un filtre pour les appareils utilisant l’expression de règle device.extensionAttribute1 est égal à SAW et pour les contrôles d’accès, Block. Découvrez comment mettre à jour extensionAttributes sur un objet d’appareil Microsoft Entra.

- Bloquer l’accès aux ressources de l’organisation à partir d’appareils exécutant une version de système d’exploitation non prise en charge. Pour cet exemple, supposons que vous souhaitez bloquer l’accès aux ressources d’une version du système d’exploitation Windows antérieure à Windows 10. Pour ce scénario, les organisations créent la stratégie d’accès conditionnel suivante :

- Tous les utilisateurs, accédant à toutes les applications cloud, excluant un filtre pour appareils avec l’expression de règle device.operatingSystem est égal à Windows et device.operatingSystemVersion commence par « 10.0 » et pour Contrôles d’accès, Bloquer.

- Ne pas exiger l’authentification multifacteur pour des comptes spécifiques sur des appareils spécifiques. Pour cet exemple, supposons que vous ne souhaitez pas exiger l’authentification multifacteur lors de l’utilisation de comptes de service sur des appareils spécifiques tels que des téléphones Teams ou des appareils Surface Hub. Pour ce scénario, les organisations créent les deux stratégies d’accès conditionnel suivantes :

- Stratégie 1 : Tous les utilisateurs à l’exclusion des comptes de service, accédant à toutes les applications cloud, et pour Contrôles d’accès, Accorder l’accès, mais exiger l’authentification multifacteur.

- Stratégie 2 : Une sélection d’utilisateurs et de groupes et inclure le groupe qui contient les comptes de service uniquement, accédant à toutes les applications cloud, à l’exclusion d’un filtre pour appareils utilisant l’expression de règle device.extensionAttribute2 n’est pas égal à TeamsPhoneDevice et pour Contrôles d’accès, Bloquer.

Remarque

Microsoft Entra ID utilise l’authentification des appareils pour évaluer les règles de filtre d’appareil. Pour un appareil non inscrit auprès de Microsoft Entra ID, toutes ses propriétés sont considérées comme des valeurs null, et ses attributs ne peuvent pas être déterminés, car l’appareil n’existe pas dans l’annuaire. La meilleure façon de cibler des stratégies pour des appareils non inscrits consiste à utiliser l’opérateur négatif, car la règle de filtre configurée s’appliquerait. Si vous utilisiez un opérateur positif, la règle de filtre ne s’appliquerait que si un appareil existait dans le répertoire et si la règle configurée correspondait à l’attribut sur l’appareil.

Créer une stratégie d’accès conditionnel

Le filtre pour appareils est un contrôle facultatif lors de la création d’une stratégie d’accès conditionnel.

Les étapes suivantes vous aideront à créer deux stratégies d’accès conditionnel pour prendre en charge le premier scénario sous Scénarios courants.

Stratégie 1 : tous les utilisateurs disposant d’un rôle d’administrateur, qui accèdent à l’application cloud de l’API Gestion des services Windows Azure, et pour les contrôles d’accès, accordent l’accès, mais nécessitent une authentification multifacteur et exigent que l’appareil soit marqué comme conforme.

- Connectez-vous au Centre d’administration de Microsoft Entra en tant qu’administrateur d’accès conditionnel.

- Accédez à Protection>Accès conditionnel>Stratégies.

- Sélectionnez Nouvelle stratégie.

- Donnez un nom à votre stratégie. Nous recommandons aux organisations de créer une norme explicite pour les noms de leurs stratégies.

- Sous Affectations, sélectionnez Utilisateurs ou identités de charge de travail.

Sous Inclure, sélectionnez Rôles d’annuaire, puis tous les rôles avec administrateur dans le nom.

Avertissement

Les stratégies d’accès conditionnel prennent en charge les rôles intégrés. Les stratégies d’accès conditionnel ne sont pas appliquées pour d’autres types de rôles, y compris les rôles limités à une étendue d’unité administrative ou les rôles personnalisés.

Sous Exclure, sélectionnez Utilisateurs et groupes, puis choisissez les comptes d’accès d’urgence ou de secours de votre organisation.

Sélectionnez Terminé.

- Sous Ressources cibles>Applications cloud>Inclure>Sélectionner des applications, sélectionnez API Gestion des services Windows Azure, puis Sélectionner.

- Sous Contrôles d’accès>Accorder, sélectionnez Accorder l’accès, Exiger l’authentification multifacteur et Exiger que l’appareil soit marqué comme conforme, puis choisissez Sélectionner.

- Confirmez vos paramètres et réglez Activer la stratégie sur Activé.

- Sélectionnez Créer pour créer votre stratégie.

Stratégie 2 : tous les utilisateurs disposant d’un rôle d’administrateur, accédant à l’application cloud de l’API Gestion des services Windows Azure, à l’exclusion d’un filtre pour les appareils utilisant l’expression de règle device.extensionAttribute1 est égal à SAW et pour les contrôles d’accès, Bloquer.

- Sélectionnez Créer une stratégie.

- Donnez un nom à votre stratégie. Nous recommandons aux organisations de créer une norme explicite pour les noms de leurs stratégies.

- Sous Affectations, sélectionnez Utilisateurs ou identités de charge de travail.

Sous Inclure, sélectionnez rôles d’annuaire, puis tous les rôles avec administrateur dans le nom

Avertissement

Les stratégies d’accès conditionnel prennent en charge les rôles intégrés. Les stratégies d’accès conditionnel ne sont pas appliquées pour d’autres types de rôles, y compris les rôles limités à une étendue d’unité administrative ou les rôles personnalisés.

Sous Exclure, sélectionnez Utilisateurs et groupes, puis choisissez les comptes d’accès d’urgence ou de secours de votre organisation.

Sélectionnez Terminé.

- Sous Ressources cibles>Applications cloud>Inclure>Sélectionner des applications, sélectionnez API Gestion des services Windows Azure, puis Sélectionner.

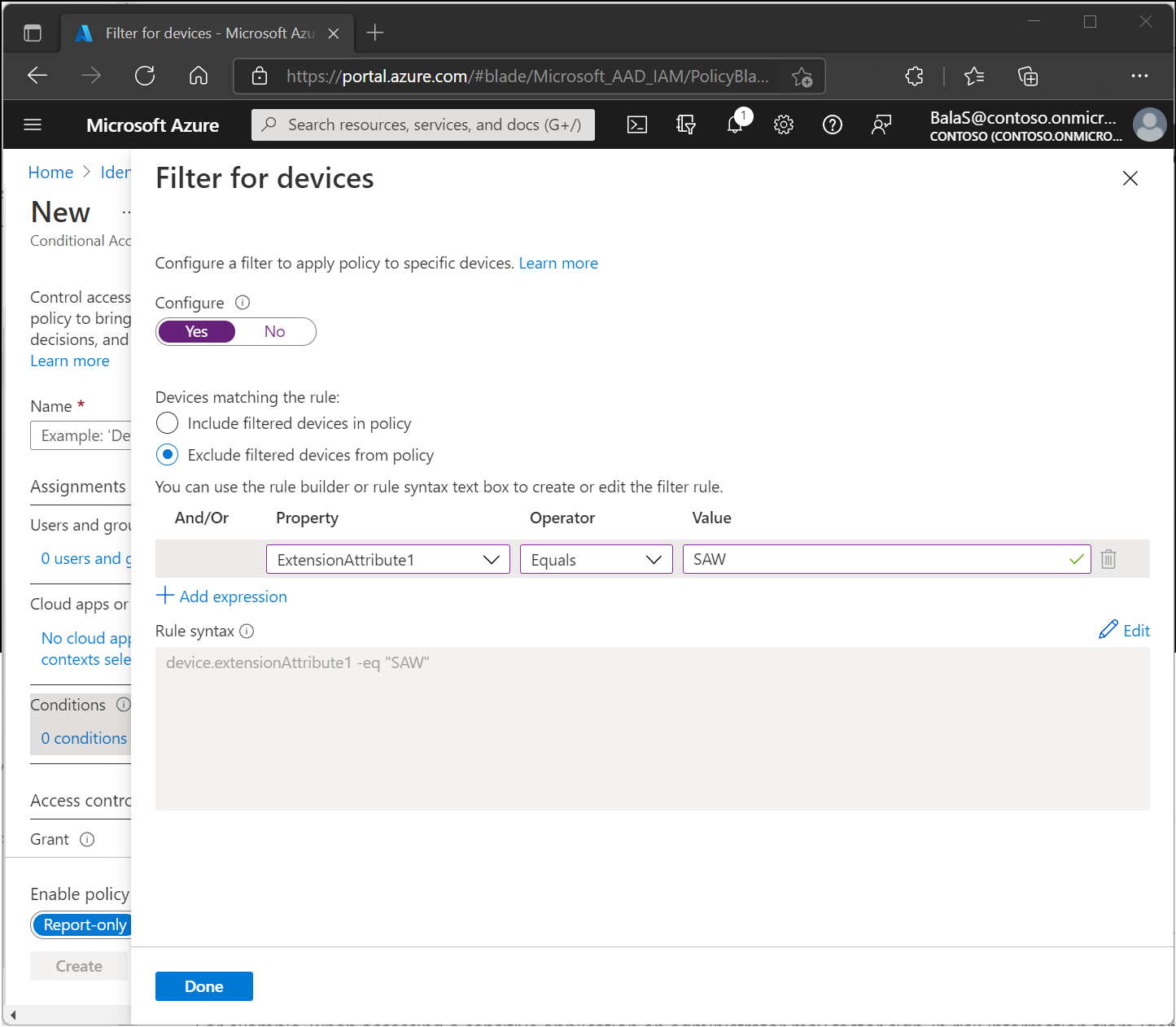

- Sous Conditions, sélectionnez Filtres pour appareils.

- Définissez Configurer sur Oui.

- Définissez Appareils correspondant à la règle sur Exclure les appareils filtrés de la stratégie.

- Définissez la propriété sur

ExtensionAttribute1, l’opérateur surEqualset la valeur surSAW. - Sélectionnez Terminé.

- Sous Contrôles d’accès>Accorder, sélectionnez Bloquer l’accès, puis Sélectionner.

- Confirmez vos paramètres et réglez Activer la stratégie sur Activé.

- Sélectionnez Créer pour créer votre stratégie.

Avertissement

Les stratégies qui exigent des appareils conformes peuvent inviter les utilisateurs Mac, iOS et Android à sélectionner un certificat d’appareil lors de l’évaluation de la stratégie, même si la conformité des appareils n’est pas appliquée. Ces invites sont susceptibles de se répéter jusqu’à ce que l’appareil ait été rendu conforme.

Définition de valeurs d’attribut

La définition d’attributs d’extension est possible via l’API Graph. Pour plus d’informations sur la définition d’attributs d’appareils, consultez l’article Mettre à jour un appareil.

API Graph Filtre pour appareils

L’API Filtre pour appareils est disponible dans le point de terminaison Microsoft Graph v1.0 et est accessible avec le point de terminaison https://graph.microsoft.com/v1.0/identity/conditionalaccess/policies/. Vous pouvez configurer un filtre pour appareils lors de la création d’une stratégie d’accès conditionnel, ou vous pouvez mettre à jour une stratégie existante pour configurer la condition Filtre pour appareils. Pour mettre à jour une stratégie existante, vous pouvez effectuer un appel de correctif sur le point de terminaison Microsoft Graph v1.0 en ajoutant l’ID de stratégie d’une stratégie existante et en exécutant le corps de la requête suivante. L’exemple ci-dessous illustre la configuration d’une condition Filtre pour appareils excluant les appareils qui ne sont pas marqués comme appareils SAW. La syntaxe de la règle peut être composée de plusieurs expressions. Pour plus d’informations sur la syntaxe, consultez les règles d’appartenance de groupe dynamique dans Microsoft Entra ID.

{

"conditions": {

"devices": {

"deviceFilter": {

"mode": "exclude",

"rule": "device.extensionAttribute1 -ne \"SAW\""

}

}

}

}

Opérateurs et propriétés d’appareil pris en charge pour les filtres

Les attributs d’appareil suivants peuvent être utilisés avec la condition Filtre pour appareils dans l’accès conditionnel.

Remarque

Microsoft Entra ID utilise l’authentification des appareils pour évaluer les règles de filtre d’appareil. Pour un appareil non inscrit auprès de Microsoft Entra ID, toutes ses propriétés sont considérées comme des valeurs null, et ses attributs ne peuvent pas être déterminés, car l’appareil n’existe pas dans l’annuaire. La meilleure façon de cibler des stratégies pour des appareils non inscrits consiste à utiliser l’opérateur négatif, car la règle de filtre configurée s’appliquerait. Si vous utilisiez un opérateur positif, la règle de filtre ne s’appliquerait que si un appareil existait dans le répertoire et si la règle configurée correspondait à l’attribut sur l’appareil.

| Attributs d’appareil pris en charge | Opérateurs pris en charge | Valeurs prises en charge | Exemple |

|---|---|---|---|

| deviceId | Equals, NotEquals, In, NotIn | ID d’appareil valide qui est un GUID | (device.deviceid -eq "498c4de7-1aee-4ded-8d5d-000000000000") |

| displayName | Equals, NotEquals, StartsWith, NotStartsWith, EndsWith, NotEndsWith, Contains, NotContains, In, NotIn | Toute chaîne | (device.displayName -contains "ABC") |

| deviceOwnership | Equals, NotEquals | Les valeurs prises en charge sont « Personal » pour Apporter votre propre appareil, et « Company » pour les appareils d’entreprise | (device.deviceOwnership -eq "Company") |

| isCompliant | Equals, NotEquals | Les valeurs prises en charge sont « true » pour les appareils conformes, et « false » pour les appareils non conformes | (device.isCompliant -eq "True") |

| manufacturer | Equals, NotEquals, StartsWith, NotStartsWith, EndsWith, NotEndsWith, Contains, NotContains, In, NotIn | Toute chaîne | (device.manufacturer -startsWith "Microsoft") |

| mdmAppId | Equals, NotEquals, In, NotIn | Un ID d’application MDM valide | (device.mdmAppId -in ["00001111-aaaa-2222-bbbb-3333cccc4444"] |

| modèle | Equals, NotEquals, StartsWith, NotStartsWith, EndsWith, NotEndsWith, Contains, NotContains, In, NotIn | Toute chaîne | (device.model -notContains "Surface") |

| operatingSystem | Equals, NotEquals, StartsWith, NotStartsWith, EndsWith, NotEndsWith, Contains, NotContains, In, NotIn | Un système d’exploitation valide (comme Windows, iOS ou Android) | (device.operatingSystem -eq "Windows") |

| operatingSystemVersion | Equals, NotEquals, StartsWith, NotStartsWith, EndsWith, NotEndsWith, Contains, NotContains, In, NotIn | Une version valide du système d’exploitation (par exemple, 6.1 pour Windows 7, 6.2 pour Windows 8 ou 10.0 pour Windows 10 et Windows 11) | (device.operatingSystemVersion -in ["10.0.18363", "10.0.19041", "10.0.19042", "10.0.22000"]) |

| physicalIds | Contains, NotContains | À titre d’exemple, tous les appareils Windows AutoPilot stockent ZTDId (valeur unique affectée à tous les appareils Windows AutoPilot importés) dans la propriété physicalIds de l’appareil. | (device.physicalIDs -contains "[ZTDId]:value") |

| profileType | Equals, NotEquals | Type de profil valide défini pour un appareil. Les valeurs prises en charge sont les suivantes : RegisteredDevice (par défaut), SecureVM (pour les machines virtuelles Windows dans Azure activée avec la connexion Microsoft Entra), Printer (pour les imprimantes), Shared (pour les appareils partagés), IoT (pour les appareils IoT) | (device.profileType -eq "Printer") |

| systemLabels | Contains, NotContains | Liste des étiquettes appliquées à l’appareil par le système. Certaines des valeurs prises en charge sont les suivantes : AzureResource (pour les machines virtuelles Windows dans Azure activées avec la connexion Microsoft Entra), M365Managed (pour les appareils managés à l’aide de Microsoft Managed Desktop), Multi-User (pour les appareils partagés) | (device.systemLabels -contains "M365Managed") |

| trustType | Equals, NotEquals | État inscrit valide pour les appareils. Les valeurs prises en charge sont les suivantes : AzureAD (pour les appareils Microsoft Entra joints), ServerAD (pour les appareils joints Microsoft Entra hybrides), Workplace (pour les appareils inscrits Microsoft Entra) | (device.trustType -eq "ServerAD") |

| extensionAttribute1-15 | Equals, NotEquals, StartsWith, NotStartsWith, EndsWith, NotEndsWith, Contains, NotContains, In, NotIn | Les attributs d’extension 1 à 15 (extensionAttributes1-15) sont des attributs que les clients peuvent utiliser pour les objets d’appareil. Les clients peuvent mettre à jour les extensions d’attribut 1 à 15 (extensionAttributes1-15) avec des valeurs personnalisées et les utiliser dans la condition Filtre pour appareils dans l’accès conditionnel. Toute valeur de chaîne peut être utilisée. | (device.extensionAttribute1 -eq "SAW") |

Notes

Lorsque vous créez des règles complexes ou utilisez trop d’identificateurs individuels tels que deviceid pour les identités d’appareil, gardez à l’esprit que « La longueur maximale de la règle de filtre est de 3 072 caractères ».

Notes

Les opérateurs Contains et NotContains fonctionnent différemment en fonction des types d’attributs. Pour les attributs de chaîne tels que operatingSystem et model, l’opérateur Contains indique si une sous-chaîne spécifiée apparaît dans l’attribut. Pour les attributs de collection de chaînes tels que physicalIds et systemLabels, l’opérateur Contains indique si une chaîne spécifiée correspond à l’une des chaînes entières de la collection.

Avertissement

Les appareils doivent être gérés par Microsoft Intune, conformes, ou à jonction hybride Microsoft Entra pour qu’une valeur soit disponible dans extensionAttributes1-15 au moment de l’évaluation de la stratégie d’accès conditionnel.

Comportement de la stratégie avec la condition Filtre pour appareils

La condition Filtre pour appareils dans l’accès conditionnel évalue la stratégie en fonction des attributs d’appareil d’un appareil inscrit dans Microsoft Entra ID. Par conséquent, il est important de comprendre dans quelles circonstances la stratégie est appliquée ou non. Le tableau suivant illustre le comportement quand une condition de filtre pour appareils est configurée.

| Condition Filtre pour appareils | État d’inscription de l’appareil | Filtre pour appareil appliqué |

|---|---|---|

| Mode include/exclude avec opérateurs positifs (Equals, StartsWith, EndsWith, Contains, In) et utilisation de n’importe quel attribut | Appareil non inscrit | No |

| Mode include/exclude avec opérateurs positifs (Equals, StartsWith, EndsWith, Contains, In) et utilisation d’attributs (sauf attributs d’extension 1 à 15) | Appareil inscrit | Oui, si les critères sont satisfaits |

| Mode include/exclude avec opérateurs positifs (Equals, StartsWith, EndsWith, Contains, In) et utilisation d’attributs (incluant les attributs d’extension 1 à 15) | Appareil inscrit géré par Intune | Oui, si les critères sont satisfaits |

| Mode include/exclude avec opérateurs positifs (Equals, StartsWith, EndsWith, Contains, In) et utilisation d’attributs (incluant les attributs d’extension 1 à 15) | Appareil inscrit non géré par Intune | Oui, si les critères sont satisfaits Quand extensionAttributes1-15 est utilisée, la stratégie s’applique si l’appareil est conforme ou joint Microsoft Entra hybride |

| Mode include/exclude avec opérateurs négatifs (NotEquals, NotStartsWith, NotEndsWith, NotContains, NotIn) et utilisation de n’importe quel attribut | Appareil non inscrit | Yes |

| Mode include/exclude avec opérateurs négatifs (NotEquals, NotStartsWith, NotEndsWith, NotContains, NotIn) et utilisation de n’importe quel attribut (sauf les extensions d’attribut 1 à 15) | Appareil inscrit | Oui, si les critères sont satisfaits |

| Mode include/exclude avec opérateurs négatifs (NotEquals, NotStartsWith, NotEndsWith, NotContains, NotIn) et utilisation de n’importe quel attribut (incluant les extensions d’attribut de 1 à 15) | Appareil inscrit géré par Intune | Oui, si les critères sont satisfaits |

| Mode include/exclude avec opérateurs négatifs (NotEquals, NotStartsWith, NotEndsWith, NotContains, NotIn) et utilisation de n’importe quel attribut (incluant les extensions d’attribut de 1 à 15) | Appareil inscrit non géré par Intune | Oui, si les critères sont satisfaits Quand extensionAttributes1-15 est utilisée, la stratégie s’applique si l’appareil est conforme ou joint Microsoft Entra hybride |