Notes

L’accès à cette page nécessite une autorisation. Vous pouvez essayer de vous connecter ou de modifier des répertoires.

L’accès à cette page nécessite une autorisation. Vous pouvez essayer de modifier des répertoires.

Cette aide fait partie d’une stratégie d’accès privilégié complète et est implémentée dans le cadre du déploiement d’accès privilégié

La sécurité de l’accès privilégié axée sur la Confiance Zéro de bout en bout nécessite une base de sécurité des appareils solide à partir de laquelle d’autres garanties de sécurité peuvent être créées pour la session. Bien que les garanties de sécurité puissent être améliorées dans la session, elles seront toujours limitées par la force des garanties de sécurité dans l’appareil d’origine. Un attaquant avec le contrôle de cet appareil peut usurper l'identité des utilisateurs y accédant ou voler leurs informations d’identification pour une usurpation d'identité future. Ce risque affaiblit les autres garanties du compte, des intermédiaires (serveurs intermédiaires, par exemple) et des ressources elles-mêmes. Pour plus d’informations, consultez principe de source propre

L’article fournit une vue d’ensemble des contrôles de sécurité pour fournir une station de travail sécurisée pour les utilisateurs sensibles tout au long de son cycle de vie.

flux de travail

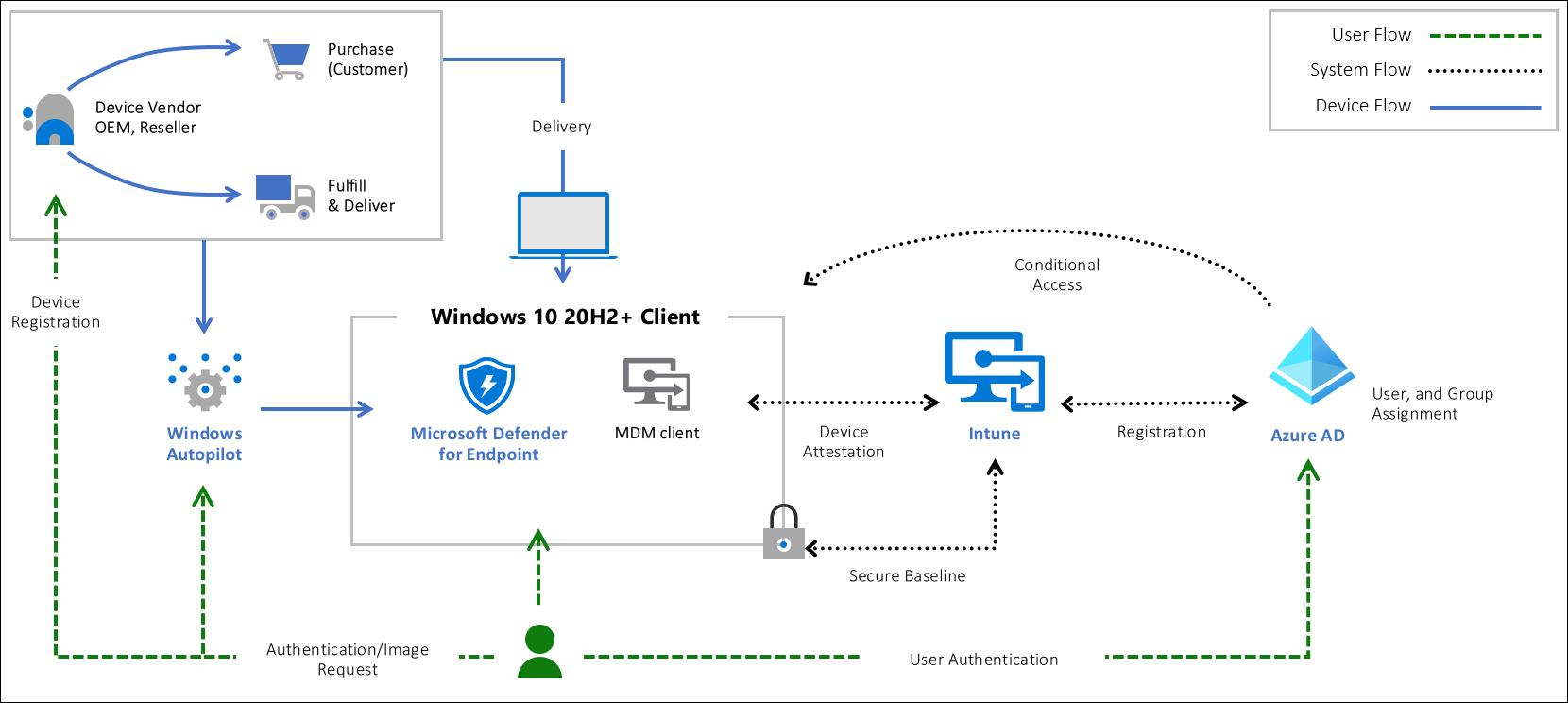

Cette solution s’appuie sur les principales fonctionnalités de sécurité dans le système d’exploitation Windows 10, Microsoft Defender pour point de terminaison, Microsoft Entra ID et Microsoft InTune.

Qui bénéficie d’une station de travail sécurisée ?

Tous les utilisateurs et opérateurs bénéficient de l’utilisation d’une station de travail sécurisée. Un attaquant qui compromet un PC ou un appareil peut emprunter l’identité ou voler des informations d’identification/jetons pour tous les comptes qui l’utilisent, en sapant de nombreuses ou toutes les autres garanties de sécurité. Pour les administrateurs ou les comptes sensibles, cela permet aux attaquants d’élever les privilèges et d’augmenter l’accès qu’ils ont dans votre organisation, souvent considérablement à des privilèges d’administrateur de domaine, global ou d’entreprise.

Pour plus d’informations sur les niveaux de sécurité et à quel niveau les utilisateurs doivent être affectés, consultez les niveaux de sécurité pour l’accès privilégié

Contrôles de sécurité des appareils

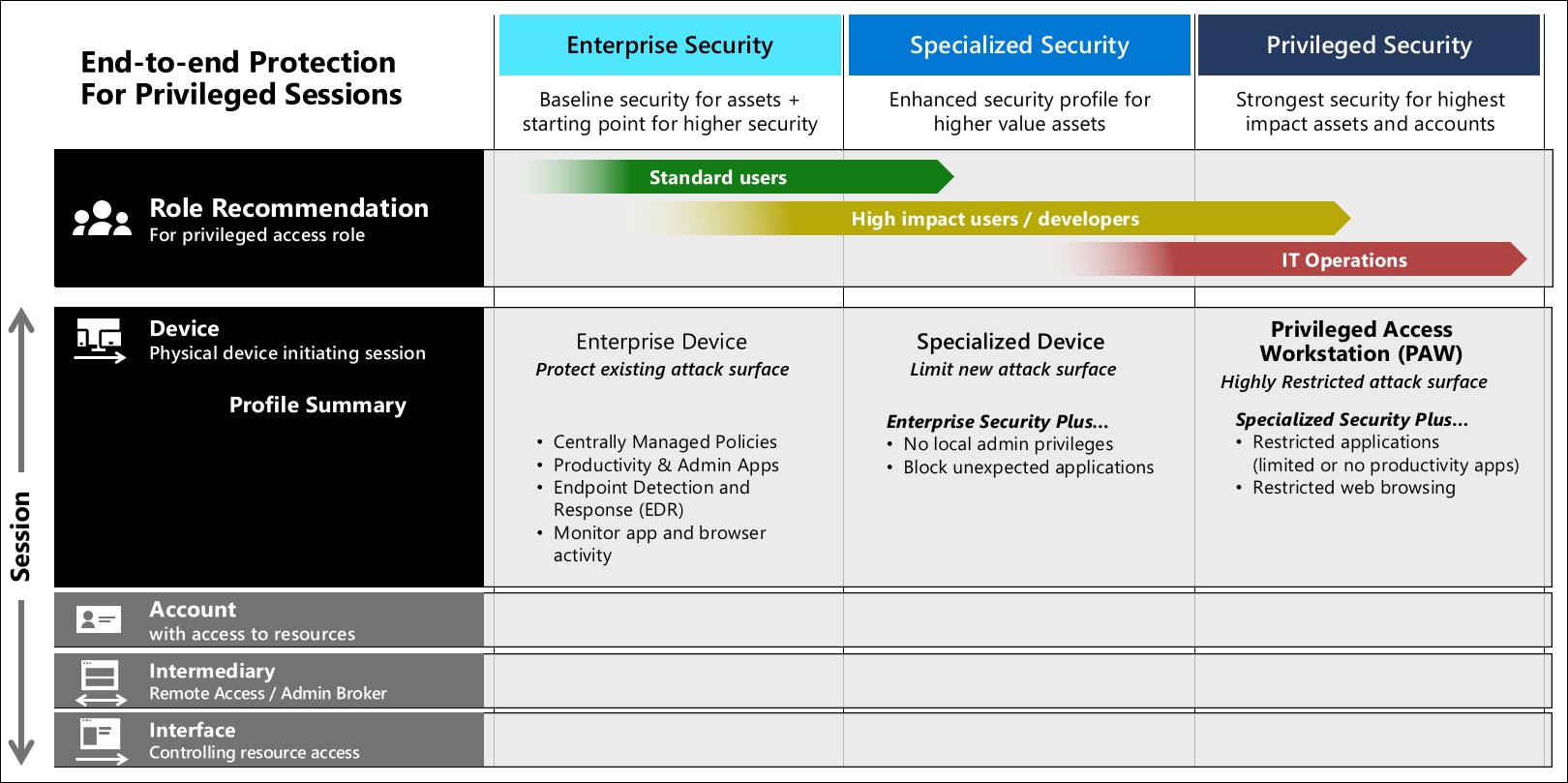

Le déploiement réussi d’une station de travail sécurisée exige qu’elle fait partie d’une approche de bout en bout, notamment les appareils, les comptes , les intermédiaires et les stratégies de sécurité appliquées à vos interfaces d’application . Tous les éléments de la pile doivent être couverts par une stratégie de sécurité d’accès privilégié complète.

Ce tableau récapitule les contrôles de sécurité pour différents niveaux d’appareil :

| Profil | Entreprise | Spécialisé | Privilégié |

|---|---|---|---|

| MEM (Microsoft Endpoint Manager) managé | Oui | Oui | Oui |

| Refuser l’inscription de l’appareil BYOD | Non | Oui | Oui |

| Base de référence de sécurité MEM appliquée | Oui | Oui | Oui |

| Microsoft Defender pour point de terminaison | Oui* | Oui | Oui |

| Joindre un appareil personnel via Autopilot | Oui* | Oui* | Non |

| URL limitées à la liste approuvée | Autoriser la plupart | Autoriser la plupart | Refuser par défaut |

| Suppression des droits d’administrateur | Oui | Oui | |

| Contrôle d’exécution d’application (AppLocker) | Audit -> Appliqué | Oui | |

| Applications installées uniquement par MEM | Oui | Oui |

Note

La solution peut être déployée avec de nouveaux équipements, des équipements existants, et dans des scénarios de type BYOD (Bring Your Own Device).

À tous les niveaux, les stratégies Intune appliquent de bonnes pratiques de gestion de la sécurité vis-à-vis des mises à jour de sécurité. Les différences de sécurité à mesure que le niveau de sécurité de l’appareil augmente sont axées sur la réduction de la surface d’attaque qu’un attaquant peut tenter d’exploiter (tout en préservant autant de productivité de l’utilisateur que possible). Les appareils d’entreprise et de niveau spécialisé autorisent les applications de productivité et la navigation web générale, mais les stations de travail à accès privilégié ne le font pas. Les utilisateurs d’entreprise peuvent installer leurs propres applications, mais les utilisateurs spécialisés ne peuvent pas (et ne sont pas des administrateurs locaux de leurs stations de travail).

Note

La navigation web ici fait référence à l’accès général aux sites web arbitraires qui peuvent être une activité à haut risque. Cette navigation est distinctement différente de l’utilisation d’un navigateur web pour accéder à un petit nombre de sites web d’administration connus pour les services tels qu’Azure, Microsoft 365, d’autres fournisseurs de cloud et applications SaaS.

Racine matérielle de confiance

Essentielle pour une station de travail sécurisée : une solution de chaîne d’approvisionnement dans laquelle vous utilisez une station de travail approuvée appelée « racine de confiance ». Les technologies qui doivent être prises en compte dans le choix de la racine de confiance matérielle incluent les technologies suivantes présentes dans les ordinateurs portables modernes :

- module de plateforme sécurisée (TPM) 2.0

- Chiffrement de lecteur BitLocker

- Démarrage sécurisé UEFI

- Pilotes et microprogrammes distribués via Windows Update

- Virtualisation et intégrité HVCI activées

- Pilotes et applications HVCI-Ready

- Windows Hello

- Protection des E/S DMA

- Protection du Système

- Veille moderne

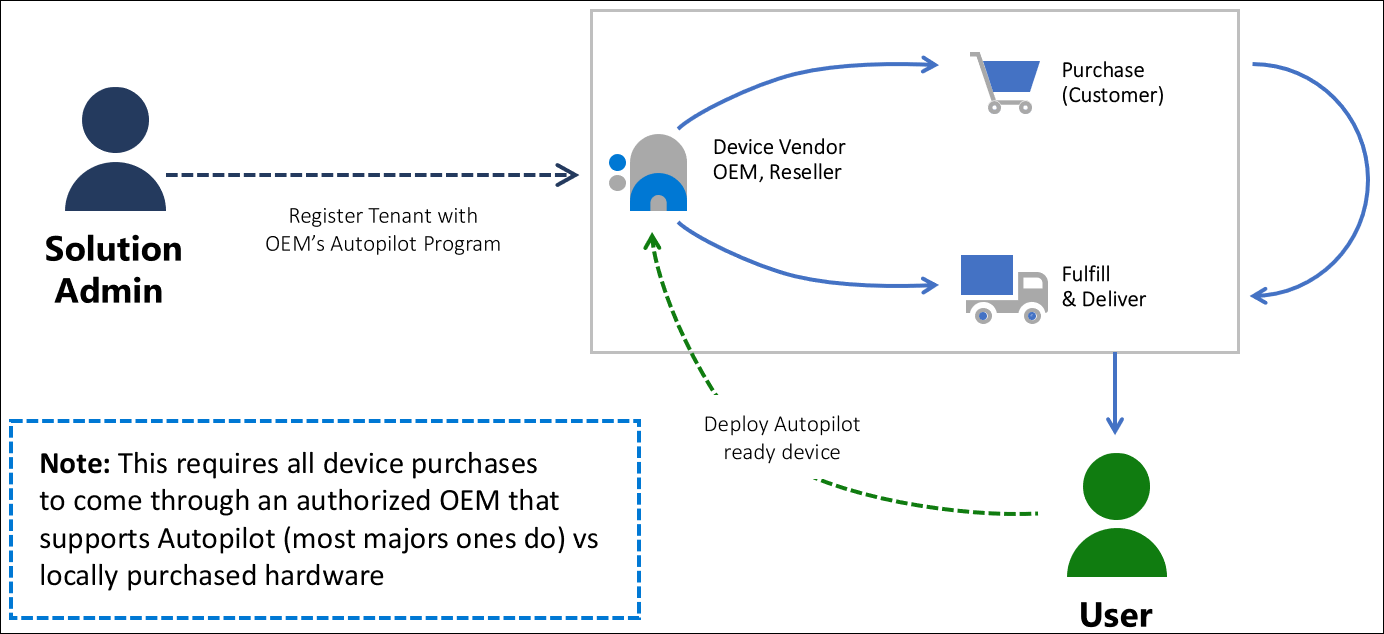

Pour cette solution, la racine de confiance est déployée avec la technologie Windows Autopilot avec du matériel qui répond aux conditions techniques modernes requises. Pour sécuriser une station de travail, Autopilot vous permet de tirer parti des appareils Windows 10 optimisés pour Microsoft OEM. Ces appareils viennent dans un bon état connu du fabricant. Au lieu de réimager un appareil potentiellement non sécurisé, Autopilot peut transformer un appareil Windows 10 en état « prêt pour l’entreprise ». Il applique des paramètres et des stratégies, installe des applications et modifie même l’édition de Windows 10.

Rôles et profils d’appareil

Ces conseils montrent comment renforcer Windows 10 et réduire les risques associés à la compromission de l’appareil ou de l’utilisateur. Pour tirer parti de la technologie matérielle moderne et de l’appareil racine de confiance, la solution utilise l’Attestation d’intégrité de l’appareil. Cette fonctionnalité est présente pour s’assurer que les attaquants ne peuvent pas être persistants pendant le démarrage précoce d’un appareil. Il le fait à l’aide de la stratégie et de la technologie pour aider à gérer les fonctionnalités de sécurité et les risques.

profils de station de travail sécurisés

- Enterprise Device : le premier rôle géré est adapté aux utilisateurs domestiques, aux utilisateurs de petite entreprise, aux développeurs généraux et aux entreprises où les organisations souhaitent augmenter la barre de sécurité minimale. Ce profil permet aux utilisateurs d’exécuter des applications et de parcourir n’importe quel site web, mais une solution anti-programme malveillant et de détection et de réponse (EDR) comme Microsoft Defender pour point de terminaison est requise. Une approche basée sur des stratégies pour augmenter la posture de sécurité est prise. Il fournit un moyen sécurisé d’utiliser des données client tout en utilisant des outils de productivité tels que la messagerie et la navigation web. Les stratégies d’audit et Intune vous permettent de surveiller une station de travail d’entreprise pour le comportement des utilisateurs et l’utilisation des profils.

Le profil de sécurité d'entreprise dans les directives de déploiement d'accès privilégié utilise l'aide de fichiers JSON pour configurer cela avec Windows 10 et les fichiers JSON fournis.

- appareil spécialisé : cela représente un progrès significatif par rapport à l'utilisation en entreprise en supprimant la possibilité de gérer soi-même la station de travail et en limitant les applications qui peuvent s’exécuter uniquement aux applications installées par un administrateur autorisé (dans les fichiers de programme et les applications pré-approuvées à l’emplacement du profil utilisateur). La suppression de la possibilité d’installer des applications peut avoir un impact sur la productivité en cas d’implémentation incorrecte, de sorte que vous avez fourni l’accès aux applications du Microsoft Store ou aux applications gérées par l’entreprise qui peuvent être rapidement installées pour répondre aux besoins des utilisateurs. Pour obtenir des conseils sur les utilisateurs qui doivent être configurés avec des appareils de niveau spécialisé, consultez niveaux de sécurité d’accès privilégié

- L’utilisateur de sécurité spécialisé exige un environnement plus contrôlé tout en étant toujours en mesure d’effectuer des activités telles que l’e-mail et la navigation web dans une expérience simple à utiliser. Ces utilisateurs s’attendent à des fonctionnalités telles que les cookies, les favoris et d’autres raccourcis pour fonctionner, mais ne nécessitent pas la possibilité de modifier ou de déboguer leur système d’exploitation de périphérique, d’installer des pilotes ou similaires.

Le profil de sécurité spécialisé décrit dans l’aide sur le déploiement d’accès privilégié utilise des fichiers JSON pour la configuration correspondante avec Windows 10 et les fichiers JSON fournis.

- station de travail à accès privilégié (PAW) : il s’agit de la configuration de sécurité la plus élevée conçue pour les rôles extrêmement sensibles qui auraient un impact significatif ou matériel sur l’organisation si leur compte a été compromis. La configuration PAW inclut des contrôles de sécurité et des stratégies qui limitent l’accès administratif local et les outils de productivité afin de réduire la surface d’attaque uniquement à ce qui est absolument nécessaire pour effectuer des tâches de travail sensibles.

Cela rend l’appareil PAW difficile pour les attaquants à compromettre, car il bloque le vecteur le plus courant pour les attaques par hameçonnage : e-mail et navigation web.

Pour fournir une productivité à ces utilisateurs, des comptes et des stations de travail distincts doivent être fournis pour les applications de productivité et la navigation web. Bien qu’il soit peu pratique, il s’agit d’un contrôle nécessaire pour protéger les utilisateurs dont le compte peut infliger des dommages à la plupart ou à toutes les ressources de l’organisation.

- Une station de travail privilégiée fournit une station de travail renforcée qui dispose d’un contrôle d’application clair et d’une protection des applications. La station de travail utilise credential guard, device guard, app guard et exploit guard pour protéger l’hôte contre le comportement malveillant. Tous les disques locaux sont chiffrés avec BitLocker et le trafic web est limité à un ensemble limité de destinations autorisées (Refuser tout).

Le profil de sécurité privilégié dans la directive de déploiement d'accès privilégié utilise des fichiers JSON pour configurer cela avec Windows 10 et les fichiers JSON fournis.