Journaux de diagnostic pour Application Gateway

Les journaux Application Gateway fournissent des informations détaillées sur les événements liés à une ressource et à ses opérations. Ces journaux sont disponibles pour des événements en rapport avec l’accès, l’activité, le pare-feu et les performances (uniquement pour la V1). Les informations granulaires contenues dans les journaux sont utiles lors de la résolution d’un problème ou de la création d’un tableau de bord d’analyse qui consomme ces données brutes.

Les journaux sont disponibles pour toutes les ressources d’Application Gateway. Toutefois, pour les consommer, vous devez activer leur collection dans un emplacement de stockage de votre choix. La journalisation dans Azure Application Gateway est activée par le service Azure Monitor. Nous vous recommandons d’utiliser l’espace de travail Log Analytics, car vous pouvez facilement utiliser ses requêtes prédéfinies et définir des alertes en fonction de conditions de journal spécifiques.

Types de journaux de ressource

Vous pouvez utiliser différents types de journaux d’activité dans Azure pour gérer les passerelles Application Gateway et résoudre les problèmes associés.

- Journal d’activité

- Journal d’accès à Application Gateway

- Journal des performances Application Gateway (disponible uniquement pour la référence SKU v1)

- Journal de pare-feu Application Gateway

Remarque

Les journaux d’activité ne sont disponibles que pour les ressources déployées dans le modèle de déploiement Azure Resource Manager. Vous ne pouvez pas les utiliser pour les ressources utilisant le modèle de déploiement classique. Pour mieux comprendre ces deux modèles, consultez l’article Présentation du déploiement de Resource Manager et du déploiement classique .

Exemples d’optimisation des journaux d’accès en utilisant les transformations d’espace de travail

Exemple 1 : projection sélective des colonnes: imaginez que vous disposez de journaux d’accès à la passerelle d’application avec 20 colonnes, mais que vous souhaitez analyser les données de seulement 6 colonnes spécifiques. En utilisant la transformation d’espace de travail, vous pouvez projeter ces 6 colonnes dans votre espace de travail, en excluant efficacement les 14 autres colonnes. Même si les données d’origine de ces colonnes exclues ne seront pas stockées, leurs espaces réservés vides apparaissent toujours dans le panneau Journaux. Cette approche optimise le stockage et garantit que seules les données pertinentes sont conservées pour l’analyse.

Remarque

Dans le panneau Journaux, sélectionner l’option Essayer un nouveau Log Analytics donne un meilleur contrôle sur les colonnes affichées dans votre interface utilisateur.

Exemple 2 : se concentrer sur des codes d’état spécifiques : lors de l’analyse des journaux d’accès, au lieu de traiter toutes les entrées de journal, vous pouvez écrire une requête pour récupérer uniquement les lignes avec des codes d’état HTTP spécifiques (tels que 4xx et 5xx). La plupart des demandes se situant idéalement dans les catégories 2xx et 3xx (représentant les réponses réussies), le fait de se concentrer sur les codes d’état problématiques limite le jeu de données. Cette approche ciblée vous permet d’extraire les informations les plus pertinentes et les plus exploitables, ce qui la rend à la fois avantageuse et rentable.

Stratégie de transition recommandée pour passer de Diagnostics Azure à une table spécifique à la ressource :

- Évaluer la rétention des données actuelle : déterminez la durée pendant laquelle les données sont actuellement conservées dans la table Diagnostics Azure (par exemple, supposons que la table de diagnostics conserve les données pendant 15 jours).

- Établir une rétention spécifique à la ressource : implémentez un nouveau paramètre de diagnostic avec une table spécifique à la ressource.

- Collecte de données parallèle : pendant une période temporaire, collectez des données simultanément dans Diagnostics Azure et dans les paramètres spécifiques à la ressource.

- Confirmer la précision des données : vérifiez que la collecte de données est exacte et cohérente dans les deux paramètres.

- Supprimer le paramètre Diagnostics Azure : supprimez le paramètre Diagnostic Azure pour empêcher la collecte de données en double.

Autres emplacements de stockage :

- Compte de stockage Azure : les comptes de stockage conviennent parfaitement aux journaux qui sont stockés pour une durée plus longue et consultés au besoin.

- Azure Event Hubs : les hubs d’événements constituent une excellente solution pour l’intégration à d’autres outils SIEM (Security Information and Event Management) afin de recevoir des alertes sur vos ressources.

- Intégrations de partenaire Azure Monitor.

En savoir plus sur les destinations des paramètres de diagnostic Azure Monitor.

Activation de la journalisation avec PowerShell

La journalisation d’activité est automatiquement activée pour chaque ressource Resource Manager. Vous devez activer la journalisation de l’accès et des performances pour commencer à collecter les données disponibles dans ces journaux d’activité. Pour activer la journalisation, utilisez les étapes suivantes :

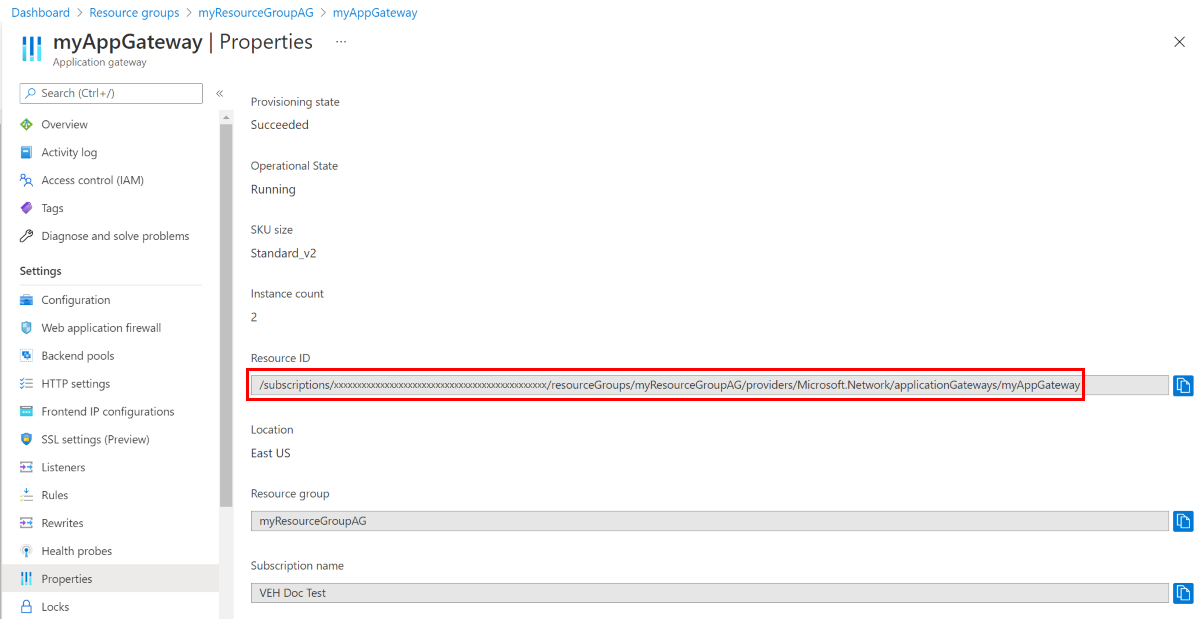

Notez l’ID de ressource de votre compte de stockage, où les données de journalisation sont stockées. Cette valeur a le format suivant : /abonnements/<subscriptionId>/resourceGroups/<nom du groupe de ressources>/providers/Microsoft.Storage/storageAccounts/<nom du compte de stockage>. Vous pouvez utiliser n’importe quel compte de stockage dans votre abonnement. Vous pouvez utiliser le portail Azure pour rechercher ces informations.

Notez l’ID de ressource de votre passerelle Application Gateway pour laquelle la journalisation est activée. Cette valeur a le format suivant : /abonnements/<subscriptionId>/resourceGroups/<nom du groupe de ressources>/providers/Microsoft.Network/applicationGateways/<nom de la passerelle Application Gateway>. Vous pouvez utiliser le portail pour rechercher ces informations.

Activez la journalisation des diagnostics à l’aide de l’applet de commande PowerShell suivante :

Set-AzDiagnosticSetting -ResourceId /subscriptions/<subscriptionId>/resourceGroups/<resource group name>/providers/Microsoft.Network/applicationGateways/<application gateway name> -StorageAccountId /subscriptions/<subscriptionId>/resourceGroups/<resource group name>/providers/Microsoft.Storage/storageAccounts/<storage account name> -Enabled $true

Conseil

Les journaux d’activité ne nécessitent pas de compte de stockage distinct. L’utilisation du stockage pour la journalisation de l’accès et des performances occasionne des frais de service.

Activation de la journalisation avec le portail Azure

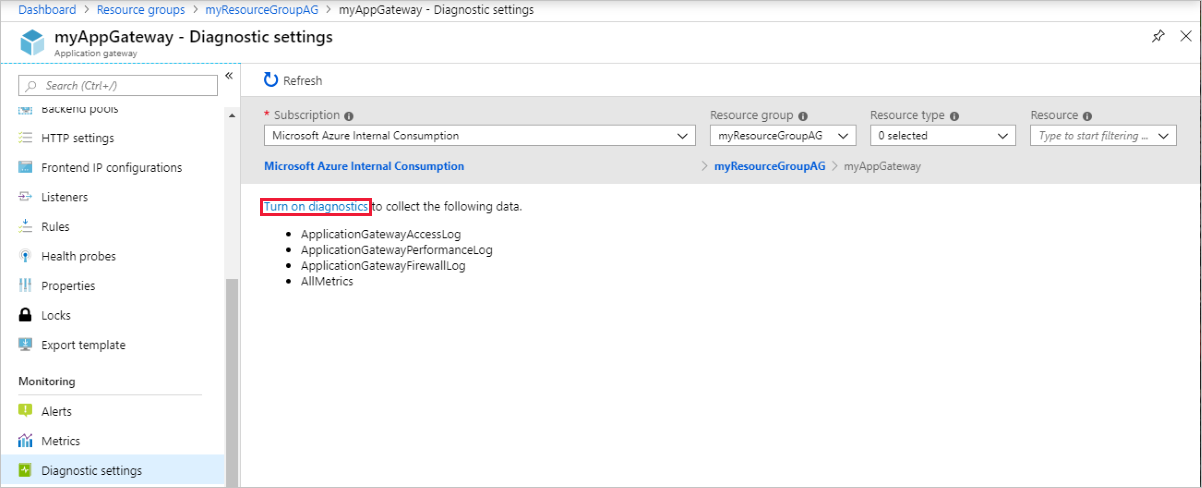

Sur le portail Azure, recherchez votre ressource, puis sélectionnez Paramètres de diagnostic.

Pour Application Gateway, trois journaux d’activité d’audit sont disponibles :

- Journal d’accès

- Journal des performances

- Journal du pare-feu

Sélectionnez Activer les diagnostics pour démarrer la collecte de données.

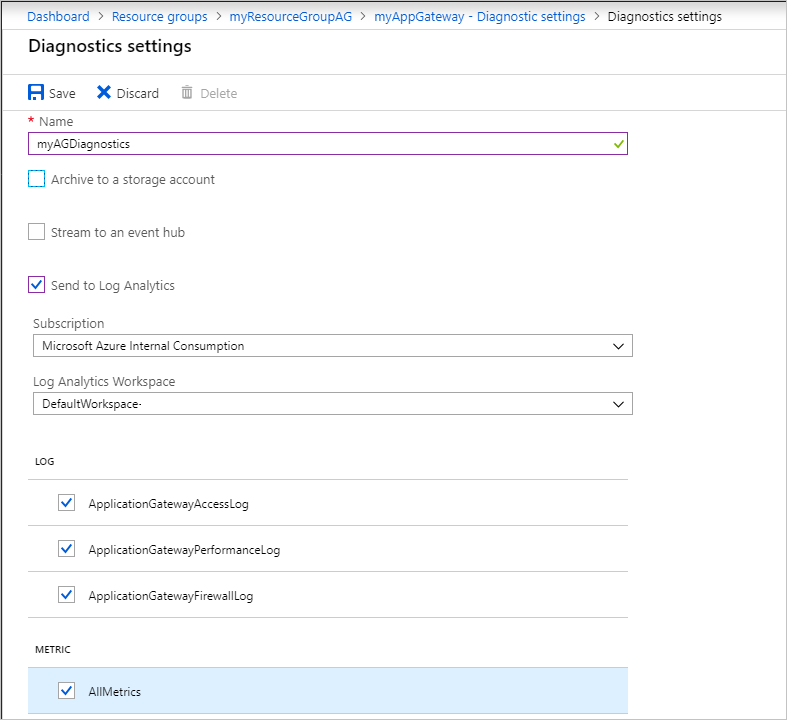

La page Paramètres de diagnostic contient les paramètres des journaux de diagnostic. Dans cet exemple, Log Analytics stocke les journaux d’activité. Vous pouvez également utiliser des concentrateurs d’événements et un compte de stockage pour enregistrer les journaux de diagnostic.

Tapez un nom pour les paramètres, confirmez les paramètres, puis sélectionnez Enregistrer.

Pour afficher et analyser les données du journal d’activité, consultez Analyser les données de surveillance.

Affichage et analyse des journaux d’activité d’accès, des performances et du pare-feu

Les journaux d’activité Azure Monitor peuvent collecter les fichiers du compteur et du journal d’événements à partir de votre compte de stockage d’objets Blob. Pour plus d’informations, consultez Analyser les données de surveillance.

Vous pouvez également vous connecter à votre compte de stockage et récupérer les entrées de journal d’activité JSON pour les journaux d’activité d’accès et des performances. Après avoir téléchargé les fichiers JSON, vous pouvez les convertir en CSV et les afficher dans Excel, PowerBI ou tout autre outil de visualisation de données.

Conseil

Si vous savez utiliser Visual Studio et les concepts de base de la modification des valeurs de constantes et variables en C#, vous pouvez utiliser les outils de convertisseur de journaux disponibles dans GitHub.

Étapes suivantes

- Visualisez le compteur et les journaux des événements à l’aide des journaux d’activité Azure Monitor.

- Billet de blog sur la visualisation de votre journal d’activité Azure avec Power BI.

- Billet de blog sur l’affichage et l’analyse des journaux d’activité Azure dans Power BI.