Azure Private Link dans un réseau hub-and-spoke

Cet article fournit des instructions pour l’utilisation d’Azure Private Link dans une topologie de réseau en étoile. Le public cible comprend des architectes réseau et des architectes de solutions cloud. Plus précisément, ce guide explique comment utiliser le point de terminaison privé Azure pour accéder aux ressources PaaS (Platform as a service) de manière privée.

Ce guide ne couvre pas l’intégration du réseau virtuel, les points de terminaison de service et d’autres solutions pour la connexion des composants Infrastructure as a Service (IaaS) aux ressources Azure PaaS. Pour plus d’informations sur ces solutions, consultez Intégrer des services Azure à des réseaux virtuels pour l’isolement réseau.

Vue d’ensemble

Les sections suivantes fournissent des informations générales sur Private Link et son environnement.

Topologies en étoile Azure

La topologie de réseau en étoile peut être utilisée dans Azure. Cette topologie convient pour gérer efficacement les services de communication et répondre aux exigences de sécurité à grande échelle. Pour plus d’informations sur les modèles de gestion réseau en étoile, consultez Topologie de réseau en étoile.

En utilisant une architecture en étoile, vous pouvez tirer parti de ces avantages :

- Déploiement de charges de travail individuelles entre les équipes informatiques centrales et celles dédiées aux charges de travail

- Économie des coûts en minimisant les ressources redondantes

- Gestion efficace des réseaux grâce à la centralisation des services partagés par plusieurs charges de travail

- Surmonter les limites associées aux abonnements Azure uniques

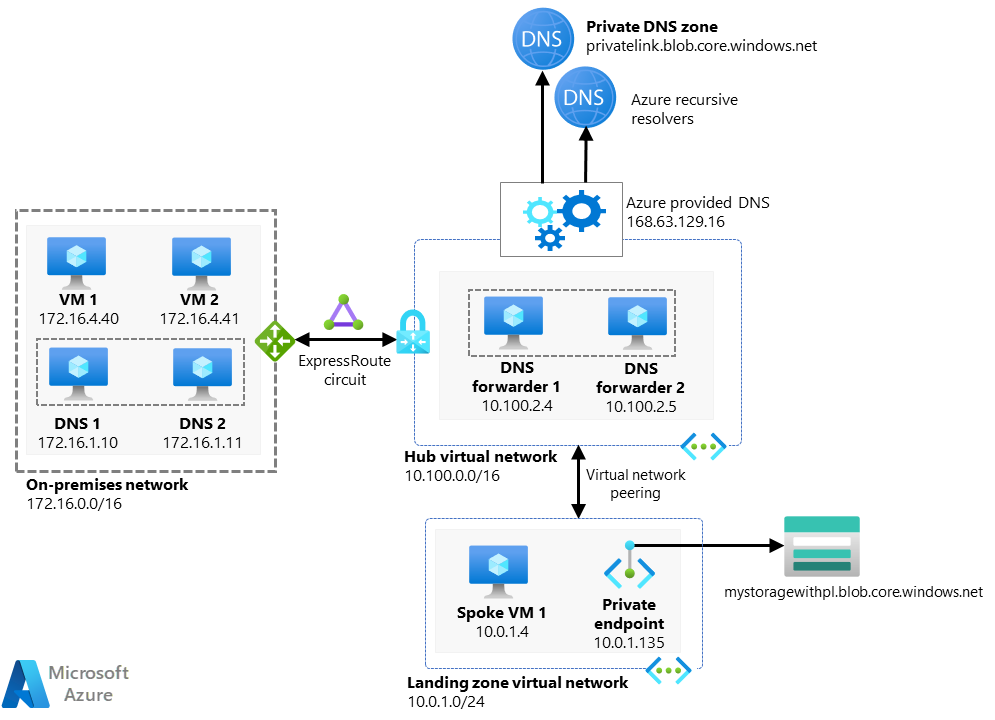

Ce diagramme illustre une topologie en étoile classique que vous pouvez déployer dans Azure :

Sur la gauche, le diagramme contient une zone en pointillés intitulée Réseau local. Elle contient des icônes pour les machines virtuelles et les serveurs de noms de domaine. Une flèche bidirectionnelle connecte cette zone à une zone en pointillés sur le réseau virtuel Hub. Une icône au-dessus de cette flèche est intitulée Azure ExpressRoute. La zone hub contient des icônes pour les redirecteurs DNS. Les flèches pointent vers le bas de la zone hub vers les icônes des zones privées DNS. Une flèche bidirectionnelle connecte la zone concentrateur à une zone située en dessous de celle-ci et intitulée Réseau virtuel de la zone d'atterrissage. À droite de la flèche, une icône s’intitule Appairage de réseaux virtuels. L’encadré de la zone d'atterrissage contient des icônes pour une machine virtuelle et un point de terminaison privé. Une flèche pointe du point de terminaison privé vers une icône de stockage située en dehors de l’encadré de la zone d’atterrissage.

Téléchargez un fichier PowerPoint de cette architecture.

Cette architecture est l’une des deux options possibles pour la topologie de réseau prise en charge par Azure. Cette conception de référence classique utilise des composants réseau de base tels que Réseau virtuel Microsoft Azure, l’appairage de réseaux virtuels et les itinéraires définis par l’utilisateur (UDR). Lorsque vous utilisez une topologie en étoile, vous êtes responsable de la configuration des services. Vous devez également vous assurer que le réseau répond aux exigences de sécurité et de routage.

Azure Virtual WAN offre une alternative pour les déploiements à grande échelle. Ce service utilise une conception de réseau simplifiée. Virtual WAN réduit également la surcharge de configuration associée au routage et à la sécurité.

Private Link prend en charge différentes options pour les réseaux en étoile traditionnels et pour les réseaux Virtual WAN.

Liaison privée

Private Link permet d’accéder aux services via l’interface réseau du point de terminaison privé. Le point de terminaison privé utilise une adresse IP privée de votre réseau virtuel. Vous pouvez accéder à différents services via cette adresse IP privée :

- Services PaaS Azure

- Services appartenant à un client hébergé par Azure

- Services partenaires hébergés par Azure

Le trafic entre votre réseau virtuel et le service auquel vous accédez se déplace dans le segment principal du réseau Azure. Par conséquent, vous n’accédez plus au service via un point de terminaison public. Pour plus d’informations, consultez Qu’est-ce qu’Azure Private Link ?.

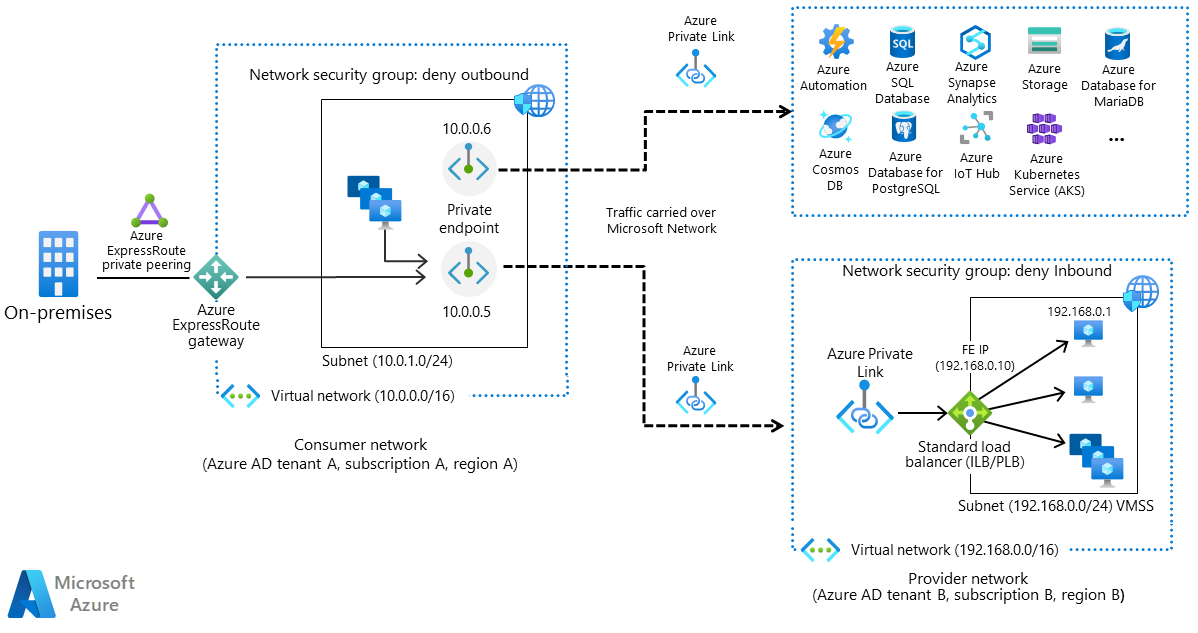

Le diagramme suivant montre comment les utilisateurs locaux se connectent à un réseau virtuel et utilisent Private Link pour accéder aux ressources PaaS :

Le diagramme contient une zone en pointillés sur la gauche appelée Réseau du consommateur. Une icône se trouve sur sa bordure et est intitulé Azure ExpressRoute. En dehors de la zone à gauche se trouvent les icônes des utilisateurs locaux et un peering privé. À l’intérieur de la zone se trouve une zone en pointillés plus petite appelée « sous-réseau » qui contient des icônes pour les ordinateurs et les points de terminaison privés. La bordure de la zone inférieure contient une icône pour un groupe de sécurité réseau. Deux flèches en pointillés sont placées en dehors de la zone interne. Elles passent également par la bordure de la zone externe. L’une pointe vers une zone en pointillés à droite, remplie avec des icônes pour les services Azure. L’autre flèche pointe vers une zone en pointillés à droite sur le réseau du fournisseur. La zone réseau du fournisseur contient une zone en pointillés plus petite et une icône Azure Private Link. La zone en pointillés plus petite contient des icônes pour les ordinateurs. Sa bordure contient deux icônes : une pour un équilibreur de charge et une autre pour un groupe de sécurité réseau.

Téléchargez un fichier PowerPoint de cette architecture.

Arbre de décision pour le déploiement Private Link

Vous pouvez déployer des points de terminaison privés dans un hub ou un spoke. Certains facteurs déterminent quel emplacement convient le mieux dans chaque situation. Les facteurs sont pertinents pour les services Azure PaaS et pour les services partenaires et les clients qui sont hébergés par Azure.

Questions à prendre en compte

Utilisez les questions suivantes pour déterminer quelle configuration convient le mieux à votre environnement :

Virtual WAN est-il votre solution de connectivité réseau ?

Si vous utilisez un réseau Virtual WAN, vous pouvez uniquement déployer des points de terminaison privés sur des réseaux virtuels spoke que vous connectez à votre hub virtuel. Vous ne pouvez pas déployer de ressources dans votre hub virtuel ou votre hub sécurisé.

Pour plus d’informations sur l’intégration d’un point de terminaison privé dans votre réseau, consultez les articles suivants :

- Utiliser Azure Private Link dans Azure Virtual WAN

- Guide pratique pour configurer le routage de hub virtuel

Utilisez-vous une appliance virtuelle réseau (NVA) telle que le Pare-feu Azure ?

Le trafic vers le point de terminaison privé utilise le réseau principal Azure et est chiffré. Vous devrez peut-être journaliser ou filtrer ce trafic. Vous pouvez également utiliser un pare-feu pour analyser le trafic acheminé vers un point de terminaison privé si vous utilisez un pare-feu dans l’un de ces domaines :

- Entre spokes

- Entre votre hub et vos spokes

- Entre les composants locaux et vos réseaux Azure

Dans ce cas, déployez des points de terminaison privés de votre hub dans un sous-réseau dédié. Cette organisation :

- Simplifie votre configuration de règle de traduction d’adresses réseau (SNAT) sécurisée. Vous pouvez créer une seule règle SNAT dans votre appliance virtuelle réseau pour le trafic vers le sous-réseau dédié qui contient vos points de terminaison privés. Vous pouvez acheminer le trafic vers d’autres applications sans appliquer SNAT.

- Simplifie la configuration de votre table de routage. Pour le trafic dirigé vers des points de terminaison privés, vous pouvez ajouter une règle pour acheminer le trafic via votre appliance virtuelle réseau. Vous pouvez réutiliser cette règle sur l’ensemble de vos spokes, passerelles de réseau privé virtuel (VPN) et passerelles Azure ExpressRoute.

- Permet d’appliquer des règles de groupe de sécurité réseau pour le trafic entrant dans le sous-réseau que vous dédiez au point de terminaison privé. Ces règles filtrent le trafic vers vos ressources. Elles fournissent un emplacement unique pour le contrôle de l’accès à vos ressources.

- Centralise la gestion des points de terminaison privés. Si vous déployez tous les points de terminaison privés dans un même emplacement, vous pouvez les gérer plus efficacement dans tous vos réseaux virtuels et abonnements.

Lorsque toutes vos charges de travail doivent accéder à chaque ressource PaaS que vous protégez avec Private Link, cette configuration est appropriée. Toutefois, si vos charges de travail accèdent à différentes ressources PaaS, ne déployez pas de points de terminaison privés dans un sous-réseau dédié. Au lieu de cela, améliorez la sécurité en suivant le principe des privilèges minimum :

- Placez chaque point de terminaison privé dans un sous-réseau distinct.

- Attribuez uniquement des charges de travail qui utilisent un accès aux ressources protégées à cette ressource.

Utilisez-vous un point de terminaison privé à partir d’un système local ?

Si vous prévoyez d’utiliser des points de terminaison privés pour accéder aux ressources d’un système local, déployez les points de terminaison dans votre hub. Avec cette configuration, vous pouvez tirer parti de certains des avantages décrits dans la section précédente :

- Utilisation de groupes de sécurité réseau pour contrôler l’accès à vos ressources

- Gestion de vos points de terminaison privés dans un emplacement centralisé

Si vous envisagez d’accéder à des ressources à partir d’applications que vous avez déployées dans Azure, la situation est différente :

- Si une seule application a besoin d’accéder à vos ressources, déployez un point de terminaison privé dans le spoke de cette application.

- Si plusieurs applications ont besoin d’accéder à vos ressources, déployez un point de terminaison privé dans votre hub.

Organigramme

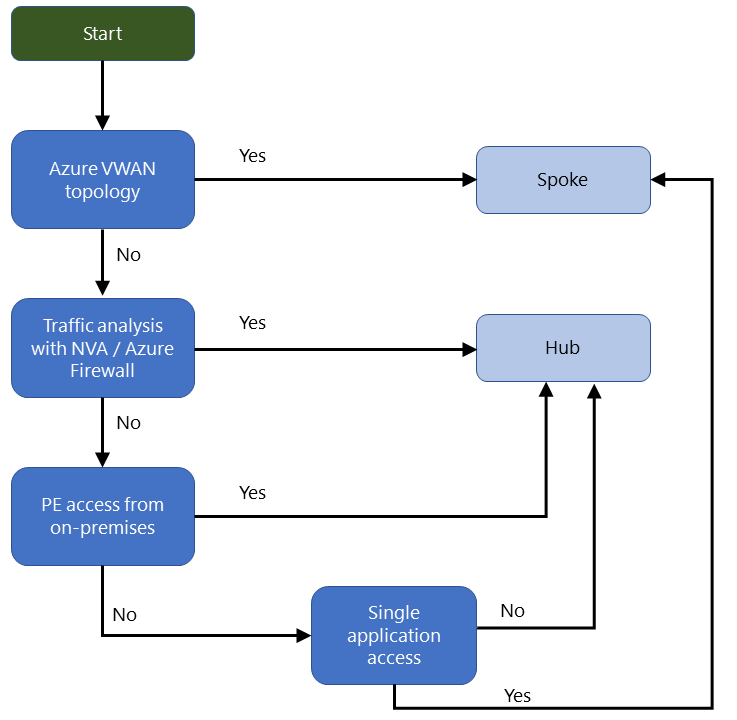

L’organigramme suivant résume les différentes options et recommandations. Étant donné que chaque client dispose d’un environnement qui lui est propre, prenez en compte les exigences de votre système pour décider où placer les points de terminaison privés.

Dans la partie supérieure de l’organigramme figure un cadre vert intitulé Démarrage. Une flèche pointe de cette zone vers une zone bleue intitulée Topologie Azure Virtual WAN. Deux flèches sont en dehors de cette zone. L’une intitulée Oui pointe vers une zone orange nommée Spoke. La deuxième flèche est intitulée Non. Elle pointe vers une zone bleue intitulée Analyse du trafic avec NVA ou Pare-feu Azure. Deux flèches sortent également de la zone analyse du trafic. L’une intitulée Oui pointe vers une zone orange intitulée Hub. La deuxième flèche est intitulée Non. Elle pointe vers une zone bleue intitulée Accès au point de terminaison privé à partir d’un emplacement local. Deux flèches sont dirigées hors de la zone Point de terminaison privé. L’une intitulée Oui pointe vers la zone orange intitulée Hub. La deuxième flèche est intitulée Non. Elle pointe vers une zone bleue intitulée Accès à une application unique. Deux flèches sont en dehors de cette zone. L’une intitulée Non pointe vers la zone orange intitulée Hub. La deuxième flèche est intitulée Oui. Elle pointe vers la zone orange intitulée Spoke.

Téléchargez un fichier PowerPoint de cette architecture.

Considérations

Certains facteurs peuvent affecter votre implémentation de point de terminaison privé. Ils s’appliquent aux services PaaS Azure et aux services de partenaires et aux services Azure hébergés par Azure. Tenez compte des points suivants lorsque vous déployez un point de terminaison privé :

Mise en réseau

Lorsque vous utilisez un point de terminaison privé dans un réseau virtuel spoke, la table de routage par défaut du sous-réseau comprend un itinéraire /32 avec le type de tronçon suivant InterfaceEndpoint.

Si vous utilisez une topologie en étoile traditionnelle :

- Vous pouvez voir cet itinéraire effectif au niveau de l’interface réseau de vos machines virtuelles.

- Pour plus d’informations, consultez Diagnostiquer un problème de routage sur une machine virtuelle.

Si vous utilisez un réseau Virtual WAN :

- Vous pouvez voir cet itinéraire dans les itinéraires effectifs du hub virtuel.

- Pour plus d’informations, consultez Afficher les itinéraires effectifs d’un hub virtuel.

L’itinéraire /32 est propagé à ces zones :

- Tous les peerings de réseaux virtuels que vous avez configurées

- Toute connexion VPN ou ExpressRoute à un système local

Pour restreindre l’accès à partir de votre concentrateur ou du système local au point de terminaison privé, utilisez un groupe de sécurité réseau dans le sous-réseau sur lequel vous avez déployé un point de terminaison privé. Configurez les règles de trafic entrant appropriées.

Résolution de noms

Les composants de votre réseau virtuel associent une adresse IP privée à chaque point de terminaison privé. Ces composants peuvent uniquement résoudre cette adresse IP privée si vous utilisez une configuration DNS (Domain Name System) spécifique. Si vous utilisez une solution DNS personnalisée, il est préférable d’utiliser des groupes de zones DNS. Intégrer un point de terminaison privé à une zone DNS privée Azure centralisée. Peu importe si vous avez déployé des ressources dans un hub ou un spoke. Liez la zone DNS privée à tous les réseaux virtuels qui doivent résoudre votre nom DNS de point de terminaison privé.

Avec cette approche, les clients locaux et Azure DNS peuvent résoudre le nom et accéder à l’adresse IP privée. Pour une implémentation de référence, consultez Private Link et intégration DNS à grande échelle.

Coûts

- Lorsque vous utilisez un point de terminaison privé sur une appairage de réseaux virtuels régionaux, vous n’êtes pas facturé pour le trafic vers et depuis le point de terminaison privé.

- Les coûts de peering s’appliquent toujours à d’autres ressources d’infrastructure qui circulent dans un appairage de réseaux virtuels.

- Si vous déployez des points de terminaison privés dans des régions différentes, des tarifs Private Link et des tarifs de trafic entrant et sortant de peering mondial s’appliquent.

Pour plus d’informations, consultez Tarification de la bande passante.

Contributeurs

Cet article est géré par Microsoft. Il a été écrit à l’origine par les contributeurs suivants.

Auteur principal :

- Jose Angel Fernandez Rodrigues | Spécialiste senior GBB

Autre contributeur :

- Ivens Applyrs | Chef de produit 2

Pour afficher les profils LinkedIn non publics, connectez-vous à LinkedIn.

Étapes suivantes

- Topologie réseau hub-and-spoke dans Azure

- Topologie réseau hub-and-spoke dans Azure

- Disponibilité d’Azure Private Link

- Qu’est-ce qu’Azure Private Endpoint ?

- Qu’est-ce que le réseau virtuel Azure ?

- Présentation d’Azure DNS

- Qu’est-ce qu’une zone Azure DNS privée ?

- Utiliser Pare-feu Azure pour inspecter le trafic destiné à un point de terminaison privé

- Façon dont les groupes de sécurité réseau filtrent le trafic