Réparer un compte Automanage

Attention

Le 31 août 2024, Automation Update Management et l’agent Log Analytics qu’il utilise seront mis hors service. Migrez vers Azure Update Manager avant cette date. Pour obtenir de l’aide sur la migration vers Azure Update Manager, cliquez ici. Migrer maintenant.

Important

Cet article s’applique uniquement aux machines intégrées à la version antérieure d’Automanage (version d’API 2020-06-30-Preview). L’état de ces machines sera Nécessite une mise à niveau.

Votre compte Azure Automanage est l’identité ou le contexte de sécurité où les opérations automatisées se produisent. Si vous avez récemment déplacé un abonnement qui contient un compte Automanage vers un nouveau locataire, vous devez reconfigurer le compte. Pour le reconfigurer, vous devez réinitialiser le type d’identité et attribuer les rôles appropriés pour le compte.

Étape 1 : réinitialiser le type d’identité du compte Automanage

Réinitialisez le type d’identité du compte Automanage en utilisant le modèle ARM (Azure Resource Manager) suivant. Enregistrez le fichier localement sous le nom armdeploy.json ou un nom similaire. Notez le nom et l’emplacement de votre compte Automanage, car il s’agit de paramètres requis dans le modèle ARM.

Créez un déploiement Resource Manager à l’aide du modèle suivant. Utiliser

identityType = None.- Vous pouvez créer le déploiement dans Azure CLI à l’aide de

az deployment sub create. Pour plus d’informations, consultez az deployment sub. - Vous pouvez créer le déploiement dans PowerShell à l’aide du module

New-AzDeployment. Pour plus d’informations, consultez New-AzDeployment.

- Vous pouvez créer le déploiement dans Azure CLI à l’aide de

Exécutez à nouveau le même modèle ARM avec

identityType = SystemAssigned.

{

"$schema": "https://schema.management.azure.com/schemas/2019-04-01/deploymentTemplate.json#",

"contentVersion": "1.0.0.0",

"parameters": {

"accountName": {

"type": "string"

},

"location": {

"type": "string"

},

"identityType": {

"type": "string",

"allowedValues": [ "None", "SystemAssigned" ]

}

},

"resources": [

{

"apiVersion": "2020-06-30-preview",

"name": "[parameters('accountName')]",

"location": "[parameters('location')]",

"type": "Microsoft.Automanage/accounts",

"identity": {

"type": "[parameters('identityType')]"

}

}

]

}

Étape 2 : attribuer les rôles appropriés pour le compte Automanage

Le compte Automanage nécessite les rôles Contributeur et Contributeur de stratégie de ressource sur l’abonnement qui contient les machines virtuelles gérées par Automanage. Vous pouvez attribuer ces rôles à l’aide du portail Azure, de modèles ARM ou d’Azure CLI.

Si vous utilisez un modèle ARM ou Azure CLI, vous avez besoin de l’ID du principal (également appelé ID d’objet) de votre compte Automanage. (Vous n’avez pas besoin de l’ID si vous utilisez le portail Azure.) Vous pouvez trouver cet ID à l’aide des méthodes suivantes :

Azure CLI : Utilisez la commande

az ad sp list --display-name <name of your Automanage Account>.Portail Azure : accédez à Microsoft Entra ID et recherchez votre compte Automanage par son nom. Sous Applications d’entreprise, sélectionnez le nom du compte Automanage lorsqu’il apparaît.

Portail Azure

Sous Abonnements, accédez à l’abonnement qui contient vos machines virtuelles automanagées.

Sélectionnez Contrôle d’accès (IAM) .

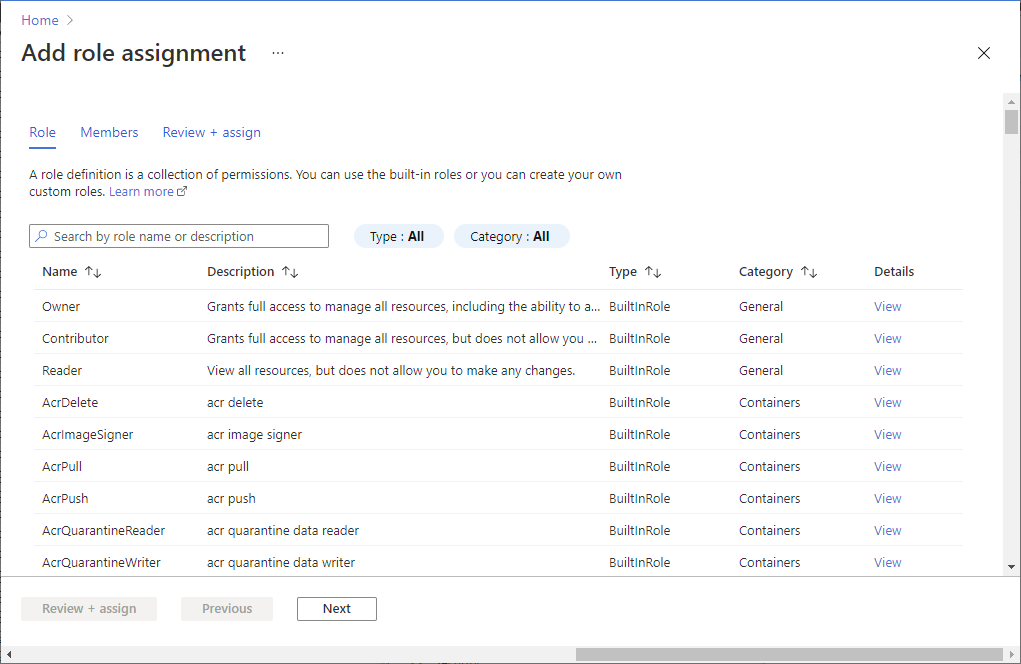

Sélectionnez Ajouter>Ajouter une attribution de rôle pour ouvrir la page Ajouter une attribution de rôle.

Attribuez le rôle suivant. Pour connaître les étapes détaillées, consultez Attribuer des rôles Azure à l’aide du portail Azure.

Paramètre Valeur Role Contributeur Attribuer l’accès à Utilisateur, groupe ou principal de service Membres <Nom de votre compte Automanage>

Répétez les étapes 2 à 4, cette fois avec le rôle Contributeur de stratégie de ressource.

Modèle ARM

Exécutez le modèle ARM suivant. Vous aurez besoin de l’ID du principal de votre compte Automanage. La procédure à suivre est indiquée au début de cette section. Entrez l’ID lorsque vous y êtes invité.

{

"$schema": "https://schema.management.azure.com/schemas/2015-01-01/deploymentTemplate.json#",

"contentVersion": "1.0.0.0",

"parameters": {

"principalId": {

"type": "string",

"metadata": {

"description": "The principal to assign the role to"

}

}

},

"variables": {

"Contributor": "[concat('/subscriptions/', subscription().subscriptionId, '/providers/Microsoft.Authorization/roleDefinitions/', 'b24988ac-6180-42a0-ab88-20f7382dd24c')]",

"Resource Policy Contributor": "[concat('/subscriptions/', subscription().subscriptionId, '/providers/Microsoft.Authorization/roleDefinitions/', '36243c78-bf99-498c-9df9-86d9f8d28608')]"

},

"resources": [

{

"type": "Microsoft.Authorization/roleAssignments",

"apiVersion": "2018-09-01-preview",

"name": "[guid(uniqueString(variables('Contributor')))]",

"properties": {

"roleDefinitionId": "[variables('Contributor')]",

"principalId": "[parameters('principalId')]"

}

},

{

"type": "Microsoft.Authorization/roleAssignments",

"apiVersion": "2018-09-01-preview",

"name": "[guid(uniqueString(variables('Resource Policy Contributor')))]",

"properties": {

"roleDefinitionId": "[variables('Resource Policy Contributor')]",

"principalId": "[parameters('principalId')]"

}

}

]

}

Azure CLI

Exécutez ces commandes :

az role assignment create --assignee-object-id <your Automanage Account Object ID> --role "Contributor" --scope /subscriptions/<your subscription ID>

az role assignment create --assignee-object-id <your Automanage Account Object ID> --role "Resource Policy Contributor" --scope /subscriptions/<your subscription ID>