Notes

L’accès à cette page nécessite une autorisation. Vous pouvez essayer de vous connecter ou de modifier des répertoires.

L’accès à cette page nécessite une autorisation. Vous pouvez essayer de modifier des répertoires.

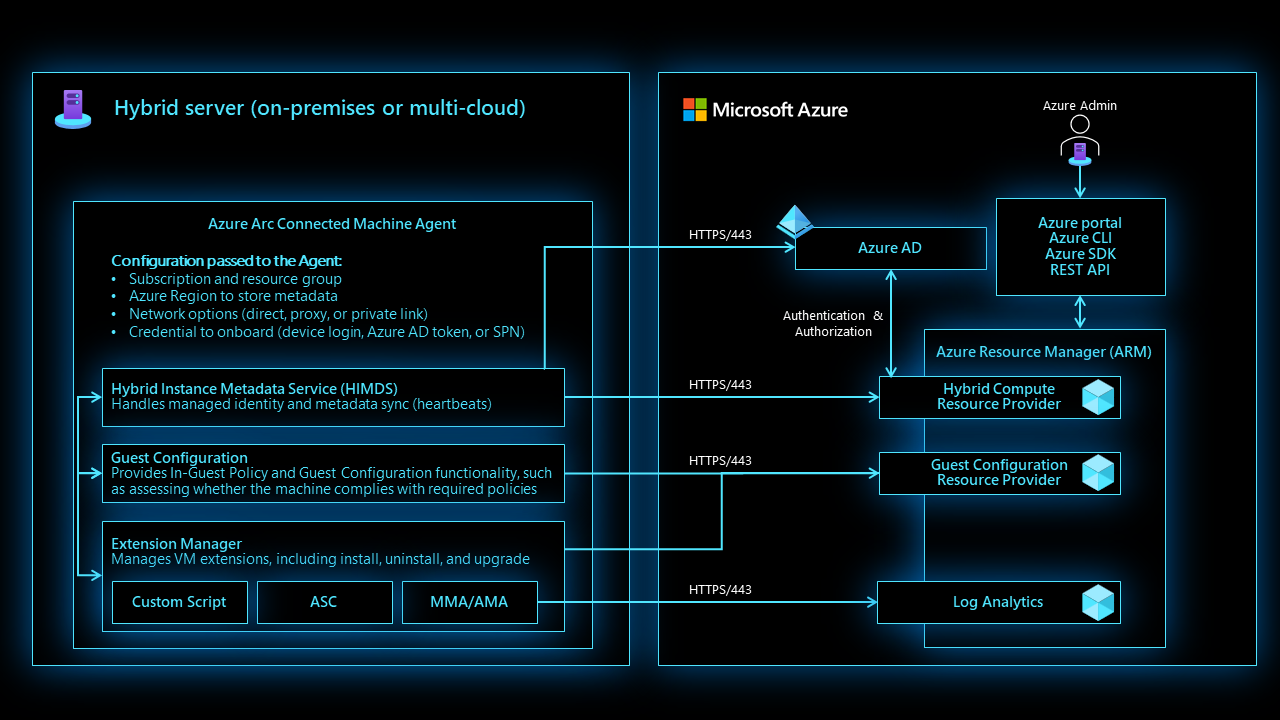

L’agent Azure Connected Machine vous permet de gérer les machines Windows et Linux hébergées en dehors d’Azure, sur votre réseau d’entreprise ou d’autres fournisseurs de cloud.

Avertissement

Seules les versions de l’agent Connected Machine de la dernière année sont officiellement prises en charge par le groupe de produits. Les clients doivent mettre à jour vers une version d’agent au sein de cette fenêtre.

Composants de l’agent

Pour télécharger des diagrammes d’architecture en haute résolution, visitez Jumpstart Gems.

Le package de l’agent Azure Connected Machine regroupe plusieurs composants logiques :

Le service HIMDS (Hybrid Instance Metadata service) gère la connexion à Azure et l’identité Azure de l’ordinateur connecté.

L’agent de configuration d’ordinateur fournit des fonctionnalités, comme l’évaluation de la conformité de l’ordinateur avec les stratégies requises et l’implémentation de la conformité.

Notez le comportement suivant avec la configuration d’ordinateur Azure Policy pour un ordinateur déconnecté :

- Une attribution Azure Policy qui cible les ordinateurs déconnectés n’est pas affectée.

- L’attribution d’invité est stockée localement pendant 14 jours. Pendant la période de 14 jours, si l’agent Connected Machine se reconnecte au service, les attributions de stratégie sont réappliquées.

- Les affectations sont supprimées après 14 jours et ne sont pas réaffectées à la machine après la période de 14 jours.

L’agent Extension gère les extensions de machine virtuelle, notamment l’installation, la désinstallation et la mise à niveau. Azure télécharge les extensions et les copie dans le dossier

%SystemDrive%\%ProgramFiles%\AzureConnectedMachineAgent\ExtensionService\downloadssur Windows et/opt/GC_Ext/downloadssur Linux. Sur Windows, l’extension s’installe sur le chemin d’accès suivant%SystemDrive%\Packages\Plugins\<extension>et sur Linux, l’extension s’installe sur/var/lib/waagent/<extension>.

Remarque

L’agent Azure Monitor (AMA) est un agent distinct qui collecte les données de surveillance. Il ne remplace pas l’agent Connected Machine. L’AMA remplace uniquement l’agent Log Analytics, l’extension Diagnostics et l’agent Telegraf pour les machines Windows et Linux.

Proxy Azure Arc

Le service proxy Azure Arc est chargé d’agréger le trafic à partir des services de l’Agent Azure Connected Machine Agent et de toutes les extensions et de décider d’où acheminer ces données. Si vous utilisez la passerelle Azure Arc (préversion limitée) pour simplifier vos points de terminaison réseau, le service proxy Azure Arc est le composant local qui transfère les requêtes réseau via la passerelle Azure Arc au lieu de l’itinéraire par défaut. Le proxy Azure Arc s’exécute en tant que service réseau sur Windows et un compte d’utilisateur standard (arcproxy) sur Linux.

Avant l’agent Azure Connected Machine version 1.51, ce service a été désactivé par défaut et doit rester désactivé, sauf si vous configurez l’agent pour utiliser la passerelle Azure Arc (préversion limitée).

Avec la version 1.51 et ultérieure, le service proxy Arc est démarré par défaut, car il peut maintenant déterminer si l’ordinateur est configuré pour utiliser une passerelle Arc ou pour communiquer directement avec les points de terminaison Arc et se comporter correctement. Si vous n’utilisez pas de passerelle Arc, vous pouvez toujours choisir de désactiver le service proxy Arc avec la commande azcmagent config set connection.type directsuivante.

Ressources de l’agent

Cette section décrit les répertoires et les comptes d’utilisateur utilisés par l’agent Azure Connected Machine.

Détails de l’installation de l’agent Windows

L’agent Windows est distribué en tant que package Windows Installer (MSI). Téléchargez l’agent Windows à partir du Centre de téléchargement Microsoft. L’installation de l’agent Connected Machine pour Windows applique à l’échelle du système les modifications de configuration suivantes :

Le processus d’installation crée les dossiers suivants pendant l’installation.

Répertoire Descriptif %ProgramFiles%\AzureConnectedMachineAgent CLI azcmagent et exécutables du service de métadonnées d’instance. %ProgramFiles%\AzureConnectedMachineAgent\ExtensionService2\GC Exécutables du service d’extension. %ProgramFiles%\AzureConnectedMachineAgent\GCArcService2\GC Exécutables du service de configuration d’ordinateur (stratégie). %ProgramData%\AzureConnectedMachineAgent Fichiers de configuration, de journal et de jeton d’identité pour azcmagent CLI et service de métadonnées d’instance. %ProgramData%\GuestConfig Téléchargements de packages d’extension, téléchargements de configuration d’ordinateur (stratégie) et journaux pour les services d’extension et de configuration d’ordinateur. %SYSTEMDRIVE%\packages Exécutables du package d’extension L’installation de l’agent crée les services Windows suivants sur l’ordinateur cible.

Nom du service Nom d’affichage Nom du processus Descriptif himds Service de métadonnées d’instance hybride Azure himds.exeSynchronise les métadonnées avec Azure et héberge une API REST locale pour les extensions et les applications pour accéder aux métadonnées et demander des jetons d’identité managée Microsoft Entra GCArcService Service Arc de configuration d’ordinateur gc_arc_service.exe(gc_service.exe antérieure à la version 1.36)Audite et applique des stratégies de configuration d’ordinateur Azure sur la machine. ExtensionService Service d’extension de la configuration d’ordinateur gc_extension_service.exe(gc_service.exe antérieure à la version 1.36)Installe, met à jour et gère les extensions sur l’ordinateur. L’installation de l’agent crée le compte de service virtuel suivant.

Compte virtuel Descriptif NT SERVICE\himds Compte non privilégié utilisé pour exécuter Hybrid Instance Metadata Service. Conseil

Ce compte exige le droit « Se connecter en tant que service ». Ce droit est automatiquement accordé pendant l’installation de l’agent. Toutefois, si votre organisation configure des attributions de droits utilisateur avec la stratégie de groupe, vous devrez peut-être ajuster votre objet de stratégie de groupe pour accorder le droit à « NT SERVICE\himds » ou « NT SERVICE\ALL SERVICES » pour permettre à l’agent de fonctionner.

L’installation de l’agent crée le groupe de sécurité local suivant.

Nom de groupe de sécurité Descriptif Applications d’extension d’agent hybride Les membres de ce groupe de sécurité peuvent demander des jetons Microsoft Entra pour l’identité managée affectée par le système. L’installation de l’agent crée les variables environnementales suivantes.

Nom Valeur par défaut IDENTITY_ENDPOINT http://localhost:40342/metadata/identity/oauth2/tokenIMDS_ENDPOINT http://localhost:40342Plusieurs fichiers journaux, décrits dans le tableau suivant, permettent de résoudre les problèmes.

Journal Descriptif %ProgramData%\AzureConnectedMachineAgent\Log\himds.log Enregistre les détails de la pulsation et du composant de l’agent d’identité. %ProgramData%\AzureConnectedMachineAgent\Log\azcmagent.log Contient la sortie des commandes de l’outil azcmagent. %ProgramData%\GuestConfig\arc_policy_logs\gc_agent.log Enregistre des détails concernant le composant d’agent de configuration d’ordinateur (stratégie). %ProgramData%\GuestConfig\ext_mgr_logs\gc_ext.log Enregistre des détails sur l’activité du gestionnaire d’extensions (installation d’extension, désinstallation et événements de mise à niveau). %ProgramData%\GuestConfig\extension_logs Répertoire contenant des journaux d’activité pour des extensions individuelles. Après avoir désinstallé l’agent, les artefacts suivants restent.

- %ProgramData%\AzureConnectedMachineAgent\Log

- %ProgramData%\AzureConnectedMachineAgent

- %ProgramData%\GuestConfig

- %SystemDrive%\packages

Remarque

Avant l’installation, excluez temporairement l’emplacement des fichiers d’installation de votre analyse antivirus/anti-programme malveillant. Cela empêche toute altération potentielle des fichiers et des interférences pendant l’installation.

Détails de l’installation de l’agent Linux

Le format de package préféré pour la distribution (.rpm ou .deb) hébergée dans le référentiel de packages Microsoft fournit l’agent Connected Machine pour Linux. Le bundle de scripts shell Install_linux_azcmagent.sh installe et configure l’agent.

L’installation, la mise à niveau et la suppression de l’agent Connected Machine n’est pas nécessaire après le redémarrage du serveur.

L’installation de l’agent Connected Machine pour Linux applique à l’échelle du système les modifications de configuration suivantes.

Le programme d’installation crée les dossiers d’installation suivants.

Répertoire Descriptif /opt/azcmagent/ CLI azcmagent et exécutables du service de métadonnées d’instance. /opt/GC_Ext/ Exécutables du service d’extension. /opt/GC_Service/ Exécutables du service de configuration d’ordinateur (stratégie). /var/opt/azcmagent/ Fichiers de configuration, de journal et de jeton d’identité pour azcmagent CLI et service de métadonnées d’instance. /var/lib/GuestConfig/ Téléchargements de packages d’extension, téléchargements de configuration d’ordinateur (stratégie) et journaux pour les services d’extension et de configuration d’ordinateur. L’installation de l’agent crée les démons suivants.

Nom du service Nom d’affichage Nom du processus Descriptif himdsd.service Service Azure Connected Machine Agent himds Ce service implémente le service Hybrid Instance Metadata Service pour gérer la connexion à Azure et l’identité Azure de l’ordinateur connecté. gcad.service Service Arc GC gc_linux_service Audite et applique des stratégies de configuration d’ordinateur Azure sur la machine. extd.service Service d’extension gc_linux_service Installe, met à jour et gère les extensions sur l’ordinateur. Plusieurs fichiers journaux, décrits dans le tableau suivant, permettent de résoudre les problèmes.

Journal Descriptif /var/opt/azcmagent/log/himds.log Enregistre les détails de la pulsation et du composant de l’agent d’identité. /var/opt/azcmagent/log/azcmagent.log Contient la sortie des commandes de l’outil azcmagent. /var/lib/GuestConfig/arc_policy_logs Enregistre des détails concernant le composant d’agent de configuration d’ordinateur (stratégie). /var/lib/GuestConfig/ext_mgr_logs Enregistre des détails sur l’activité du gestionnaire d’extensions (installation d’extension, désinstallation et événements de mise à niveau). /var/lib/GuestConfig/extension_logs Répertoire contenant des journaux d’activité pour des extensions individuelles. L’installation de l’agent crée les variables d’environnement suivantes, définies dans

/lib/systemd/system.conf.d/azcmagent.conf.Nom Valeur par défaut IDENTITY_ENDPOINT http://localhost:40342/metadata/identity/oauth2/tokenIMDS_ENDPOINT http://localhost:40342Une fois l’agent désinstallé, les artefacts suivants restent.

- /var/opt/azcmagent

- /var/lib/GuestConfig

Gouvernance des ressources de l’agent

L’agent Azure Connected Machine est conçu pour gérer la consommation des ressources de l’agent et du système. L’agent approche la gouvernance des ressources dans les conditions suivantes :

Le service Configuration d’ordinateur (anciennement Configuration invité) peut utiliser jusqu’à 5 % du processeur pour évaluer des stratégies.

Le service d’extension peut utiliser jusqu’à 5 % du processeur sur les machines Windows et 30 % du processeur sur les machines Linux pour installer, mettre à niveau, exécuter et supprimer des extensions. Une fois installées, certaines extensions peuvent imposer des limites de processeur plus restrictives. Il existe toutefois certaines exceptions :

Type d’extension Système d’exploitation Limite UC AzureMonitorLinuxAgent Linux 60 % AzureMonitorWindowsAgent Fenêtres 100 % LinuxOsUpdateExtension Linux 60 % MDE. Linux Linux 60 % MicrosoftDnsAgent Fenêtres 100 % Agent de surveillance Microsoft Fenêtres 60 % OmsAgentForLinux Linux 60 %

Pendant le fonctionnement normal, c’est-à-dire lorsque l’agent Azure Connected Machine est connecté à Azure et qu’il ne modifie pas activement une extension ou qu’il n’évalue pas une stratégie, vous pouvez vous attendre à ce que l’agent consomme les ressources système suivantes :

| Fenêtres | Linux | |

|---|---|---|

| Utilisation du processeur (normalisée à 1 cœur) | 0,07 % | 0,02 % |

| Utilisation de la mémoire | 57 Mo | 42 Mo |

Les données de performances ci-dessus ont été recueillies en avril 2023 sur des machines virtuelles exécutant Windows Server 2022 et Ubuntu 20.04. Les performances réelles de l’agent et la consommation des ressources varient en fonction de la configuration matérielle et logicielle de vos serveurs.

Limites de ressources personnalisées

Les limites de la gouvernance par défaut des ressources constituent la meilleure option pour la plupart des serveurs. Toutefois, de petites machines virtuelles et serveurs avec des ressources processeur limitées peuvent rencontrer des délais d’attente lors de la gestion des extensions ou de l’évaluation des stratégies, car il n’y a pas suffisamment de ressources processeur pour effectuer les tâches. À compter de la version d’agent 1.39, vous pouvez personnaliser les limites de processeur appliquées au gestionnaire d’extensions et aux services Configuration d’ordinateur pour permettre à l’agent d’effectuer ces tâches plus tard.

Si vous souhaitez voir les limites de ressources actuelles pour les services du gestionnaire d’extensions et de Configuration d’ordinateur, exécutez la commande suivante.

azcmagent config list

Dans la sortie, deux champs s’affichent, guestconfiguration.agent.cpulimit et extensions.agent.cpulimit, avec la limite de ressources actuelle spécifiée en tant que pourcentage. Sur une nouvelle installation de l’agent, les deux affichent 5, car la limite par défaut est 5 % du processeur.

Pour passer à 80 % la limite de ressources du gestionnaire d’extensions, exécutez la commande suivante :

azcmagent config set extensions.agent.cpulimit 80

Métadonnées d’instance

Les informations de métadonnées sur une machine connectée sont collectées une fois que l’agent Connected Machine s’est inscrit auprès des serveurs avec Azure Arc. Plus précisément :

- Nom, édition, type et version du système d’exploitation

- Nom de l'ordinateur

- Fabricant et modèle de l’ordinateur

- Nom de domaine complet (FQDN) de l’ordinateur

- Nom de domaine (s’il est joint à un domaine Active Directory)

- Nom de domaine complet (FQDN) Active Directory et DNS

- UUID (ID BIOS)

- Pulsation de l'agent Connected Machine

- Version de l’agent Machine connectée

- Clé publique pour l’identité managée

- État de conformité de la stratégie et détails (si vous utilisez des stratégies de configuration d’ordinateur)

- SQL Server installé (valeur booléenne)

- PostgreSQL installé (valeur booléenne)

- MySQL installé (valeur booléenne)

- ID de ressource de cluster (pour les machines locales Azure)

- Fabricant du matériel

- Modèle du matériel

- Famille de processeur, socket, nombre de cœurs physiques et de cœurs logiques

- Mémoire physique totale

- Numéro de série

- Identifiant de ressource SMBIOS

- Informations sur l’interface réseau

- Adresse IP

- Sous-réseau

- Informations sur la licence Windows

- État de la licence du système d’exploitation

- Canal de la licence du système d’exploitation

- Éligibilité des Mises à jour de sécurité étendue

- État de la licence des Mises à jour de sécurité étendue

- Canal de la licence des Mises à jour de sécurité étendue

- Fournisseur de cloud

- Métadonnées Amazon Web Services (AWS), lors de l’exécution dans AWS :

- ID compte

- ID d’instance

- Région

- Métadonnées Google Cloud Platform (GCP), lors de l’exécution dans GCP :

- ID d’instance

- Image

- Type de machine

- ID Projet

- Numéro de projet

- Comptes de service

- Zone

- Métadonnées Oracle Cloud Infrastructure, lors de l’exécution dans OCI :

- Nom d’affichage

L’agent demande les informations de métadonnées suivantes à partir d’Azure :

- Emplacement de la ressource (ressource)

- ID de machine virtuelle

- Balises

- Certificat d’identité managée Microsoft Entra

- Affectations de la stratégie de configuration d’ordinateur

- Demandes d’extension : installation, mise à jour et suppression.

Remarque

Les serveurs avec Azure Arc ne collectent pas d’informations d’identification personnelle (PII) ou d’informations d’identification de l’utilisateur final ou stockent des données client.

Les métadonnées client ne sont pas stockées ou traitées en dehors de la région dans laquelle le client déploie l’instance de service.

Options de déploiement et exigences

Le déploiement de l’agent et la connexion de l’ordinateur nécessitent certaines conditions préalables. Vous devez également connaître la configuration réseau requise.

Nous proposons plusieurs options pour le déploiement de l’agent. Pour plus d’informations, consultez Planifier le déploiement et Options de déploiement.

Instructions de clonage

Vous pouvez installer sans danger le package azcmagent dans une image de référence, mais une fois que vous connectez une machine en utilisant la commande azcmagent connect, cette machine reçoit des informations de la ressource spécifique. Si vous créez des machines en les clonant à partir d’une image de référence, vous devez d’abord spécialiser chaque machine avant de la connecter à Azure avec la commande azcmagent connect. Ne connectez pas la machine de l’image de référence d’origine à Azure tant que vous n’avez pas créé et spécialisé chaque machine.

Si votre serveur connecté reçoit des messages d’erreur 429, il est probable que vous ayez connecté le serveur à Azure, puis utilisé ce serveur comme image de référence pour le clonage. Comme les informations de la ressource ont été enregistrées dans l’image, les machines clonées créées à partir de cette image tentent d’envoyer des messages de pulsation à la même ressource.

Pour résoudre les messages de messages d’erreur 429 pour des machines existantes, exécutez azcmagent disconnect --force-local-only sur chaque machine clonée, puis réexécutez azcmagent connect en utilisant les informations d’identification appropriées pour connecter les machines au cloud avec un nom de ressource unique.

Récupération d’urgence

Il n’existe aucune option de récupération d’urgence pour les serveurs avec Arc. En cas de panne dans une région Azure, le système bascule vers une autre région géographique Azure (le cas échéant). Bien que cette procédure de basculement soit automatique, elle prend un certain temps. L’agent Connected Machine est déconnecté pendant cette période et affiche l’état Déconnecté jusqu’à ce que le basculement soit terminé. Le système reviendra à sa région d’origine une fois la panne résolue.

Une panne d’Azure Arc n’affecte pas la charge de travail du client elle-même ; seule la gestion des serveurs applicables via Arc sera altérée.

Étapes suivantes

- Pour commencer l’évaluation des serveurs avec Azure Arc, consultez Démarrage rapide : Connecter des machines hybrides à des serveurs avec Azure Arc.

- Avant de déployer l’agent Azure Connected Machine et de l’intégrer à d’autres services de gestion et de supervision Azure, consultez le guide de planification et de déploiement.

- Consultez les informations de dépannage dans le Guide de dépannage des problèmes de connexion de l’agent.