Notes

L’accès à cette page nécessite une autorisation. Vous pouvez essayer de vous connecter ou de modifier des répertoires.

L’accès à cette page nécessite une autorisation. Vous pouvez essayer de modifier des répertoires.

Cet article décrit les prérequis techniques, les environnements pris en charge et les spécifications nécessaires pour intégrer correctement des serveurs physiques et virtuels à des serveurs avec Azure Arc. Il sert de référence aux administrateurs et aux ingénieurs qui planifient l’implémentation d’Azure Arc dans leurs environnements. Certaines méthodes d’intégration peuvent avoir des exigences supplémentaires.

Environnements pris en charge

Les serveurs avec Azure Arc prennent en charge l’installation de l’agent Connected Machine sur des serveurs physiques et des machines virtuelles hébergées en dehors d’Azure, notamment sur les plateformes comme :

- VMware (y compris Azure VMware Solution)

- Azure Local

- Autres environnements cloud

Remarque

Vous ne devez pas installer Azure Arc sur des machines virtuelles hébergées dans Azure, Azure Stack Hub ou Azure Stack Edge, car elles disposent déjà de capacités similaires. Vous pouvez en revanche utiliser une machine virtuelle Azure pour simuler un environnement local uniquement à des fins de test.

Considérations sur les images clonées et dorées

Faites très attention lors de l’utilisation d’Azure Arc sur des systèmes sui sont :

- Clonés.

- Restauré à partir d'une sauvegarde en tant que seconde instance du serveur.

- Utilisés pour créer une « image de référence » à partir de laquelle d’autres machines virtuelles sont créées.

Si deux agents utilisent le même ID source, vous observerez des comportements incohérents lorsque les deux agents essaieront d’agir en tant que ressource Azure unique. La meilleure pratique pour ces situations consiste à utiliser un outil d’automatisation ou un script afin d’intégrer le serveur à Azure Arc une fois qu’il a été cloné, restauré à partir d’une sauvegarde ou créé à partir d’une image de référence. Pour plus d’informations sur le clonage de machines à utiliser en tant que serveurs avec Arc, consultez les instructions de clonage.

Remarque

Pour plus d’informations sur l’utilisation de serveurs avec Azure Arc dans les environnements VMware, consultez le FAQ sur VMware.

Systèmes d’exploitation pris en charge

Azure Arc prend en charge les systèmes d’exploitation Windows et Linux listés dans le tableau. L’architecture x86-64 (64 bits) est entièrement prise en charge, tandis que seules certaines fonctionnalités sont prises en charge sur Arm64, comme indiqué dans le tableau. Azure Connected Machine Agent ne s’exécute pas sur des architectures 32 bits.

| Système d’exploitation | Version | x86-64 | ARM64 | Remarques |

|---|---|---|---|---|

| AlmaLinux | 8 | ✅ | ✅ | |

| AlmaLinux | 9 | ✅ | ❌ | |

| Amazon Linux | 2 | ✅ | ✅ | |

| Amazon Linux | 2023 | ✅ | ✅ | consultez prise en charge de l’architecture ARM64 |

| Azure Linux (CBL-Mariner) | 1,0 | ⚠️ | ❌ | Prise en charge limitée, consultez Systèmes d’exploitation disposant d’une prise en charge limitée |

| Azure Linux (CBL-Mariner) | 2.0 | ✅ | ✅ | |

| Azure Linux (CBL-Mariner) | 3,0 | ✅ | ❌ | |

| Azure Local | ||||

| Centos | 7 | ⚠️ | ❌ | Prise en charge limitée, consultez Systèmes d’exploitation disposant d’une prise en charge limitée |

| Centos | 8 | ⚠️ | ❌ | Prise en charge limitée, consultez Systèmes d’exploitation disposant d’une prise en charge limitée |

| Debian | 10 | ⚠️ | ❌ | Prise en charge limitée, consultez Systèmes d’exploitation disposant d’une prise en charge limitée |

| Debian | 11 | ✅ | ❌ | |

| Debian | 12 | ✅ | ❌ | |

| Oracle Linux | 7 | ✅ | ❌ | |

| Oracle Linux | 8 | ✅ | ❌ | |

| Oracle Linux | 9 | ✅ | ❌ | |

| Red Hat Enterprise Linux (RHEL) | 7 | ✅ | ❌ | |

| Red Hat Enterprise Linux (RHEL) | 8 | ✅ | ❌ | |

| Red Hat Enterprise Linux (RHEL) | 9 | ✅ | ❌ | |

| Rocky Linux | 8 | ✅ | ❌ | |

| Rocky Linux | 9 | ✅ | ❌ | |

| SLES (SUSE Linux Enterprise Server) | 12 SP3-SP5 | ✅ | ❌ | |

| SLES (SUSE Linux Enterprise Server) | 15 | ✅ | ✅ | consultez prise en charge de l’architecture ARM64 |

| Ubuntu | 16.04 | ⚠️ | ❌ | Prise en charge limitée, consultez Systèmes d’exploitation disposant d’une prise en charge limitée |

| Ubuntu | 18,04 | ✅ | ❌ | |

| Ubuntu | 20.04 | ✅ | ✅ | |

| Ubuntu | 22.04 | ✅ | ✅ | |

| Ubuntu | 24.04 | ✅ | ✅ | |

| Client Windows | 10 | ✅ | ❌ | consultez instructions relatives au système d’exploitation client |

| Client Windows | 11 | ✅ | ❌ | consultez instructions relatives au système d’exploitation client |

| Windows IoT Entreprise | 10 (22H2) | ✅ | ❌ | consultez instructions relatives au système d’exploitation client |

| Windows IoT Entreprise | 11 | ✅ | ❌ | consultez instructions relatives au système d’exploitation client |

| Windows IoT Enterprise LTSC | 10 (2021) | ✅ | ❌ | consultez instructions relatives au système d’exploitation client |

| Windows IoT Enterprise LTSC | 11 (2024) | ✅ | ❌ | consultez instructions relatives au système d’exploitation client |

| Windows Server | 2008 R2 SP1 | ⚠️ | ❌ | Prise en charge limitée, consultez Systèmes d’exploitation disposant d’une prise en charge limitée |

| Windows Server | 2012 | ✅ | ❌ | |

| Windows Server | 2012 R2 | ✅ | ❌ | |

| Windows Server | 2016 | ✅ | ❌ | |

| Windows Server | 2019 | ✅ | ❌ | |

| Windows Server | 2022 | ✅ | ❌ | |

| Windows Server | 2025 | ✅ | ❌ |

Pour Windows Server, les expériences Desktop et Server Core sont toutes les deux prises en charge. Les éditions Azure sont prises en charge sur Azure Local.

L’agent de machine connectée Azure n’a pas été testé sur les systèmes d’exploitation renforcés par le référentiel CIS (Center for Information Security).

Prise en charge de l’architecture Arm64

Les fonctionnalités, les extensions de machine virtuelle et les services ne sont pas tous pris en charge sur Arm64 à ce stade. Pour plus d’informations sur la compatibilité Arm64 ou pour vérifier si d’autres services sont pris en charge, reportez-vous à la documentation du service que vous souhaitez utiliser. Voici quelques fonctionnalités connues pour être prises en charge sur Arm64 :

- RunCommand

- CustomScriptExtension

- Agent Azure Monitor

Remarque

La configuration de l’ordinateur n’est pas compatible avec Arm64 pour l’instant.

Systèmes d’exploitation disposant d’une prise en charge limitée

Les versions de système d’exploitation suivantes ont une prise en charge limitée. Dans chaque cas, les versions d’agent plus récentes ne prennent pas en charge ces systèmes d’exploitations. La dernière version d’agent supportant le système d’exploitation est répertoriée et celles plus récentes ne sont pas disponibles pour ce système. La version répertoriée est prise en charge jusqu’à la Date de fin de prise en charge d’Arc. Si des problèmes de sécurité critiques sont identifiés et affectent ces versions d’agent, les correctifs peuvent être rétroportés vers la dernière version prise en charge, mais les nouvelles fonctionnalités ou autres correctifs de bogues ne le seront pas.

| Système d’exploitation | Version de l'agent la plus récente prise en charge | Date de fin du support Arc | Remarques |

|---|---|---|---|

| Windows Server 2008 R2 SP1 | 1.39 Télécharger | 31/03/2025 | Windows Server 2008 et 2008 R2 ont atteint leur fin du support en janvier 2020. Consultez Fin du support de Windows Server 2008 et Windows Server 2008 R2. |

| CentOS 7 | 1,44 | 07/15/2025 | |

| CentOS 8 | 1,44 | 07/15/2025 | |

| Debian 10 | 1,44 | 07/15/2025 | |

| Ubuntu 16.04 | 1,44 | 07/15/2025 | |

| Azure Linux (CBL-Mariner) 1.0 | 1,44 | 07/15/2025 |

Connecter de nouveaux serveurs de support limités

Pour connecter un nouveau serveur exécutant un système d’exploitation à support limité à Azure Arc, vous devez apporter des ajustements au script d’intégration.

Pour Windows, modifiez le script d’installation pour spécifier la version requise à l’aide du paramètre -AltDownload.

À la place de

# Install the hybrid agent

& "$env:TEMP\install_windows_azcmagent.ps1";

Utilisation

# Install the hybrid agent

& "$env:TEMP\install_windows_azcmagent.ps1" -AltDownload https://aka.ms/AzureConnectedMachineAgent-1.39;

Pour Linux, le référentiel de packages approprié ne contient que des versions applicables. Par conséquent, aucune considération particulière n’est requise.

Instructions relatives au système d’exploitation client

Le service Azure Arc et l’agent Azure Connected Machine Azure sont pris en charge sur les systèmes d’exploitation clients Windows 10 et 11 uniquement lors de l’utilisation de ces ordinateurs dans un environnement de type serveur. Autrement dit, l’ordinateur doit toujours être :

- Connecté à Internet

- Connecté à une source d’alimentation.

- Sous tension

Par exemple, un ordinateur exécutant Windows 11 responsable de la signalisation numérique, de solutions de point de vente et de tâches générales d’administration de back-office est un bon candidat pour Azure Arc. Les machines de productivité des utilisateurs finaux, telles qu’un ordinateur portable, qui peuvent être hors connexion pendant de longues périodes, ne doivent pas utiliser Azure Arc mais plutôt Microsoft Intune ou Microsoft Configuration Manager.

Serveurs à courte durée de vie et infrastructure de bureau virtuel

Microsoft ne recommande pas d’exécuter Azure Arc sur des serveurs à courte durée de vie (éphémères) ou des machines virtuelles d’infrastructure de bureau virtuel (VDI). Azure Arc est conçu pour la gestion à long terme des serveurs, et n’est pas optimisé pour les scénarios où vous créez et supprimez régulièrement des serveurs. Par exemple, Azure Arc ne sait pas si l’agent est hors connexion en raison d’une maintenance planifiée du système ou si la machine virtuelle a été supprimée ; par conséquent, il ne nettoie pas automatiquement les ressources de serveur qui ont cessé d’envoyer des pulsations. Vous pourriez ainsi rencontrer un conflit si vous recréez la machine virtuelle avec le même nom et qu’il existe une ressource Azure Arc existante portant le même nom.

Azure Virtual Desktop sur Azure Local n’utilise pas de machines virtuelles de courte durée et prend en charge l’exécution d’Azure Arc dans les machines virtuelles de bureau.

Configuration requise pour les logiciels et le système

Cette section détaille la configuration logicielle requise pour l’agent Azure Connected Machine.

Configuration requise pour le système d’exploitation Windows

Windows Server 2008 R2 SP1 nécessite PowerShell 4.0 ou version ultérieure. Microsoft recommande d’exécuter la dernière version, Windows Management Framework 5.1.

Configuration requise pour le système d’exploitation Linux

- systemd

- wget (pour télécharger le script d’installation)

- openssl

- gnupg (systèmes Debian uniquement)

Droit d’ouverture de session utilisateur locale pour les systèmes Windows

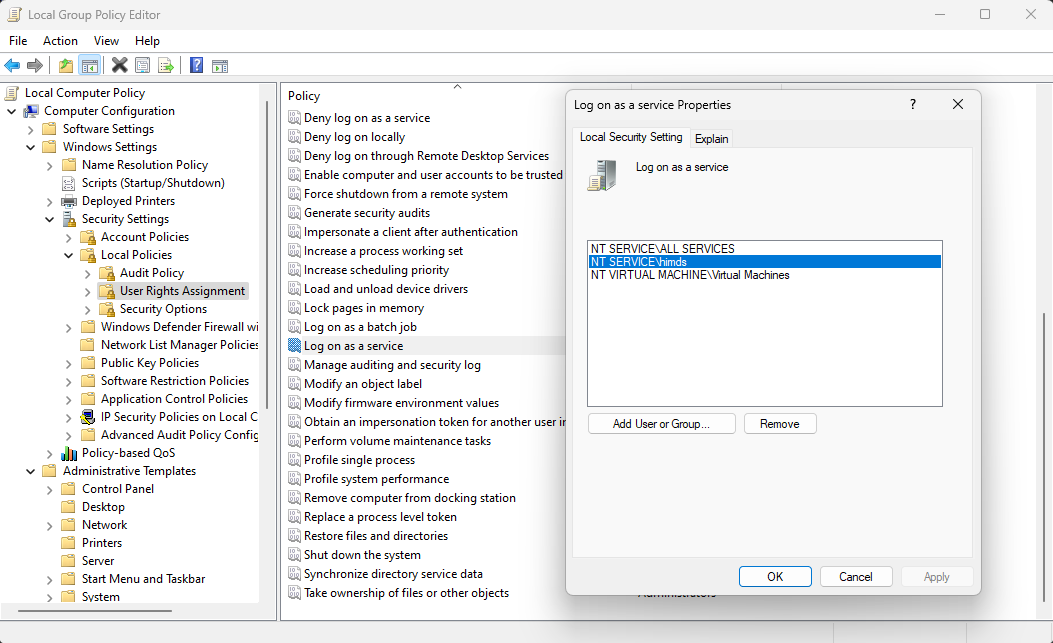

Le service HIMDS (Hybrid Instance Metadata Service) Azure s’exécute sous un compte virtuel à faible privilège, NT SERVICE\himds. Ce compte a besoin du droit « Se connecter en tant que service » dans Windows pour s’exécuter. Dans la plupart des cas, vous n’avez rien à faire, car ce droit est accordé aux comptes virtuels par défaut. Cependant, si votre organisation utilise la stratégie de groupe pour personnaliser ce paramètre, vous devez ajouter NT SERVICE\himds à la liste des comptes autorisés à se connecter en tant que service.

Vous pouvez vérifier la stratégie actuelle sur votre machine en ouvrant l’Éditeur de stratégie de groupe local (gpedit.msc) dans le menu Démarrer et en accédant à l’élément de stratégie suivant :

Configuration ordinateur > Paramètres Windows > Paramètres de sécurité > Stratégies locales > Attribution des droits utilisateur > Se connecter en tant que service

Vérifiez si NT SERVICE\ALL SERVICES, NT SERVICE\himds ou S-1-5-80-4215458991-2034252225-2287069555-1155419622-2701885083 (les identificateurs de sécurité statiques pour NT SERVICE\himds) figure dans la liste. Si aucun d’eux n’est dans la liste, vous devez collaborer avec votre administrateur de stratégie de groupe pour ajouter NT SERVICE\himds à toutes les stratégies qui configurent des attributions de droits de l’utilisateur sur vos serveurs. L’administrateur de stratégie de groupe doit effectuer la modification sur un ordinateur où l’agent Azure Connected Machine est installé pour que le sélecteur d’objets résolve correctement l’identité. L’agent n’a pas besoin d’être configuré ou connecté à Azure pour apporter cette modification.

Autorisations requises

Vous avez besoin des rôles intégrés Azure suivants pour différents aspects de la gestion des machines connectées :

- Pour intégrer des machines, vous devez disposer du rôle Azure Connected Machine Onboarding ou Contributeur pour le groupe de ressources dans lequel vous gérez les serveurs.

- Pour lire, modifier et supprimer une machine, vous devez être membre du rôle Administrateur des ressources Azure Connected Machine pour le groupe de ressources.

- Pour sélectionner un groupe de ressources dans la liste déroulante lors de l’utilisation de la méthode Générer un script, vous avez également besoin du rôle Lecteur pour ce groupe de ressources (ou d’un autre rôle qui comprend un accès Lecteur).

- Lors de l’association d’une étendue de liaison privée à un serveur Arc, vous devez disposer de l’autorisation Microsoft.HybridCompute/privateLinkScopes/read sur la ressource d’étendue de liaison privée.

Fournisseurs de ressources Azure

Les fournisseurs de ressources Azure suivants doivent être inscrits dans votre abonnement pour utiliser des serveurs avec Azure Arc. :

- Microsoft.HybridCompute

- Microsoft.GuestConfiguration

- Microsoft.HybridConnectivity

- Microsoft.AzureArcData (si vous envisagez d’activer Arc sur des serveurs SQL)

- Microsoft.Compute (pour le Gestionnaire de mise à jour Azure et les mises à niveau automatiques d’extension)

Pour inscrire les fournisseurs de ressources, utilisez les commandes suivantes :

Azure PowerShell :

Connect-AzAccount

Set-AzContext -SubscriptionId [subscription you want to onboard]

Register-AzResourceProvider -ProviderNamespace Microsoft.HybridCompute

Register-AzResourceProvider -ProviderNamespace Microsoft.GuestConfiguration

Register-AzResourceProvider -ProviderNamespace Microsoft.HybridConnectivity

Register-AzResourceProvider -ProviderNamespace Microsoft.AzureArcData

Azure CLI :

az account set --subscription "{Your Subscription Name}"

az provider register --namespace 'Microsoft.HybridCompute'

az provider register --namespace 'Microsoft.GuestConfiguration'

az provider register --namespace 'Microsoft.HybridConnectivity'

az provider register --namespace 'Microsoft.AzureArcData'

Vous pouvez également inscrire les fournisseurs de ressources dans le portail Azure.

Étapes suivantes

- Passez en revue les conditions de mise en réseau pour le déploiement de serveurs Azure Arc.

- Avant de déployer l’agent Azure Connected Machine et de l’intégrer à d’autres services de gestion et de monitoring Azure, consultez le Guide de planification et de déploiement. * Pour résoudre les problèmes, consultez le Guide de résolution des problèmes de connexion d’agent.