Identité et autorisation

Cet article décrit l’identité managée Microsoft Entra ID pour les serveurs avec Azure Arc, qui est utilisée pour l’authentification lors de la communication avec Azure et détaille deux rôles RBAC intégrés.

Identité managée Microsoft Entra ID

Chaque serveur avec Azure Arc dispose d’une identité managée Microsoft Entra ID affectée par le système qui lui est associée. Cette identité est utilisée par l’agent pour s’authentifier auprès d’Azure. Elle peut également être utilisée par des extensions ou d’autres applications autorisées sur votre système pour accéder aux ressources qui comprennent les jetons OAuth. L’identité managée apparaît dans le portail Microsoft Entra ID sous le même nom que la ressource de serveur avec Azure Arc. Par exemple, si votre serveur avec Azure Arc est nommé prodsvr01, une application d’entreprise dans Microsoft Entra ID portant le même nom s’affiche.

Chaque répertoire Microsoft Entra ID a une limite finie pour le nombre d'objets qu'il peut stocker. Une identité managée compte comme un objet dans le répertoire. Si vous planifiez un déploiement important de serveurs avec Azure Arc, vérifiez d’abord le quota disponible dans votre répertoire Microsoft Entra ID et envoyez une demande de support pour plus de quota si nécessaire. Vous pouvez voir le quota disponible et utilisé dans la réponse de l’API List Organizations sous la section « directorySizeLimit ».

L’identité managée est entièrement gérée par l’agent. Tant que l’agent reste connecté à Azure, il gère la rotation automatique des informations d’identification. Le certificat garantissant l'identité managée est valable pendant 90 jours. L’agent tente de renouveler le certificat lorsqu’il a 45 jours de validité restant. Si l’agent est hors connexion suffisamment longtemps pour expirer, l’agent devient également « expiré » et ne se connecte pas à Azure. Dans ce cas, la reconnexion automatique n’est pas possible et vous oblige à déconnecter et reconnecter l’agent à Azure à l’aide d’identifiants d’intégration.

Le certificat d’identité managée est stocké sur le disque local du système. Il est important de protéger ce fichier, car toute personne en possession de ce certificat peut demander un jeton auprès de Microsoft Entra ID. L’agent stocke le certificat dans C:\ProgramData\AzureConnectedMachineAgent\Certs\ sur Windows et /var/opt/azcmagent/certs sur Linux. L’agent applique automatiquement une liste de contrôle d’accès à cet annuaire, limitant l’accès aux administrateurs locaux et au compte « himds ». Ne modifiez pas l’accès aux fichiers de certificat ou modifiez-les par vous-même. Si vous pensez que les informations d’identification d’une identité managée affectée par le système ont été compromises, déconnectez l’agent d’Azure et reconnectez-le pour générer une nouvelle identité et de nouveaux identifiants. La déconnexion de l’agent supprime la ressource dans Azure, y compris son identité managée.

Lorsqu’une application sur votre système souhaite obtenir un jeton pour l’identité managée, elle émet une demande au point de terminaison d’identité REST à http://localhost:40342/identity. Il existe de légères différences dans la façon dont Azure Arc gère cette demande par rapport à la machine virtuelle Azure. La première réponse de l’API inclut un chemin d’accès à un jeton de défi situé sur le disque. Le jeton de défi est stocké dans C:\ProgramData\AzureConnectedMachineAgent\tokens sur Windows ou /var/opt/azcmagent/tokens sur Linux. L’appelant doit prouver qu’il a accès à ce dossier en lisant le contenu du fichier et en rééditant la demande avec ces informations dans l’en-tête d’autorisation. Le répertoire des jetons est configuré pour permettre aux administrateurs et à toute identité appartenant aux « applications d’extension d’agent hybride » (Windows) ou au groupe « himds » (Linux) de lire les jetons de défi. Si vous autorisez une application personnalisée à utiliser l’identité managée affectée par le système, vous devez ajouter son compte d’utilisateur au groupe approprié pour lui accorder l’accès.

Pour en savoir plus sur l'utilisation d'une identité gérée avec des serveurs compatibles avec Arc pour s'authentifier et accéder aux ressources Azure, consultez la vidéo suivante.

Rôles RBAC

Il existe deux rôles intégrés dans Azure que vous pouvez utiliser pour contrôler l’accès à un serveur avec Azure Arc :

Intégration Azure Connected Machine, destiné aux comptes utilisés pour connecter de nouvelles machines à Azure Arc. Ce rôle permet aux comptes de voir et de créer de nouveaux serveurs Arc, mais interdit la gestion des extensions.

Administrateur des ressources Azure Connected Machine, destiné aux comptes qui géreront les serveurs une fois connectés. Ce rôle permet aux comptes de lire, de créer et de supprimer des serveurs Arc, des extensions de machine virtuelle, des licences et des étendues de liaison privée.

Les rôles RBAC génériques dans Azure s’appliquent également aux serveurs avec Azure Arc, notamment Lecteur, Contributeur et Propriétaire.

Contrôle des accès et des identités

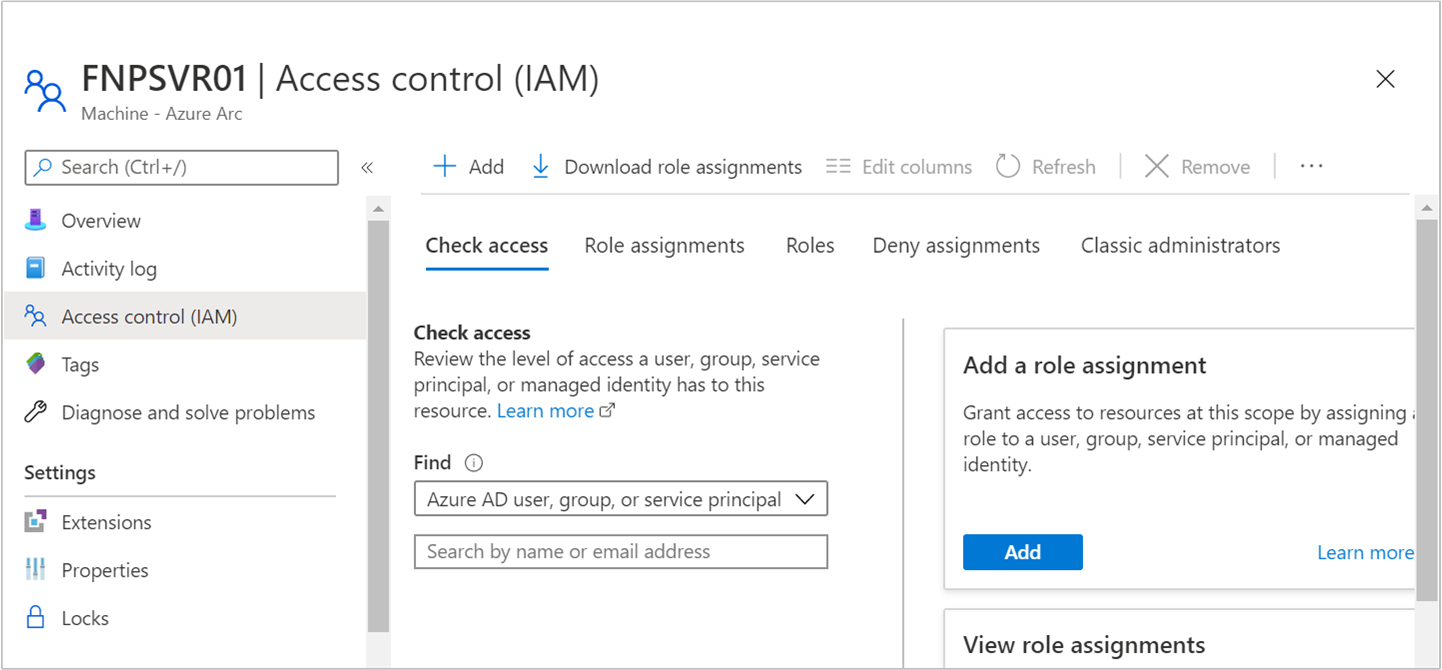

Le contrôle d’accès en fonction du rôle Azure est utilisé pour contrôler les comptes qui peuvent voir et gérer votre serveur avec Azure Arc. À partir de la page Contrôle d’accès (IAM) du portail Azure, vous pouvez vérifier qui a accès à votre serveur avec Azure Arc.

Les utilisateurs et les applications bénéficiant de l’accès à la ressource par le biais du rôle d’administrateur ou de contributeur peuvent apporter des modifications à la ressource, y compris le déploiement ou la suppression d’extensions sur la machine. Les extensions peuvent inclure des scripts arbitraires qui s’exécutent dans un contexte privilégié ; par conséquent, vous devez considérer tout contributeur sur la ressource Azure comme un administrateur indirect du serveur.

Le rôle Intégration d’Azure Connected Machine est disponible pour l’intégration à grande échelle et il peut uniquement lire ou créer de nouveaux serveurs avec Azure Arc dans Azure. Il ne peut pas servir à supprimer des serveurs déjà inscrits, ou à gérer des extensions. En tant que bonne pratique, nous vous recommandons d’attribuer ce rôle uniquement au principal du service Microsoft Entra utilisé pour l’intégration des machines à grande échelle.

En tant que membres du rôle Administrateur des ressources Azure Connected Machine, les utilisateurs peuvent lire, modifier, réintégrer et supprimer une machine. Ce rôle est conçu pour prendre en charge la gestion des serveurs avec Azure Arc, mais aucune autre ressource dans le groupe de ressources ou l’abonnement.

Commentaires

Bientôt disponible : Tout au long de 2024, nous allons supprimer progressivement GitHub Issues comme mécanisme de commentaires pour le contenu et le remplacer par un nouveau système de commentaires. Pour plus d’informations, consultez https://aka.ms/ContentUserFeedback.

Envoyer et afficher des commentaires pour