Note

L’accès à cette page nécessite une autorisation. Vous pouvez essayer de vous connecter ou de modifier les répertoires.

L’accès à cette page nécessite une autorisation. Vous pouvez essayer de changer de répertoire.

Cet article explique comment héberger des serveurs MCP (Remote Model Context Protocol ) sur Azure Functions. Vous allez également apprendre à utiliser l’authentification intégrée pour configurer l’autorisation du point de terminaison de serveur et mieux sécuriser vos outils IA.

Il existe deux façons d’héberger un serveur MCP distant dans Azure Functions :

| Option de serveur MCP | Descriptif | Idéal pour… |

|---|---|---|

| Serveur d’extension MCP | Utilise l’extension MCP Azure Functions pour créer des serveurs MCP personnalisés, où le déclencheur d’extension vous permet de définir vos points de terminaison d’outil. Ces serveurs sont pris en charge dans tous les langages Functions et sont développés, déployés et gérés comme toute autre application de fonction. | Lorsque vous connaissez déjà Functions et son modèle de programmation basé sur des liaisons. |

| Serveur auto-hébergé | Les fonctions peuvent héberger un projet de serveur MCP créé à l’aide des kits SDK MCP standard. | Lorsque vous avez déjà créé votre serveur à l’aide des kits SDK MCP officiels et que vous recherchez un hébergement piloté par les événements, serverless et évolutif dans Azure. |

Note

La possibilité d'héberger des serveurs MCP avec Azure Functions que vous créez à l'aide des SDK MCP officiels est actuellement en préversion.

Ce tutoriel traite des deux options de serveur MCP prises en charge par Functions. Sélectionnez l’onglet qui correspond le mieux à votre scénario.

Dans ce tutoriel, vous utilisez Visual Studio Code pour :

- Créez un projet de serveur MCP à l’aide de l’extension MCP.

- Exécutez et vérifiez votre serveur MCP localement.

- Créez une application de fonction dans Azure.

- Déployez votre projet de serveur MCP.

- Activez l’authentification intégrée.

Important

Cet article prend actuellement en charge uniquement C#, Python et TypeScript. Pour suivre le guide de démarrage rapide, sélectionnez l’une de ces langues prises en charge en haut de l’article.

Cet article prend en charge la version 4 du modèle de programmation Node.js pour Azure Functions.

Cet article prend en charge la version 2 du modèle de programmation Python pour Azure Functions.

Prerequisites

Visual Studio Code avec ces extensions :

Extension Azure Functions Cette extension nécessite Azure Functions Core Tools et tente de l’installer lorsqu’elle n’est pas disponible.

Azure CLI. Vous pouvez également exécuter des commandes Azure CLI dans Azure Cloud Shell.

Un compte Azure avec un abonnement actif. Créez un compte gratuitement.

Créer votre projet de serveur MCP

Utilisez Visual Studio Code pour créer localement un projet de serveur MCP dans votre langue préférée.

Dans Visual Studio Code, appuyez sur F1 pour ouvrir la palette de commandes. Recherchez et exécutez la commande

Azure Functions: Create New Project....Choisissez l’emplacement de répertoire pour votre espace de travail de projet et optez pour Sélectionner. Vous devez créer un dossier ou choisir un dossier vide pour l’espace de travail du projet. Ne choisissez pas de dossier de projet qui fait déjà partie d’un espace de travail.

Quand vous y êtes invité, indiquez les informations suivantes :

Prompt Sélection Sélectionner un type de projet Choisissez C#.Sélectionner un runtime .NET Choisissez .NET 8.0 LTS.Sélectionner un modèle pour la première fonction de votre projet Choisissez MCP Tool trigger.Fournir un nom de fonction Tapez McpTrigger.Spécifiez un espace de noms Tapez My.Functions.Niveau d’autorisation Choisissez FUNCTION, ce qui nécessite une clé d’accès lors de la connexion au serveur MCP distant.Sélectionner la façon dont vous souhaitez ouvrir votre projet Choisissez Open in current window.

Quand vous y êtes invité, indiquez les informations suivantes :

Prompt Sélection Sélectionner un type de projet Choisissez TypeScript.Sélectionner un modèle pour la première fonction de votre projet Choisissez MCP Tool trigger.Fournir un nom de fonction Tapez mcpToolTrigger.Niveau d’autorisation Choisissez FUNCTION, ce qui nécessite une clé d’accès lors de la connexion au serveur MCP distant.Sélectionner la façon dont vous souhaitez ouvrir votre projet Choisissez Open in current window.

Quand vous y êtes invité, indiquez les informations suivantes :

Prompt Sélection Sélectionner un type de projet Choisissez Python.Sélectionner un interpréteur Python pour créer un environnement virtuel Choisissez votre interpréteur Python préféré. Si une option n’est pas affichée, tapez le chemin complet de votre fichier binaire Python. Sélectionner un modèle pour la première fonction de votre projet Choisissez MCP Tool trigger.Nom de la fonction que vous souhaitez créer Saisissez mcp_trigger.Niveau d’autorisation Choisissez FUNCTION, ce qui nécessite une clé d’accès lors de la connexion au serveur MCP distant.Sélectionner la façon dont vous souhaitez ouvrir votre projet Choisissez Open in current window.

À l’aide de ces informations, Visual Studio Code génère un projet de code pour un déclencheur de serveur MCP. Vous pouvez voir les fichiers de projet locaux dans l’Explorateur.

Démarrer le serveur MCP localement

Les applications de fonction ont besoin d’un composant de stockage à exécuter. Avant de démarrer le serveur, démarrez l’émulateur de stockage local :

Dans local.setting.json, vérifiez que vous avez les éléments nécessaires pour

"AzureWebJobsStorage": "UseDevelopmentStorage=true".Dans Visual Studio Code, appuyez sur F1 pour ouvrir la palette de commandes. Dans la palette de commandes, recherchez et sélectionnez

Azurite: Start.Regardez la barre inférieure et vérifiez que les services d’émulation Azurite sont en cours d’exécution. Si c’est le cas, vous pouvez maintenant exécuter le serveur localement.

Pour commencer à s’exécuter localement, appuyez sur F5.

Les applications de fonction ont besoin d’un composant de stockage à exécuter. Avant de démarrer le serveur, démarrez l’émulateur de stockage local :

Dans local.setting.json, vérifiez que vous disposez

"AzureWebJobsStorage": "UseDevelopmentStorage=true".Dans Visual Studio Code, appuyez sur F1 pour ouvrir la palette de commandes. Dans la palette de commandes, recherchez et sélectionnez

Azurite: Start.Regardez la barre inférieure et vérifiez que les services d’émulation Azurite sont en cours d’exécution. Si c’est le cas, vous pouvez maintenant exécuter le serveur localement.

Pour commencer à s’exécuter localement, appuyez sur F5.

Les applications de fonction ont besoin d’un composant de stockage à exécuter. Avant de démarrer le serveur, démarrez l’émulateur de stockage local :

Dans local.setting.json, assurez-vous que vous avez

"AzureWebJobsStorage": "UseDevelopmentStorage=true".Dans Visual Studio Code, appuyez sur F1 pour ouvrir la palette de commandes. Dans la palette de commandes, recherchez et sélectionnez

Azurite: Start.Regardez la barre inférieure et vérifiez que les services d’émulation Azurite sont en cours d’exécution. Si c’est le cas, vous pouvez maintenant exécuter le serveur localement.

Pour commencer à s’exécuter localement, appuyez sur F5.

Tester le serveur

Recherchez le

.vscoderépertoire et ouvrezmcp.json. L’éditeur doit ajouter les informations de connexion du serveur.Démarrez le serveur en sélectionnant le bouton Démarrer au-dessus du nom du serveur.

Lorsque vous vous connectez au serveur, vous voyez le nombre d’outils disponibles au-dessus du nom du serveur.

Ouvrez la conversation Copilot visual Studio Code en mode agent, puis posez une question. Par exemple, « Accueillez avec #votre-nom-de-serveur-local ». Cette question garantit que Copilot utilise le serveur pour répondre à la question.

Lorsque Copilot demande d’exécuter un outil à partir du serveur MCP local, sélectionnez Autoriser.

Déconnectez-vous du serveur lorsque vous terminez le test en sélectionnant Arrêter et

Cntrl+Cpour arrêter son exécution localement.

Conseil / Astuce

Dans la fenêtre de conversation Copilot, sélectionnez l’icône d’outil en bas pour afficher la liste des serveurs et des outils disponibles pour la conversation. Vérifiez que le serveur MCP local est vérifié lors du test.

Autorisation du serveur MCP distant

Il existe deux façons de réduire ou d’empêcher l’utilisation non autorisée de vos points de terminaison de serveur MCP distants :

| Méthode | Descriptif |

|---|---|

| Authentification du serveur intégrée (préversion) | Les fonctionnalités incluent une authentification et une autorisation intégrées Azure App Service qui mettent en œuvre les exigences OAuth du protocole de spécification d'autorisation MCP. Les clients qui tentent d’accéder au serveur sont redirigés vers un fournisseur d’identité configuré, tel que Microsoft Entra ID, pour l’authentification avant d’être autorisés à se connecter. Cette méthode fournit le niveau de sécurité le plus élevé pour vos points de terminaison d’outil. |

| Authentification basée sur une clé | Par défaut, Functions implémente une exigence de clé d’accès afin que les clients qui tentent d’utiliser les outils serveur MCP doivent présenter une valeur de clé secrète partagée dans l’en-tête de requête. Bien qu’elles ne fournissent pas le même niveau de sécurité que l’authentification OAuth, les clés d’accès compliquent l’accès aux outils publics. Utilisez un niveau d’accès Anonymous pour désactiver les clés d’accès dans votre serveur lors de l’utilisation de l’authentification basée sur OAuth. |

Note

Ce tutoriel contient des instructions de configuration détaillées pour la fonctionnalité d’authentification et d’autorisation de serveur intégrée, qui peut également être appelée authentification App Service dans d’autres articles. Vous trouverez une vue d’ensemble de la fonctionnalité et des conseils d’utilisation dans l’article Configurer l’autorisation de serveur intégrée (préversion).

Désactiver l’authentification basée sur des clés

La fonctionnalité d’autorisation de serveur intégrée est un composant distinct d’Azure Functions. Lorsque vous utilisez l’authentification du serveur, il est préférable de d’abord désactiver l’authentification basée sur des clés en autorisant l’accès anonyme.

Pour désactiver l’authentification basée sur l’hôte dans votre serveur MCP, définissez-le system.webhookAuthorizationLevelAnonymous dans le host.json fichier :

{

"version": "2.0",

"extensions": {

"mcp": {

...

"system": {

"webhookAuthorizationLevel": "Anonymous"

}

}

}

}

Créer l’application de fonction dans Azure

Créez une application de fonction dans le plan Flex Consumption dans Azure qui héberge votre serveur MCP.

Dans le portail Azure, dans le menu ou la page Accueil, sélectionnez Créer une ressource.

Sélectionnez Démarrer, puis Créer sous Application de fonction.

Sous Sélectionner une option d’hébergement, choisissez Consommation flexible>Sélectionner.

Dans la page Informations de base , utilisez les paramètres de l’application de fonction comme spécifié dans le tableau suivant :

Réglage Valeur suggérée Descriptif Subscription Votre abonnement Abonnement dans lequel vous créez votre application de fonction. Groupe de ressources myResourceGroup Nom du nouveau groupe de ressources dans lequel vous créez votre application de fonction. Nom de l’application de fonction Nom unique au monde Nom qui identifie votre nouvelle application de fonction. Les caractères valides sont a-z(insensible à la casse),0-9et-.Region Région recommandée Sélectionnez une région proche de chez vous, ou proche d’autres services auxquels vos fonctions peuvent accéder. Les régions non prises en charge ne sont pas affichées. Pour plus d’informations, consultez Afficher les régions actuellement prises en charge. Pile d’exécution Langage préféré Choisissez l’une des piles de runtime de langage prises en charge. La modification dans le portail à l’aide de Visual Studio Code pour le web est actuellement disponible uniquement pour les applications Node.js, PowerShell et Python. La bibliothèque de classes C# et les fonctions Java doivent être développées localement. Version Version du langage Choisissez une version prise en charge de votre pile de runtime de langage. Taille des instances Par défaut Détermine la quantité de mémoire d’instance allouée pour chaque instance de votre application. Pour plus d’informations, consultez Tailles d’instance. Dans la page Stockage , acceptez le comportement par défaut de création d’un compte de stockage hôte par défaut ou choisissez d’utiliser un compte de stockage existant.

Dans la page Surveillance , vérifiez que l’option Activer Application Insights est sélectionnée. Acceptez la valeur par défaut pour créer une instance Application Insights, ou choisissez d’utiliser une instance existante. Lorsque vous créez une instance Application Insights, vous êtes également invité à sélectionner un espace de travail Log Analytics.

Dans la page Authentification , remplacez le type d’authentification par Identité managée pour toutes les ressources. Avec cette option, une identité managée affectée par l’utilisateur est également créée que votre application utilise pour accéder à ces ressources Azure à l’aide de l’authentification Microsoft Entra ID. Les identités managées avec l’ID Microsoft Entra fournissent le niveau de sécurité le plus élevé pour la connexion aux ressources Azure.

Acceptez les options par défaut dans les onglets restants, puis sélectionnez Vérifier + créer pour passer en revue la configuration de l’application que vous avez choisie.

Lorsque vous êtes satisfait, sélectionnez Créer pour approvisionner et déployer l’application de fonction et les ressources associées.

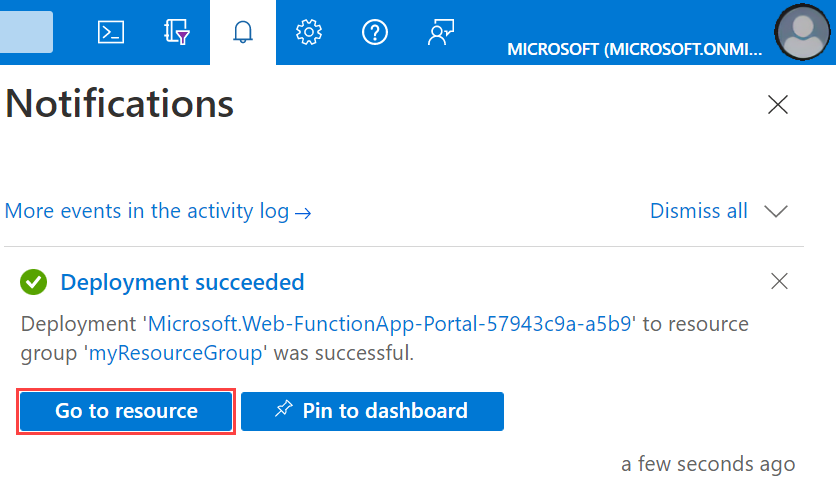

Cliquez sur l’icône Notifications en haut à droite du portail pour voir le message Le déploiement a été effectué.

Sélectionnez Accéder à la ressource pour afficher votre nouvelle application de fonction. Vous pouvez également sélectionner Épingler au tableau de bord. L’épinglage permet de revenir plus facilement à cette ressource d’application de fonction à partir de votre tableau de bord.

Déployer le projet de serveur MCP

Important

Le déploiement vers une application de fonction existante remplace toujours le contenu de cette application dans Azure.

Dans la palette de commandes, entrez puis sélectionnez Azure Functions : Déployer sur une application de fonction.

Sélectionnez l’application de fonction que vous venez de créer. Quand vous êtes invité à remplacer les déploiements précédents, sélectionnez Déployer pour déployer le code de votre fonction sur la nouvelle ressource de l’application de fonction.

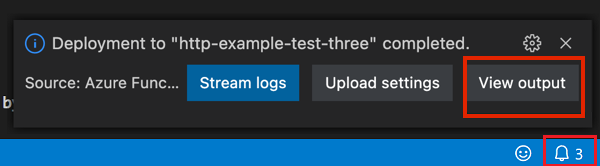

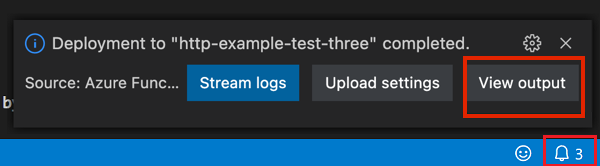

Une fois le déploiement terminé, sélectionnez Afficher la sortie pour voir les résultats de la création et du déploiement, y compris les ressources Azure que vous avez créées. Si vous manquez la notification, sélectionnez l’icône de la cloche dans le coin inférieur droit pour la voir à nouveau.

Les applications Python vous obligent également à ajouter ce paramètre d’application :

PYTHONPATH=/home/site/wwwroot/.python_packages/lib/site-packages.

Vous pouvez maintenant déployer le projet de serveur :

Important

Le déploiement vers une application de fonction existante remplace toujours le contenu de cette application dans Azure.

Dans la palette de commandes, entrez puis sélectionnez Azure Functions : Déployer sur une application de fonction.

Sélectionnez l’application de fonction que vous venez de créer. Quand vous êtes invité à remplacer les déploiements précédents, sélectionnez Déployer pour déployer le code de votre fonction sur la nouvelle ressource de l’application de fonction.

Une fois le déploiement terminé, sélectionnez Afficher la sortie pour voir les résultats de la création et du déploiement, y compris les ressources Azure que vous avez créées. Si vous manquez la notification, sélectionnez l’icône de la cloche dans le coin inférieur droit pour la voir à nouveau.

Une fois le déploiement terminé, vous devez voir une notification dans Visual Studio Code sur la connexion au serveur. Sélectionnez le bouton Se connecter pour que l’éditeur configure les informations de connexion du serveur dans mcp.json.

Activer l’autorisation et l’authentification intégrées du serveur

L’instruction suivante montre comment activer la fonctionnalité d’autorisation et d’authentification intégrée sur l’application serveur et configurer Microsoft Entra ID en tant que fournisseur d’identité. Lorsque vous avez terminé, vous testez en vous connectant au serveur dans Visual Studio Code et vous voyez que vous êtes invité à vous authentifier avant de vous connecter.

Configurer l’authentification sur l’application serveur

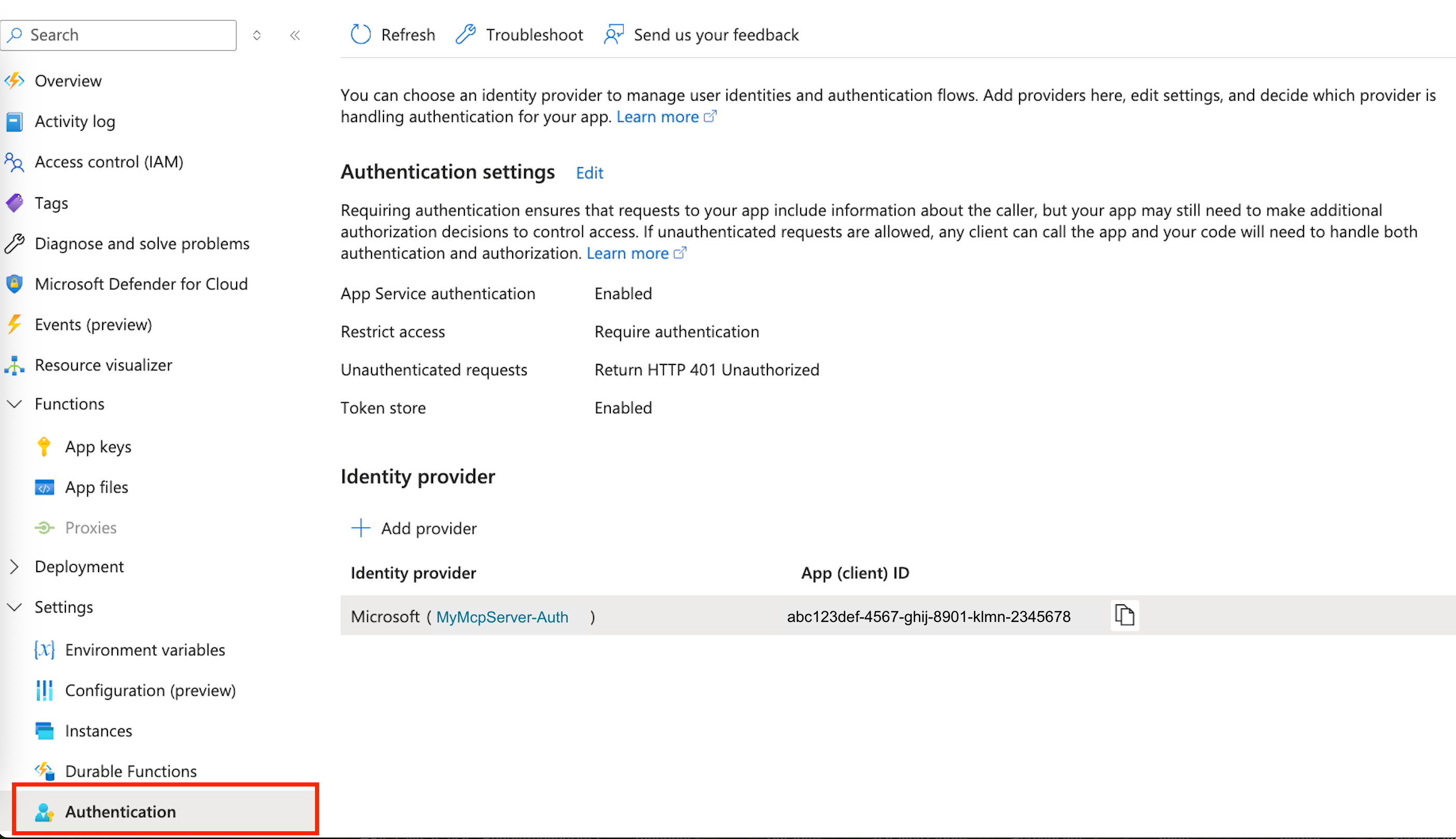

Ouvrez l’application serveur sur le portail Azure, puis sélectionnezAuthentification> dans le menu de gauche.

Sélectionnez Ajouter un fournisseur> d’identitéMicrosoft comme fournisseur d’identité.

Pour choisir un locataire pour votre application et ses utilisateurs, sélectionnez Configuration de la main-d’œuvre (locataire actuel).

Sous Inscription de l’application : utilisez ces paramètres :

Réglage Sélection Type d’inscription d’application Créer un enregistrement d'application Nom Entrez un nom descriptif pour votre application Expiration du secret client Recommandé : 180 jours Types de comptes pris en charge Locataire actuel - Locataire unique Sous Vérifications supplémentaires :, pour les conditions requises pour l’application cliente , sélectionnez Autoriser les demandes à partir d’applications clientes spécifiques, sélectionnez l’icône crayon, ajoutez l’ID

aebc6443-996d-45c2-90f0-388ff96faa56client Visual Studio Code, puis sélectionnez OK. Laissez les autres sections comme elles le sont.Sous paramètres d’authentification App Service , utilisez ces paramètres :

Réglage Sélection Restreindre l’accès Exiger l’authentification Demandes non authentifiées HTTP 401 Non autorisé : recommandé pour les API Magasin de jetons Cochez la case pour autoriser l'actualisation du jeton Sélectionnez Ajouter. Une fois que les paramètres se propagent, vous devez voir le résultat suivant :

Préautoriser Visual Studio Code comme client

Sélectionnez le nom de l’application Entra en regard de Microsoft. Cette action vous permet d’accéder à la vue d’ensemble de la ressource d’application Entra.

Dans le menu de gauche, recherchez Gérer -> Exposer une API.

Sous Applications clientes autorisées, sélectionnez +Ajouter une application cliente.

Entrez l’ID client de Visual Studio Code :

aebc6443-996d-45c2-90f0-388ff96faa56.Sélectionnez la case devant la lunette qui ressemble à

api://abcd123-efg456-hijk-7890123/user_impersonation.Sélectionnez Ajouter une application.

Configurer les métadonnées de ressources protégées (aperçu)

Dans la même vue Exposer une API , recherchez la section Étendues et copiez l’étendue qui permet aux administrateurs et aux utilisateurs de donner leur consentement à l’application Entra. Cette valeur ressemble à

api://abcd123-efg456-hijk-7890123/user_impersonation.Exécutez la même commande que précédemment pour ajouter le paramètre

WEBSITE_AUTH_PRM_DEFAULT_WITH_SCOPES:az functionapp config appsettings set --name <function-app-name> --resource-group <resource-group-name> --settings "WEBSITE_AUTH_PRM_DEFAULT_WITH_SCOPES=<scope>"En outre, dans la vue Exposer une API, recherchez l’URI de l’ID d’application (cela ressemble à

api://abcd123-efg456-hijk-7890123) en haut, puis enregistrez cette information pour l’étape ultérieure.

Se connecter au serveur

Ouvrez mcp.json à l’intérieur du .vscode répertoire.

Lorsque vous sélectionnez Se connecter dans la fenêtre contextuelle après le déploiement, Visual Studio Code remplit le fichier avec les informations de connexion du serveur.

Si vous manquez cette étape, vous pouvez également ouvrir La sortie (Ctrl/Cmd+Shift+U) pour rechercher le bouton de connexion en ligne à la fin des journaux de déploiement.

Vous pouvez également ajouter manuellement des informations de connexion :

Obtenez le domaine du serveur en exécutant la commande suivante :

az functionapp show --name <FUNCTION_APP_NAME> --resource-group <RESOURCE_GROUP_NAME> --query "defaultHostName" --output tsvDans Visual Studio Code, ouvrez la palette de commandes, recherchez et exécutez la commande MCP : Ajouter un serveur... , puis suivez les invites suivantes :

Prompt Suggestion Type de serveur à ajouter HTTP URL de votre serveur MCP https://<FUNCTION_APP_NAME>.azurewebsites.azurewebsites.net/runtime/webhooks/mcpNom du serveur remote-mcp-server Où installer le serveur Workspace Visual Studio Code ouvre le

mcp.jsonfichier de paramètre pour vous.

Suivez les instructions de la section suivante pour vous connecter au serveur en fonction de la façon dont vous avez configuré l’authentification.

Avec l’authentification et l’autorisation intégrées

Démarrez le serveur distant en sélectionnant le bouton Démarrer au-dessus du nom du serveur.

Lorsque vous êtes invité à vous authentifier auprès de Microsoft, sélectionnez Autoriser, puis connectez-vous avec votre e-mail (celui utilisé pour se connecter au portail Azure).

Lorsque vous vous connectez correctement au serveur, vous voyez le nombre d’outils disponibles au-dessus du nom du serveur.

Ouvrez la conversation Copilot visual Studio Code en mode agent, puis posez une question. Par exemple :

Greet with #your-remote-mcp-server-name.Arrêtez le serveur à la fin du test.

Pour comprendre en détail ce qui se passe quand Visual Studio Code tente de se connecter au serveur MCP distant, consultez le protocole d’autorisation du serveur.

Avec la clé d’accès

Si vous n’activez pas l’authentification et l’autorisation intégrées et que vous souhaitez plutôt vous connecter à votre serveur MCP à l’aide d’une clé d’accès, la mcp.json clé d’accès Functions doit contenir la clé d’accès Functions dans les en-têtes de requête d’une inscription de serveur.

Visual Studio remplit automatiquement la clé d’accès lorsque vous démarrez le serveur.

Le mcp.json fichier doit ressembler à l’exemple suivant :

{

"servers": {

"remote-mcp-server": {

"type": "http",

"url": "https://${input:functionapp-domain}/runtime/webhooks/mcp",

"headers": {

"x-functions-key": "${input:functions-key}"

}

}

},

"inputs": [

{

"type": "promptString",

"id": "functions-key",

"description": "Functions App Key",

"password": true

},

{

"type": "promptString",

"id": "functionapp-domain",

"description": "The domain of the function app.",

"password": false

}

]

}

Si vous souhaitez trouver la clé d’accès vous-même, accédez à l’application de fonction sur le portail Azure. Dans le menu de gauche, recherchez fonctions -> Touches d’application. Sous la section Clés système, recherchez celle nommée mcp_extension.

Conseil / Astuce

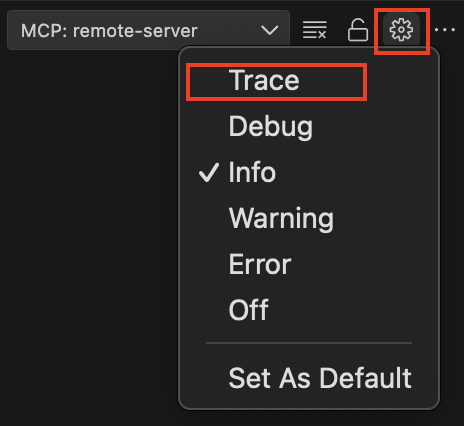

Pour afficher les journaux de connexion, accédez au nom du serveur, puis sélectionnez Autres>afficher la sortie. Pour plus d’informations sur l’interaction entre le client (Visual Studio Code) et le serveur MCP distant, sélectionnez l’icône d’engrenage et sélectionnez Trace.

Configurer l’agent Azure AI Foundry pour utiliser vos outils

Vous pouvez configurer un agent sur Azure AI Foundry pour utiliser des outils exposés par des serveurs MCP hébergés sur Azure Functions.

Dans le portail Foundry, recherchez l’agent que vous souhaitez configurer avec les serveurs MCP hébergés sur Functions.

Sous Outils, sélectionnez le bouton Ajouter , puis sélectionnez + Ajouter un nouvel outil.

Sélectionnez l’onglet Personnalisé , puis sélectionnez McP (Model Context Protocol) et le bouton Créer .

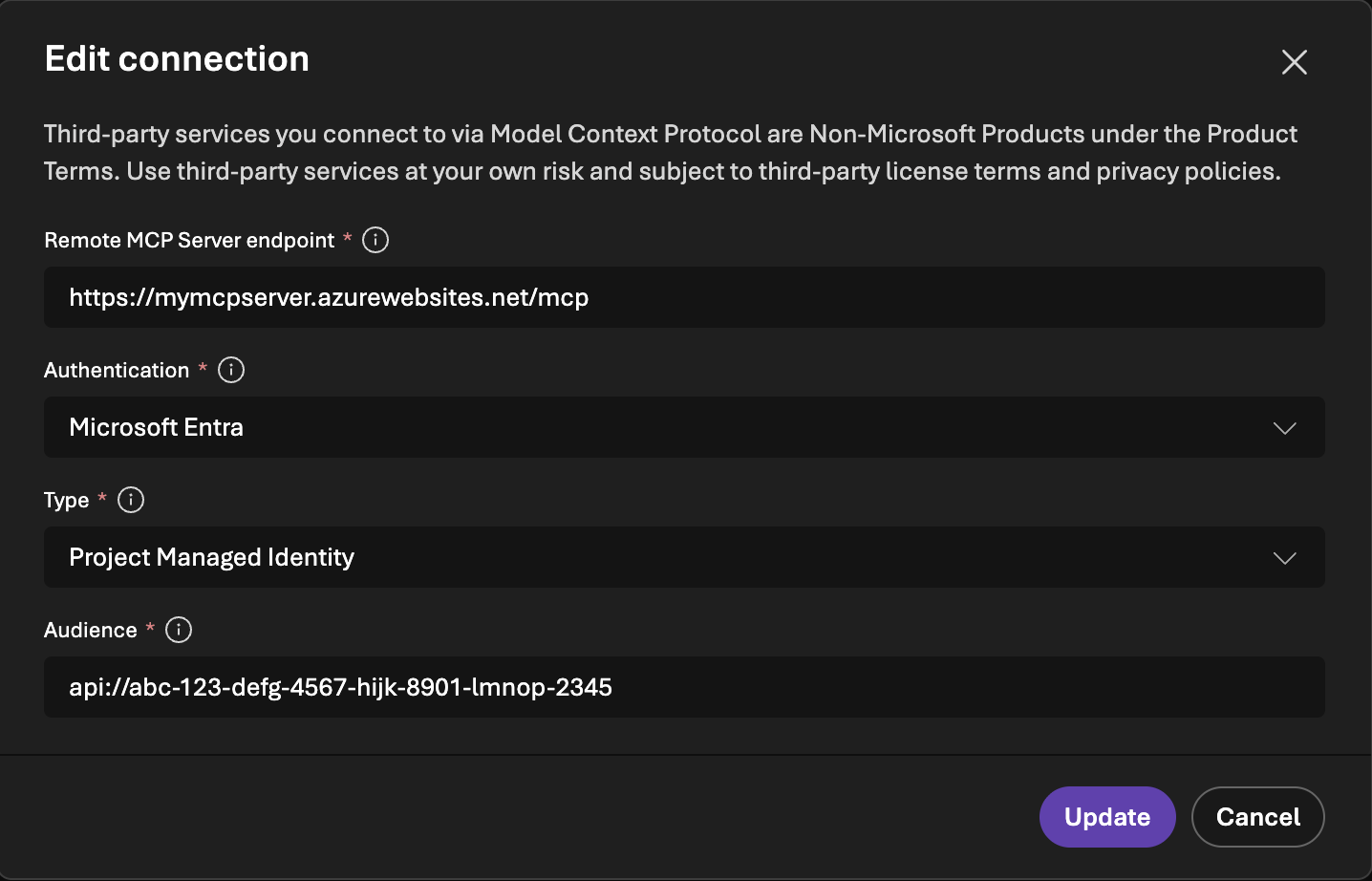

Renseignez les informations suivantes :

- Nom : Nom du serveur

- Point de terminaison du serveur MCP distant :

- Serveur d’extension MCP :

https://<server domain>/runtime/webhooks/mcp - Serveur auto-hébergé :

https://<server domain>/mcp

- Serveur d’extension MCP :

- Authentification : choisir « Microsoft Entra »

- Type : Choisissez « Identité managée du projet »

- Public : Il s’agit de l’URI d’identification de l’application Entra provenant de la configuration des métadonnées de ressources protégées

Par exemple:

Sélectionnez Se connecter.

Testez en posant une question qui peut être répondue à l’aide d’un outil serveur dans la fenêtre de conversation.

Protocole d’autorisation du serveur

Dans la sortie de débogage de Visual Studio Code, vous voyez une série de requêtes et de réponses lorsque le client mcP et le serveur interagissent. Lorsque vous utilisez l’autorisation de serveur MCP intégrée, vous voyez la séquence d’événements suivante :

- L’éditeur envoie une demande d’initialisation au serveur MCP.

- Le serveur MCP répond avec une erreur indiquant que l’autorisation est requise. La réponse inclut un pointeur vers les métadonnées de ressource protégées (PRM) de l’application. La fonctionnalité d’autorisation intégrée génère le PRM pour l’application serveur.

- L’éditeur récupère le PRM et l’utilise pour identifier le serveur d’autorisation.

- L’éditeur tente d’obtenir des métadonnées de serveur d’autorisation (ASM) à partir d’un point de terminaison connu sur le serveur d’autorisation.

- Microsoft Entra ID ne prend pas en charge l'ASM sur le point de terminaison connu, l'éditeur utilise donc le point de terminaison de métadonnées OpenID Connect pour obtenir l'ASM. Il tente de le découvrir en insérant le point de terminaison connu avant toute autre information de chemin d’accès.

- Les spécifications OpenID Connect définissaient en fait le point de terminaison bien connu comme étant situé après les informations de chemin, et c'est là que Microsoft Entra ID l'héberge. Par conséquent, l’éditeur réessaye avec ce format.

- L’éditeur récupère correctement l’ASM. Il utilise ensuite ces informations avec son propre ID client pour effectuer une connexion. À ce stade, l’éditeur vous invite à vous connecter et à donner son consentement à l’application.

- En supposant que vous vous connectez correctement et que vous consentez, l’éditeur termine l’authentification. Il répète la demande d’initialisation sur le serveur MCP, cette fois-ci en incluant un jeton d’autorisation dans la demande. Ce réessai n’est pas visible au niveau de sortie Debug, mais vous pouvez le voir dans le niveau de sortie Trace.

- Le serveur MCP valide le jeton et répond avec une réponse réussie à la demande d’initialisation. Le flux MCP standard continue à partir de ce point, ce qui aboutit finalement à la découverte de l’outil MCP défini dans cet exemple.

Résolution des problèmes

Si vous rencontrez des problèmes, demandez à GitHub Copilot d’obtenir de l’aide. Voici quelques idées spécifiques pour la résolution des problèmes :

Aucune autre idée à ce moment-là. N’oubliez pas de demander à Copilot de discuter des erreurs qui se produisent.

Étapes suivantes

Découvrez comment inscrire des serveurs MCP hébergés par Azure Functions sur le Centre d’API Azure.