Notes

L’accès à cette page nécessite une autorisation. Vous pouvez essayer de vous connecter ou de modifier des répertoires.

L’accès à cette page nécessite une autorisation. Vous pouvez essayer de modifier des répertoires.

Utilisez le programme d’installation du client pour installer l’agent Azure Monitor sur des appareils clients Windows et envoyer des données de surveillance à votre espace de travail Log Analytics.

L’extension de l’agent Azure Monitor et le programme d’installation installent le même agent sous-jacent et utilisent des règles de collecte de données pour configurer la collecte de données.

Cet article explique comment installer l’agent Azure Monitor sur les appareils clients Windows en utilisant programme d’installation du client, et comment associer des règles de collecte de données à vos appareils clients Windows.

Remarque

Cet article fournit une aide spécifique pour installer l’agent Azure Monitor sur les appareils clients Windows, avec des limitations. Pour obtenir de l’aide sur l’installation et la gestion standard de l’agent, consultez l’aide sur la gestion de l’extension de l’agent.

Comparaison avec l’extension de machine virtuelle

Voici une comparaison entre l’utilisation du programme d’installation du client et l’utilisation de l’extension de machine virtuelle pour l’agent Azure Monitor :

| Composant fonctionnel | Méthode pour les machines virtuelles ou les serveurs via l’extension | Méthode destinée aux clients via le programme d’installation |

|---|---|---|

| Méthode d’installation de l’agent | Extension de machine virtuelle | Programme d’installation client |

| Agent installé | Agent Azure Monitor | Agent Azure Monitor |

| Authentification | Identité managée | Jeton d’appareil Microsoft Entra |

| Configuration centrale | Contrôleurs de domaine en continu | Contrôleurs de domaine en continu |

| Association de règles de configuration à des agents | Les règles de collecte de données sont associées directement à des ressources de machine virtuelle individuelles. | Les règles de collecte de données sont associées à un objet surveillé, qui est mappé à tous les appareils du locataire Microsoft Entra. |

| Chargement de données sur Log Analytics | Points de terminaison Log Analytics | Points de terminaison Log Analytics |

| Prise en charge des fonctionnalités | Toutes les fonctionnalités documentées | Fonctionnalités dépendantes de l’extension de l’agent Azure Monitor qui ne nécessitent pas d’extensions supplémentaires (inclut la prise en charge du filtrage des événements Windows de Microsoft Sentinel) |

| Options réseau | Prise en charge des proxys, prise en charge des liaisons privées | Prise en charge du proxy uniquement |

Types d’appareils pris en charge

| Type d’appareil | Pris en charge ? | Méthode d’installation | Informations supplémentaires |

|---|---|---|---|

| Appareils de bureau, stations de travail Windows 11, 10 | Oui | Programme d’installation client | Installe l’agent à l’aide d’un programme d’installation Windows MSI. |

| Ordinateurs portables Windows 11, 10 | Oui | Programme d’installation client | Installe l’agent en utilisant un programme d’installation MSI Windows (l’installation fonctionne sur les ordinateurs portables, mais l’agent n’est pas encore optimisé pour la consommation de la batterie ou du réseau). |

| Machines virtuelles, groupes identiques | Non | Extension de machine virtuelle | Installe l’agent en utilisant le framework d’extension Azure. |

| Serveurs locaux | Non | Extension de machine virtuelle (avec agent Azure Arc) | Installe l’agent en utilisant le framework d’extension Azure, fournie en local en installant l’agent Azure Arc. |

Important

Azure Monitor ne prend pas en charge la mise en veille prolongée. Si l’ordinateur de l’agent est en veille prolongée, vous risquez de perdre les données de surveillance.

Prérequis

La machine doit exécuter la version 10 RS4 ou ultérieure du système d’exploitation client Windows.

Pour pouvoir télécharger le programme d’installation, la machine doit disposer de C++ Redistributable 2015 ou ultérieur.

La machine doit être jointe à un domaine, à un locataire Microsoft Entra (machines jointes ou avec jonction hybride). Quand la machine est jointe à un domaine, l’agent peut récupérer des jetons d’appareil Microsoft Entra pour s’authentifier et récupérer des règles de collecte de données à partir d’Azure.

Vérifiez si vous avez besoin d’autorisations d’administrateur de locataire sur le locataire Microsoft Entra.

L’appareil doit avoir accès aux points de terminaison HTTPS suivants :

•

global.handler.control.monitor.azure.com•

<virtual-machine-region-name>.handler.control.monitor.azure.com

Exemple :westus.handler.control.azure.com•

<log-analytics-workspace-id>.ods.opinsights.azure.com

Exemple :12345a01-b1cd-1234-e1f2-1234567g8h99.ods.opinsights.azure.comSi vous utilisez des liaisons privées sur l’agent, vous devez également ajouter les points de terminaison de collecte de données.

Une règle de collecte de données que vous voulez associer aux appareils. Créez une règle de collecte de données le cas échéant. N’associez pas encore la règle à des ressources.

Avant d’utiliser une cmdlet PowerShell, vérifiez que le module PowerShell lié à la cmdlet est installé et importé.

Limites

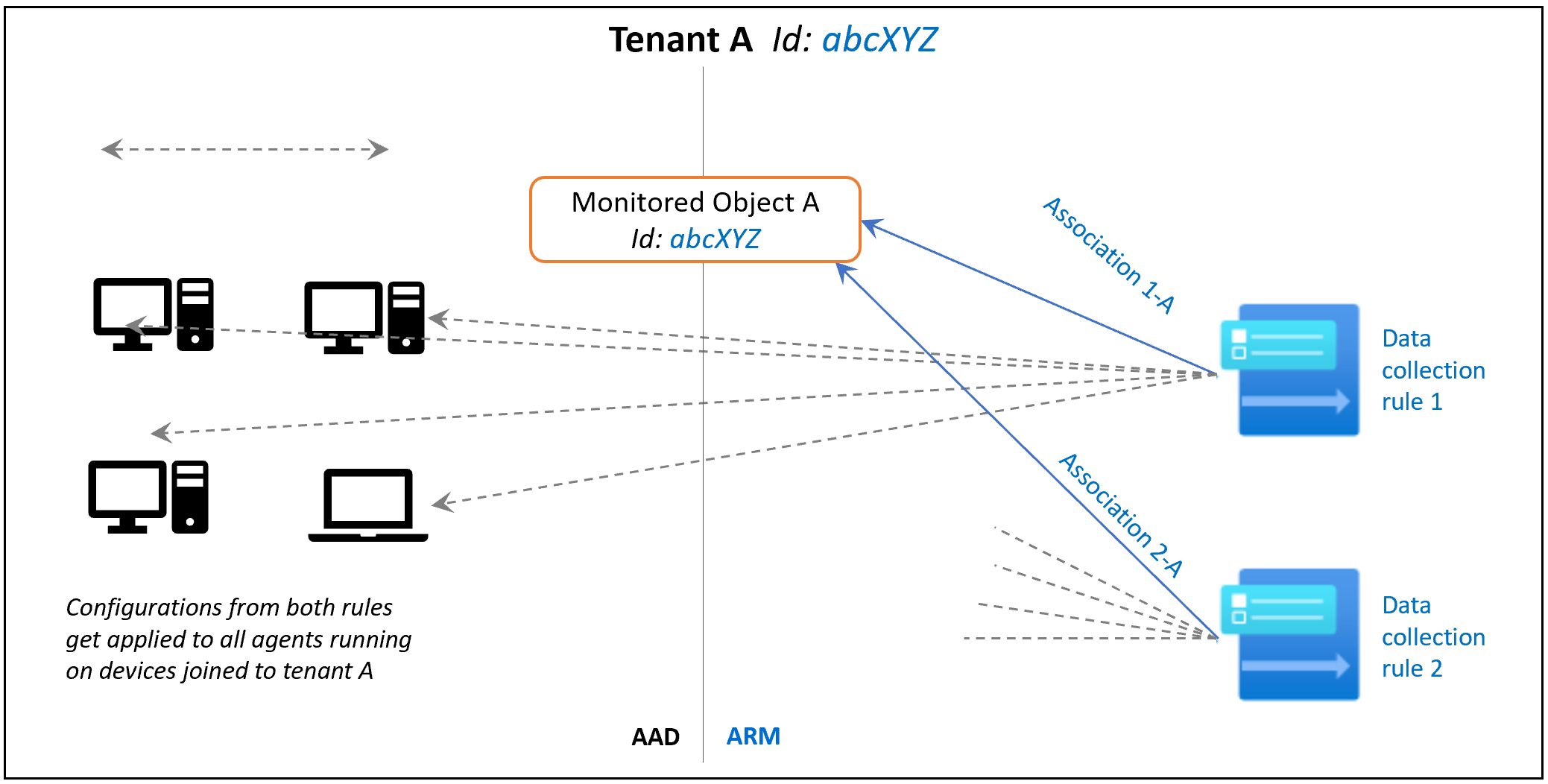

Les règles de collecte de données que vous créez pour les ordinateurs clients Windows ne peuvent cibler que l’étendue complète de l'infrastructure Microsoft Entra. Autrement dit, une règle de collecte de données associée à un objet surveillé s’applique à toutes les machines clientes Windows sur lesquelles vous installez l’agent Azure Monitor à l’aide de ce programme d’installation client. Le ciblage granulaire à l’aide de règles de collecte de données n’est pas pris en charge pour les appareils clients Windows.

L’agent Azure Monitor ne prend pas en charge la surveillance des machines Windows connectées par des liaisons privées Azure.

L’agent installé à l’aide du programme d’installation du client Windows est principalement conçu pour les appareils de bureau ou les stations de travail Windows qui sont toujours connectés. Bien que vous puissiez installer l’agent Azure Monitor sur des ordinateurs portables à l’aide du programme d’installation, l’agent n’est pas optimisé pour la consommation de batterie et les limitations réseau sur un ordinateur portable.

Azure Monitor Metrics n’est pas pris en charge comme destination pour les appareils clients Windows.

Installer l’agent

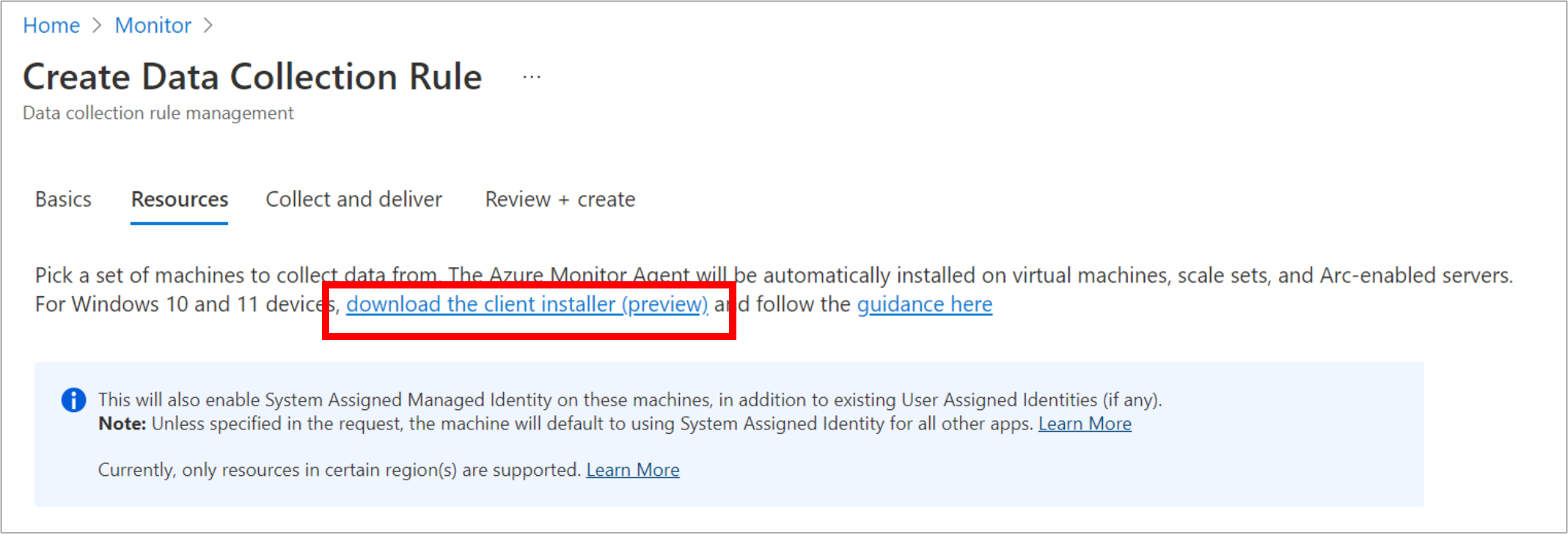

Téléchargez le programme d’installation MSI Windows de l’agent.

Vous pouvez également le télécharger dans le portail Azure. Dans le menu du portail, accédez à Surveiller>Règles de collecte de données>Créer, comme illustré dans la capture d’écran suivante :

Ouvrez une fenêtre de commande en mode administrateur élevée et changez le répertoire vers l'emplacement où vous avez téléchargé le programme d'installation.

Pour installer avec les paramètres par défaut, exécutez la commande suivante :

msiexec /i AzureMonitorAgentClientSetup.msi /qnPour installer avec des chemins d’accès personnalisés aux fichiers, des paramètres de proxy réseau ou sur un cloud non public, utilisez la commande suivante. Utilisez les valeurs du tableau suivant.

msiexec /i AzureMonitorAgentClientSetup.msi /qn DATASTOREDIR="C:\example\folder"Paramètre Descriptif INSTALLDIRChemin d’accès au répertoire où les fichiers binaires de l’agent sont installés DATASTOREDIRChemin d’accès au répertoire où l’agent stocke ses journaux et ses données opérationnels. PROXYUSEDoit être défini sur truepour utiliser un proxyPROXYADDRESSDéfini sur l’adresse du proxy. PROXYUSEdoit être défini surtruepour être appliqué correctement.PROXYUSEAUTHDéfini sur truesi un proxy requiert une authentificationPROXYUSERNAMEDéfini sur le nom d’utilisateur du proxy PROXYUSEetPROXYUSEAUTHdoivent être définis surtrue.PROXYPASSWORDDéfini sur le mot de passe du proxy. PROXYUSEetPROXYUSEAUTHdoivent être définis surtrue.CLOUDENVDéfini sur le nom du cloud : Azure Commercial,Azure China,Azure US Gov,Azure USNatouAzure USSec.Vérifiez que l’installation a été correctement effectuée :

- Ouvrez Panneau de configuration>Programmes et fonctionnalités. Vérifiez que Agent Azure Monitor apparaît dans la liste des programmes.

- Ouvrez Services, et vérifiez que Agent Azure Monitor s’affiche et que État est En cours d’exécution.

Accédez à la section suivante pour créer un objet surveillé à associer aux règles de collecte de données pour démarrer l’agent.

Remarque

Si vous installez l’agent en utilisant le programme d’installation du client, vous ne pouvez pas mettre à jour les paramètres de l’agent local une fois que l’agent est installé. Pour mettre à jour ces paramètres, désinstallez puis réinstallez l’agent Azure Monitor.

Créer et associer un objet surveillé

Ensuite, créez un objet surveillé qui représente le locataire Microsoft Entra dans Azure Resource Manager. Les DCR (règles de collecte de données) sont ensuite associées à l’entité Azure Resource Manager. Azure associe un objet surveillé à toutes les machines clientes Windows du même locataire Microsoft Entra.

Actuellement, l’étendue de cette association est limitée au tenant Microsoft Entra. La configuration appliquée au locataire Microsoft Entra est appliquée à tous les appareils qui font partie du locataire et qui exécutent l’agent installé via le programme d’installation du client. Les agents installés via l’extension de machine virtuelle ne sont pas dans l’étendue et ne sont pas affectés.

L’image suivante montre comment fonctionne l’association de l’objet surveillé :

Ensuite, passez à la section suivante pour créer et associer des règles de collecte de données (DCR) à un objet surveillé en utilisant l'API REST ou des commandes Azure PowerShell.

Autorisations requises

Comme un objet surveillé est une ressource au niveau du locataire, l’étendue des autorisations est supérieure à l’étendue des autorisations requises pour un abonnement. Un administrateur de locataire Azure peut être requis pour effectuer cette étape. Suivez les étapes pour élever l’administrateur du locataire Microsoft Entra en administrateur de locataire Azure. Cette procédure accorde des autorisations « Propriétaire » à l’administrateur Microsoft Entra au niveau de l’étendue racine. Cette étendue d’autorisations est requise pour toutes les méthodes décrites dans la section suivante.

Option 1 : Utiliser des API REST

Les sections suivantes décrivent les étapes de création d'un DCR et son association à un objet surveillé en utilisant l'API REST :

- Attribuer le rôle Contributeur d’objets surveillés à l’opérateur

- Créer un objet supervisé.

- Associer le DCR à l’objet surveillé.

Ces tâches sont également décrites :

- Listez les associations à l’objet surveillé.

- Dissocier le DCR de l'objet surveillé.

Attribuer le rôle Contributeur d’objets surveillés à l’opérateur

Cette étape accorde les autorisations nécessaires pour créer un objet surveillé, et le lier à un utilisateur ou à un groupe.

URI de demande

PUT https://management.azure.com/providers/microsoft.insights/providers/microsoft.authorization/roleassignments/{roleAssignmentGUID}?api-version=2021-04-01-preview

Paramètres d’URI

| Nom | Dans | Catégorie | Descriptif |

|---|---|---|---|

roleAssignmentGUID |

chemin d’accès | ficelle | Fournissez un identificateur global unique (GUID) valide. Vous pouvez générer un GUID en utilisant un générateur de GUID. |

En-têtes

- Autorisation : jeton porteur Azure Resource Manager (utilisez Get-AzAccessToken ou une autre méthode)

- Content-Type : Application/json

Corps de la demande

{

"properties":

{

"roleDefinitionId":"/providers/Microsoft.Authorization/roleDefinitions/56be40e24db14ccf93c37e44c597135b",

"principalId":"aaaaaaaa-aaaa-aaaa-aaaa-aaaaaaaaaaaa"

}

}

Paramètres du corps

| Nom | Descriptif |

|---|---|

roleDefinitionId |

Valeur fixe : ID de définition du rôle du Contributeur d’objets surveillés : /providers/Microsoft.Authorization/roleDefinitions/56be40e24db14ccf93c37e44c597135b |

principalId |

Fournissez la valeur associée à l’Object Id, qui correspond à l’identité de l’utilisateur auquel le rôle doit être attribué. Il peut s’agir de l’utilisateur qui a fait l’objet de l’élévation au début de l’étape 1, ou d’un autre utilisateur ou groupe qui va effectuer les étapes ultérieures. |

Une fois cette étape terminée, réauthentifiez votre session, puis récupérez votre jeton du porteur Azure Resource Manager.

Créer un objet surveillé

Cette étape crée l’objet surveillé pour le périmètre du tenant Microsoft Entra. Cela permet de représenter les appareils clients signés avec cette identité de tenant Microsoft Entra.

Autorisations requises : toute personne disposant du rôle Contributeur d’objets surveillés dans l’étendue appropriée peut effectuer cette opération, comme ce rôle a été attribué à l’étape 1.

URI de demande

PUT https://management.azure.com/providers/Microsoft.Insights/monitoredObjects/{AADTenantId}?api-version=2021-09-01-preview

Paramètres d’URI

| Nom | Dans | Catégorie | Descriptif |

|---|---|---|---|

AADTenantId |

chemin d’accès | ficelle | L’ID du locataire Microsoft Entra auquel l’appareil appartient. L’objet surveillé est créé en utilisant le même ID. |

En-têtes

- Autorisation : jeton du porteur Azure Resource Manager

- Content-Type : Application/json

Corps de la demande

{

"properties":

{

"location":"eastus"

}

}

Paramètres du corps

| Nom | Descriptif |

|---|---|

location |

La région Azure où l’objet surveillé est stocké. Il doit s'agir de la même région que celle où vous avez créé le DCR. Cette région est l’emplacement où prennent place les communications de l’agent. |

Associer le DCR à l’objet surveillé

Vous associez maintenant la DCR à l’objet surveillé en créant des associations de règle de collecte de données (DCRA).

Autorisations requises : toute personne disposant du rôle Contributeur d’objets surveillés dans l’étendue appropriée peut effectuer cette opération, comme ce rôle a été attribué à l’étape 1.

URI de demande

PUT https://management.azure.com/{MOResourceId}/providers/microsoft.insights/datacollectionruleassociations/{associationName}?api-version=2021-09-01-preview

Exemple d’URI de requête

PUT https://management.azure.com/providers/Microsoft.Insights/monitoredObjects/{AADTenantId}/providers/microsoft.insights/datacollectionruleassociations/{associationName}?api-version=2021-09-01-preview

Paramètres d’URI

| Nom | Dans | Catégorie | Descriptif |

|---|---|---|---|

MOResourceId |

chemin d’accès | ficelle | L’ID de ressource complet de l’objet surveillé créé à l’étape 2. Exemple : providers/Microsoft.Insights/monitoredObjects/{AADTenantId} |

En-têtes

- Autorisation : jeton du porteur Azure Resource Manager

- Content-Type : Application/json

Corps de la demande

{

"properties":

{

"dataCollectionRuleId": "/subscriptions/{subscriptionId}/resourceGroups/{resourceGroupName}/providers/Microsoft.Insights/dataCollectionRules/{DCRName}"

}

}

Paramètres du corps

| Nom | Descriptif |

|---|---|

dataCollectionRuleID |

L’ID de ressource d’une règle de collecte de données existante que vous avez créée dans la même région que celle de l’objet surveillé. |

Répertorier les associations à l’objet surveillé

Si vous devez visualiser les associations, vous pouvez les lister pour l’objet surveillé.

Autorisations requises : toute personne disposant du rôle Lecteur au niveau de l’étendue appropriée peut effectuer cette opération, de façon similaire aux autorisations affectées à l’étape 1.

URI de demande

GET https://management.azure.com/{MOResourceId}/providers/microsoft.insights/datacollectionruleassociations/?api-version=2021-09-01-preview

Exemple d’URI de requête

GET https://management.azure.com/providers/Microsoft.Insights/monitoredObjects/{AADTenantId}/providers/microsoft.insights/datacollectionruleassociations/?api-version=2021-09-01-preview

{

"value": [

{

"id": "/subscriptions/aaaa0a0a-bb1b-cc2c-dd3d-eeeeee4e4e4e/resourceGroups/myResourceGroup/providers/Microsoft.Compute/virtualMachines/myVm/providers/Microsoft.Insights/dataCollectionRuleAssociations/myRuleAssociation",

"name": "myRuleAssociation",

"type": "Microsoft.Insights/dataCollectionRuleAssociations",

"properties": {

"dataCollectionRuleId": "/subscriptions/aaaa0a0a-bb1b-cc2c-dd3d-eeeeee4e4e4e/resourceGroups/myResourceGroup/providers/Microsoft.Insights/dataCollectionRules/myCollectionRule",

"provisioningState": "Succeeded"

},

"systemData": {

"createdBy": "user1",

"createdByType": "User",

"createdAt": "2021-04-01T12:34:56.1234567Z",

"lastModifiedBy": "user2",

"lastModifiedByType": "User",

"lastModifiedAt": "2021-04-02T12:34:56.1234567Z"

},

"etag": "070057da-0000-0000-0000-5ba70d6c0000"

}

],

"nextLink": null

}

Dissocier le DCR de l'objet surveillé

Si vous devez supprimer une association d’une règle de collecte de données pour l’objet surveillé.

Autorisations requises : toute personne disposant du rôle Contributeur d’objets surveillés dans l’étendue appropriée peut effectuer cette opération, comme ce rôle a été attribué à l’étape 1.

URI de demande

DELETE https://management.azure.com/{MOResourceId}/providers/microsoft.insights/datacollectionruleassociations/{associationName}?api-version=2021-09-01-preview

Exemple d’URI de requête

DELETE https://management.azure.com/providers/Microsoft.Insights/monitoredObjects/{AADTenantId}/providers/microsoft.insights/datacollectionruleassociations/{associationName}?api-version=2021-09-01-preview

Paramètres d’URI

| Nom | Dans | Catégorie | Descriptif |

|---|---|---|---|

MOResourceId |

chemin d’accès | ficelle | L’ID de ressource complet de l’objet surveillé créé à l’étape 2. Exemple : providers/Microsoft.Insights/monitoredObjects/{AADTenantId} |

associationName |

chemin d’accès | ficelle | Nom de l'association. Le nom ne respecte pas la casse. Exemple : assoc01 |

En-têtes

- Autorisation : jeton du porteur Azure Resource Manager

- Content-Type : Application/json

Option 2 : Utiliser Azure PowerShell

Le script Azure PowerShell suivant :

- Affecte le rôle Contributeur d’objets surveillé à l’opérateur.

- Crée un objet surveillé.

- Associe une DCR à l’objet surveillé.

- (Facultatif) Associe une autre DCR à un objet surveillé.

- (Facultatif) Énumère les associations avec l’objet surveillé.

$TenantID = "xxxxxxxxx-xxxx-xxx" #Your tenant ID

$SubscriptionID = "xxxxxx-xxxx-xxxxx" #Your subscription ID

$ResourceGroup = "rg-yourResourceGroup" #Your resource group

#If the following cmdlet produces the error 'Interactive authentication is not supported in this session,' run

#cmdlet Connect-AzAccount -UseDeviceAuthentication

#uncomment -UseDeviceAuthentication on next line

Connect-AzAccount -Tenant $TenantID #-UseDeviceAuthentication

#Select the subscription

Select-AzSubscription -SubscriptionId $SubscriptionID

#Grant access to the user at root scope "/"

$user = Get-AzADUser -SignedIn

New-AzRoleAssignment -Scope '/' -RoleDefinitionName 'Owner' -ObjectId $user.Id

#Create the auth token

$auth = Get-AzAccessToken

$AuthenticationHeader = @{

"Content-Type" = "application/json"

"Authorization" = "Bearer " + $auth.Token

}

#Assign the Monitored Object Contributor role to the operator

$newguid = (New-Guid).Guid

$UserObjectID = $user.Id

$body = @"

{

"properties": {

"roleDefinitionId":"/providers/Microsoft.Authorization/roleDefinitions/56be40e24db14ccf93c37e44c597135b",

"principalId": `"$UserObjectID`"

}

}

"@

$requestURL = "https://management.azure.com/providers/microsoft.insights/providers/microsoft.authorization/roleassignments/$newguid`?api-version=2021-04-01-preview"

Invoke-RestMethod -Uri $requestURL -Headers $AuthenticationHeader -Method PUT -Body $body

##########################

#Create a monitored object

#The 'location' property value in the 'body' section should be the Azure region where the monitored object is stored. It should be the same region where you created the data collection rule. This is the region where agent communications occurs.

$Location = "eastus" #Use your own location

$requestURL = "https://management.azure.com/providers/Microsoft.Insights/monitoredObjects/$TenantID`?api-version=2021-09-01-preview"

$body = @"

{

"properties":{

"location":`"$Location`"

}

}

"@

$Respond = Invoke-RestMethod -Uri $requestURL -Headers $AuthenticationHeader -Method PUT -Body $body -Verbose

$RespondID = $Respond.id

##########################

#Associate a DCR to the monitored object

#See reference documentation https://learn.microsoft.com/rest/api/monitor/data-collection-rule-associations/create?tabs=HTTP

$associationName = "assoc01" #You can define your custom association name, but you must change the association name to a unique name if you want to associate multiple DCRs to a monitored object.

$DCRName = "dcr-WindowsClientOS" #Your data collection rule name

$requestURL = "https://management.azure.com$RespondId/providers/microsoft.insights/datacollectionruleassociations/$associationName`?api-version=2021-09-01-preview"

$body = @"

{

"properties": {

"dataCollectionRuleId": "/subscriptions/$SubscriptionID/resourceGroups/$ResourceGroup/providers/Microsoft.Insights/dataCollectionRules/$DCRName"

}

}

"@

Invoke-RestMethod -Uri $requestURL -Headers $AuthenticationHeader -Method PUT -Body $body

#(Optional example) Associate another DCR to a monitored object. Remove comments around the following text to use it as a sample.

#See reference documentation https://learn.microsoft.com/en-us/rest/api/monitor/data-collection-rule-associations/create?tabs=HTTP

<#

$associationName = "assoc02" #You must change the association name to a unique name if you want to associate multiple DCRs to a monitored object.

$DCRName = "dcr-PAW-WindowsClientOS" #Your Data collection rule name

$requestURL = "https://management.azure.com$RespondId/providers/microsoft.insights/datacollectionruleassociations/$associationName`?api-version=2021-09-01-preview"

$body = @"

{

"properties": {

"dataCollectionRuleId": "/subscriptions/$SubscriptionID/resourceGroups/$ResourceGroup/providers/Microsoft.Insights/dataCollectionRules/$DCRName"

}

}

"@

Invoke-RestMethod -Uri $requestURL -Headers $AuthenticationHeader -Method PUT -Body $body

#(Optional) Get all the associations.

$requestURL = "https://management.azure.com$RespondId/providers/microsoft.insights/datacollectionruleassociations?api-version=2021-09-01-preview"

(Invoke-RestMethod -Uri $requestURL -Headers $AuthenticationHeader -Method get).value

#>

Dissocier la DCR de l’objet surveillé à l’aide de PowerShell

Le script PowerShell suivant dissocie un DCR d’un objet surveillé.

#Remove the monitor object

$TenantID = "xxxxxxxx-xxxx-xxxx-xxxx-xxxxxxxxxxxx" #Your Tenant ID

Connect-AzAccount -Tenant $TenantID

#Create the auth token

$auth = Get-AzAccessToken

$AuthenticationHeader = @{

"Content-Type" = "application/json"

"Authorization" = "Bearer " + $auth.Token

}

#Get the monitored object

$requestURL = "https://management.azure.com/providers/Microsoft.Insights/monitoredObjects/$TenantID`?api-version=2021-09-01-preview"

$MonitoredObject = Invoke-RestMethod -Uri $requestURL -Headers $AuthenticationHeader -Method Get

#Get DCRs associated to the monitored object

$requestURL = "https://management.azure.com$($MonitoredObject.id)/providers/microsoft.insights/datacollectionruleassociations?api-version=2021-09-01-preview"

$MonitoredObjectAssociations = Invoke-RestMethod -Uri $requestURL -Headers $AuthenticationHeader -Method Get

#Disassociate the monitored object from all DCRs

foreach ($Association in $MonitoredObjectAssociations.value){

$requestURL = "https://management.azure.com$($Association.id)?api-version=2022-06-01"

Invoke-RestMethod -Uri $requestURL -Headers $AuthenticationHeader -Method Delete

}

#Delete the monitored object

$requestURL = "https://management.azure.com/providers/Microsoft.Insights/monitoredObjects/$TenantID`?api-version=2021-09-01-preview"

Invoke-AzRestMethod -Uri $requestURL -Method Delete

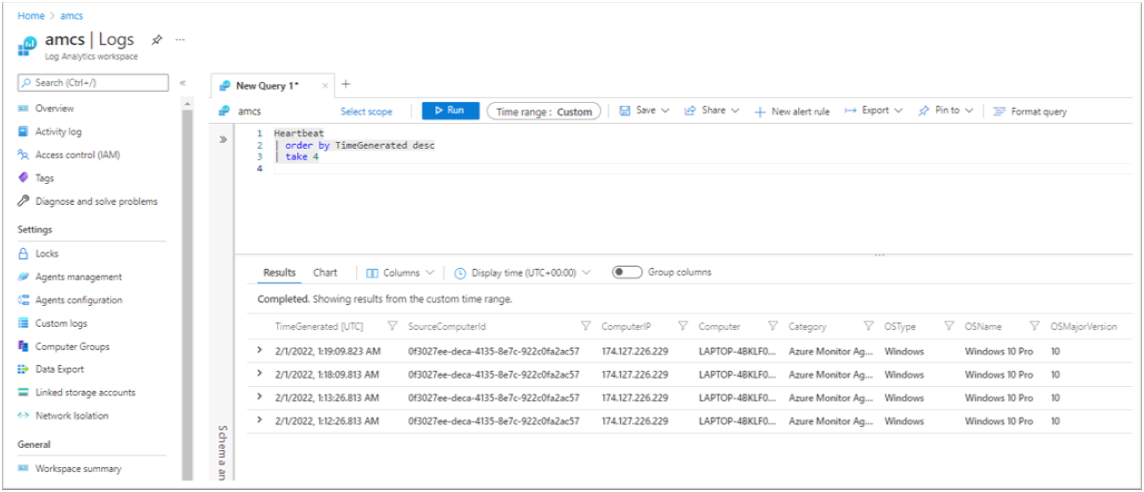

Vérifier la réussite de l’installation

Dans l’espace de travail Log Analytics que vous avez spécifié comme destination dans les règles de collecte de données, vérifiez la table Pulsation et les autres tables que vous avez configurées dans les règles.

Les colonnes SourceComputerId, Computer et ComputerIP doivent toutes refléter les informations des différents appareils clients, et la colonne Category doit indiquer Agent Azure Monitor.

Gérer l’agent

Les sections suivantes vous montrent comment gérer l’agent :

- Vérifier la version de l’agent

- Désinstaller l’agent

- Mettre à jour l’agent

Vérifier la version de l’agent

- Ouvrez Panneau de configuration>Programmes et fonctionnalités.

- Dans la liste des programmes, sélectionnez Agent Azure Monitor.

- Vérifiez la valeur de Version.

Vous pouvez aussi vérifier la version de l’agent dans Paramètres.

Désinstaller l’agent

- Ouvrez Panneau de configuration>Programmes et fonctionnalités.

- Dans la liste des programmes, sélectionnez Agent Azure Monitor.

- Dans la barre de menus, sélectionnez Désinstaller.

Vous pouvez aussi désinstaller l’agent dans Paramètres.

Si vous rencontrez des problèmes lors de la désinstallation de l’agent, consultez Résoudre les problèmes.

Mettre à jour l’agent

Pour mettre à jour la version, installez la nouvelle version vers laquelle vous voulez mettre à jour.

Résolution des problèmes

Afficher les journaux de diagnostic de l’agent

Réexécutez l’installation en activant la journalisation et spécifiez le nom du fichier journal

Msiexec /I AzureMonitorAgentClientSetup.msi /L*V <log file name>.Les journaux de l’exécution sont collectés automatiquement à l’emplacement par défaut C:\Resources\Azure Monitor Agent\ ou dans le chemin d’accès du fichier spécifié lors de l’installation.

Si vous ne trouvez pas le chemin d’accès, l'emplacement exact est indiqué dans le Registre sous

AMADataRootDirPathdansHKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\AzureMonitorAgent.Le dossier ServiceLogs contient le journal du service Windows Agent Azure Monitor, qui lance et gère les processus de l’agent Azure Monitor.

AzureMonitorAgent.MonitoringDataStorecontient des données et des journaux provenant des processus de l’agent Azure Monitor.

Résoudre les problèmes d’installation et de désinstallation

Les sections suivantes décrivent comment résoudre les problèmes d’installation et de désinstallation.

DLL manquante

Message d’erreur : « Ce package Windows Installer a rencontré un problème. Une DLL nécessaire à l’exécution de ce programme d’installation n’a pas pu être exécutée... »

Résolution : vérifiez que vous avez installé C++ Redistributable (>2015) avant d’installer l’agent Azure Monitor. Installez le fichier redistribuable approprié, puis réessayez d’installer.

Non joint uniquement à Microsoft Entra

Message d’erreur : « Échec de la récupération des ID de locataire et d’appareil »

Résolution : exécutez la commande dsregcmd /status. La sortie attendue se trouve AzureAdJoined : YES dans la Device State section et DeviceAuthStatus : SUCCESS dans la Device Details section. Si cette sortie n’apparaît pas, joignez l’appareil à un locataire Microsoft Entra, puis réessayez d’installer.

Échec de l’installation sans assistance à partir de l’invite de commandes

Veillez à démarrer le programme d’installation en utilisant l’option Exécuter en tant qu’administrateur. L’installation sans assistance peut être lancée seulement depuis l’invite de commandes Administrateur.

La désinstallation échoue, car le programme de désinstallation ne peut pas arrêter le service.

- S’il existe une option pour réessayer la désinstallation, réessayez-la.

- Si la nouvelle tentative de désinstallation échoue, annulez la désinstallation et arrêtez le service Agent Azure Monitor dans Services>Applications de bureau.

- Réessayez la désinstallation.

Forcer la désinstallation manuellement quand le programme de désinstallation ne fonctionne pas

- Arrêtez le service Agent Azure Monitor. Essayez une nouvelle fois de le désinstaller. En cas d’échec, procédez comme suit :

- Supprimez le service Agent Azure Monitor en exécutant la commande

sc delete AzureMonitorAgentà l'invite de commandes en mode administrateur. - Téléchargez un outil ciblé et désinstallez l’agent Azure Monitor.

- Supprimez les fichiers binaires de l’agent Azure Monitor. Par défaut, les fichiers binaires de l’agent sont stockés dans Program Files\Azure Monitor Agent.

- Supprimez les données et les journaux de l’agent Azure Monitor. Par défaut, les données et les journaux de l’agent sont stockés dans C :\Resources\Azure Monitor Agent.

- Ouvrez le Registre. Vérifiez

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Azure Monitor Agent. S’il existe, supprimez la clé.

Problèmes après l’installation et problèmes de fonctionnement

Une fois l’agent installé correctement (le service de l’agent s’affiche comme étant en cours d’exécution, mais vous ne voyez pas les données attendues), suivez les étapes de résolution des problèmes standard listées ici, respectivement pour une machine virtuelle Windows et pour un serveurs Windows avec Arc.

FAQ

Obtenez des réponse aux questions courantes.

Azure Arc est-il requis pour les ordinateurs joints à Microsoft Entra ?

Non. Les machines jointes à Microsoft Entra (ou jointes en mode hybride à Microsoft Entra) exécutant Windows 11 ou 10 (système d’exploitation client), ne nécessitent pas l’installation d’Azure Arc. Au lieu de cela, vous pouvez utiliser le programme d’installation MSI Windows pour l’agent Azure Monitor.

Questions et commentaires

Répondez à cette enquête rapide, ou partagez vos commentaires ou vos questions sur le programme d’installation du client.