Notes

L’accès à cette page nécessite une autorisation. Vous pouvez essayer de vous connecter ou de modifier des répertoires.

L’accès à cette page nécessite une autorisation. Vous pouvez essayer de modifier des répertoires.

En tant qu’administrateur général dans Microsoft Entra ID, il est possible que vous n’ayez pas accès à tous les abonnements et groupes d’administration de votre locataire. Cet article décrit les méthodes pour élever votre accès à tous les abonnements et groupes d’administration.

Remarque

Pour plus d’informations sur la consultation ou la suppression de données personnelles, consultez Demandes générales de la personne concernée pour le RGPD, Demandes de la personne concernée pour le RGPD sur Azure ou Demandes de la personne concernée pour le RGPD sur Windows, en fonction de votre domaine et de vos besoins spécifiques. Pour plus d’informations sur le RGPD, consultez la section relative au RGPD du Centre de gestion de la confidentialité Microsoft et la section relative au RGPD du Portail d’approbation de services.

Pourquoi devez-vous élever votre accès ?

Si vous êtes administrateur général, il peut vous arriver de vouloir effectuer les actions suivantes :

- Récupérer l’accès à un abonnement ou groupe d’administration Azure quand un utilisateur a perdu cet accès

- Accorder à un autre utilisateur ou à vous-même l’accès à un abonnement ou groupe d’administration Azure

- Voir tous les abonnements ou groupes d’administration Azure au sein d’une organisation

- Autoriser une application d’automatisation (telle qu’une application de facturation ou d’audit) à accéder à tous les abonnements ou groupes d’administration Azure

Comment fonctionne l’accès avec élévation de privilèges ?

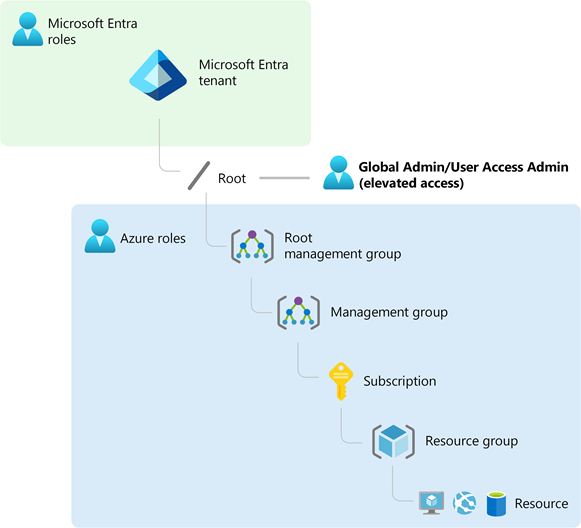

Les ressources Microsoft Entra ID et Azure sont sécurisées de façon indépendante les unes des autres. Ainsi, les attributions de rôles Microsoft Entra n’accordent pas d’accès aux ressources Azure et inversement, les attributions de rôles Azure n’accordent pas d’accès à Microsoft Entra ID. Cependant, si vous êtes Administrateur général dans Microsoft Entra ID, vous pouvez vous attribuer à vous-même un accès à tous les abonnements et groupes d’administration Azure de votre locataire. Utilisez cette fonctionnalité si vous n’avez pas accès aux ressources de l’abonnement Azure, comme les machines virtuelles ou les comptes de stockage, et que vous voulez utiliser vos privilèges d’administrateur général pour accéder à ces ressources.

Quand vous élevez votre accès, le rôle Administrateur de l’accès utilisateur vous est attribué dans Azure au niveau de l’étendue racine (/). Ceci vous permet de voir toutes les ressources et d’attribuer des accès dans n’importe quel abonnement ou groupe d’administration du locataire. Les attributions de rôles Administrateur de l’accès utilisateur peuvent être supprimées à l’aide d’Azure PowerShell, d’Azure CLI ou de l’API REST.

Vous devez supprimer cet accès avec élévation de privilèges après avoir effectué les modifications nécessaires au niveau de l’étendue racine.

Effectuer des étapes dans l’étendue racine

Étape 1 : Élever l’accès d’un administrateur général

Effectuez les étapes suivantes pour élever l’accès d’un administrateur général à l’aide du portail Azure.

Connectez-vous au portail Azure en tant qu’administrateur général.

Si vous utilisez Microsoft Entra Privileged Identity Management, activez votre attribution de rôle Administrateur général.

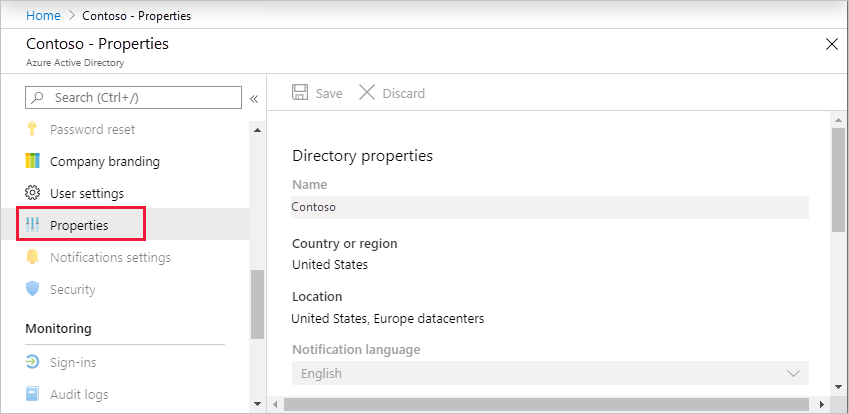

Accédez à Microsoft Entra ID>Gérer>Propriétés.

Sous Gestion de l’accès pour les ressources Azure, définissez la bascule sur Oui.

Quand vous définissez la bascule sur Oui, le rôle Administrateur de l’accès utilisateur vous est attribué dans RBAC Azure au niveau de l’étendue racine (/). Ceci vous accorde l’autorisation d’attribuer des rôles dans tous les abonnements et groupes d’administration Azure associés à ce locataire Microsoft Entra. Cette bascule est disponible seulement pour les utilisateurs auxquels le rôle Administrateur général a été attribué dans Microsoft Entra ID.

Quand vous définissez la bascule sur Non, le rôle Administrateur de l’accès utilisateur dans RBAC Azure est supprimé de votre compte d’utilisateur. Vous ne pouvez plus attribuer des rôles dans tous les abonnements et groupes d’administration Azure associés à ce locataire Microsoft Entra. Vous pouvez voir et gérer seulement les abonnements et groupes d’administration Azure auxquels l’accès vous a été accordé.

Remarque

Si vous utilisez Privileged Identity Management, la désactivation de l’attribution de rôle n’a pas pour effet de définir la bascule Gestion de l’accès pour les ressources Azure sur Non. Si vous souhaitez conserver un droit d'accès minimal, nous vous recommandons de définir cette bascule sur Non avant de désactiver l’attribution de rôle.

Sélectionnez Enregistrer pour enregistrer votre paramètre.

Ce paramètre n’est pas une propriété générale et s’applique uniquement à l’utilisateur connecté. Vous ne pouvez pas élever l’accès pour tous les membres du rôle Administrateur général.

Déconnectez-vous et reconnectez-vous pour actualiser votre accès.

Vous devez maintenant avoir accès à tous les abonnements et groupes d’administration de votre locataire. Quand vous affichez la page Contrôle d’accès (IAM), vous pouvez remarquer que le rôle Administrateur de l’accès utilisateur vous a été attribué au niveau de l’étendue racine.

Apportez les modifications nécessaires via un accès avec élévation de privilèges.

Pour obtenir des informations sur l’attribution de rôles, consultez Attribuer des rôles Azure à l’aide du portail Azure. Si vous utilisez Privileged Identity Management, consultez Découvrir les ressources Azure à gérer ou Attribuer des rôles de ressources Azure.

Effectuez les étapes de la section suivante pour supprimer votre accès élevé.

Étape 2 : Supprimer l’accès élevé

Pour supprimer l’attribution de rôle Administrateur de l’accès utilisateur au niveau de l’étendue racine (/), effectuez les étapes suivantes.

Connectez-vous avec l’utilisateur que vous avez utilisé pour élever l’accès.

Accédez à Microsoft Entra ID>Gérer>Propriétés.

Définissez la bascule Gestion de l’accès pour les ressources Azure sur Non. Comme il s’agit d’un paramètre par utilisateur, vous devez être connecté sous le même utilisateur que celui utilisé pour élever l’accès.

Si vous tentez de supprimer l’attribution de rôle Administrateur de l’accès utilisateur dans la page Contrôle d’accès (IAM), le message suivant s’affiche. Pour supprimer l’attribution de rôle, vous devez définir la bascule sur Non ou utiliser Azure PowerShell, Azure CLI ou l’API REST.

Déconnectez-vous en tant qu’administrateur général.

Si vous utilisez Privileged Identity Management, désactivez votre attribution de rôle Administrateur général.

Remarque

Si vous utilisez Privileged Identity Management, la désactivation de l’attribution de rôle n’a pas pour effet de définir la bascule Gestion de l’accès pour les ressources Azure sur Non. Si vous souhaitez conserver un droit d'accès minimal, nous vous recommandons de définir cette bascule sur Non avant de désactiver l’attribution de rôle.

Voir les utilisateurs avec un accès élevé

Si vous avez des utilisateurs disposant d’un accès élevé et que vous avez les autorisations appropriées, des bannières s’affichent dans deux emplacements du portail Azure. Les administrateurs généraux disposent des autorisations nécessaires pour lire les attributions de rôles Azure à partir de l’étendue racine vers le bas pour tous les groupes d’administration et abonnements Azure au sein d’un locataire. Cette section explique comment déterminer si vous avez des utilisateurs disposant d’un accès élevé dans votre locataire.

Option 1 :

Dans le portail Azure, connectez-vous en tant qu’administrateur général.

Accédez à Microsoft Entra ID>Gérer>Propriétés.

Sous Gestion de l’accès pour les ressources Azure, recherchez la bannière suivante.

You have X users with elevated access. Microsoft Security recommends deleting access for users who have unnecessary elevated access. Manage elevated access usersSélectionnez le lien Gérer les utilisateurs avec un accès élevé pour voir la liste des utilisateurs disposant d’un accès élevé.

Option 2 :

Dans le portail Azure, connectez-vous en tant qu’administrateur général avec un accès élevé.

Accédez à un abonnement.

Sélectionnez Contrôle d’accès (IAM).

En haut de la page, recherchez la bannière suivante.

Action required: X users have elevated access in your tenant. You should take immediate action and remove all role assignments with elevated access. View role assignmentsSélectionnez le lien Afficher les attributions de rôles pour voir la liste des utilisateurs disposant d’un accès élevé.

Supprimer l’accès élevé pour des utilisateurs

Si vous avez des utilisateurs disposant d’un accès élevé, vous devez agir immédiatement et supprimer cet accès. Pour supprimer ces attributions de rôles, vous devez également disposer d’un accès élevé. Cette section explique comment supprimer l’accès élevé pour des utilisateurs de votre locataire en utilisant le portail Azure. Cette fonctionnalité étant déployée en plusieurs phases, il est possible qu’elle ne soit pas encore disponible dans votre locataire.

Connectez-vous au portail Azure en tant qu’administrateur général.

Accédez à Microsoft Entra ID>Gérer>Propriétés.

Sous Gestion de l’accès pour les ressources Azure, définissez le bouton bascule sur Oui, comme décrit précédemment dans Étape 1 : Élever l’accès pour un administrateur général.

Sélectionnez le lien Gérer les utilisateurs avec un accès élevé.

Le volet Utilisateurs avec un accès élevé s’affiche avec une liste d’utilisateurs disposant d’un accès élevé dans votre locataire.

Pour supprimer l’accès élevé pour des utilisateurs, ajoutez une coche en regard de l’utilisateur, puis sélectionnez Supprimer.

Voir les entrées du journal d'accès élevé

Lorsque l'accès est élevé ou supprimé, une entrée est ajoutée aux journaux. En tant qu’administrateur dans Microsoft Entra ID, vous souhaiterez peut-être vérifier quand l’accès a été élevé et qui l’a fait.

Les entrées du journal d’accès élevé apparaissent à la fois dans les journaux d’audit de l’annuaire Microsoft Entra et dans les journaux d’activité Azure. Les entrées de journal d'accès élevé pour les journaux d'audit de répertoire et les journaux d'activité incluent des informations similaires. Cependant, les journaux d’audit du répertoire sont plus faciles à filtrer et à exporter. De plus, la capacité d'exportation vous permet de diffuser des événements d'accès, qui peuvent être utilisés pour vos solutions d'alerte et de détection, telles que Microsoft Sentinel ou d'autres systèmes. Pour plus d’informations sur la façon d’envoyer des journaux vers différentes destinations, consultez Configurer les paramètres de diagnostic Microsoft Entra pour les journaux d’activité.

Cette section décrit les différentes façons dont vous pouvez voir les entrées du journal d’accès élevé.

Important

Les entrées du journal d’accès élevé dans les journaux d'audit de l’annuaire Microsoft Entra sont actuellement en préversion. Cette préversion est fournie sans contrat de niveau de service et n’est pas recommandée pour les charges de travail de production. Certaines fonctionnalités peuvent être limitées ou non prises en charge. Pour plus d’informations, consultez Conditions d’utilisation supplémentaires des Préversions Microsoft Azure.

Connectez-vous au portail Azure en tant qu’administrateur général.

Accédez à Microsoft Entra ID>Monitoring>Journaux d’audit.

Dans le filtre Service, sélectionnez Azure RBAC (accès élevé), puis sélectionnez Appliquer.

Les journaux d’accès élevés sont affichés.

Pour afficher les détails lorsque l’accès a été élevé ou supprimé, sélectionnez ces entrées du journal d’audit.

User has elevated their access to User Access Administrator for their Azure ResourcesThe role assignment of User Access Administrator has been removed from the userPour télécharger et afficher la charge utile des entrées de journal au format JSON, sélectionnez Télécharger et JSON.

Détecter les événements d’accès élevé à l’aide de Microsoft Sentinel

Pour détecter les événements d’accès avec élévation de privilèges et gagner en visibilité sur les activités potentiellement frauduleuses, vous pouvez utiliser Microsoft Sentinel. Microsoft Sentinel est une plateforme SIEM (Security Information and Event Management) qui fournit des fonctionnalités d’analytique de sécurité et de réponse aux menaces. Cette section explique comment connecter les journaux d’audit Microsoft Entra à Microsoft Sentinel afin que vous puissiez détecter l’accès avec élévation de privilèges dans votre organisation.

Étape 1: Activer Microsoft Sentinel

Pour commencer, ajoutez Microsoft Sentinel à un espace de travail Log Analytics existant ou créez-en un.

Activez Microsoft Sentinel en suivant les étapes de l’article Activer Microsoft Sentinel.

Étape 2 : Connecter les données Microsoft Entra à Microsoft Sentinel

Au cours de cette étape, vous installez la solution Microsoft Entra ID et utilisez le connecteur Microsoft Entra ID pour collecter des données de Microsoft Entra ID.

Votre organisation a peut-être déjà configuré un paramètre de diagnostic pour intégrer les journaux d’audit Microsoft Entra. Pour vérifier, consultez vos paramètres de diagnostic comme décrit dans Comment accéder aux paramètres de diagnostic.

Installez la solution Microsoft Entra ID en suivant les étapes de Découvrir, puis gérer le contenu Microsoft Sentinel prêt à l’emploi.

Utilisez le connecteur Microsoft Entra ID pour collecter des données de Microsoft Entra ID en suivant les étapes de Connecter les données Microsoft Entra à Microsoft Sentinel.

Sur la page Connecteurs de données, ajoutez une coche pour Journaux d’audit.

Étape 3 : Créer une règle d’accès avec élévation de privilèges

Durant cette étape, vous créez une règle d’analytique planifiée basée sur un modèle pour examiner les journaux d’audit Microsoft Entra pour obtenir des événements d’accès avec élévation de privilèges.

Créez une règle d’analyse d’accès avec élévation de privilèges en suivant les étapes de l’article Créer une règle à partir d’un modèle.

Sélectionnez le modèle Contrôle d’accès en fonction du rôle Azure (Accès avec élévation de privilèges), puis sélectionnez le bouton Créer une règle dans le volet d’informations.

Si vous ne voyez pas le volet d’informations, sur le bord droit, sélectionnez l’icône Développer.

Dans l’Assistant Règle analytique, utilisez les paramètres par défaut pour créer une règle planifiée.

Étape 4 : Afficher les incidents d’accès avec élévation de privilèges

Dans cette étape, vous affichez et examinez les incidents d’accès avec élévation de privilèges.

Utilisez la page Incidents pour afficher les incidents d’accès avec élévation de privilèges en suivant les étapes de Naviguer et examiner les incidents dans Microsoft Sentinel.