Configurer le chiffrement Kerberos NFSv4.1 pour Azure NetApp Files

Azure NetApp Files prend en charge le chiffrement client NFS dans les modes Kerberos (krb5, krb5i et krb5p) avec le chiffrement AES-256. Cet article décrit les configurations requises pour l’utilisation d’un volume NFSv4.1 avec le chiffrement Kerberos.

Spécifications

La configuration requise suivante s’applique au chiffrement client NFSv4.1 :

- connexion services de domaine Active Directory (AD DS) ou Microsoft Entra Domain Services pour faciliter la création de tickets Kerberos

- Création d’un enregistrement DNS A/PTR pour les adresses IP du client et du serveur NFS Azure NetApp Files

- Client Linux : cet article fournit des conseils pour les clients RHEL et Ubuntu. Les autres clients fonctionneront avec des étapes de configuration similaires.

- Accès au serveur NTP : vous pouvez utiliser un des contrôleurs de domaine Active Directory Domain Controller (AD DC) couramment utilisés.

- Pour tirer parti de l’authentification d’utilisateur de domaine ou LDAP, assurez-vous que les volumes NFSv4.1 sont activés pour LDAP. Consultez Configurer le protocole LDAP ADDS avec groupes étendus.

- Assurez-vous que les noms d’utilisateur principaux ne se terminent pas par un symbole

$(par exemple, utilisateur).

Pour les comptes de services gérés de groupe (gMSA), vous devez supprimer le$de fin du nom d'utilisateur principal pour que le compte puisse être utilisé avec la fonctionnalité Azure NetApp Files Kerberos.

Créer un volume NFS Kerberos

Suivez les étapes décrites dans Créer un volume NFS pour Azure NetApp Files pour créer le volume NFSv4.1.

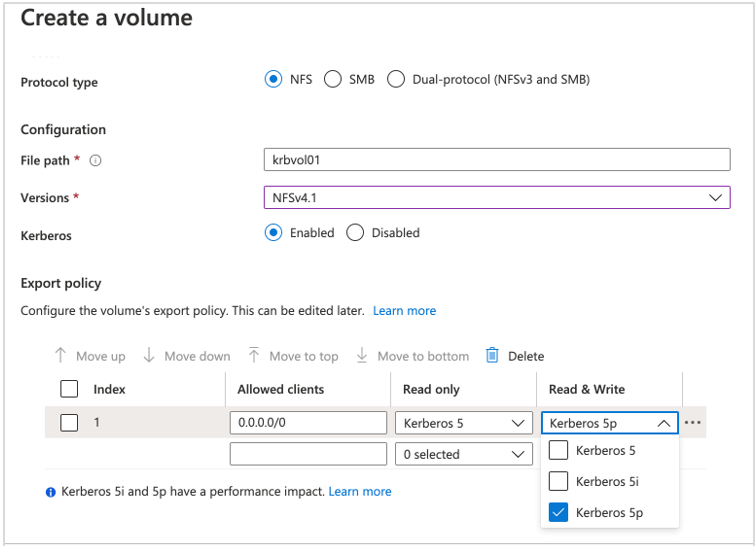

Sur la page Créer un volume, définissez la version NFS sur NFSv4.1 et définissez Kerberos sur Activé.

Important

Vous ne pouvez pas modifier la sélection d’activation Kerberos après la création du volume.

Sélectionnez Exporter la stratégie pour correspondre à l’option (Kerberos 5, Kerberos 5i ou Kerberos 5p) de niveau d’accès et de sécurité voulu pour le volume.

Pour connaitre l’impact de Kerberos sur les performances, consultez Impact de Kerberos sur les performances sur NFSv4.1.

Vous pouvez également modifier les méthodes de sécurité Kerberos concernant le volume en cliquant sur Exporter la stratégie dans le volet de navigation Azure NetApp Files.

Cliquez sur Vérifier + Créer pour créer le volume NFSv4.1.

Configurer le portail Azure

Suivez les instructions dans Créer une connexion Active Directory.

Kerberos nécessite la création d’au moins un compte d’ordinateur dans Active Directory. Les informations de compte que vous fournissez sont utilisées pour créer les comptes pour les volumes SMB et Kerberos NFSv4.1. Cet ordinateur est automatiquement créé lors de la création du volume.

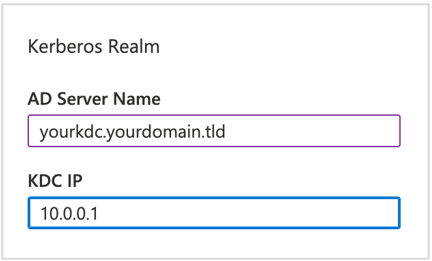

Sous Domaine Kerberos, entrez le nom du serveur AD et l’adresse IP KDC.

Le serveur AD et l’adresse IP du KDC peuvent être le même serveur. Ces informations sont utilisées pour créer le compte d’ordinateur SPN utilisé par Azure NetApp Files. Une fois le compte d’ordinateur créé, Azure NetApp Files utilise les enregistrements de serveur DNS pour localiser des serveurs KDC supplémentaires en fonction des besoins.

Cliquez sur Joindre pour enregistrer la configuration.

Configurer la connexion Azure Active Directory

La configuration de Kerberos NFSv4.1 crée deux comptes d’ordinateur dans Active Directory :

- Un compte d’ordinateur pour les partages SMB

- Un compte d’ordinateur pour NFSv4.1 : vous pouvez identifier ce compte par le biais du préfixe

NFS-.

Après la création du premier volume Kerberos NFSv4.1, définissez le type de chiffrement pour le compte d’ordinateur à l’aide de la commande PowerShell suivante :

Set-ADComputer $NFSCOMPUTERACCOUNT -KerberosEncryptionType AES256

Configurer le client NFS

Suivez les instructions de Configurer un client NFS pour Azure NetApp Files pour configurer le client NFS.

Monter un volume NFS Kerberos

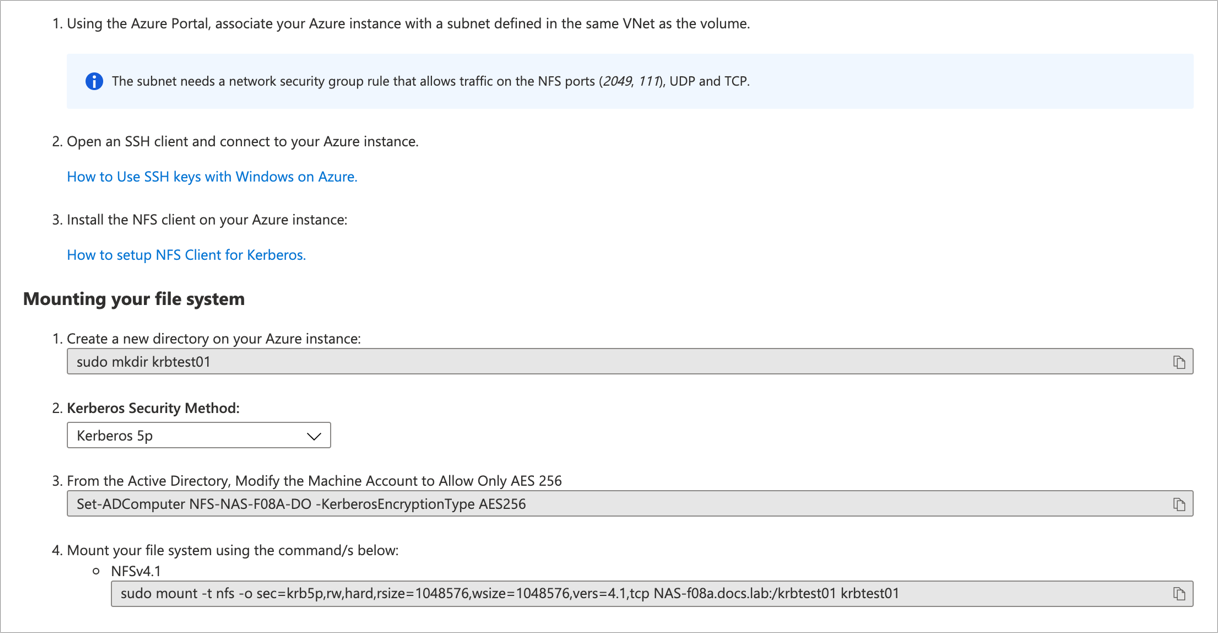

Sur la page Volumes, sélectionnez le volume NFS que vous souhaitez monter.

Sélectionnez Instructions de montage à partir du volume pour afficher les instructions.

Par exemple :

Créez le répertoire (point de montage) pour le nouveau volume.

Définissez le type de chiffrement par défaut sur AES 256 pour le compte d’ordinateur :

Set-ADComputer $NFSCOMPUTERACCOUNT -KerberosEncryptionType AES256 -Credential $ANFSERVICEACCOUNT- Vous ne devez exécuter cette commande qu’une seule fois pour chaque compte d’ordinateur.

- Vous pouvez exécuter cette commande à partir d’un contrôleur de domaine ou d’un PC sur lequel RSAT est installé.

- La variable

$NFSCOMPUTERACCOUNTest le compte d’ordinateur créé dans Active Directory lorsque vous déployez le volume Kerberos. Il s’agit du compte avec le préfixeNFS-. - La variable

$ANFSERVICEACCOUNTest un compte d'utilisateur Active Directory non privilégié avec contrôles délégués sur l’unité d'organisation dans laquelle le compte d'ordinateur a été créé.

Montez le volume sur l’hôte :

sudo mount -t nfs -o sec=krb5p,rw,hard,rsize=262144,wsize=262144,vers=4.1,tcp $ANFEXPORT $ANFMOUNTPOINT- La variable

$ANFEXPORTest le chemin d’accèshost:/exporttrouvé dans les instructions de montage. - La variable

$ANFMOUNTPOINTest le dossier créé par l’utilisateur sur l’hôte Linux.

- La variable

Impact de Kerberos sur les performances de NFSv4.1

Vous devez comprendre les options de sécurité disponibles pour les volumes NFSv4.1, les vecteurs de performances testés et l’impact attendu de Kerberos sur les performances. Pour plus d’informations, consultez Impact de Kerberos sur les performances des volumes NFSv4.1.

Étapes suivantes

- Impact de Kerberos sur les performances des volumes NFSv4.1

- Résoudre les erreurs liées au volume pour Azure NetApp Files

- FAQ relatifs au NFS

- Questions fréquentes (FAQ) relatives aux performances

- Créer un volume NFS pour Azure NetApp Files

- Créer une connexion Active Directory

- Configurer un client NFS pour Azure NetApp Files

- Configurer ADDS LDAP avec des groupes étendus pour l’accès au volume NFS

Commentaires

Bientôt disponible : Tout au long de 2024, nous allons supprimer progressivement GitHub Issues comme mécanisme de commentaires pour le contenu et le remplacer par un nouveau système de commentaires. Pour plus d’informations, consultez https://aka.ms/ContentUserFeedback.

Envoyer et afficher des commentaires pour