Notes

L’accès à cette page nécessite une autorisation. Vous pouvez essayer de vous connecter ou de modifier des répertoires.

L’accès à cette page nécessite une autorisation. Vous pouvez essayer de modifier des répertoires.

Plusieurs fonctionnalités d’Azure NetApp Files requièrent une connexion Active Directory. Par exemple, vous devez disposer d’une connexion Active Directory pour pouvoir créer un volume SMB, un volume Kerberos NFSv4.1 ou un volume à deux protocoles. Cet article explique comment créer et gérer des connexions Active Directory pour Azure NetApp Files.

Exigences et considérations relatives aux connexions Active Directory

Important

Vous devez suivre les directives décrites dans Comprendre les directives pour la conception et la planification de sites de services de domaine Active Directory pour Azure NetApp Files pour les services de domaine Active Directory (AD DS) ou Microsoft Entra Domain Services utilisés avec Azure NetApp Files.

Avant de créer la connexion AD, consultez Modifier les connexions Active Directory pour Azure NetApp Files pour comprendre l'impact des modifications apportées aux options de configuration de la connexion AD après la création de la connexion AD. Les modifications apportées aux options de configuration de connexion AD sont perturbatrices pour l’accès au client et certaines options ne peuvent pas être modifiées du tout.

Un compte Azure NetApp Files doit être créé dans la région où les volumes Azure NetApp Files doivent être déployés.

Azure NetApp Files, par défaut, autorise une connexion Active Directory (AD) par abonnement et compte. Vous pouvez modifier la valeur par défaut pour créer une connexion Active Directory par compte NetApp.

Le compte administrateur de connexion AD Azure NetApp Files doit avoir les propriétés suivantes :

- Il doit s’agir d’un compte d’utilisateur de domaine AD DS dans le même domaine dans lequel les comptes d’ordinateur Azure NetApp Files sont créés.

- Il doit avoir l'autorisation de créer des comptes d'ordinateur (par exemple, jointure de domaine AD) dans le chemin de l'unité d'organisation AD DS spécifié dans l'option Chemin de l'unité d'organisation de la connexion AD.

- Il ne peut pas être un Compte de service géré de groupe.

Le compte administrateur de connexion AD prend en charge les types de chiffrement Kerberos AES-128 et Kerberos AES-256 pour l'authentification avec AD DS pour la création de compte d'ordinateur Azure NetApp Files (par exemple, opérations de jointure de domaine AD).

Pour activer le chiffrement AES sur le compte d’administrateur de connexion AD Azure NetApp Files, vous devez utiliser un compte d’utilisateur de domaine AD membre de l’un des groupes AD DS suivants :

- Administrateurs du domaine

- Administrateurs de l’entreprise

- Administrateurs

- Opérateurs de compte

- Administrateurs Microsoft Entra Domain Services (Microsoft Entra Domain Services uniquement)

- Vous pouvez également utiliser un compte d’utilisateur de domaine AD avec l’autorisation d’écriture

msDS-SupportedEncryptionTypessur le compte d’administrateur de connexion AD pour définir la propriété de type de chiffrement Kerberos sur le compte d’administrateur de connexion AD.

Remarque

Lorsque vous modifiez le paramètre pour activer AES sur le compte administrateur de connexion AD, il est recommandé d’utiliser un compte d’utilisateur disposant d’une autorisation en écriture sur l’objet AD qui n’est pas l’administrateur Azure NetApp Files AD. Vous pouvez le faire avec un autre compte d'administrateur de domaine ou en déléguant le contrôle à un compte. Pour plus d’informations, consultez Délégation d’administration à l’aide d’objets d’unité d’organisation.

Si vous définissez le chiffrement Kerberos AES-128 et AES-256 sur le compte administrateur de la connexion AD, le client Windows négocie le niveau de chiffrement le plus élevé pris en charge par votre AD DS. Par exemple, si AES-128 et AES-256 sont pris en charge et que le client prend en charge AES-256, AES-256 sera utilisé.

Pour activer la prise en charge du chiffrement AES pour le compte d’administrateur dans la connexion AD, exécutez les commandes PowerShell Active Directory suivantes :

Get-ADUser -Identity <ANF AD connection account username> Set-ADUser -KerberosEncryptionType <encryption_type>KerberosEncryptionTypeest un paramètre multivalué qui prend en charge les valeurs AES-128 et AES-256.Pour plus d’informations, reportez-vous à la documentation de Set-ADUser.

Si vous avez besoin d’activer et de désactiver certains types de chiffrement Kerberos pour les comptes d’ordinateurs Active Directory pour les hôtes Windows joints à un domaine utilisés avec Azure NetApp Files, vous devez utiliser le stratégie de groupe

Network Security: Configure Encryption types allowed for Kerberos.Ne définissez pas la clé de Registre

HKEY_LOCAL_MACHINE\Software\Microsoft\Windows\CurrentVersion\Policies\System\Kerberos\Parameters\SupportedEncryptionTypes. Cette opération interrompt l’authentification Kerberos avec Azure NetApp Files pour l’hôte Windows où cette clé de Registre a été définie manuellement.Remarque

Le paramètre de stratégie par défaut pour

Network Security: Configure Encryption types allowed for KerberosestNot Defined. Lorsque ce paramètre de stratégie est défini surNot Defined, tous les types de chiffrement sauf DES seront disponibles pour le chiffrement Kerberos. Vous avez la possibilité d’activer la prise en charge de certains types de chiffrement Kerberos uniquement (par exemple,AES128_HMAC_SHA1ouAES256_HMAC_SHA1). Toutefois, la stratégie par défaut doit être suffisante dans la plupart des cas lors de l’activation de la prise en charge du chiffrement AES avec Azure NetApp Files.Pour plus d’informations, reportez-vous à Sécurité réseau : Configurer les types de chiffrement autorisés pour Kerberos ou Configurations Windows pour les types de chiffrement pris en charge Kerberos

Les requêtes LDAP prennent effet uniquement dans le domaine spécifié dans les connexions Active Directory (le champ Nom de domaine AD DNS). Ce comportement s'applique aux volumes NFS, SMB et à double protocole.

Expiration du délai d'attente des requêtes LDAP

Par défaut, les requêtes LDAP expirent si elles ne peuvent pas être exécutées dans les délais. Si une requête LDAP échoue en raison de l’expiration d'un délai d'attente, la recherche d'utilisateur et/ou de groupe échoue et l’accès au volume Azure NetApp Files peut être refusé, en fonction des paramètres d’autorisation du volume.

L’expiration du délai d’attente des requêtes peut se produire dans les grands environnements LDAP comportant de nombreux objets utilisateur et groupe, sur des connexions WAN lentes et si un serveur LDAP est surutilisé par les requêtes. Le paramètre d’expiration de délai d’attente d’Azure NetApp Files pour les requêtes LDAP est défini sur 10 secondes. Pensez à tirer parti des fonctionnalités DN des utilisateurs et des groupes sur la connexion Active Directory pour le serveur LDAP afin de filtrer les recherches si vous rencontrez des problèmes d’expiration de délai d’attente des requêtes LDAP.

Comptes NetApp et type Active Directory

Vous pouvez utiliser la page vue d’ensemble du compte NetApp pour confirmer le type de compte Active Directory. Il existe trois valeurs pour le type AD :

- NA: compte NetApp existant qui ne prend en charge qu'une seule configuration AD par abonnement et par région. La configuration AD n’est pas partagée avec d’autres comptes NetApp dans l’abonnement.

- Multi AD: le compte NetApp prend en charge une configuration AD dans chaque compte NetApp de l'abonnement. Cela permet plusieurs connexions AD par abonnement lors de l’utilisation de plusieurs comptes NetApp.

- AD partagé: le compte NetApp ne prend en charge qu'une seule configuration AD par abonnement et par région, mais la configuration est partagée entre les comptes NetApp de l'abonnement et de la région.

Pour plus d'informations sur la relation entre les comptes NetApp et les abonnements, consultez Hiérarchie de stockage d'Azure NetApp Files.

Créer une connexion Active Directory

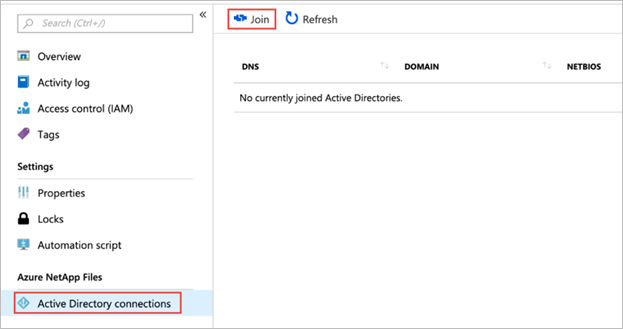

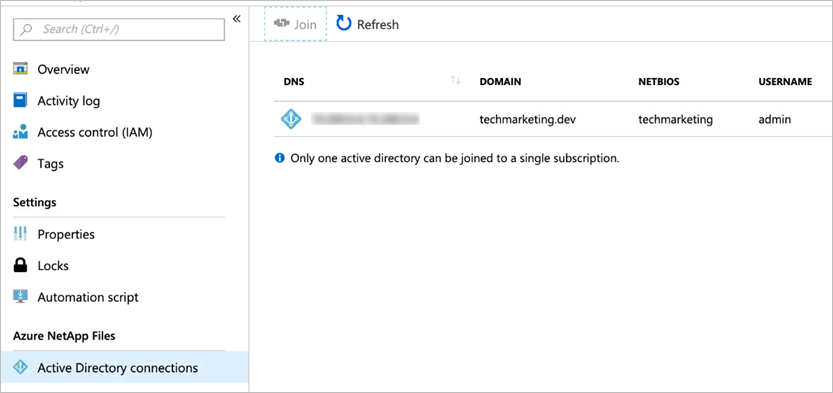

Dans votre compte NetApp, sélectionnez connexions Active Directory puis Rejoindre.

Remarque

Par défaut, Azure NetApp Files prend en charge une seule connexion Active Directory dans la même région et le même abonnement. Vous pouvez modifier ce paramètre pour créer une connexion Active Directory par compte NetApp.

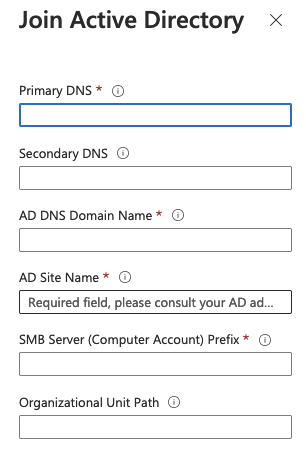

Dans la fenêtre Joindre Active Directory, entrez les informations suivantes, en fonction des services de domaine que vous voulez utiliser :

DNS principal (obligatoire)

Il s’agit de l’adresse IP du serveur DNS principal requise pour les opérations de jointure de domaine Active Directory, l’authentification SMB, Kerberos et LDAP.DNS secondaire

Il s’agit de l’adresse IP du serveur DNS secondaire requise pour les opérations de jointure de domaine Active Directory, l’authentification SMB, Kerberos et LDAP.Remarque

Il est recommandé de configurer un serveur DNS secondaire. Consultez Comprendre les instructions relatives à la conception et à la planification de site Active Directory Domain Services pour Azure NetApp Files. Vérifiez que la configuration de votre serveur DNS répond aux exigences d’Azure NetApp Files. Sinon, les opérations de service Azure NetApp Files, l’authentification SMB, Kerberos ou les opérations LDAP peuvent échouer.

Si vous utilisez Microsoft Entra Domain Services, utilisez respectivement les adresses IP des contrôleurs de domaine Microsoft Entra Domain Services pour le DNS principal et le DNS secondaire.

Nom de domaine DNS AD (obligatoire)

Il s’agit du nom de domaine complet du service AD DS utilisé avec Azure NetApp Files (par exemple,contoso.com).Nom de site AD (obligatoire)

Il s’agit du nom de site AD DS qu’Azure NetApp Files utilise pour la découverte du contrôleur de domaine.Le nom de site par défaut pour AD DS et Microsoft Entra Domain Services est

Default-First-Site-Name. Suivez les conventions de nommage pour les noms de sites si vous souhaitez renommer le site.Remarque

Consultez Comprendre les instructions relatives à la conception et à la planification de site Active Directory Domain Services pour Azure NetApp Files. Assurez-vous que la conception et la configuration de votre site AD DS répondent aux exigences d’Azure NetApp Files. Sinon, les opérations de service Azure NetApp Files, l’authentification SMB, Kerberos ou les opérations LDAP peuvent échouer.

Préfixe du serveur SMB (compte d’ordinateur) (obligatoire)

Il s'agit du préfixe de dénomination des nouveaux comptes d'ordinateur créés dans AD DS pour les volumes Azure NetApp Files SMB, double protocole et NFSv4.1 Kerberos.Par exemple, si la norme de dénomination que votre organisation utilise pour les services de fichiers est

NAS-01,NAS-02, et ainsi de suite, vous utiliserezNASpour le préfixe.Azure NetApp Files créera des comptes d'ordinateur supplémentaires dans AD DS selon les besoins.

Important

Le fait de renommer le préfixe de serveur SMB après la création de la connexion Active Directory entraîne une interruption. Vous devrez remonter les partages SMB existants après avoir renommé le préfixe de serveur SMB.

Chemin d’accès de l’unité d’organisation

Il s'agit du chemin LDAP de l'unité organisationnelle (UO) dans laquelle les comptes d'ordinateur du serveur SMB seront créés. À savoir,OU=second level, OU=first level. Par exemple, si vous souhaitez utiliser une unité d’organisation appeléeANFà la racine du domaine, la valeur seraitOU=ANF.Si aucune valeur n’est fournie, Azure NetApp Files utilise le conteneur

CN=Computers.Si vous utilisez Azure NetApp Files avec Microsoft Entra Domain Services, le chemin de l'unité d'organisation est

OU=AADDC Computers

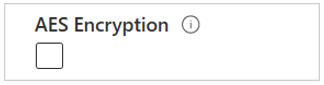

Chiffrement AES

Cette option active la prise en charge de l’authentification avec chiffrement AES pour le compte administrateur de la connexion AD.

Voir Configuration requise pour les connexions Active Directory pour les exigences.

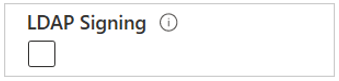

-

Cette option active la signature LDAP. Cette fonctionnalité permet la vérification de l’intégrité pour les liaisons LDAP Simple Authentication and Security Layer (SASL) à partir d’Azure NetApp Files et des contrôleurs de domaine Active Directory Domain Services spécifiés par l’utilisateur.

Azure NetApp Files prend en charge la liaison de canal LDAP si les options de signature LDAP et LDAP sur TLS sont activées dans la connexion Active Directory. Pour plus d’informations, consultez ADV190023 | Instructions de Microsoft pour activer la liaison de canal LDAP et la signature LDAP.

Remarque

Les enregistrements DNS PTR pour le(s) compte(s) d'ordinateur AD DS doivent être créés dans l'unité organisationnelle AD DS spécifiée dans la connexion Azure NetApp Files AD pour que la signature LDAP fonctionne.

Autoriser les utilisateurs NFS locaux avec LDAP Cette option permet aux utilisateurs clients NFS locaux d’accéder aux volumes NFS. La définition de cette option désactive les groupes étendus pour les volumes NFS, ce qui limite le nombre de groupes pris en charge pour un utilisateur à 16. Lorsque cette option est activée, les groupes au-delà de la limite de 16 groupes ne sont pas respectés dans les autorisations d’accès. Pour plus d’informations, consultez Autoriser les utilisateurs NFS locaux avec LDAP à accéder à un volume à deux protocoles.

LDAP sur TLS

Cette option vous permet d’utiliser LDAP sur TLS pour sécuriser les communications entre un volume Azure NetApp Files et le serveur Active Directory LDAP. Vous pouvez activer LDAP sur TLS pour les volumes NFS, SMB et double protocole d’Azure NetApp Files.

Remarque

Le protocole LDAP sur TLS ne doit pas être activé si vous utilisez Microsoft Entra Domain Services. Microsoft Entra Domain Services utilise LDAPS (port 636) pour sécuriser le trafic LDAP au lieu de LDAP sur TLS (port 389).

Pour plus d’informations, consultez Activer l’authentification LDAP Active Directory Domain Services (AD DS) pour les volumes NFS.

Certificat CA racine du serveur

Cette option charge le certificat d’autorité de certification utilisé avec LDAP via TLS.

Pour plus d’informations, consultez Activer l’authentification LDAP Active Directory Domain Services (AD DS) pour les volumes NFS.

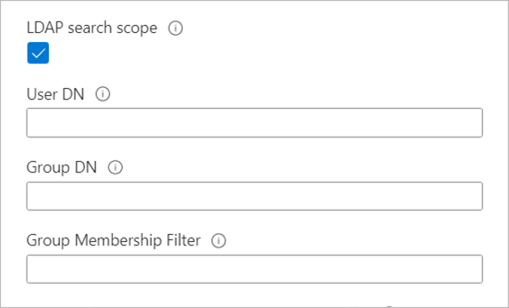

Étendue de recherche LDAP, Nom unique de l’utilisateur, Nom unique du groupe et Filtre d’appartenance au groupe

L’option Étendue de recherche LDAP optimise les requêtes LDAP de stockage Azure NetApp Files à utiliser avec de grandes topologies AD DS et LDAP avec des groupes étendus ou un style de sécurité Unix avec un volume à double protocole Azure NetApp Files.

Les options Nom unique de l’utilisateur et Nom unique du groupe vous permettent de définir la base de recherche dans LDAP AD DS. Ces options limitent les zones de recherche pour les requêtes LDAP, ce qui réduit le temps de recherche et contribue à réduire les expirations de délai d’attente des requêtes LDAP.

L’option Filtre d’appartenance au groupe vous permet de créer un filtre de recherche personnalisé pour les utilisateurs membres de groupes AD DS spécifiques.

Pour plus d’informations sur ces options, consultez Configurer AD DS LDAP avec des groupes étendus pour l’accès au volume NFS.

Serveur préféré pour le client LDAP

L'option Serveur préféré pour le client LDAP vous permet de soumettre les adresses IP d'un maximum de deux serveurs AD sous forme de liste séparée par des virgules. Au lieu de contacter séquentiellement tous les services AD découverts pour un domaine, le client LDAP contactera d’abord les serveurs spécifiés.

Connexions SMB chiffrées au contrôleur de domaine

Les connexions SMB chiffrées au contrôleur de domaine spécifient si le chiffrement doit être utilisé pour la communication entre un serveur SMB et un contrôleur de domaine. Une fois activé, seul SMB3 sera utilisé pour les connexions de contrôleur de domaine chiffrées.

Cette fonctionnalité est disponible actuellement en mode Aperçu. Si c’est la première fois que vous utilisez des connexions SMB chiffrées au contrôleur de domaine, vous devez l’inscrire :

Register-AzProviderFeature -ProviderNamespace Microsoft.NetApp -FeatureName ANFEncryptedSMBConnectionsToDCVérifiez l’état d’inscription de la fonctionnalité :

Remarque

RegistrationState peut rester à l’état

Registeringjusqu’à 60 minutes avant de passer à l’étatRegistered. Attendez que l'état soitRegisteredavant de continuer.Get-AzProviderFeature -ProviderNamespace Microsoft.NetApp -FeatureName ANFEncryptedSMBConnectionsToDCVous pouvez également utiliser les commandes Azure CLI

az feature registeretaz feature showpour inscrire la fonctionnalité et afficher l’état de l’inscription.Utilisateurs de la stratégie de sauvegarde Cette option octroie des privilèges de sécurité supplémentaires aux utilisateurs ou groupes du domaine AD DS qui ont besoin de privilèges de sauvegarde élevés pour prendre en charge les flux de travail de sauvegarde, de restauration et de migration dans Azure NetApp Files. Les comptes ou groupes d’utilisateurs AD DS auront des autorisations NTFS élevées au niveau du fichier ou du dossier.

Les privilèges suivants s’appliquent lorsque vous utilisez le paramètre Utilisateurs de stratégie de sauvegarde :

Privilège Descriptif SeBackupPrivilegeSauvegarder des fichiers et des répertoires, en remplaçant les listes de contrôle d’accès. SeRestorePrivilegeRestaurer des fichiers et des répertoires, en remplaçant les listes de contrôle d’accès.

Définir un SID d’utilisateur ou de groupe valide en tant que propriétaire du fichier.SeChangeNotifyPrivilegeContourner la vérification du cheminement.

Les utilisateurs disposant de ce privilège n’ont pas besoin d’autorisations de parcourir (x) pour parcourir des dossiers ou liens symboliques.Utilisateurs des privilèges de sécurité

Cette option accorde un privilège de sécurité (SeSecurityPrivilege) aux utilisateurs ou groupes du domaine AD DS qui ont besoin de privilèges élevés pour accéder aux volumes Azure NetApp Files. Les groupes ou les utilisateurs AD DS spécifiés auront l’autorisation d’exécuter certaines actions sur les partages SMB qui requièrent que les privilèges de sécurité ne soient pas attribués par défaut aux utilisateurs de domaine.

Le privilège suivant s’applique quand vous utilisez le paramètre Utilisateurs des privilèges de sécurité :

Privilège Descriptif SeSecurityPrivilegeGérer les opérations de journal. Cette fonctionnalité est utilisée pour installer SQL Server dans certains scénarios où un compte de domaine AD DS non administrateur doit temporairement bénéficier d’un privilège de sécurité élevé.

Remarque

L'utilisation de la fonctionnalité Utilisateurs privilégiés de sécurité repose sur la fonctionnalité Partages de disponibilité continue SMB. La disponibilité continue SMB n’est pas prise en charge sur les applications personnalisées. Il est uniquement pris en charge pour les charges de travail utilisant Citrix App Layering, les conteneurs de profils utilisateur FSLogix et Microsoft SQL Server (et non Linux SQL Server).

Important

L’utilisation de la fonctionnalité Utilisateurs des privilèges de sécurité nécessite que vous envoyiez une demande de liste d’attente via la page d’envoi de liste d’attente pour la disponibilité continue d’Azure NetApp Files SMB en préversion publique. Attendez un e-mail de confirmation officiel de l’équipe Azure NetApp Files avant d’utiliser cette fonctionnalité.

Cette fonctionnalité est facultative et prise en charge uniquement pour SQL Server. Le compte de domaine AD DS utilisé pour l’installation de SQL Server doit déjà exister avant que vous ne l’ajoutiez à l’option Utilisateurs du privilège de sécurité. Lorsque vous ajoutez le compte du programme d’installation SQL Server à l’option Utilisateurs des privilèges de sécurité, le service Azure NetApp Files peut valider le compte en contactant un contrôleur de domaine AD DS. Cette action peut échouer si Azure NetApp Files ne peut pas contacter le contrôleur de domaine AD DS.Pour plus d’informations sur

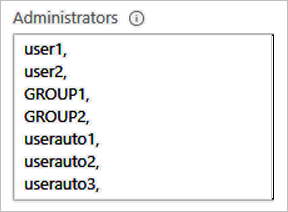

SeSecurityPrivilegeet SQL Server, consultez L’installation SQL Server échoue si le compte d’installation ne dispose pas de certains droits d’utilisateur.Privilèges des administrateurs pour les utilisateurs

Cette option accorde des privilèges de sécurité supplémentaires aux utilisateurs ou aux groupes de domaine AD DS qui ont besoin de privilèges élevés pour accéder aux volumes Azure NetApp Files. Les comptes spécifiés bénéficieront d’autorisations élevées au niveau du fichier ou du dossier.

Remarque

Les administrateurs de domaine sont automatiquement ajoutés au groupe d'utilisateurs privilégiés Administrateurs.

Remarque

Ce privilège est utile pour les migrations de données.

Les privilèges suivants s’appliquent lorsque vous utilisez le paramètre Privilège des administrateurs pour les utilisateurs :

Privilège Descriptif SeBackupPrivilegeSauvegarder des fichiers et des répertoires, en remplaçant les listes de contrôle d’accès. SeRestorePrivilegeRestaurer des fichiers et des répertoires, en remplaçant les listes de contrôle d’accès.

Définir un SID d’utilisateur ou de groupe valide en tant que propriétaire du fichier.SeChangeNotifyPrivilegeContourner la vérification du cheminement.

Les utilisateurs disposant de ce privilège n’ont pas besoin d’autorisations de parcourir (x) pour parcourir des dossiers ou liens symboliques.SeTakeOwnershipPrivilegePrendre la propriété de fichiers ou d’objets. SeSecurityPrivilegeGérer les opérations de journal. SeChangeNotifyPrivilegeContourner la vérification du cheminement.

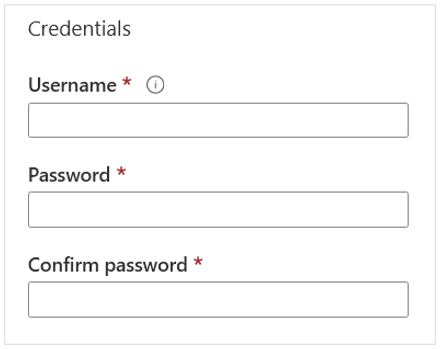

Les utilisateurs disposant de ce privilège n’ont pas besoin d’autorisations de parcourir (x) pour parcourir des dossiers ou liens symboliques.Informations d’identification, y compris votre nom d’utilisateur et mot de passe

Important

Même si Active Directory prend en charge les mots de passe de 256 caractères, les mots de passe Active Directory avec Azure NetApp Files ne peuvent pas dépasser 64 caractères.

Sélectionnez Rejoindre.

La connexion Active Directory créée s’affiche.

Créer une connexion Active Directory par compte NetApp

Le comportement par défaut actuel d’Azure NetApp Files prend en charge une connexion AD par abonnement et par région. En activant cette fonctionnalité, vous modifiez le comportement afin que chaque compte NetApp au sein d’un abonnement Azure puisse avoir sa propre connexion AD. Lorsque cette fonctionnalité est activée, les comptes NetApp nouvellement créés conservent leur propre connexion AD.

Une fois configurée, la connexion AD du compte NetApp est utilisée lorsque vous créez un volume SMB, un volume Kerberos NFSv4.1 ou un volume double protocole. Cela signifie qu’Azure NetApp Files prend en charge plusieurs connexions AD par abonnement Azure lorsque plusieurs comptes NetApp sont utilisés.

Remarque

Si un abonnement dispose à la fois de cette fonctionnalité et de la fonctionnalité Active Directory partagée activée, ses comptes existants partagent toujours la configuration AD. Tous les nouveaux comptes NetApp créés sur l’abonnement peuvent utiliser leurs propres configurations AD. Vous pouvez confirmer votre configuration sur la page d'aperçu de votre compte dans le champ Type d'AD.

Important

L’étendue de chaque configuration AD est limitée à son compte NetApp parent.

Inscrire la fonctionnalité

La possibilité de créer une connexion AD par compte NetApp est généralement disponible. Vous devez inscrire la fonctionnalité avant de l’utiliser pour la première fois. Après l’inscription, la fonctionnalité est activée et fonctionne en arrière-plan.

Inscrivez la fonctionnalité :

Register-AzProviderFeature -ProviderNamespace Microsoft.NetApp -FeatureName ANFMultipleActiveDirectoryVérifiez l’état d’inscription de la fonctionnalité :

Remarque

RegistrationState peut rester à l’état

Registeringjusqu’à 60 minutes avant de passer à l’étatRegistered. Avant de continuer, attendez que l’état soit Inscrit.Get-AzProviderFeature -ProviderNamespace Microsoft.NetApp -FeatureName ANFMultipleActiveDirectoryVous pouvez également utiliser les commandes Azure CLI

az feature registeretaz feature showpour inscrire la fonctionnalité et afficher l’état de l’inscription.

Mapper plusieurs comptes NetApp dans le même abonnement et la même région à une connexion AD (préversion)

La fonctionnalité AD partagée permet à tous les comptes NetApp de partager une connexion AD créée par l’un des comptes NetApp appartenant au même abonnement et à la même région. Par exemple, grâce à cette fonctionnalité, tous les comptes NetApp du même abonnement et de la même région peuvent utiliser la configuration AD commune pour créer un volume SMB, un volume Kerberos NFSv4.1 ou un volume à deux protocoles. Avec cette fonctionnalité, la connexion AD est visible sur tous les comptes NetApp associés au même abonnement et à la même région.

Avec l’introduction de la fonctionnalité pour créer une connexion AD par compte NetApp, les nouvelles inscriptions de fonctionnalités pour la fonctionnalité Ad partagée ne sont pas acceptées.

Remarque

Vous pouvez vous inscrire pour utiliser une connexion AD par compte NetApp si vous êtes déjà inscrit dans la préversion pour Shared AD. Si vous respectez actuellement le maximum de 10 comptes NetApp par région Azure et par abonnement, vous devez lancer une requête de support pour augmenter la limite. Vous pouvez confirmer votre configuration sur la page d'aperçu de votre compte dans le champ Type d'AD.

Réinitialiser le mot de passe du compte d’ordinateur Active Directory

Si vous réinitialisez accidentellement le mot de passe du compte d’ordinateur AD sur le serveur AD ou si le serveur AD est inaccessible, vous pouvez réinitialiser en toute sécurité le mot de passe du compte d’ordinateur pour conserver la connectivité à vos volumes. Une réinitialisation affecte tous les volumes sur le serveur SMB.

Inscrire la fonctionnalité

La fonctionnalité de réinitialisation du mot de passe du compte d’ordinateur Active Directory est actuellement en préversion publique. Si vous utilisez cette fonctionnalité pour la première fois, vous devez commencer par l’inscrire.

- Inscrivez la fonctionnalité Réinitialiser le mot de passe du compte d’ordinateur Active Directory :

Register-AzProviderFeature -ProviderNamespace Microsoft.NetApp -FeatureName ANFResetADAccountForVolume

- Vérifiez l’état d’inscription de la fonctionnalité.

RegistrationState peut rester à l’état

Registeringjusqu’à 60 minutes avant de passer à l’étatRegistered. Attendez que l'état soitRegisteredavant de continuer.

Get-AzProviderFeature -ProviderNamespace Microsoft.NetApp -FeatureName ANFResetADAccountForVolume

Vous pouvez également utiliser les commandes Azure CLIaz feature register et az feature show pour inscrire la fonctionnalité et afficher l’état de l’inscription.

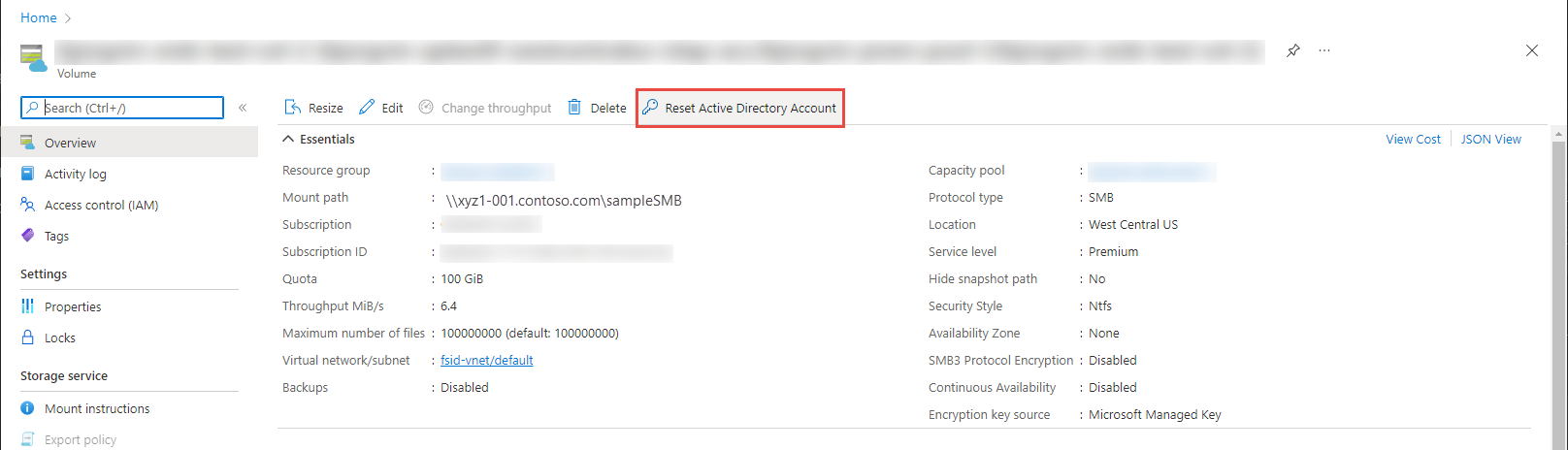

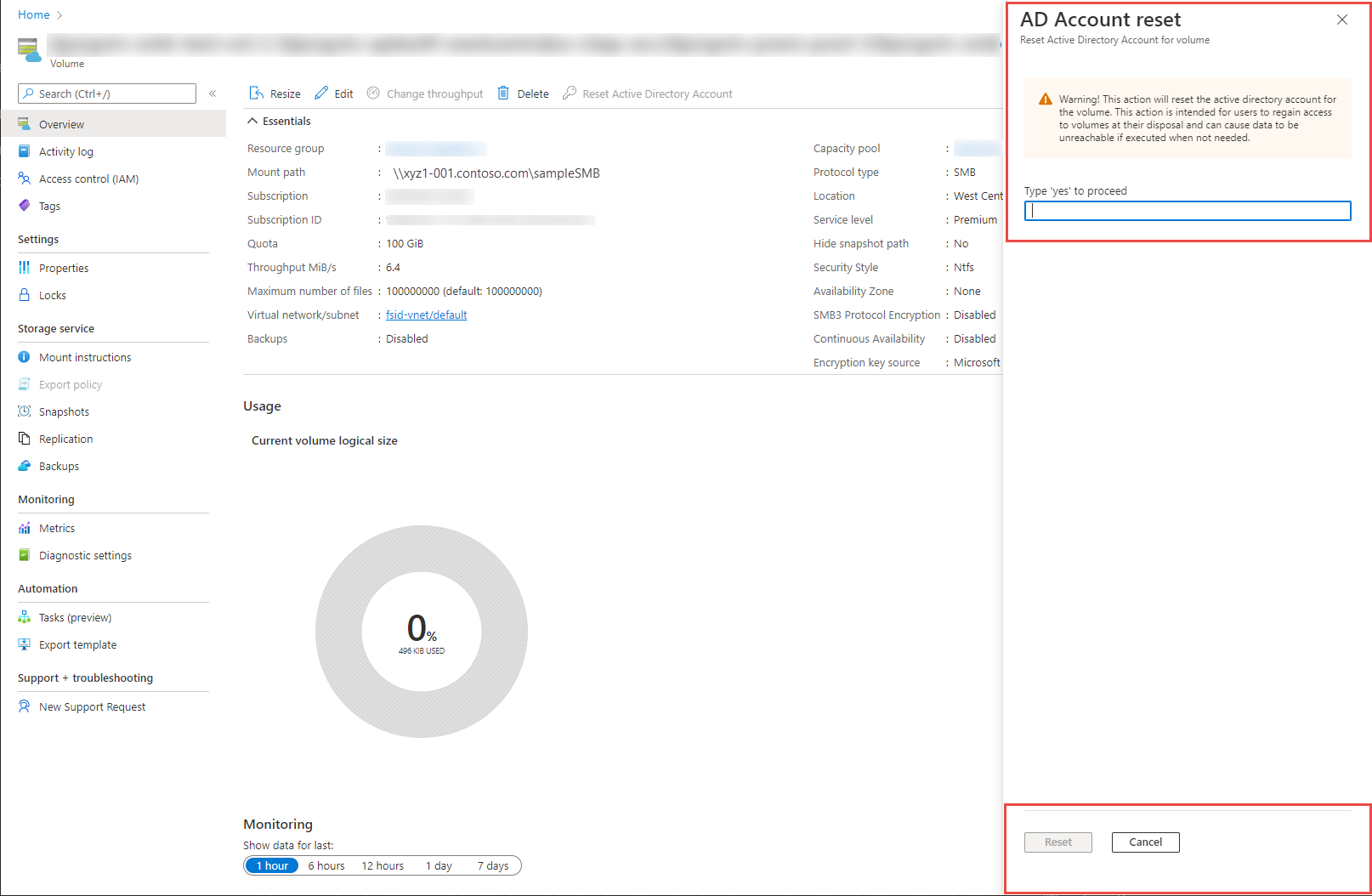

Étapes

- Accédez au menu Vue d’ensemble du volume. Sélectionnez Réinitialiser le compte Active Directory.

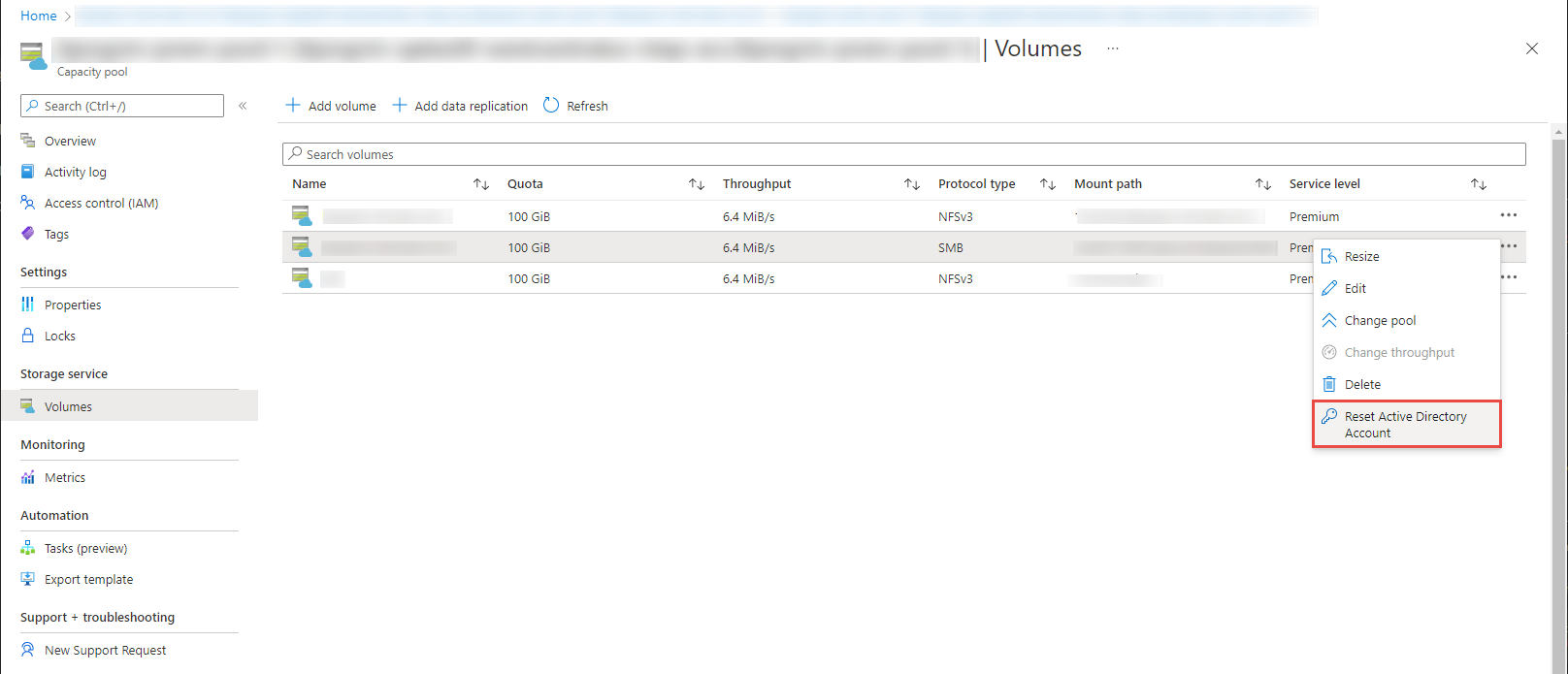

Vous pouvez également accéder au menu Volumes. Identifiez le volume pour lequel vous souhaitez réinitialiser le compte Active Directory et sélectionnez les trois points (

Vous pouvez également accéder au menu Volumes. Identifiez le volume pour lequel vous souhaitez réinitialiser le compte Active Directory et sélectionnez les trois points (...) à la fin de la ligne. Sélectionnez Réinitialiser le compte Active Directory.

- Un message d’avertissement qui explique les implications de cette action s’affiche. Tapez oui dans la zone de texte pour continuer.

Étapes suivantes

- Comprendre les instructions relatives à la conception et à la planification de site Active Directory Domain Services pour Azure NetApp Files

- Modifier des connexions Active Directory

- Créer un volume SMB

- Créer un volume à deux protocoles

- Configurer le chiffrement Kerberos NFSv4.1

- Installation d’une nouvelle forêt Active Directory à l’aide d’Azure CLI

- Activer l’authentification LDAP Active Directory Domain Services (AD DS) pour les volumes NFS

- Configurer AD DS LDAP avec des groupes étendus pour l’accès au volume NFS