Azure Policy pour l’authentification Microsoft Entra uniquement avec Azure SQL

S’applique à : Azure SQL Database

Azure SQL Managed Instance

Azure Policy peut imposer la création d’une base de données Azure SQL ou d’une instance managée Azure SQL avec l’authentification Microsoft Entra uniquement activée pendant le provisionnement. Une fois cette stratégie en place, toute tentative de création d’un serveur logique dans Azure ou d’une instance managée échoue s’il ou elle n’est pas créé(e) si l’authentification Microsoft Entra uniquement n’est pas activée.

Remarque

Bien qu’Azure Active Directory (Azure AD) ait été renommé Microsoft Entra ID, les noms de politiques contiennent actuellement le nom Azure AD d’origine, de sorte que l’authentification Microsoft Entra uniquement et Azure AD uniquement est utilisée de manière interchangeable dans cet article.

La stratégie Azure peut être appliqué à l’ensemble de l’abonnement Azure, ou uniquement au sein d’un groupe de ressources.

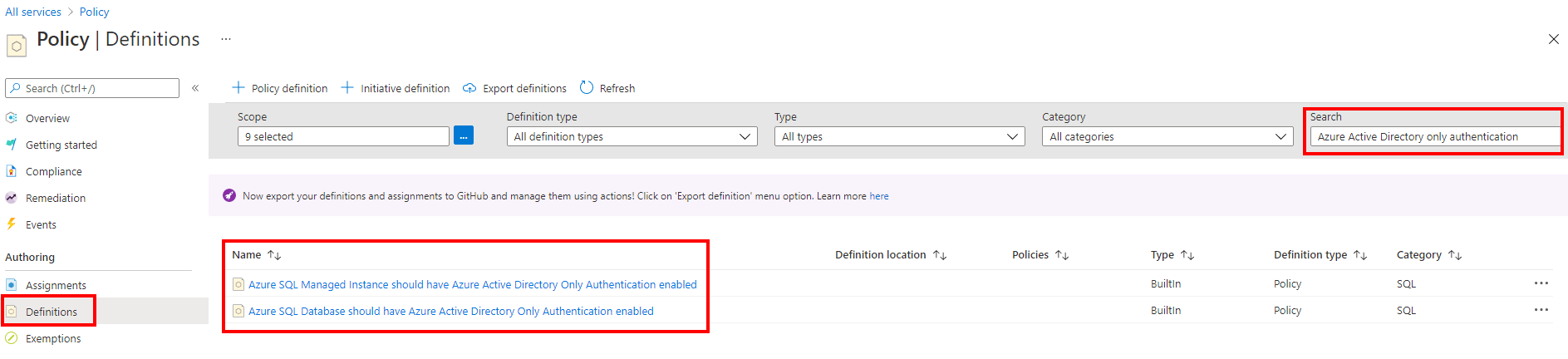

Deux nouvelles stratégies intégrées ont été introduites dans Azure Policy :

- Azure SQL Database doit avoir uniquement l’authentification Azure Active Directory activée

- Azure SQL Managed Instance doit avoir uniquement l’authentification Azure Active Directory activée

Pour plus d’informations sur Azure Policy, consultez Présentation d’Azure Policy et Structure de définition Azure Policy.

Autorisations

Pour obtenir une vue d’ensemble des autorisations nécessaires à la gestion d’Azure Policy, consultez Autorisations Azure RBAC dans Azure Policy.

Actions

Si vous utilisez un rôle personnalisé pour gérer Azure Policy, les actions suivantes sont nécessaires.

- */read

- Microsoft.Authorization/policyassignments/*

- Microsoft.Authorization/policydefinitions/*

- Microsoft.Authorization/policyexemptions/*

- Microsoft.Authorization/policysetdefinitions/*

- Microsoft.PolicyInsights/*

Pour plus d’informations sur les rôles personnalisés, consultez Rôles personnalisés Azure.

Gérer Azure Policy pour l’authentification Azure AD uniquement

Les stratégies d’authentification Azure AD uniquement peuvent être gérées en accédant au portail Azure et en recherchant le service Stratégie. Sous les Définitions, recherchez Authentification Azure Active Directory uniquement.

Pour un guide, consultez Utiliser Azure Policy pour appliquer l’authentification Microsoft Entra uniquement avec Azure SQL.

Il existe trois effets pour ces stratégies :

- Audit : paramètre par défaut, qui capture uniquement un rapport d’audit dans les journaux d’activité Azure Policy

- Refuser : empêche la création d’un serveur logique ou d’une instance managée si l’authentification Microsoft Entra uniquement avec Azure SQL n’est pas activée

- Désactivé : désactive la stratégie et n’empêche pas les utilisateurs de créer un serveur logique ou une instance managée si l’authentification Microsoft Entra uniquement n’est pas activée

Si Azure Policy pour l’authentification Azure AD uniquement est définie sur Refuser, la création du serveur logique ou de l’instance managée est vouée à l’échec. Les détails relatifs à cet échec sont enregistrés dans le Journal d’activité du groupe de ressources.

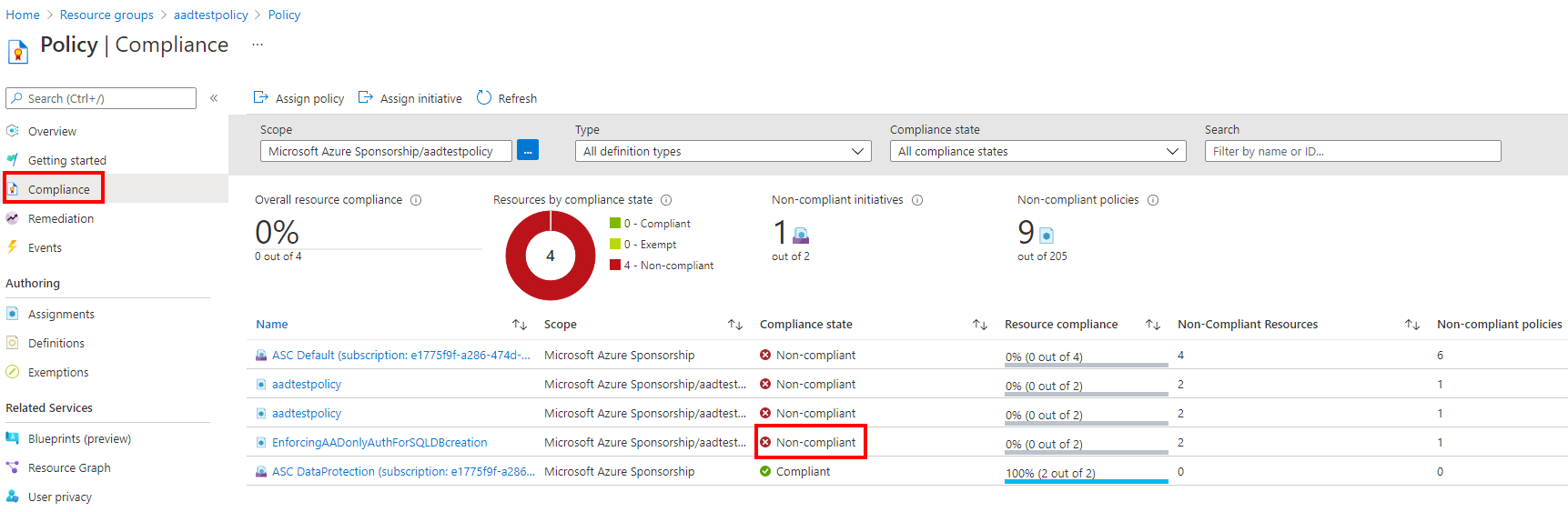

Conformité aux stratégies

Vous pouvez consulter le paramètre de Conformité sous le service Stratégie pour voir l’état de conformité. L’État de conformité indique si le serveur ou l’instance managée est actuellement conforme à l’activation de l’authentification Microsoft Entra uniquement.

La stratégie Azure peut empêcher la création d’un serveur logique ou d’une instance managée sans que l’authentification Microsoft Entra uniquement soit activée, mais la fonctionnalité peut être modifiée après la création du serveur ou de l’instance managée. Si un utilisateur a désactivé l’authentification Microsoft Entra uniquement après la création du serveur ou de l’instance managée, l’état de conformité est Non-compliant si Azure Policy est définie sur Refuser.

Limites

- Azure Policy applique l’authentification Azure AD uniquement lors de la création du serveur logique ou de l’instance managée. Une fois le serveur créé, les utilisateurs Microsoft Entra autorisés disposant de rôles spéciaux (tel que Gestionnaire de sécurité SQL) peuvent désactiver la fonctionnalité d’authentification Azure AD uniquement. La stratégie Azure le permet, mais dans ce cas le serveur ou l’instance managée est listé(e) comme

Non-compliantdans le rapport de conformité, et celui-ci indique le nom du serveur ou de l’instance managée. - Pour plus d’informations sur les problèmes connus et les autorisations nécessaires, consultez Authentification Microsoft Entra uniquement avec Azure SQL.