Accès conditionnel

S’applique à : Azure SQL Database

Azure SQL Managed Instance

Azure Synapse Analytics

Cet article explique la méthode de configuration d’une stratégie d’accès conditionnel pour Azure SQL Database, Azure SQL Managed Instance, et Azure Synapse Analytics dans un locataire.

L’accès conditionnel Microsoft Entra permet aux organisations de prendre des décisions basées sur des politiques au niveau du locataire pour l’accès aux ressources. Par exemple, cet article utilise une stratégie d’accès conditionnel pour exiger l’authentification multifacteur pour l’accès de l’utilisateur à toutes les ressources Azure SQL ou Azure Synapse Analytics dans un locataire.

Prérequis

- Un accès conditionnel complet nécessite, au minimum, un locataire Microsoft Entra ID de niveau P1 dans le même abonnement que votre base de données ou instance. Seule une authentification multifacteur limitée est disponible avec un locataire gratuit Microsoft Entra ID. L’accès conditionnel n’est pas pris en charge.

- Vous devez configurer Azure SQL Database, Azure SQL Managed Instance ou un pool SQL dédié dans Azure Synapse pour prendre en charge l’authentification Microsoft Entra. Pour des étapes spécifiques, consultez la configuration et la gestion de l’authentification Microsoft Entra.

Remarque

Les stratégies d’accès conditionnel s’appliquent uniquement aux utilisateurs, et non aux connexions programmatiques, telles que les principaux de service et les identités managées.

Configurer un accès conditionnel

Vous pouvez configurer une stratégie d’accès conditionnel en utilisant le Portail Azure.

Remarque

Lors de la configuration de l’accès conditionnel pour Azure SQL Managed Instance ou Azure Synapse Analytics, la ressource cible du logiciel cloud est Azure SQL Database, qui est l’application Microsoft automatiquement créée dans tout locataire Microsoft Entra avec des ressources Azure SQL ou Azure Synapse Analytics.

Configurez votre stratégie d’accès conditionnel comme suit :

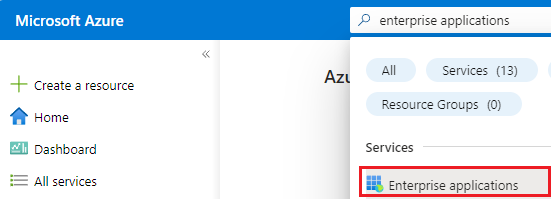

Connectez-vous au Portail Azure, recherchez

Enterprise Applicationset sélectionnez Applications d’entreprise :

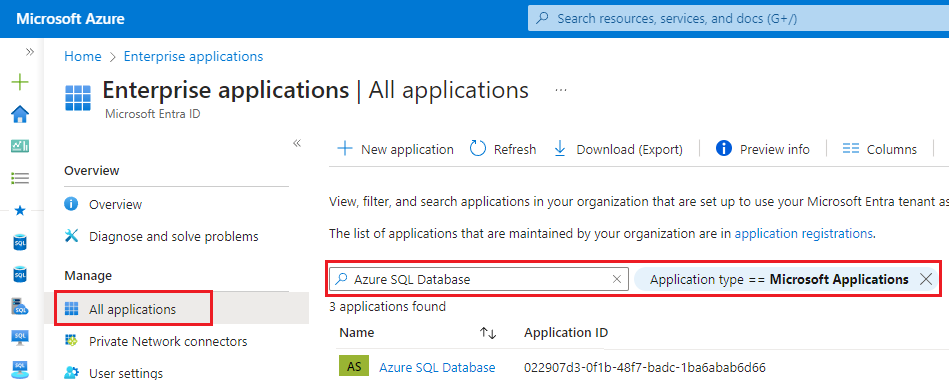

Sélectionnez Toutes les applications sous Gérer dans la page Applications d’entreprise, mettez à jour le filtre existant sur

Application type == Microsoft Applications, puis recherchez Azure SQL Database, même si vous configurez une stratégie pour Azure SQL Managed Instance ou Azure Synapse Analytics :

L’application de première partie Azure SQL Database est enregistrée dans un locataire lors de la création de la première instance d’Azure SQL ou d’Azure Synapse Analytics. Si vous ne voyez pas Azure SQL Database, vérifiez que l’une de ces ressources est déployée dans votre locataire.

Sélectionnez l’application Azure SQL Database pour accéder à la page Vue d’ensemble de votre application d’entreprise Azure SQL Database.

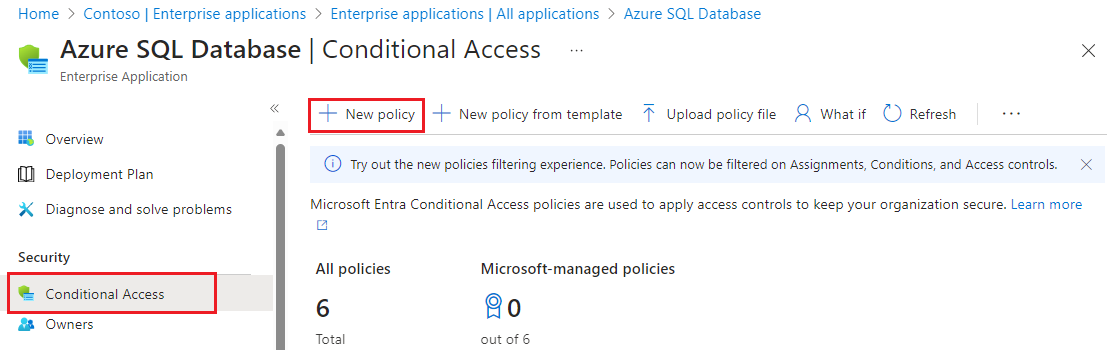

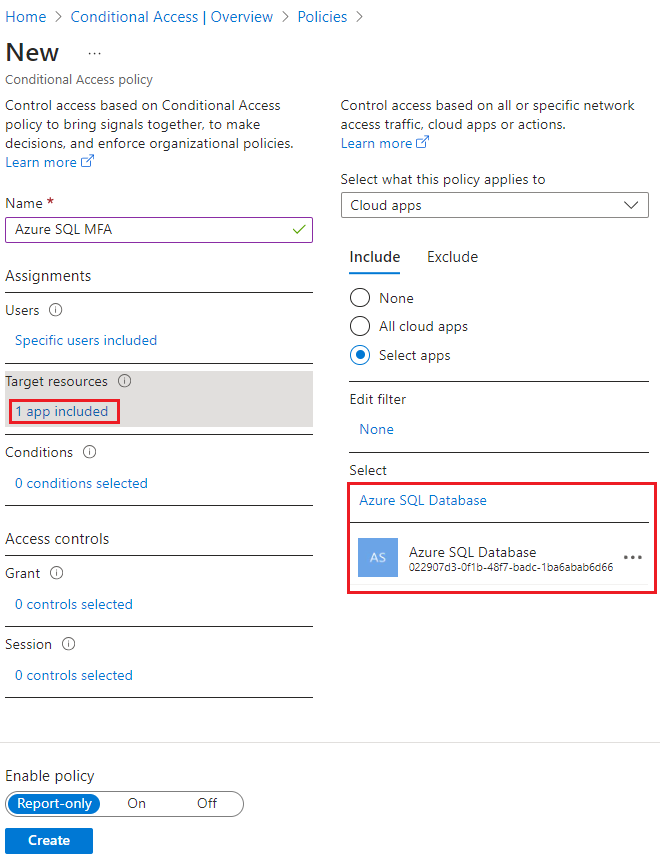

Sélectionnez Accès conditionnel sous Sécurité pour ouvrir la page d’Accès conditionnel. Sélectionnez + Nouvelle stratégie pour ouvrir la page de la Nouvelle stratégie d’accès conditionnel :

Sur la nouvelle page de Stratégie d’accès conditionnel, sélectionnez 1 application incluse sous les Ressources cibles pour valider qu’Azure SQL Database est l’application incluse.

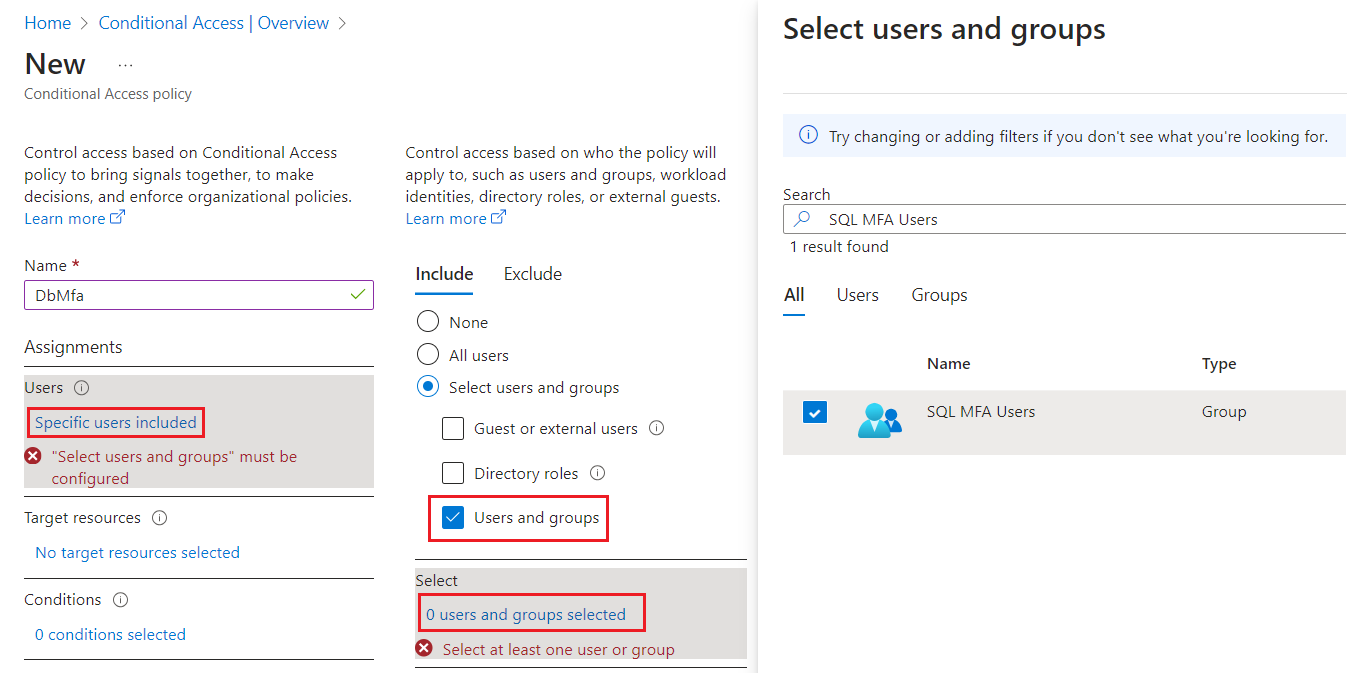

Sous les Affectations, sélectionnez les Utilisateurs spécifiques inclus, puis vérifiez Sélectionner les utilisateurs et les groupes sous Inclure. Sélectionnez 0 utilisateurs et groupes sélectionnés pour ouvrir la page de sélection des utilisateurs et des groupes, puis recherchez l’utilisateur ou le groupe à ajouter. Cochez la case à coté du groupe ou de l’utilisateur que vous souhaitez choisir, puis utilisez Sélectionner pour appliquer vos paramètres et fermer la fenêtre.

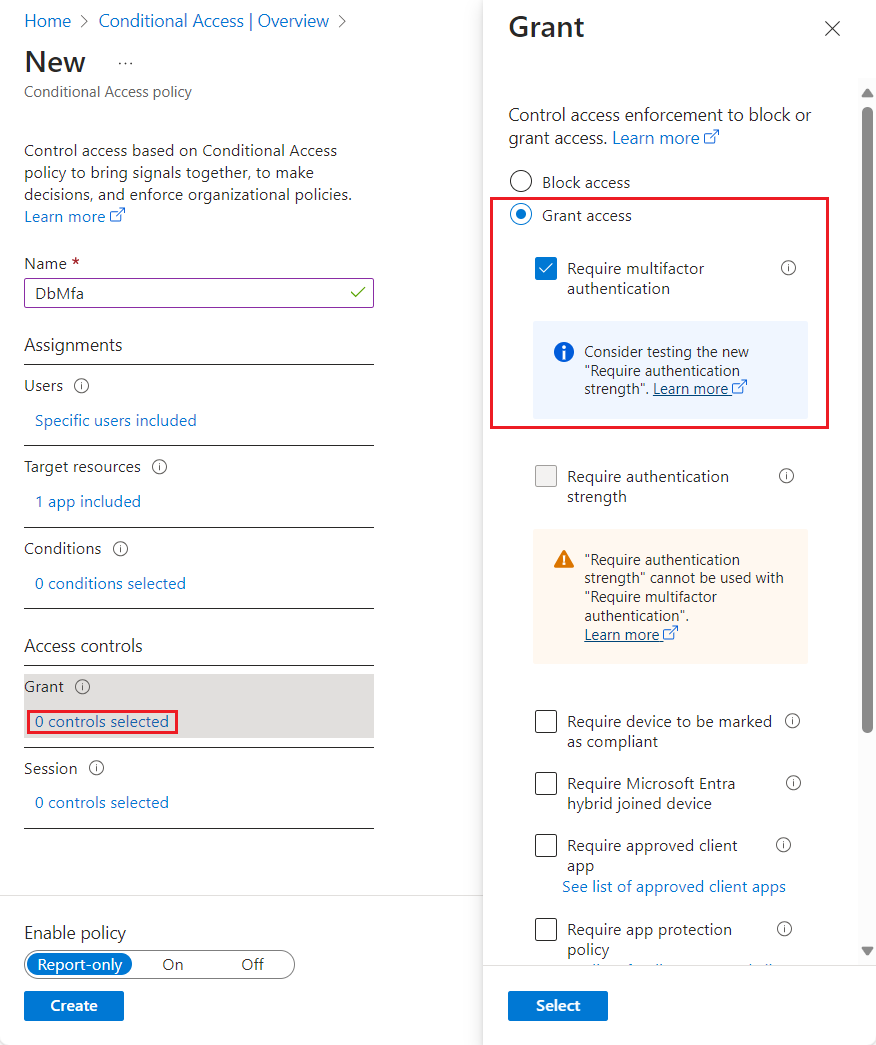

Sous Contrôles d’accès, sélectionnez 0 contrôles sélectionnés, pour ouvrir la page Accord. Cochez Accorder l’accès, puis choisissez la stratégie à appliquer, telle qu’Exiger une authentification multifacteur. Utilisez Sélectionner pour appliquer vos paramètres d’accès.

Sélectionnez Créer pour enregistrer et appliquer votre stratégie à votre ressource.

Une fois terminé, vous pouvez consulter votre nouvelle stratégie d’accès conditionnel sur la page d’Accès conditionnel pour votre application d’entreprise Azure SQL Database.

Contenu connexe

Pour un tutoriel, consultez la Sécurisation d’Azure SQL Database.