Paramètres de connectivité pour Azure SQL Database et Azure Synapse Analytics

S’applique à :Azure SQL Database

Azure Synapse Analytics (pools SQL dédiés uniquement)

Cet article présente les paramètres qui contrôlent la connectivité au serveur pour Azure SQL Database et le pool SQL dédié (anciennement SQL DW) dans Azure Synapse Analytics.

- Pour plus d’informations sur les différents composants qui dirigent le trafic réseau et les stratégies de connexion, consultez l’architecture de connectivité.

- Cet article ne s’applique pas à Azure SQL Managed Instance, mais consultez Connecter votre application à Azure SQL Managed Instance.

- Cet article ne s’applique pas non plus aux pools SQL dédiés dans les espaces de travail Azure Synapse Analytics. Pour obtenir de l’aide sur la façon de configurer des règles de pare-feu IP pour Azure Synapse Analytics avec des espaces de travail, consultez Règles de pare-feu IP Azure Synapse Analytics.

Réseau et connectivité

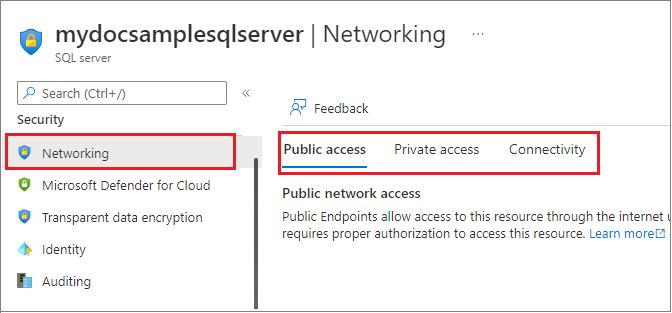

Ces paramètres s’appliquent à toutes les bases de données SQL Database et bases de données de pool SQL dédié (anciennement SQL DW) associées au serveur. Vous pouvez modifier ces paramètres à partir de l’onglet réseau de votre serveur logique :

Modifier l’accès au réseau public

Il est possible de modifier l’accès au réseau public via le Portail Azure, Azure PowerShell et Azure CLI.

Pour activer l’accès au réseau public pour le serveur logique hébergeant vos bases de données, accédez à la page de Mise en réseau dans le Portail Azure pour votre serveur logique dans Azure, choisissez l’onglet Accès public, puis définissez l’accès au réseau public en allant sur Sélectionner les réseaux.

À partir de cette page, vous pouvez ajouter une règle de réseau virtuel et configurer des règles de pare-feu pour votre point de terminaison public.

Choisissez l’onglet Accès privé pour configurer un point de terminaison privé.

Notes

Ces paramètres prennent effet immédiatement après leur application. Vos clients risquent de perdre la connexion s’ils ne satisfont pas aux exigences de chaque paramètre.

Refuser l’accès au réseau public

La valeur par défaut du paramètre Accès au réseau public est Désactivé. Les clients peuvent choisir de se connecter à une base de données via des points de terminaison publics (avec des règles de pare-feu au niveau du serveur basées sur l’adresse IP ou sur un réseau virtuel) ou des points de terminaison privés (avec Azure Private Link), comme décrit dans la vue d’ensemble de l’accès réseau.

Quand le paramètre Accès au réseau public est défini sur Désactivé, seules les connexions à partir de points de terminaison privés sont autorisées. Toutes les connexions à partir de points de terminaison publics sont refusées avec un message d’erreur semblable au message suivant :

Error 47073

An instance-specific error occurred while establishing a connection to SQL Server.

The public network interface on this server is not accessible.

To connect to this server, use the Private Endpoint from inside your virtual network.

Quand le paramètre Refuser l’accès au réseau public est défini sur Oui, toute tentative d’ajout, de suppression ou de modification des règles de pare-feu est refusée avec un message d’erreur semblable au message suivant :

Error 42101

Unable to create or modify firewall rules when public network interface for the server is disabled.

To manage server or database level firewall rules, please enable the public network interface.

Assurez-vous que le paramètre Accès au réseau public est défini sur Réseaux sélectionnés pour pouvoir ajouter, supprimer ou modifier des règles de pare-feu pour Azure SQL Database et Azure Synapse Analytics.

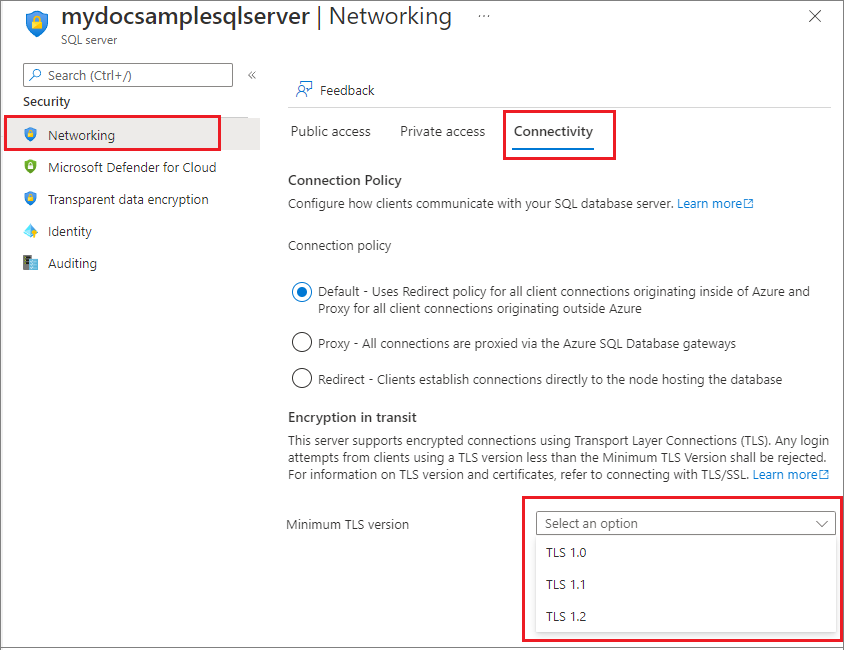

Version TLS minimale

Le paramètre de version de TLS (Transport Layer Security) minimale permet aux clients de contrôler la version de TLS que leur base de données SQL utilise. Il est possible de modifier la version TLS minimale à l’aide du Portail Azure, d’Azure PowerShell et d’Azure CLI.

Actuellement, nous prenons en charge les versions de TLS 1.0, 1.1 et 1.2. La définition d’une version minimale de TLS garantit que les versions de TLS plus récentes sont prises en charge. Par exemple, le choix de la version TLS 1.1 signifie que seules les connexions avec les versions TLS 1.1 et 1.2 sont acceptées, les connexions avec la version TLS 1.0 étant rejetées. Après avoir effectué un test pour vérifier que vos applications prennent en charge la version de TLS 1.2, nous vous recommandons de la définir comme version minimale. Cette version comprend des correctifs de vulnérabilités des versions précédentes et est la version la plus récente de TLS prise en charge dans Azure SQL Database.

Important

Par défaut, la version minimale de TLS autorise toutes les versions. Une fois que vous avez appliqué une version de TLS, il n’est plus possible de rétablir le paramétrage par défaut.

Pour les clients disposant d’applications qui reposent sur des versions antérieures de TLS, nous vous recommandons de définir la version minimale de TLS en fonction des exigences de vos applications. Si les exigences de l’application sont inconnues ou si les charges de travail dépendent de pilotes plus anciens qui ne sont plus gérés, nous vous recommandons de ne pas définir de version TLS minimale.

Pour plus d’informations, consultez Considérations relatives au protocole TLS pour la connectivité de SQL Database.

Une fois la version minimale de TLS définie, les tentatives de connexion de clients qui utilisent une version de TLS inférieure à la version minimale du serveur échouent avec l’erreur suivante :

Error 47072

Login failed with invalid TLS version

Remarque

Quand vous configurez une version TLS minimale, cette version minimale est appliquée au niveau de l’application. Les outils qui tentent de déterminer la prise en charge du protocole TLS au niveau de la couche de protocole peuvent renvoyer les versions du protocole TLS en plus de la version minimale requise quand elles s’exécutent directement sur le point de terminaison SQL Database.

Dans le portail Azure, accédez à votre ressource SQL Server. Sous les paramètres de sécurité, sélectionnez Mise en réseau, puis sélectionnez l’onglet Connectivité. Sélectionnez la Version TLS minimale souhaitée pour toutes les bases de données associées au serveur, puis sélectionnez Enregistrer.

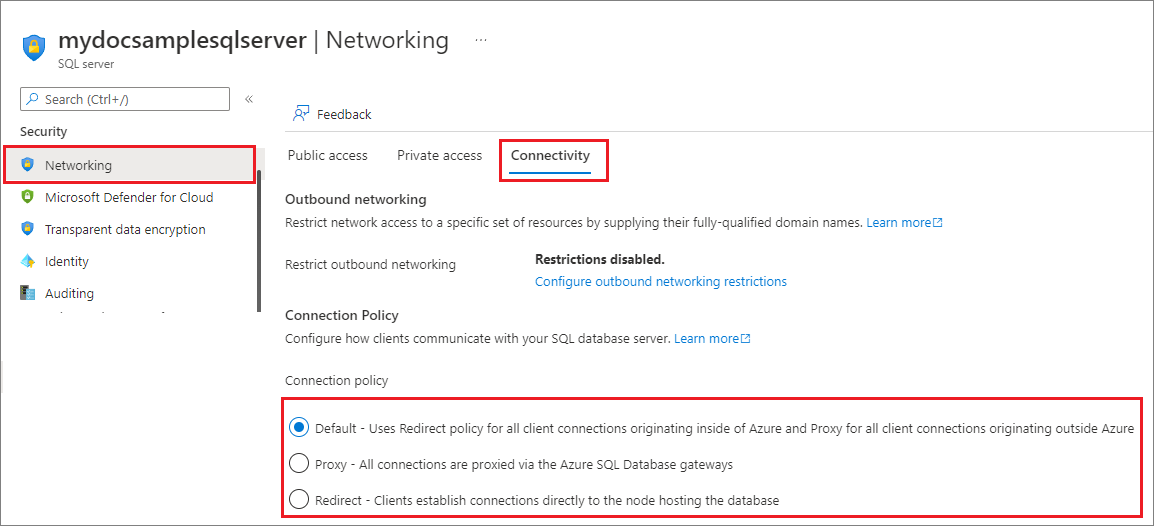

Modifier la stratégie de connexion

La stratégie de connexion détermine la façon dont les clients se connectent à Azure SQL Database.

Nous vous recommandons la stratégie de connexion Redirect sur la stratégie de connexion Proxy pour bénéficier d’une plus faible latence et d’un débit plus élevé.

Il est possible de modifier la stratégie de connexion à l’aide du Portail Azure, d’Azure PowerShell et d’Azure CLI.

Il est possible de modifier la stratégie de connexion pour votre serveur logique à l’aide du Portail Azure.

Dans le portail Azure, accédez à votre ressource SQL Server. Sous les paramètres de sécurité, sélectionnez Mise en réseau, puis sélectionnez l’onglet Connectivité. Choisissez la stratégie de connexion souhaitée, puis sélectionnez Enregistrer.

Contenu connexe

Commentaires

Bientôt disponible : Tout au long de 2024, nous allons supprimer progressivement GitHub Issues comme mécanisme de commentaires pour le contenu et le remplacer par un nouveau système de commentaires. Pour plus d’informations, consultez https://aka.ms/ContentUserFeedback.

Envoyer et afficher des commentaires pour