Réseaux de périmètre

Les réseaux de périmètre, parfois appelés zones démilitarisées (DMZ), permettent de fournir une connectivité sécurisée entre les réseaux cloud, les réseaux locaux ou les réseaux de centre de données physique, et Internet.

Dans les réseaux de périmètre effectifs, les paquets entrants transitent par des appliances de sécurité hébergées dans des sous-réseaux sécurisés, avant de pouvoir atteindre les serveurs back-end. Les appliances de sécurité incluent les pare-feu, les appliances virtuelles réseau (NVA) ainsi que d’autres systèmes de détection et de prévention des intrusions. Les paquets Internet provenant des charges de travail doivent également transiter par les appliances de sécurité du réseau de périmètre pour pouvoir quitter le réseau.

En règle générale, les équipes du service informatique central et les équipes de sécurité sont responsables de la définition des besoins opérationnels des réseaux de périmètre. Les réseaux de périmètre peuvent assurer l’application, l’inspection et l’audit des stratégies.

Les réseaux de périmètre peuvent utiliser les fonctionnalités et services Azure suivants :

- Réseaux virtuels, routes définies par l’utilisateur et groupes de sécurité réseau (NSG)

- Pare-feu Azure

- Azure Web Application Firewall sur Azure Application Gateway

- Azure Web Application Firewall sur Azure Front Door

- Autres appliances virtuelles réseau (NVA)

- Équilibrage de charge Azure

- Adresses IP publiques

Pour plus d’informations sur les réseaux de périmètre, consultez Centre de données virtuel : perspective réseau.

Pour obtenir des exemples de modèles qui vous permettent d’implémenter vos propres réseaux de périmètre, consultez l’architecture de référence Implémenter un réseau hybride sécurisé.

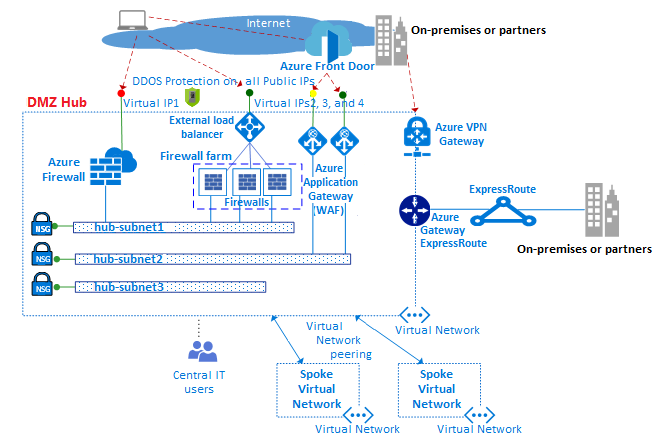

Topologie de réseau de périmètre

Le diagramme suivant montre un exemple de réseau en étoile avec des réseaux de périmètre qui mettent en œuvre un contrôle d’accès à Internet et à un réseau local.

Les réseaux de périmètre sont connectés au hub DMZ. Dans le hub DMZ, le réseau de périmètre vers Internet peut effectuer un scale-up pour prendre en charge un grand nombre de métiers. Cette prise en charge utilise plusieurs batteries de pare-feu d’applications web (WAF) et d’instances du Pare-feu Azure, qui contribuent à protéger les réseaux virtuels hub-and-spoke. Le hub permet également la connectivité aux réseaux locaux ou partenaires par un réseau privé virtuel (VPN) ou Azure ExpressRoute, selon les besoins.

Réseaux virtuels

Les réseaux de périmètre sont généralement créés au sein de réseaux virtuels. Le réseau virtuel utilise plusieurs sous-réseaux pour héberger les différents types de service qui filtrent et inspectent le trafic en provenance ou à destination d’autres réseaux ou d’Internet. Ces services incluent les appliances virtuelles réseau (NVA), les pare-feu d’application web (WAF) et les instances d’Application Gateway.

Itinéraires définis par l’utilisateur

Dans une topologie de réseau hub-and-spoke, vous devez garantir que le trafic généré par les machines virtuelles dans les spokes passe par les appliances virtuelles appropriées dans le hub. Ce routage du trafic nécessite des routes définies par l’utilisateur dans les sous-réseaux des spokes.

Les routes définies par l’utilisateur peuvent garantir que le trafic passe par des machines virtuelles personnalisées, des appliances virtuelles réseau (NVA) et des équilibreurs de charge personnalisés. L'itinéraire définit l'adresse IP frontale de l'équilibreur de charge interne en tant que tronçon suivant. L’équilibreur de charge interne distribue le trafic interne vers les appliances virtuelles du pool de back-ends de l’équilibreur de charge.

Vous pouvez utiliser des routes définies par l’utilisateur pour diriger le trafic via les pare-feu, les systèmes de détection d’intrusion et d’autres appliances virtuelles. Les clients peuvent router le trafic réseau via ces appliances de sécurité à des fins d’application, d’audit et d’inspection des stratégies relatives aux limites de sécurité.

Pare-feu Azure

Le Pare-feu Azure est un service de pare-feu cloud managé qui permet de protéger vos ressources dans les réseaux virtuels. Le Pare-feu Azure est un pare-feu avec état complètement managé, disposant d’une haute disponibilité intégrée et d’une scalabilité cloud illimitée. Vous pouvez utiliser le Pare-feu Azure afin de créer, d’appliquer et de journaliser de manière centralisée les stratégies de connectivité d’application et de connectivité réseau pour les abonnements et les réseaux virtuels.

Le Pare-feu Azure utilise une adresse IP publique statique pour les ressources de réseau virtuel. Les pare-feu externes peuvent utiliser l’adresse IP publique statique pour identifier le trafic provenant de votre réseau virtuel. Le Pare-feu Azure fonctionne avec Azure Monitor pour la journalisation et l’analytique.

Appliances virtuelles réseau

Vous pouvez gérer des réseaux de périmètre avec accès à Internet via le Pare-feu Azure ou via une batterie de pare-feu ou de solutions WAF. Une instance du Pare-feu Azure et un pare-feu d’appliance virtuelle réseau (NVA) peuvent utiliser un plan d’administration commun avec un ensemble de règles de sécurité. Ces règles contribuent à protéger les charges de travail hébergées dans les spokes, et à contrôler l’accès aux réseaux locaux. Le Pare-feu Azure dispose d’une scalabilité intégrée. Les pare-feu NVA peuvent être mis à l’échelle manuellement derrière un équilibreur de charge.

Les différents métiers utilisent de nombreuses applications web distinctes, qui peuvent présenter des vulnérabilités et des failles de sécurité susceptibles d’être exploitées par du code malveillant. Un pare-feu WAF détecte les attaques contre les applications web HTTP/S de manière plus approfondie qu’un pare-feu générique. Contrairement à la technologie de pare-feu classique, les pare-feu WAF disposent d’un ensemble de fonctionnalités spécifiques pour protéger les serveurs web internes contre les menaces.

Une batterie de pare-feu comprend des logiciels moins spécialisés qu’un pare-feu WAF. Toutefois, elle dispose d’un champ d’application plus large pour filtrer et inspecter tout type de trafic en sortie et en entrée. Si vous utilisez une approche NVA, vous pouvez rechercher et déployer des logiciels à partir de la Place de marché Azure.

Utilisez un ensemble d’instances du Pare-feu Azure ou des pare-feu NVA pour le trafic provenant d’Internet, et un autre ensemble pour le trafic provenant de l’environnement local. L’utilisation d’un seul ensemble de pare-feu pour les deux genres de trafic représente un risque de sécurité, car il n’existe aucun périmètre de sécurité entre les deux ensembles de trafic réseau. L’utilisation de couches de pare-feu distinctes réduit la complexité de la vérification des règles de sécurité, et clarifie les règles correspondant aux requêtes réseau entrantes.

Azure Load Balancer

Azure Load Balancer offre un service d’équilibrage de charge TCP/UDP de couche 4 à haute disponibilité. Ce service peut répartir le trafic entrant entre les instances de service définies par un jeu d’équilibrage de charge. Load Balancer peut redistribuer le trafic entre les points de terminaison IP publics ou privés front-end, avec ou sans traduction d’adresses, vers un pool d’adresses IP de back-end, par exemple des adresses NVA ou des machines virtuelles.

Load Balancer peut également sonder l’intégrité des instances de serveur. Quand une instance ne répond pas au probe, l’équilibreur de charge cesse d’envoyer du trafic à l’instance non saine.

Dans l’exemple de topologie de réseau hub-and-spoke, vous déployez un équilibreur de charge externe sur le hub et les spokes. Dans le hub, l’équilibreur de charge achemine efficacement le trafic vers les services des spokes. L'équilibreur de charge des spokes gère le trafic des applications.

Azure Front Door

Azure Front Door est une plateforme d’accélération d’applications web hautement disponible et scalable ainsi qu’un équilibreur de charge HTTPS global. Vous pouvez utiliser Azure Front Door pour générer, exécuter et effectuer un scale-out de vos applications web dynamiques et de votre contenu statique. Azure Front Door s’exécute sur plus de 100 sites en périphérie du réseau mondial de Microsoft.

Azure Front Door fournit ce qui suit à votre application :

- Automatisation unifiée de la maintenance régionale et par empreintes.

- Automatisation de la continuité de l’activité et de la reprise d’activité après sinistre (BCDR).

- Informations client et utilisateur unifiées.

- Mise en cache.

- Insights de services.

Azure Front Door propose des contrats SLA (contrats de niveau de service) relatifs aux performances, à la fiabilité et au support. Azure Front Door propose également des certifications de conformité et des pratiques de sécurité vérifiables qu’Azure développe, gère et prend en charge de manière native.

Application Gateway

Application Gateway est une appliance virtuelle dédiée qui vous propose un contrôleur managé de mise à disposition d’applications. Application Gateway offre diverses fonctionnalités d’équilibrage de charge de couche 7 pour votre application.

Application Gateway vous aide à optimiser la productivité de la batterie de serveurs web en déplaçant l’arrêt SSL (Secure Socket Layer) gourmand en ressources de processeur. Application Gateway fournit également d’autres fonctionnalités de routage de couche 7, par exemple :

- Répartition en tourniquet (round robin) du trafic entrant.

- L’affinité de session basée sur les cookies.

- Routage basé sur le chemin de l’URL.

- Hébergement de plusieurs sites web derrière une même passerelle applicative.

La référence SKU Application Gateway avec WAF comprend un pare-feu WAF et protège les applications web contre les menaces fréquemment rencontrées sur le web, par exemple les vulnérabilités et le code malveillant exploitant une faille de sécurité. Vous pouvez configurer Application Gateway en tant que passerelle accessible sur Internet, passerelle interne uniquement ou une combinaison des deux.

Adresses IP publiques

Avec certaines fonctionnalités Azure, vous pouvez associer des points de terminaison de service à une adresse IP publique. Cette option permet d’accéder à votre ressource à partir d’Internet. Le point de terminaison utilise la traduction d’adresses réseau (NAT) pour router le trafic vers l’adresse et le port internes sur le réseau virtuel Azure. Ce chemin est la voie principale empruntée par le trafic externe pour passer dans le réseau virtuel. Vous pouvez configurer des adresses IP publiques pour contrôler le trafic entrant ainsi que la façon et le moment où il est traduit dans le réseau virtuel.

Protection DDoS dans Azure

Azure DDoS Protection fournit des fonctionnalités d’atténuation supplémentaires pour protéger vos ressources Azure dans les réseaux virtuels contre les attaques DDoS (attaques par déni de service distribué). La protection DDoS a deux références SKU : Protection IP DDoS et Protection réseau DDoS. Pour plus d’informations, consultez À propos de la comparaison des références SKU Azure DDoS Protection.

La protection DDoS est facile à activer et ne nécessite aucun changement dans l’application. Vous pouvez paramétrer les stratégies de protection par le biais d’algorithmes de surveillance du trafic et d’apprentissage automatique dédiés. La protection DDoS applique une protection aux adresses IP publiques Azure IPv4 associées aux ressources déployées dans les réseaux virtuels. Exemples de ressources : instances de Load Balancer, d’Application Gateway et d’Azure Service Fabric.

La télémétrie en temps réel est disponible via les vues Azure Monitor, aussi bien durant une attaque qu’à des fins d’historique. Vous pouvez ajouter une protection au niveau de la couche Application en utilisant Web Application Firewall dans Application Gateway.

Étapes suivantes

Découvrez comment gérer efficacement les impératifs de communication ou de sécurité courants à l’aide du modèle de topologie de réseau hub-and-spoke.