Remarque

L’accès à cette page nécessite une autorisation. Vous pouvez essayer de vous connecter ou de modifier des répertoires.

L’accès à cette page nécessite une autorisation. Vous pouvez essayer de modifier des répertoires.

Le Pare-feu Azure est un service de sécurité de pare-feu réseau intelligent natif cloud qui offre une protection contre les menaces de niveau supérieur pour vos charges de travail cloud Azure. Il s’agit d’un pare-feu en tant que service entièrement avec état qui présente une haute disponibilité intégrée et une scalabilité cloud illimitée. Le Pare-feu Azure inspecte le trafic est-ouest et nord-sud. Pour comprendre ces types de trafic, consultez le trafic est-ouest et nord-sud.

Le Pare-feu Azure est disponible dans trois références SKU : De base, Standard et Premium.

Remarque

Le Pare-feu Azure est l’un des services qui composent la catégorie Sécurité réseau dans Azure. D’autres services de cette catégorie incluent Azure DDoS Protection et Le Pare-feu d’applications web Azure. Chaque service a ses propres fonctionnalités et cas d’usage uniques. Pour plus d’informations sur cette catégorie de service, consultez Sécurité réseau.

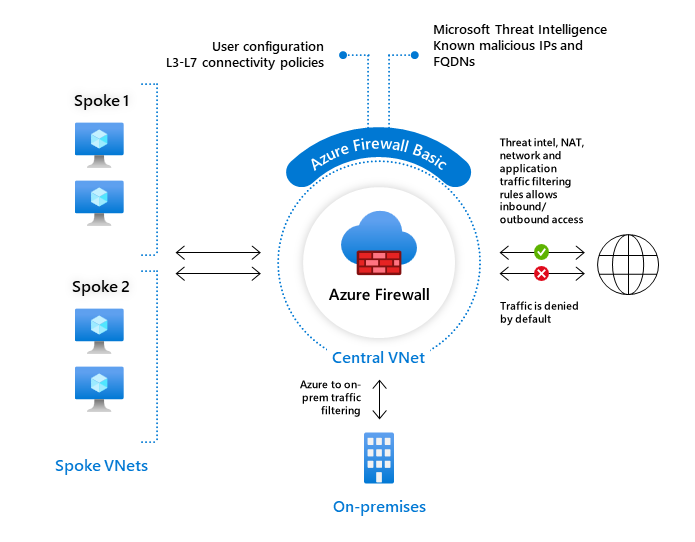

Pare-feu Azure De base

Azure Firewall Basic est conçu pour les petites et moyennes entreprises (PME) afin de sécuriser leurs environnements cloud Azure. Il offre une protection essentielle à un prix abordable.

Les principales limitations du Pare-feu Azure Basic sont les suivantes :

- Prend uniquement en charge le mode d’alerte de la veille des menaces

- Unité de mise à l’échelle fixe avec deux instances principales de machine virtuelle

- Nous vous recommandons cette solution pour les environnements avec un débit estimé de 250 Mbit/s

Pour plus d’informations, consultez les fonctionnalités du Pare-feu Azure par référence SKU.

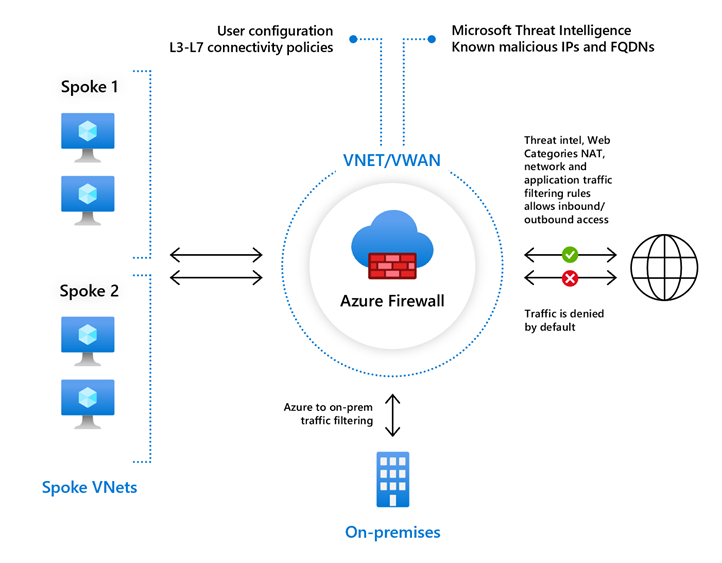

Pare-feu Azure Standard

Le Pare-feu Azure Standard offre un filtrage des couches 3 à 7 et des flux de veille des menaces provenant directement de Microsoft Cyber Security. Il peut alerter et bloquer le trafic depuis/vers des adresses IP et des domaines malveillants connus, mis à jour en temps réel pour vous protéger contre les menaces nouvelles et émergentes.

Pour plus d’informations, consultez les fonctionnalités du Pare-feu Azure par référence SKU.

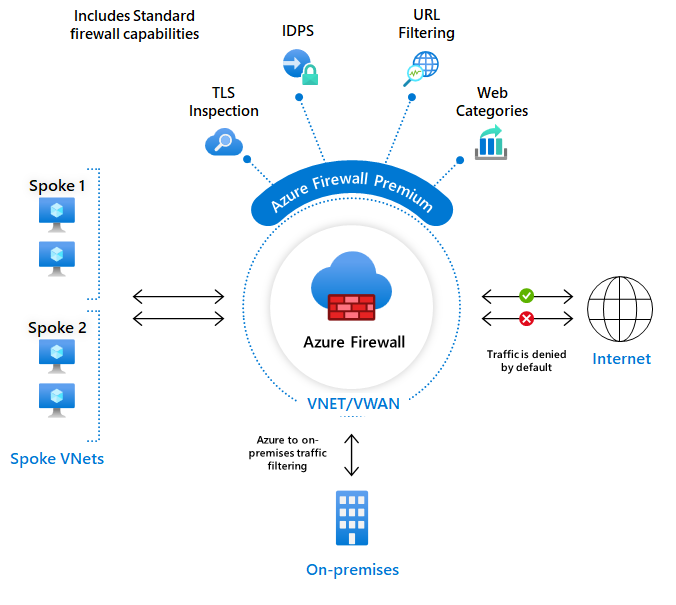

Pare-feu Azure Premium

Le Pare-feu Azure Premium offre des fonctionnalités avancées, notamment les IDPS basés sur des signatures pour la détection rapide des attaques en identifiant des modèles spécifiques. Ces modèles peuvent inclure des séquences d’octets dans le trafic réseau ou des séquences d’instructions malveillantes connues utilisées par un programme malveillant. Avec plus de 67 000 signatures dans plus de 50 catégories, mises à jour en temps réel, elle protège contre les attaques nouvelles et émergentes telles que les programmes malveillants, le hameçonnage, l’exploration de pièces de monnaie et les attaques de Troie.

Pour plus d’informations, consultez les fonctionnalités du Pare-feu Azure par référence SKU.

Comparaison des fonctionnalités

Pour comparer toutes les fonctionnalités des différentes références SKU du pare-feu Azure, consultez Choisir la bonne référence SKU de pare-feu Azure pour répondre à vos besoins.

Gestionnaire de Pare-feu Azure

Azure Firewall Manager vous permet de gérer de manière centralisée les pare-feu Azure sur plusieurs abonnements. Il utilise des stratégies de pare-feu pour appliquer un ensemble commun de règles et de configurations réseau et d’application aux pare-feu de votre locataire.

Firewall Manager prend en charge les pare-feu dans les environnements réseau virtuel et Virtual WAN (Secure Virtual Hub). Les hubs virtuels sécurisés utilisent la solution d’automatisation de route Virtual WAN pour simplifier le routage du trafic vers le pare-feu en quelques étapes simples.

Pour en savoir plus, consultez Azure Firewall Manager.

Tarifs et contrat SLA

Pour plus d’informations sur la tarification, consultez la tarification du Pare-feu Azure.

Pour plus d’informations sur le contrat SLA, consultez le contrat SLA du pare-feu Azure.

Régions prises en charge

Pour obtenir la liste des régions prises en charge, consultez les produits Azure disponibles par région.

Nouveautés

Pour en savoir plus sur les dernières mises à jour, consultez les mises à jour Azure.

Problèmes connus

Pour connaître les problèmes connus, consultez les problèmes connus du Pare-feu Azure.

Étapes suivantes

- Démarrage rapide : Créer un pare-feu Azure et une stratégie de pare-feu – Modèle ARM

- Démarrage rapide : Déployer un pare-feu Azure avec Zones de disponibilité – Modèle ARM

- Tutoriel : Déployer et configurer Pare-feu Azure avec le portail Azure

- Module Learn : Introduction à Pare-feu Azure

- En savoir plus sur la sécurité du réseau Azure