Topologie de réseau Virtual WAN

Explorez les principales considérations et recommandations concernant la conception des réseaux étendus virtuels (Virtual WAN) dans Microsoft Azure.

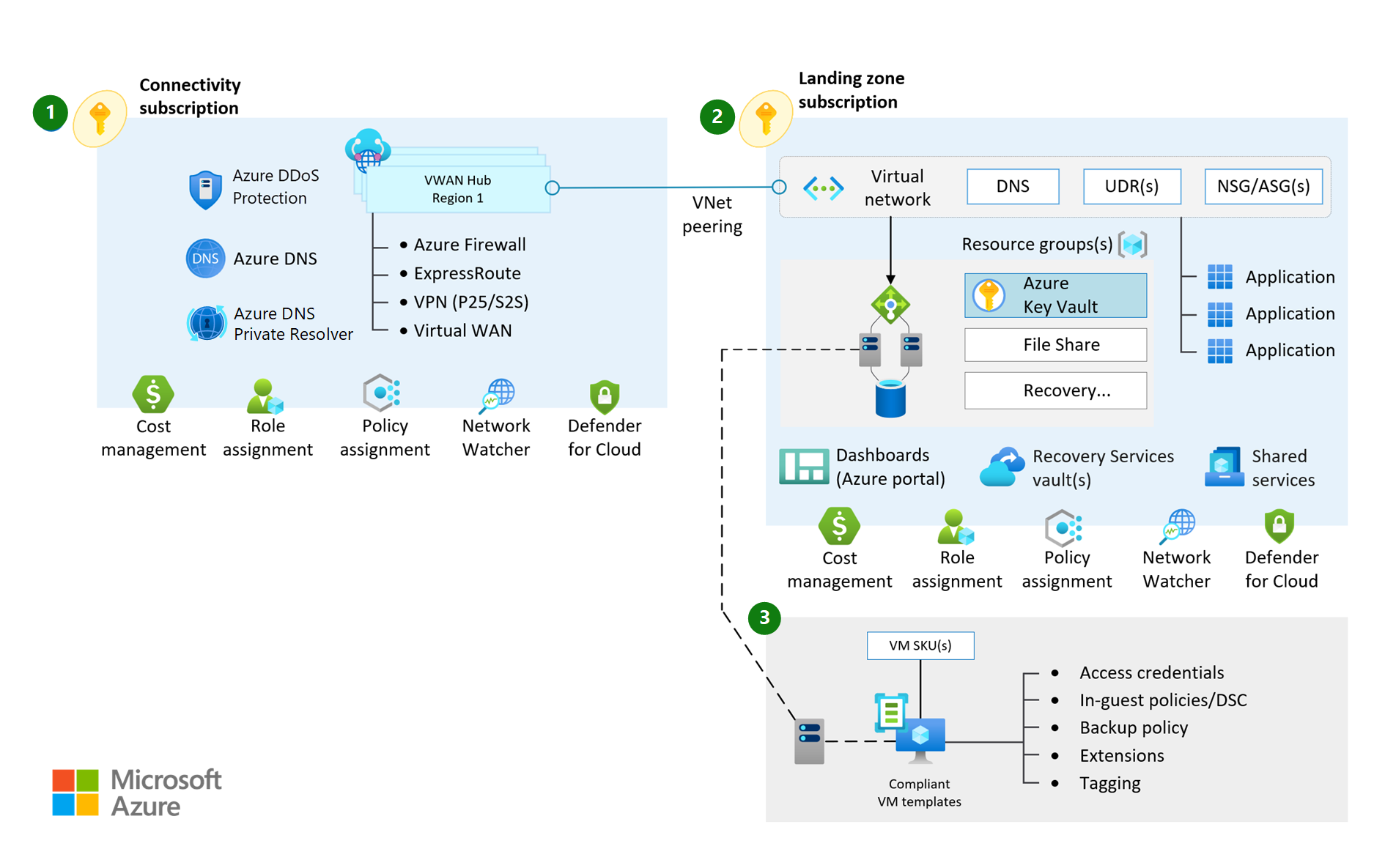

Figure 1 : Topologie de réseau Virtual WAN. Téléchargez un fichier Visio de cette architecture.

Considérations relatives à la conception des réseaux Virtual WAN

Azure Virtual WAN est une solution managée par Microsoft, qui fournit par défaut une connectivité de transit globale, de bout en bout et dynamique. Les hubs Virtual WAN éliminent la nécessité de configurer manuellement la connectivité réseau. Par exemple, vous n’avez pas besoin de gérer des routes définies par l’utilisateur ou des appliances virtuelles réseau pour activer la connectivité de transit globale.

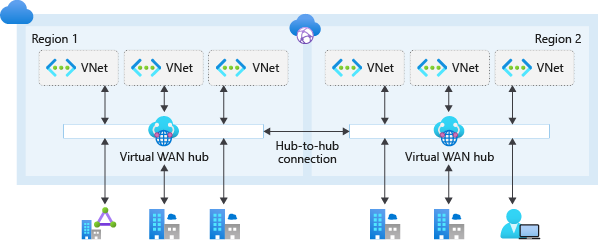

Azure Virtual WAN simplifie la connectivité réseau de bout en bout dans Azure et localement, en créant une architecture réseau hub-and-spoke. L’architecture est facilement mise à l’échelle pour prendre en charge plusieurs régions Azure et emplacements locaux (connectivité Any-To-Any), comme illustré dans la figure suivante :

Figure 2 : Réseau de transit global avec Virtual WAN.

La connectivité transitive Any-To-Any d’Azure Virtual WAN prend en charge les chemins d’accès suivants (dans la même région et entre régions) :

- Réseau virtuel à réseau virtuel

- Réseau virtuel à branche

- Branche à réseau virtuel

- Branche à branche

Les hubs Azure Virtual WAN sont limités au déploiement de ressources managées Microsoft. Les seules ressources que vous pouvez déployer dans les hubs WAN sont les suivantes :

- Passerelles de réseau virtuel (VPN point à site, VPN site à site et Azure ExpressRoute)

- Pare-feu Azure et Firewall Manager

- Tables de routage

- Certaines appliances virtuelles réseau (NVA) pour les fonctionnalités SD-WAN spécifiques au fournisseur

Virtual WAN est soumis à certaines limites d’abonnement Azure qui lui sont propres.

La connectivité transitive de réseau à réseau (au sein d’une région et entre régions par le biais du hub à hub) est en disponibilité générale.

La fonction de routage gérée par Microsoft qui fait partie de chaque hub virtuel permet une connectivité de transit entre les réseaux virtuels dans Virtual WAN édition Standard. Chaque hub prend en charge un débit cumulé pouvant aller jusqu’à 50 Gbits/s pour le trafic de réseau virtuel à réseau virtuel.

Un hub Azure Virtual WAN unique prend en charge un nombre maximal spécifique de charges de travail de machine virtuelle sur l’ensemble des réseaux virtuels directement attachés. Vous trouverez de plus amples détails dans Limites d’Azure Virtual WAN.

Vous pouvez déployer plusieurs hubs Azure Virtual WAN dans la même région pour évoluer au-delà des limites d’un hub unique.

Le service Virtual WAN s’intègre avec un large choix de fournisseurs SD-WAN.

De nombreux fournisseurs de services gérés offrent des services gérés pour Virtual WAN.

Un scale-up est possible sur les passerelles VPN utilisateur (point à site) dans Virtual WAN jusqu’à un débit cumulé de 20 Gbits/s et 100 000 connexions clientes par hub virtuel. Vous trouverez de plus amples détails dans Limites d’Azure Virtual WAN.

Un scale-up est possible sur les passerelles VPN site à site dans Virtual WAN jusqu’à un débit cumulé de 20 Gbits/s.

Vous pouvez connecter des circuits ExpressRoute à un hub Virtual WAN en utilisant une référence SKU Locale, Standard ou Premium.

Les circuits ExpressRoute Standard ou Premium, à des emplacements pris en charge par Azure ExpressRoute Global Reach, peuvent se connecter à une passerelle ExpressRoute Virtual WAN. Ils intègrent toutes les fonctionnalités de transit Virtual WAN (VPN à VPN, VPN et Transit ExpressRoute). Les circuits ExpressRoute Standard ou Premium qui se trouvent dans des emplacements non pris en charge par Global Reach peuvent se connecter aux ressources Azure, mais ne peuvent pas utiliser les fonctionnalités de transit Virtual WAN.

Azure Firewall Manager prend en charge le déploiement du Pare-feu Azure dans le hub Virtual WAN, connu sous le nom de hub virtuel sécurisé. Pour plus d’informations, consultez la vue d’ensemble d’Azure Firewall Manager relative aux hubs virtuels sécurisés et les dernières contraintes.

Le trafic Virtual WAN de hub à hub par le biais du Pare-feu Azure n’est actuellement pas pris en charge quand le Pare-feu Azure est déployé à l’intérieur du hub Virtual WAN lui-même (hub virtuel sécurisé). Selon vos besoins, vous disposez de solutions de contournement. Vous pouvez placer le Pare-feu Azure dans un réseau virtuel spoke ou utiliser des groupes de sécurité réseau pour le filtrage du trafic.

L’expérience du portail Virtual WAN impose de déployer toutes les ressources Virtual WAN dans le même groupe de ressources.

Vous pouvez partager un plan Azure DDoS Protection entre tous les VNets d’un même locataire Microsoft Entra pour protéger les ressources qui ont des adresses IP publiques. Pour plus d’informations, consultez Azure DDoS Protection.

Les hubs virtuels sécurisés Virtual WAN ne prennent pas en charge les plans de protection standard Azure DDoS. Pour plus d’informations, consultez Problèmes connus liés à Azure Firewall Manager et Comparaison du réseau virtuel Hub et du Hub virtuel sécurisé.

Les plans de protection Azure DDoS Protection couvrent uniquement les ressources avec des adresses IP publiques.

- Un plan de protection Azure DDoS Protection comprend 100 adresses IP publiques. Ces adresses IP publiques couvrent tous les réseaux virtuels protégés associés au plan de protection DDoS. Toutes les autres IP publiques au-delà des 100 comprises dans le plan sont facturées séparément. Pour plus d’informations sur les tarifs d’Azure DDoS Protection, consultez la page de tarification ou la FAQ.

Passez en revue les ressources prises en charge par les plans Azure DDoS Protection.

Recommandations en matière de conception de réseau Virtual WAN

Nous recommandons Virtual WAN pour de nouveaux déploiements de réseau étendu ou mondial dans Azure, quand vous avez besoin d’une connectivité de transit global entre des régions Azure et des emplacements locaux. De cette façon, vous n’avez pas besoin de configurer manuellement un routage transitif pour la mise en réseau Azure.

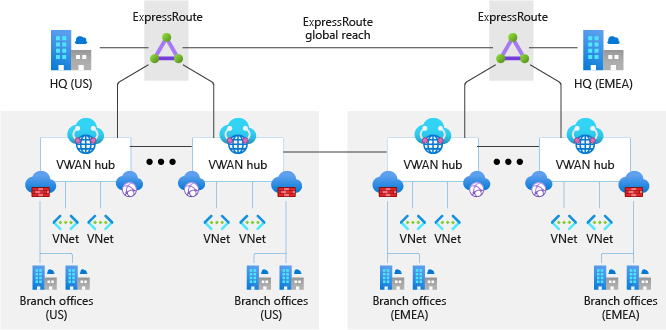

La figure suivante présente un exemple de déploiement global d’entreprise avec des centres de données disséminés en Europe et aux États-Unis. Le déploiement comprend de nombreuses filiales au sein des deux régions. L’environnement est connecté globalement par le biais des services Azure Virtual WAN et ExpressRoute Global Reach.

Figure 3 : Exemple de topologie de réseau.

Utilisez un hub Virtual WAN par région Azure pour interconnecter plusieurs zones d’atterrissage au sein de régions Azure par le biais d’un service Azure Virtual WAN global commun.

Déployez toutes les ressources Virtual WAN dans un seul groupe de ressources dans l’abonnement de connectivité, y compris lorsque vous effectuez le déploiement sur plusieurs régions.

Utilisez les fonctionnalités de routage de hub virtuel pour mieux segmenter le trafic entre les réseaux virtuels et les branches.

Connectez des hubs Virtual WAN à des centres de données locaux à l’aide d’ExpressRoute.

Déployez les services partagés nécessaires, comme les serveurs DNS, dans un réseau virtuel spoke dédié. Les ressources partagées déployées par le client ne peuvent pas être déployées à l’intérieur du hub Virtual WAN lui-même.

Connectez les branches et les emplacements distants au hub Virtual WAN le plus proche via un VPN site à site, ou activez une connectivité de branche au Virtual WAN via une solution de partenaire SD-WAN.

Connectez les utilisateurs au hub Virtual WAN via un VPN point à site.

Suivez le principe en vertu duquel le trafic dans Azure reste dans Azure afin que la communication entre les ressources dans Azure s’effectue via le réseau principal de Microsoft, même quand les ressources se trouvent dans des régions différentes.

Pour la protection et le filtrage du trafic sortant Internet, envisagez de déployer le Pare-feu Azure sur le hub virtuel.

Sécurité fournie par les pare-feu de NVA. Les clients peuvent également déployer des NVA dans un hub Virtual WAN qui assurent la connectivité SD-WAN et les fonctionnalités de pare-feu de nouvelle génération. Les clients peuvent connecter des appareils locaux à la NVA dans le hub et utiliser la même appliance pour inspecter tout le trafic Nord-Sud, Est-Ouest et Internet.

Lorsque vous déployez des technologies de mise en réseau et des appliances virtuelles réseau d’un partenaire, suivez les indications du fournisseur partenaire pour vous assurer de l’absence de conflit de configuration avec la mise en réseau Azure.

Pour des scénarios « Brownfield » dans lesquels vous effectuez une migration à partir d’une topologie de réseau hub-and-spoke non basée sur Virtual WAN, consultez Migration vers Azure Virtual WAN.

Créez des ressources Azure Virtual WAN et de Pare-feu Azure au sein de l’abonnement de connectivité.

Ne créez pas plus de 500 connexions de réseau virtuel par hub virtuel Virtual WAN.

- Si vous avez besoin de plus de 500 connexions de réseau virtuel par hub virtuel Virtual WAN, vous pouvez déployer un autre hub virtuel Virtual WAN. Déployez-le dans la même région dans le cadre du même Virtual WAN et du même groupe de ressources.

Planifiez soigneusement votre déploiement et vérifiez que l’architecture de votre réseau est bien dans les limites d’Azure Virtual WAN.

Utilisez des insights dans Azure Monitor pour Virtual WAN (préversion) afin de superviser la topologie de bout en bout de votre service Virtual WAN ainsi que les principales métriques et l’état.

Déployez un plan de protection standard Azure DDoS unique dans l’abonnement de connectivité.

- Tous les réseaux virtuels de la zone d’atterrissage et de la plateforme doivent utiliser ce plan.