Notes

L’accès à cette page nécessite une autorisation. Vous pouvez essayer de vous connecter ou de modifier des répertoires.

L’accès à cette page nécessite une autorisation. Vous pouvez essayer de modifier des répertoires.

La topologie de réseau et la zone de conception de connectivité sont essentielles pour l’établissement d’une base pour votre conception de réseau cloud.

Examen de la zone de conception

Rôles ou fonctions impliqués : cette zone de conception nécessite probablement la prise en charge d’une ou plusieurs fonctions Plateforme cloud et Centre d’excellence du cloud pour prendre des décisions et les mettre en œuvre.

Étendue : l’objectif de la conception du réseau est d’aligner la conception de votre réseau cloud avec les plans globaux d’adoption du cloud. Si vos plans d’adoption du cloud incluent des dépendances hybrides ou multiclouds, ou si vous avez besoin de connectivité pour d’autres raisons, la conception de votre réseau doit également intégrer ces options de connectivité et les modèles de trafic attendus.

Hors de la portée : Ce domaine de conception établit les bases de la mise en réseau. Il n’aborde pas les questions liées à la conformité, comme la sécurité avancée des réseaux ou les garde-fous d’application automatisés. Ces instructions sont fournies lorsque vous examinez les zones de conception de conformité de la gouvernance et de la sécurité. Le report des discussions sur la sécurité et la gouvernance permet à l’équipe gérant la plateforme cloud de répondre aux exigences de mise en réseau initiales avant d’étendre son public à des sujets plus complexes.

Vue d’ensemble de la zone de conception

La connectivité et la topologie de réseau sont essentielles pour les organisations qui planifient leur conception de zone d’atterrissage. La mise en réseau est au cœur de presque tout ce qui se passe dans une zone d’atterrissage. Il permet la connectivité à d’autres services Azure, à des utilisateurs externes et à l’infrastructure locale. La topologie et la connectivité du réseau font partie du groupe environnemental des zones de conception de la zone d’atterrissage d’Azure. Ce regroupement est basé sur leur importance dans les décisions de conception et d’implémentation fondamentales.

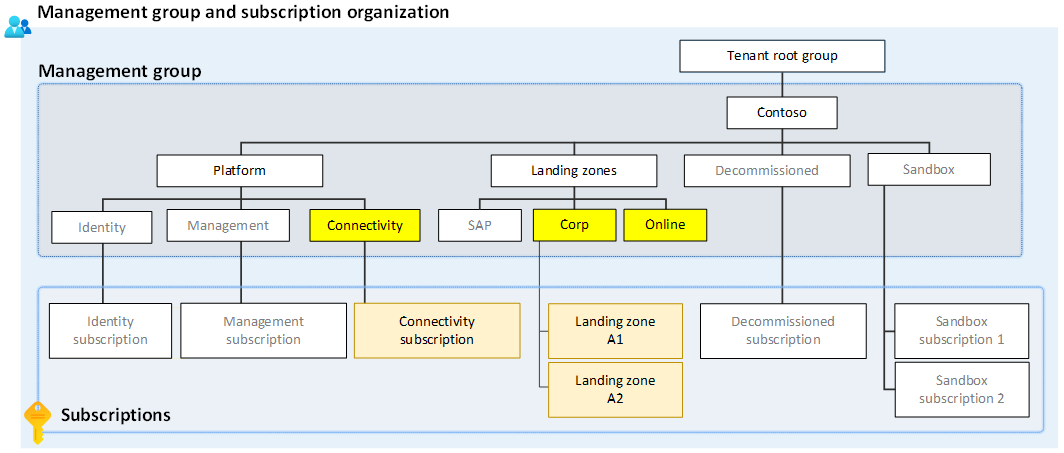

Dans l’architecture conceptuelle de zones d’atterrissage Azure, il existe deux groupes d’administration principaux hébergeant des charges de travail : Corp et Online. Ces groupes d’administration servent à des fins distinctes dans l’organisation et la gouvernance des abonnements Azure. La relation réseau entre les différents groupes d’administration des zones d’atterrissage Azure dépend des exigences spécifiques de l’organisation et de l’architecture réseau. Les sections suivantes traitent de la relation réseau entre Corp, Online et les groupes d’administration de connectivité par rapport à ce que fournit l’accélérateur de zone d’atterrissage Azure.

Quel est l’objectif des groupes d’administration Connectivité, Corp et Online ?

- Groupe d’administration de la connectivité : ce groupe d’administration contient des abonnements dédiés à la connectivité, généralement un abonnement unique pour la plupart des organisations. Ces abonnements hébergent les ressources de mise en réseau Azure requises pour la plateforme, telles que Azure Virtual WAN, Passerelle réseau virtuel, le Pare-feu Azure et les zones privées Azure DNS. C’est également là que la connectivité hybride est établie entre les environnements cloud et locaux, à l’aide de services tels que ExpressRoute, etc.

- Groupe de gestion Corp : Le groupe d’administration dédié pour les zones d’atterrissage de l’entreprise. Ce groupe est destiné à contenir des abonnements qui hébergent des charges de travail qui nécessitent une connectivité de routage IP classique ou une connectivité hybride avec le réseau d’entreprise via le hub de l’abonnement de connectivité et qui font donc partie du même domaine de routage. Les charges de travail telles que les systèmes internes ne sont pas exposées directement à Internet, mais peuvent être exposées via des proxys inverses, etc., comme des passerelles d’application.

- Groupe de gestion en ligne : Le groupe d’administration dédié pour les zones d’atterrissage en ligne. Ce groupe est destiné à contenir les abonnements utilisés pour les ressources publiques, telles que les sites web, les applications de commerce électronique et les services destinés aux clients. Par exemple, les organisations peuvent utiliser le groupe d’administration En ligne pour isoler les ressources accessibles au public du reste de l’environnement Azure, ce qui réduit la surface d’attaque et s’assure que les ressources accessibles au public sont sécurisées et disponibles pour les clients.

Pourquoi avons-nous créé des groupes d’administration Corp et Online pour séparer les charges de travail ?

La différence en matière de mise en réseau entre les groupes d’administration Corp et Online dans l’architecture conceptuelle de zones d’atterrissage Azure réside dans leur utilisation prévue et leur objectif principal.

Le groupe d’administration Corp est utilisé pour gérer et sécuriser les ressources et services internes, tels que les applications métier, les bases de données et la gestion des utilisateurs. Les considérations relatives au réseau pour le groupe d’administration Corp sont axées sur la fourniture d’une connectivité sécurisée et efficace entre les ressources internes, tout en appliquant des stratégies de sécurité strictes pour protéger contre les accès non autorisés.

Le groupe d’administration Online dans l’architecture conceptuelle de zones d’atterrissage Azure peut être considéré comme un environnement isolé utilisé pour gérer les ressources et services publics accessibles à partir d’Internet. En utilisant le groupe d’administration Online pour gérer les ressources accessibles au public, l’architecture de zones d’atterrissage Azure permet d’isoler ces ressources des ressources internes, réduisant ainsi le risque d’accès non autorisé et réduisant la surface d’attaque.

Dans l’architecture conceptuelle de zones d’atterrissage Azure, le réseau virtuel du groupe d’administration En ligne peut éventuellement être appairé à des réseaux virtuels du groupe d’administration Corp, directement ou indirectement via le hub et les exigences de routage associées via un Pare-feu Azure ou une appliance virtuelle réseau, ce qui permet aux ressources publiques de communiquer avec les ressources internes de manière sécurisée et contrôlée. Cette topologie garantit que le trafic réseau entre les ressources publiques et les ressources internes est sécurisé et restreint, tout en permettant aux ressources de communiquer en fonction des besoins.

Conseil

Il est également important de comprendre et d'examiner les Azure Policies qui sont attribuées, et héritées, sur chacun des groupes de gestion dans le cadre de la zone d'atterrissage Azure. Comme elles permettent de façonner, de protéger et de gouverner les charges de travail déployées dans les abonnements qui se trouvent dans ces groupes d’administration. Les affectations de stratégie pour les zones d’atterrissage Azure sont disponibles ici.