Activer la connectivité à partir d’Azure VMware Solution

Introduction

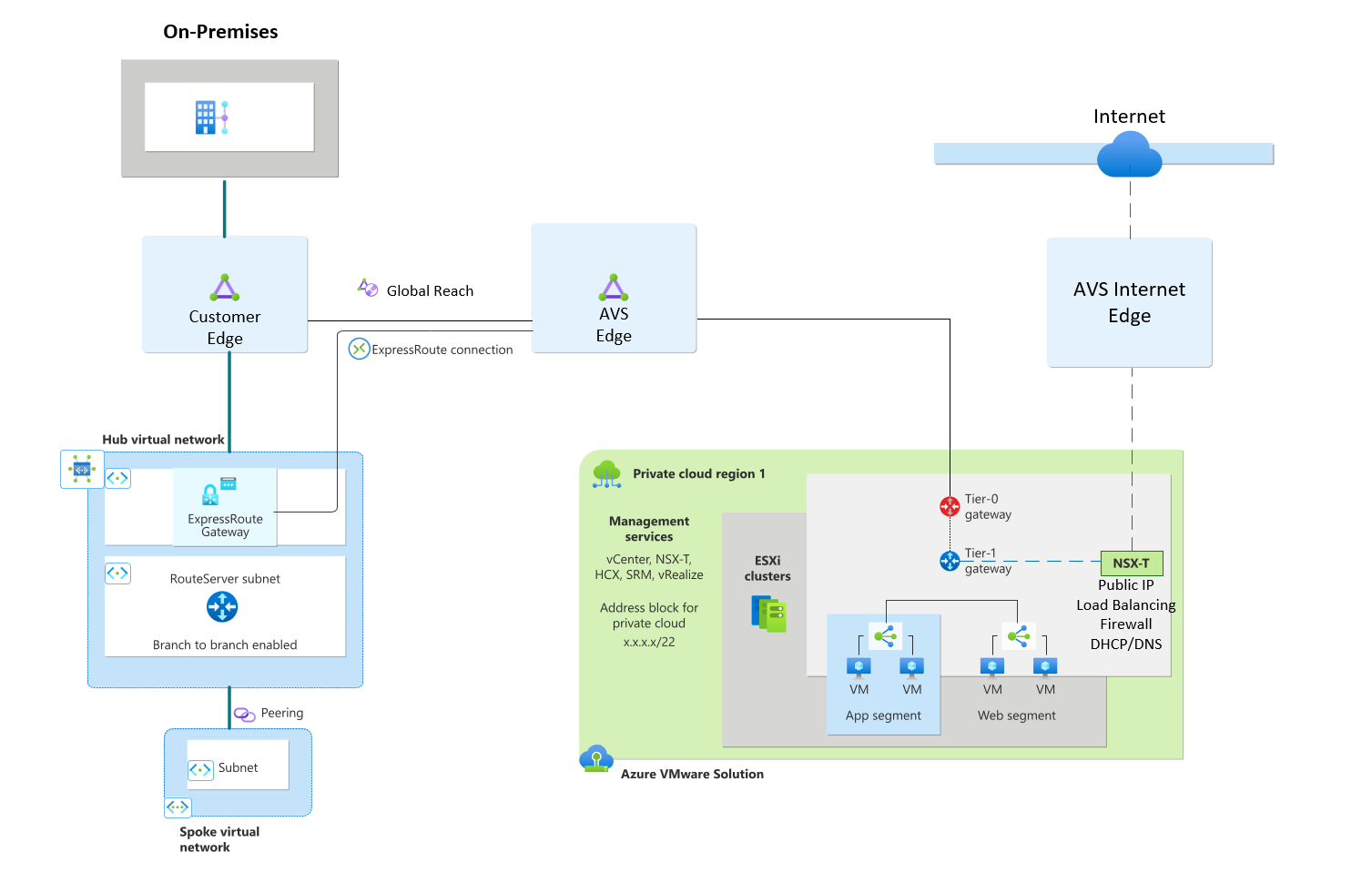

Dans ce modèle de conception, le trafic a un chemin dédié sur le réseau principal Microsoft, du centre de données local au cloud privé Azure VMware Solution (AVS). Cette connexion se produit via Expressroute Global Reach, un mécanisme qui fournit un chemin d’accès direct entre le client géré qui peut ensuite se connecter aux circuits Expressroute dédiés à AVS. Le cloud privé a également un breakout distinct et isolé de NSX Edge vers Internet afin que ce trafic ne passe pas par l’expressroute.

Important

Si vous vous trouvez aujourd’hui dans une région où Global Reach n’est pas pris en charge, le transit de local vers le cloud privé AVS est possible en déployant une passerelle Expressroute dans Azure. Pour fournir la transitivité de bout en bout, une Appliance virtuelle dans le Réseau virtuel hub (VNET) est nécessaire. Consultez la section Inspection du trafic et publication d’itinéraires par défaut.

Profil client

Cette architecture est idéale pour :

- Faible latence, sortie native d’Azure VMware Solution SDDC (centres de données à définition logicielle) vers Internet.

- Diriger le trafic local directement vers Azure via Expressroute ou VPN.

- Services L4/L7 entrants pour les charges de travail dans le SDDC, tels que HTTPS

Le trafic, qui transite par les routeurs AVS NSX, couvert dans cette conception est le suivant :

- Azure VMware Solution aux réseaux virtuels natifs Azure

- Azure VMware Solution à Internet

- Azure VMware Solution aux centres de données locaux

Composants architecturaux

Implémentez ce scénario avec :

- Un équilibreur de charge avancé NSX

- Adresse IP publique pour internet à partir de Azure VMware Solution pour la traduction d’adresses source et de destination (SNAT/DNAT)

Notes

Bien que NSX Advanced Load Balancer (Avi) fournisse des fonctionnalités entrantes directement dans NSX, cette fonctionnalité est également possible avec WAF ou App Gateway v2 dans Azure.

Décision Clé

Ce document suppose et recommande la publication d’itinéraires par défaut à partir d’un emplacement local ou de AVS. Si vous avez besoin que l’itinéraire par défaut provient de Azure, reportez-vous à la section Inspection du trafic et publication d’itinéraires par défaut.

À propos de l’installation

- Activez l’adresse IP publique jusqu’à NSX Edge dans Portail Azure. Cela permet d’établir des connexions directes à faible latence à Azure VMware Solution et de mettre à l’échelle le nombre de connexions sortantes.

- Appliquez la création de règles du pare-feu NSX.

- Utilisez l’équilibreur de charge NSX Advanced pour répartir uniformément le trafic entre les charges de travail.

- Activez la protection contre la saturation de flux (distribuée et passerelle).

Sortie de AVS à l’aide de NSX-T ou NVA

| Couverture de l’inspection du trafic | Conception de solution recommandée | Considérations | Internet Breakout |

|---|---|---|---|

| - Entrée Internet - Sortie Internet - Trafic vers le centre de données sur site - Trafic vers le réseau virtuel Azure - Trafic au sein d’Azure VMware Solution |

Utiliser NSX-T ou un pare-feu NVA tiers dans Azure VMware Solution. Utilisez NSX-T Advanced Load Balancer pour les HTTPs ou le pare-feu NSX-T pour le trafic non-HTTPs. Adresse IP publique pour internet de Azure VMware Solution, SNAT et DNAT. |

Choisissez cette option pour publier l’itinéraire 0.0.0.0/0 de Azure VMware Solution Cloud privé Activer l’adresse IP publique jusqu’à NSX Edge dans Portail Azure. Cette option permet des connexions à faible latence vers Azure et la possibilité de mettre à l’échelle le nombre de connexions sortantes. |

Azure VMware Solution |

Sortie de Azure VMware Solution via la publicité de 0.0.0.0/0 depuis l’environnement local

| Couverture de l’inspection du trafic | Conception de solution recommandée | Considérations | Internet Breakout |

|---|---|---|---|

| - Entrée Internet - Sortie Internet - Vers un centre de données local |

Utilisez un Appliance virtuel local pour le trafic HTTP/S, utilisez l’équilibreur de charge avancé NSX ou Application Gateway dans Azure. Pour le trafic non HTTP/S, utilisez le pare-feu distribué NSX. Activez l’adresse IP publique dans Azure VMware Solution. |

Choisissez cette option pour publier l’itinéraire 0.0.0.0/0 à partir de centres de données locaux. |

Local |

Important

Certaines appliances VMware traditionnelles utilisent l’insertion de service pour placer les appliances sur le routeur de niveau 0. Les routeurs de niveau 0 sont provisionnés et gérés par Microsoft et ne sont pas consommables par les utilisateurs finaux. Toutes les appliances réseau et les équilibreurs de charge doivent être placés au niveau 1. La section suivante décrit la propagation d’itinéraires par défaut à partir d’un appareil tiers dans AVS.

Intégration d’une appliance virtuelle réseau tierce dans AVS

L’intégration à des appliances tierces est possible avec attention. Dans cette conception, les appliances virtuelles réseau tierces se trouvent derrière un ou plusieurs routeurs de périphérie T-1.

Il incombe aux utilisateurs d’apporter une licence et d’implémenter toutes les fonctionnalités de haute disponibilité natives sur l’appareil.

Tenez compte des limites lors du choix de cette implémentation. Par exemple, il existe une limite pouvant atteindre huit cartes d’interface réseau virtuelles sur une machine virtuelle. Pour plus d’informations sur la façon de placer des appliances virtuelles dans AVS, consultez : Modèles de pare-feu NSX-T

Notes

Microsoft ne prend pas en charge l’utilisation de la mise en réseau optimisée pour la mobilité lorsque des appliances virtuelles tierces sont utilisées.

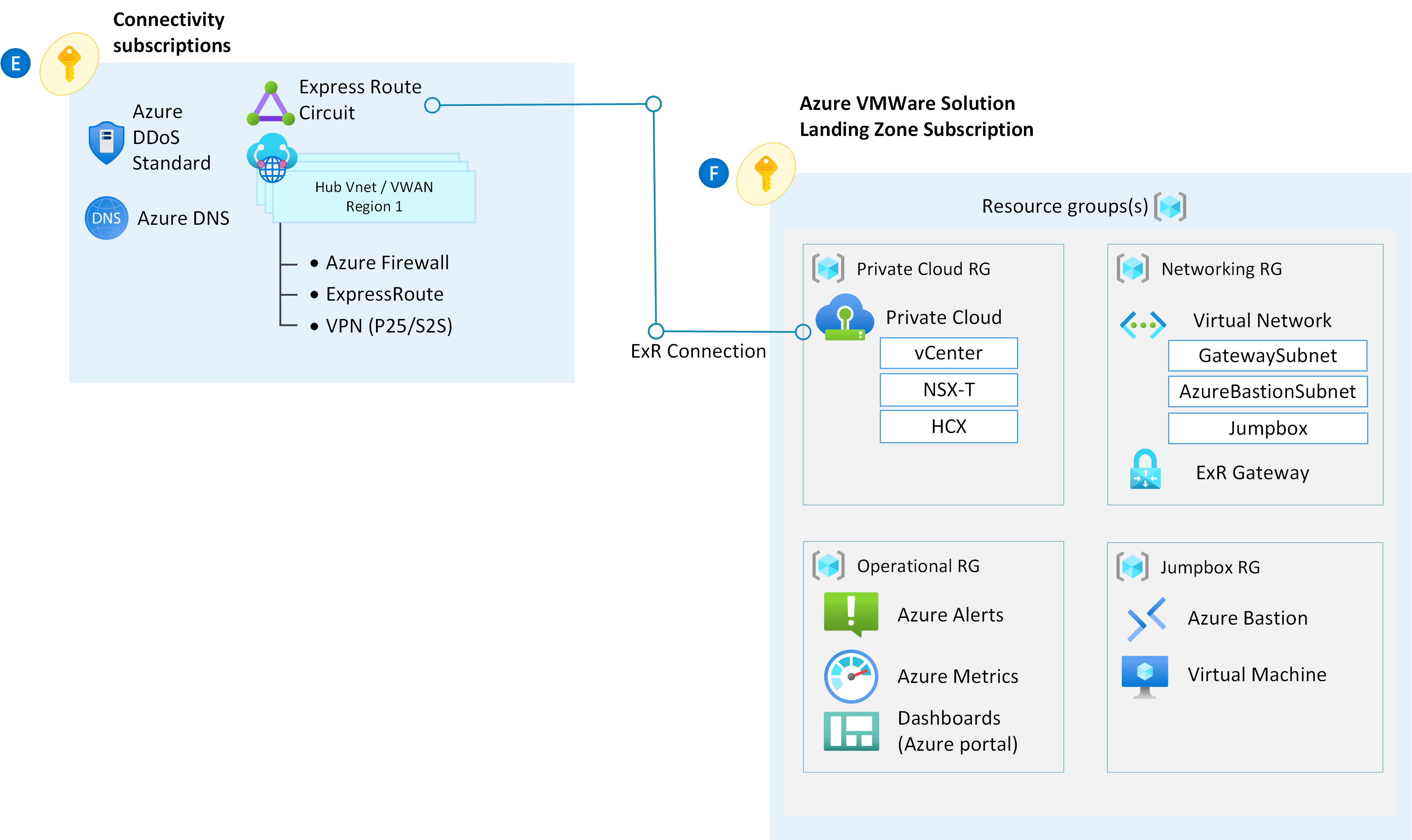

Considérations relatives aux zones d’accueil

Cette section fait référence aux bonnes pratiques pour l’intégration de AVS à votre zone d’atterrissage Azure.

Serveur de routes Azure

Le serveur de routage Azure (ARS) est utilisé pour propager dynamiquement les itinéraires appris à partir de AVS et fournir une connectivité de branche à branche aux passerelles VPN. Les réseaux virtuels appairés au réseau virtuel où ARS vit apprennent également dynamiquement les itinéraires, ce qui signifie qu’il est possible d’apprendre des itinéraires de AVS vers les environnements Hub-and-Spoke dans Azure. Les cas d’usage pour le serveur de routage Azure sont les suivants :

Propagation d’itinéraire dynamique :

- Découvrez des itinéraires spécifiques de AVS vers des réseaux virtuels locaux via BGP (Border Gateway Protocol). Les réseaux virtuels appairés peuvent également apprendre les itinéraires.

- Intégration d’une appliance virtuelle réseau tierce

- Homologuez ARS avec des appliances virtuelles afin que vous n’ayez pas besoin de UDR pour chaque segment AVS pour filtrer le trafic.

- Le retour du trafic à partir de VNET appairés a besoin d’un UDR (User Defined Routes) vers l’interface locale du mécanisme de transit du pare-feu

- Mécanisme de transit entre ExpressRoute et les passerelles VPN

- passerelle VPN doit être de type Site à site et configuré dans Active-Active

Pour utiliser Azure Route Server, vous devez :

Activer la branche à la branche

Utiliser le résumé des itinéraires pour > 1 000 itinéraires ou utiliser

NO_ADVERTISE BGP communitiesl’indicateur refence dans le forum aux questions (FAQ) du serveur de routes AzureAppliance virtuelle réseau d’homologue avec des ASN non Azure spécifiques. Par exemple, étant donné que ARS utilise 65515, aucun autre Appliance du réseau virtuel ne peut utiliser cet ASN (Autonomous System Number).

Pas de prise en charge d’IPv6

Intégration de Azure NetApp Files à AKS

Azure NetApp Files (ANF) vous fournit un magasin de données attaché au réseau via le protocole NFS. ANF vit dans un réseau virtuel Azure et se connecte aux charges de travail dans AVS. À l’aide de magasins de données NFS utilisés avec Azure NetApp Files, vous pouvez développer votre stockage au lieu de mettre à l’échelle les clusters.

- Créez des volumes Azure NetApp Files à l’aide de fonctionnalités réseau Standard pour activer la connectivité optimisée à partir du cloud privé AVS via ExpressRoute FastPath

- Déployer ANF dans un sous-réseau délégué

- Le déploiement Hub et Spoke prend en charge la référence SKU ER GW jusqu’à 10 Gbits/s

- La référence SKU Ultra et ErGw3AZ est requise pour contourner les limites de vitesse de port de passerelle

- Lire les ingresses du trafic et écrire le trafic sont des egresses sur l’Expressroute. Le trafic de sortie sur les circuits Expressroute contourne la passerelle et accède directement au routeur de périphérie

- Les frais d’entrée/sortie sont supprimés de AVS, mais des frais de sortie sont facturés si les données traversent des réseaux virtuels appairés.

- Seul NFS v3 est pris en charge aujourd’hui.

Si vous constatez une latence inattendue, assurez-vous que votre cloud privé AVS et votre déploiement ANF sont épinglés à la même AZ (Azure Zones de disponibilité). Pour la haute disponibilité, créez des volumes ANF dans des zones DZ distinctes et activez Cross Zone Replication

Important

Microsoft ne prend pas en charge Fastpath pour le hub VWAN Azure sécurisé où la vitesse de port maximale possible est de 20 Gbits/s. Envisagez d’utiliser le réseau virtuel hub et spoke si un débit plus important est nécessaire. Voir comment attacher des magasins de données Azure NetApp Files à des hôtes Azure VMware Solution ici

Connectivité VPN locale local

Bien qu’un circuit Expressroute soit recommandé, la connexion à AVS à partir d’un site local avec IPSEC à l’aide d’un réseau virtuel hub de transit dans Azure est également possible. Ce scénario nécessite une passerelle VPN et un serveur de routage Azure. Comme mentionné précédemment, Azure Route Server active la transitivité entre la passerelle VPN et la passerelle Expressroute AVS.

Inspection du trafic

Comme nous l’avons vu précédemment, la publicité d’itinéraire par défaut se produit d’AVS avec l’adresse IP publique jusqu’à l’option NSX Edge, mais il est également possible de continuer à publier l’itinéraire par défaut à partir de l’emplacement local. Le filtrage du trafic de bout en bout de l’emplacement local vers AVS est possible avec le pare-feu placé à l’un de ces points de terminaison.

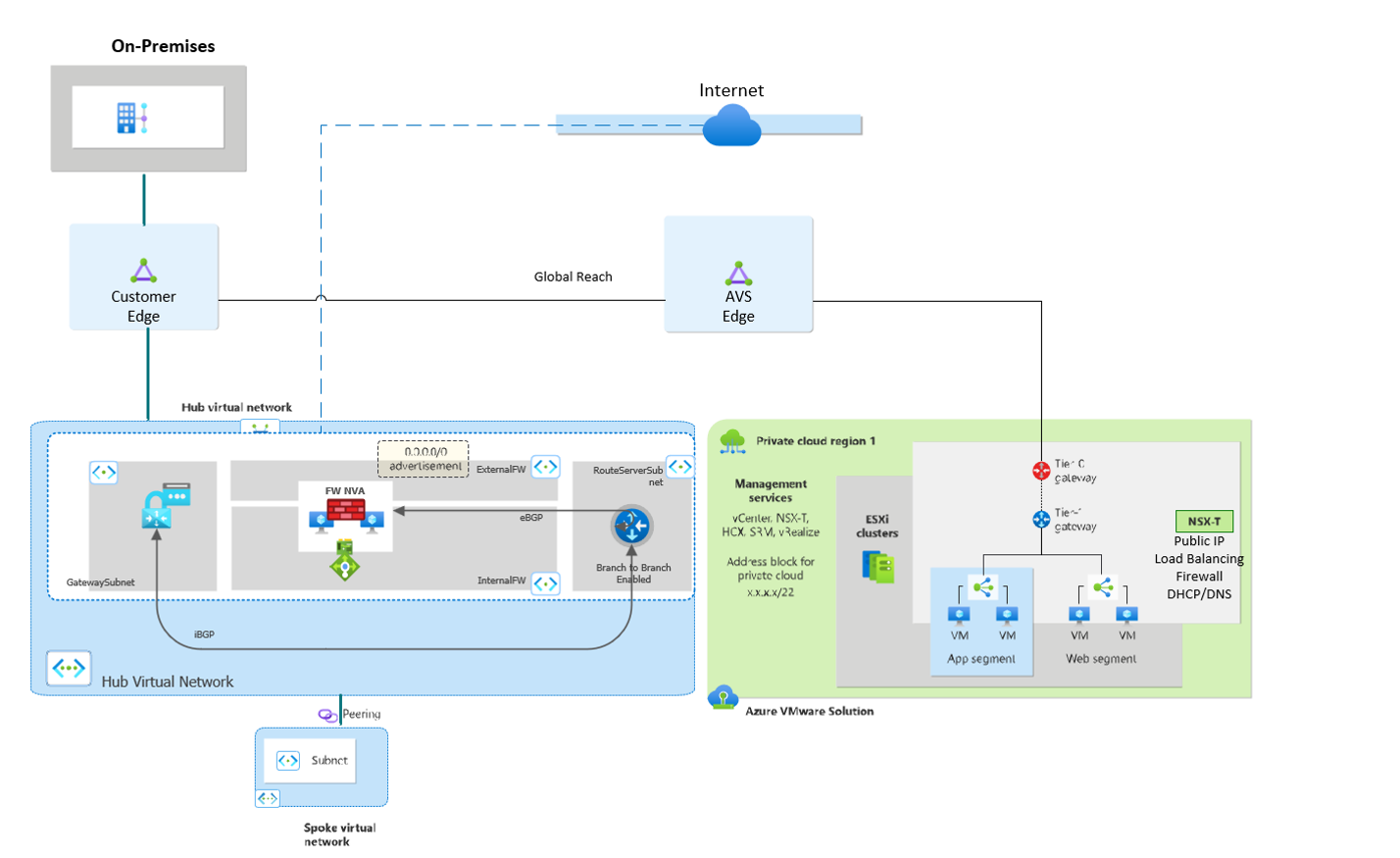

La publication d’itinéraires par défaut à partir de Azure est possible avec une appliance virtuelle tierce dans un réseau virtuel Hub ou lors de l’utilisation de Azure vWAN. Dans un déploiement Hub et Spoke, Pare-feu Azure n’est pas possible, car il ne parle pas BGP, mais l’utilisation d’un appareil compatible BGP tiers fonctionne. Ce scénario fonctionne pour l’inspection du trafic à partir de

- Local vers Azure

- Azure vers Internet

- AVS sur Internet

- AVS vers Azure

Une appliance virtuelle réseau tierce dans le réseau virtuel hub inspecte le trafic entre AVS et Internet et entre AVS et les réseaux virtuels Azure

| Exigences en matière d’inspection du trafic | Conception de solution recommandée | Considérations | Internet Breakout |

|---|---|---|---|

| - Entrée Internet - Sortie Internet - Vers un centre de données local - Vers Azure Réseau virtuel |

Utiliser des solutions de pare-feu tierces dans un réseau virtuel hub avec le Serveur de routes Azure. Pour le trafic HTTP/S, utilisez Azure Application Gateway. Pour le trafic non HTTP/S, utilisez une appliance virtuelle réseau de pare-feu tierce sur Azure. Utiliser une appliance virtuelle réseau de pare-feu tierce locale. Déployer des solutions de pare-feu tierces dans un réseau virtuel hub avec le Serveur de routes Azure. |

Choisissez cette option pour publier l’itinéraire 0.0.0.0/0 d’une appliance virtuelle réseau dans votre réseau virtuel Azure Hub vers un Azure VMware Solution. |

Azure |

Informations supplémentaires

- Accéder à vCenter à l’aide d’une machine virtuelle Bastion + Jumpbox : si vous accédez à vCenter à partir d’un site local, assurez-vous d’avoir un itinéraire à partir de vos réseaux locaux vers le réseau de gestion /22 AVS. Vérifiez que l’itinéraire dans l’interface CLI en tapant

Test-NetConnection x.x.x.2 -port 443 - Considérations relatives au DNS : Si vous utilisez des points de terminaison privés, suivez les instructions détaillées ici : Configuration DNS du point de terminaison privé Azure | Microsoft Learn

Étapes suivantes

- Pour plus d’informations sur la façon de transit d’un VPN local vers Azure VMware Solution, consultez l’article suivant sur la procédure de transit VPN vers ExR :

- Pour plus d’informations sur Azure VMware Solution dans les réseaux hub-and-spoke, consultez Intégrer Azure VMware Solution dans une architecture hub and spoke.

- Pour plus d’informations sur les segments réseau VMware NSX-T Data Center, consultez Configuration de composants réseau NSX-T Data Center à l’aide de Azure VMware Solution.

- Pour plus d’informations sur le serveur de routeur Azure, consultez la vue d’ensemble du produit Qu’est-ce que Azure Route Server ?

Ensuite, observez d’autres modèles de conception pour établir la connectivité au Azure VMware Solution

Commentaires

Bientôt disponible : Tout au long de 2024, nous allons supprimer progressivement GitHub Issues comme mécanisme de commentaires pour le contenu et le remplacer par un nouveau système de commentaires. Pour plus d’informations, consultez https://aka.ms/ContentUserFeedback.

Envoyer et afficher des commentaires pour