Vue d’ensemble de la mise en réseau

Cet article présente les points à considérer et les instructions à suivre pour concevoir la mise en réseau et la connectivité avec des zones d’atterrissage de gestion des données et des zones d’atterrissage de données. Il s’appuie sur les informations de l’article Domaine de conception des zones d’atterrissage Azure pour la topologie de réseau et la connectivité.

Compte tenu de l’importance des zones d’atterrissage de données et de gestion des données, tenez également compte dans votre conception des conseils sur les domaines de conception des zones d’atterrissage Azure.

Cette section présente une vue d’ensemble générale du modèle de mise en réseau et fournit d’autres liens vers le déploiement dans des régions Azure uniques et multiples.

L’analytique à l’échelle du cloud offre la promesse de pouvoir partager et consulter facilement des jeux de données sur plusieurs domaines de données et zones d’atterrissage des données, sans limitations critiques de bande passante ni de latence, et sans obligation de créer plusieurs copies d’un même jeu de données. Pour remplir cette promesse, différentes conceptions de réseau doivent être envisagées, évaluées et testées afin de s’assurer qu’elles sont compatibles avec les déploiements hub-and-spoke et Virtual WAN des entreprises.

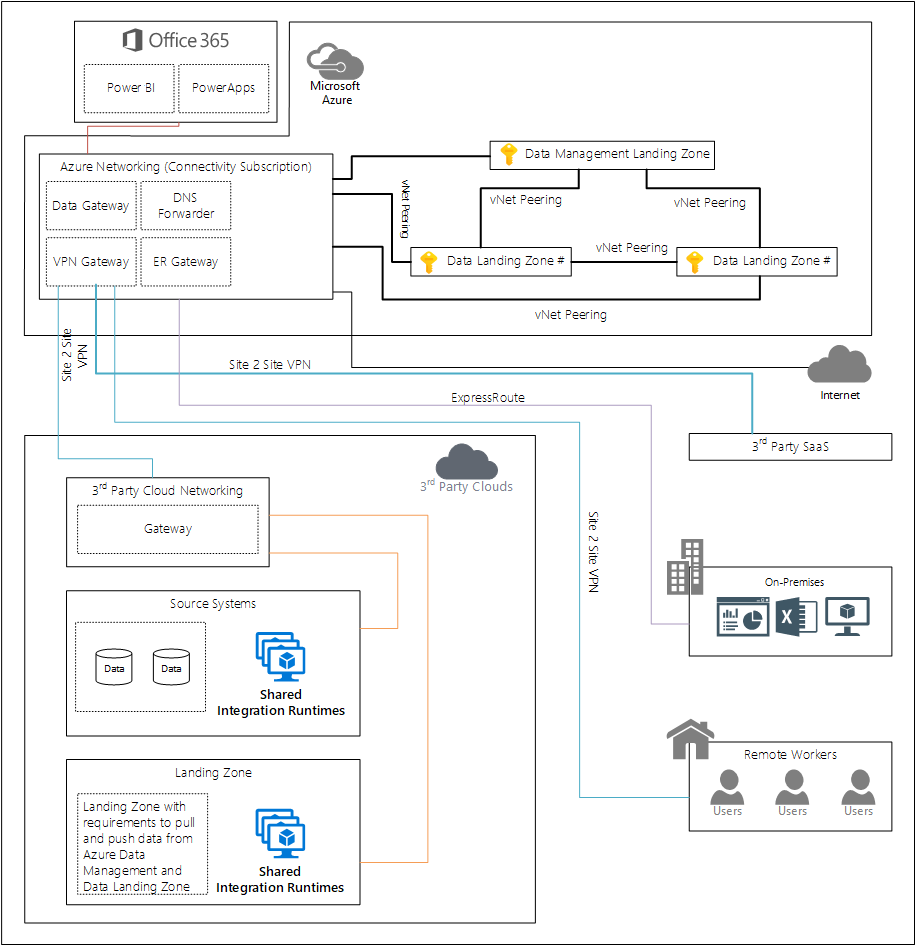

Figure 1 : Vue d’ensemble de la mise en réseau de l’analytique à l’échelle du cloud.

Figure 1 : Vue d’ensemble de la mise en réseau de l’analytique à l’échelle du cloud.

Important

Cet article et d’autres articles de la section Mise en réseau décrivent les unités commerciales qui partagent les données. Toutefois, il ne doit pas s’agir de votre stratégie initiale et vous devez commencer au niveau de base.

Concevez votre réseau de manière que vous puissiez éventuellement implémenter notre configuration recommandée entre les zones d’atterrissage des données. Assurez-vous que les zones d’atterrissage de gestion des données sont directement connectées aux zones d’atterrissage de gouvernance.

Mise en réseau de la zone d’atterrissage de gestion de données

Vous pouvez connecter des réseaux virtuels entre eux à l’aide du peering de réseaux virtuels. Ces réseaux virtuels peuvent appartenir à la même région ou à des régions différentes. Ils sont également connus sous le nom Global VNet Peering. Une fois les réseaux virtuels en peering, les ressources qu’ils comportent communiquent entre elles, avec la même latence et la même bande passante que si elles se trouvaient dans le même réseau virtuel.

La zone d’atterrissage de gestion des données se connecte à l’abonnement Azure Networking Management au moyen du peering de réseaux virtuels. Celui-ci se connecte ensuite aux ressources locales à l’aide de circuits ExpressRoute et de clouds tiers.

Les services de la zone d’atterrissage de gestion des données qui prennent en charge Azure Private Link sont injectés dans le réseau virtuel de la zone d’atterrissage de gestion des données. Par exemple, Azure Purview accepte Private Link.

De la zone d’atterrissage de gestion des données à la zone d’atterrissage de données

Pour chaque nouvelle zone d’atterrissage de données, vous devez créer un peering de réseaux virtuels de la zone d’atterrissage de gestion des données à la zone d’atterrissage de données.

Important

Une zone d’atterrissage de gestion des données se connecte à une zone d’atterrissage des données au moyen du peering de réseaux virtuels.

Des zones d’atterrissage de données aux zones d’atterrissage de données

Il existe plusieurs options pour établir cette connectivité. Selon que le déploiement concerne une ou plusieurs régions, il est recommandé de prendre en compte les conseils suivants :

- Connectivité à la zone d’atterrissage des données sur une seule région

- Connectivité à la zone d’atterrissage des données sur plusieurs régions

De la zone d’atterrissage de gestion des données à des clouds tiers

Pour configurer la connectivité entre une zone d’atterrissage de gestion des données et un cloud tiers, utilisez une connexion de passerelle VPN de site à site. Ce réseau VPN peut connecter la zone d’atterrissage locale ou située sur un cloud tiers à un réseau virtuel Azure. Une telle connexion est créée par le biais d’un tunnel VPN IPsec ou IKE (Internet Key Exchange) v1 ou v2 (IKEv1 ou IKEv2).

Les réseaux VPN de site à site peuvent offrir une meilleure continuité pour les charges de travail dans une configuration de cloud hybride avec Azure.

Important

Pour les connexions à un cloud tiers, nous vous recommandons d’implémenter un réseau VPN de site à site entre votre abonnement de connectivité Azure et l’abonnement de connectivité au cloud tiers.

Instances Private Endpoint

L’analytique à l’échelle du cloud utilise dans la mesure du possible Private Link pour la fonctionnalité PaaS (platform as a service) partagée. Private Link est disponible pour plusieurs services, et en préversion publique pour d’autres. Cette fonctionnalité répond aux problèmes d’exfiltration de données liés aux points de terminaison de service.

Pour connaître la liste actuelle des produits pris en charge, consultez Ressources Private Link.

Si vous envisagez d’implémenter des points de terminaison privés interlocataires, nous vous recommandons de passer en revue Limitation des connexions des points de terminaison privés interlocataires dans Azure.

Attention

Par conception, la mise en réseau de l’analytique à l’échelle du cloud utilise des points de terminaison privés quand ils sont disponibles pour se connecter à des services PaaS.

Implémenter un résolveur Azure DNS pour des points de terminaison privés

Gérez la résolution DNS des points de terminaison privés avec des zones Azure DNS privées centrales. Les enregistrements DNS requis pour les points de terminaison privés peuvent être créés automatiquement avec Azure Policy pour autoriser l’accès par le biais de noms de domaine complets (FQDN, Fully-Qualified Domain Name). Le cycle de vie des enregistrements DNS suit celui des points de terminaison privés. L’enregistrement est supprimé automatiquement en cas de suppression du point de terminaison privé.