Sécurité réseau pour Azure Data Explorer

Les clusters Azure Data Explorer sont conçus pour être accessibles via des URL publiques. Tout utilisateur disposant d’une identité valide sur un cluster peut y accéder à partir de n’importe quel emplacement. La sécurisation des données peut être l’une de vos tâches prioritaires en tant qu’organisation. Ainsi, vous pouvez limiter et sécuriser l’accès à votre cluster, ou même autoriser uniquement l’accès à votre cluster via votre réseau virtuel privé. Pour atteindre cet objectif, vous pouvez utiliser l’une des options suivantes :

Nous vous recommandons vivement d’utiliser des points de terminaison privés pour sécuriser l’accès réseau à votre cluster. Cette option présente de nombreux avantages par rapport à l’injection sur réseau virtuel car elle réduit la surcharge de maintenance, avec notamment un processus de déploiement plus simple et une plus grande robustesse aux changements de réseau virtuel.

La section suivante explique comment sécuriser votre cluster avec des points de terminaison privés et l’injection sur réseau virtuel.

Point de terminaison privé

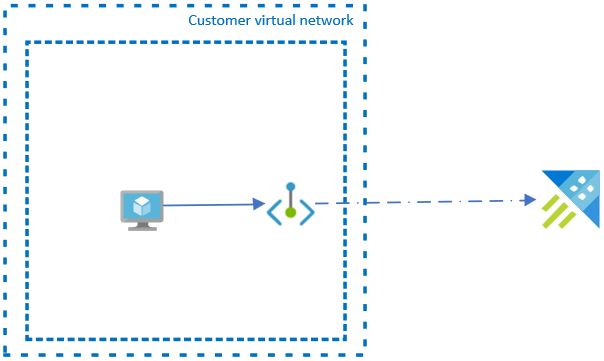

Un point de terminaison privé est une interface réseau qui utilise des adresses IP privées de votre réseau virtuel. Cette interface réseau vous connecte de manière privée et sécurisée à votre cluster avec Azure Private Link. En activant un point de terminaison privé, vous intégrez le service à votre réseau virtuel.

Pour déployer correctement votre cluster dans un point de terminaison privé, vous avez besoin uniquement d’un ensemble d’adresses IP privées.

Remarque

Les points de terminaison privés ne sont pas pris en charge pour un cluster injecté dans un réseau virtuel.

Injection sur le réseau virtuel

Avertissement

Injection sur le réseau virtuel sera supprimée pour Azure Data Explorer au plus tard le 1er février 2025. Pour plus d’informations sur cette dépréciation, consultez Dépréciation d’Injection sur le réseau virtuel pour Azure Data Explorer.

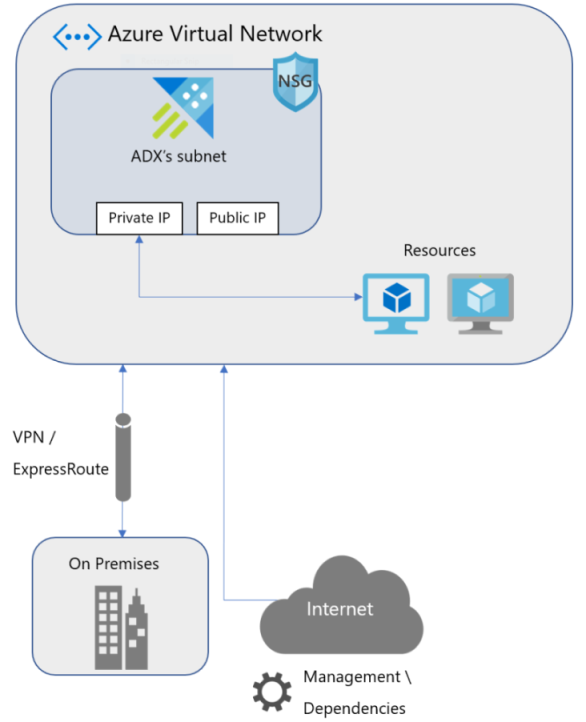

L’injection sur le réseau virtuel vous permet de déployer directement votre cluster dans un réseau virtuel. Le cluster est accessible en privé au sein du réseau virtuel et via une passerelle VPN, ou via Azure ExpressRoute à partir de réseaux locaux. L’injection d’un cluster dans un réseau virtuel vous permet de gérer tout son trafic. Cela inclut le trafic permettant d’accéder au cluster et à toutes ses exportations ou ingestion de données. En outre, vous êtes responsable de permettre à Microsoft d’accéder au cluster pour la gestion et le monitoring de l’intégrité.

Pour injecter correctement votre cluster dans un réseau virtuel, vous devez configurer votre réseau virtuel afin de répondre aux exigences suivantes :

- Vous devez déléguer le sous-réseau à Microsoft.Kusto/clusters pour activer le service et définir ses conditions préalables pour le déploiement sous la forme de stratégies d’intention de réseau

- Le sous-réseau doit être mis à l’échelle correctement pour prendre en charge la croissance future de l’utilisation du cluster

- Deux adresses IP publiques sont requises pour gérer le cluster et s’assurer qu’il est sain

- Éventuellement, si vous utilisez une appliance de pare-feu supplémentaire pour sécuriser votre réseau, vous devez autoriser votre cluster à se connecter à un ensemble de noms de domaine complets (FQDN) pour le trafic sortant

Point de terminaison privé par rapport à Injection sur le réseau virtuel

L’injection sur le réseau virtuel peut entraîner une surcharge de maintenance élevé, en raison de détails d’implémentation tels que la maintenance des listes de noms de domaine complets (FQDN) dans les pare-feux ou le déploiement d’adresses IP publiques dans un environnement restreint. Nous vous recommandons donc d’utiliser un point de terminaison privé pour vous connecter à votre cluster.

Le tableau suivant montre comment les fonctionnalités liées à la sécurité réseau peuvent être implémentées s’il s’agit d’un cluster injecté dans un réseau virtuel ou sécurisé via un point de terminaison privé.

| Fonctionnalité | Point de terminaison privé | Injection sur le réseau virtuel |

|---|---|---|

| Filtrage d’adresse IP entrante | Gérer l’accès public | Créer une règle de groupe de sécurité réseau de trafic entrant |

| Accès transitif à d’autres services (Stockage, Event Hubs, etc.) | Créer un point de terminaison privé managé | Créer un point de terminaison privé vers la ressource |

| Restriction de l’accès sortant | Utiliser des stratégies de légende ou AllowedFQDNList | Utiliser une appliance virtuelle pour filtrer le trafic sortant du sous-réseau |