Remarque

L’accès à cette page nécessite une autorisation. Vous pouvez essayer de vous connecter ou de modifier des répertoires.

L’accès à cette page nécessite une autorisation. Vous pouvez essayer de modifier des répertoires.

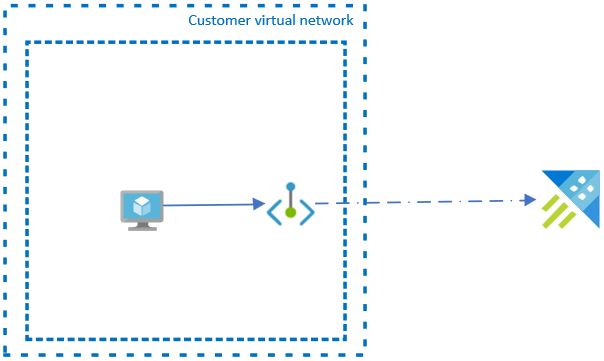

Vous pouvez utiliser des points de terminaison privés pour votre cluster pour permettre aux clients sur un réseau virtuel d’accéder en toute sécurité aux données via une liaison privée. Les points de terminaison privés utilisent des adresses IP privées à partir de votre espace d’adressage de réseau virtuel pour vous connecter en privé à votre cluster. Le trafic réseau entre les clients sur le réseau virtuel et le cluster traverse le réseau virtuel et une liaison privée sur le réseau principal Microsoft, éliminant ainsi l’exposition de l’Internet public.

L’utilisation de points de terminaison privés pour votre cluster vous permet de :

- Sécuriser votre cluster en configurant le pare-feu de façon à bloquer toutes les connexions sur le point de terminaison public du cluster.

- Renforcer la sécurité du réseau virtuel en assurant le blocage de l’exfiltration des données à partir du réseau virtuel.

- Connectez-vous en toute sécurité aux clusters à partir de réseaux locaux qui se connectent au réseau virtuel à l’aide d’une passerelle VPN ou d’ExpressRoutes avec peering privé.

Vue d’ensemble

Un point de terminaison privé est une interface réseau spéciale pour un service Azure dans votre réseau virtuel qui reçoit des adresses IP à partir de la plage d’adresses IP de votre réseau virtuel. Lorsque vous créez un point de terminaison privé pour votre cluster, il fournit une connectivité sécurisée entre les clients sur votre réseau virtuel et votre cluster. La connexion entre le point de terminaison privé et le cluster utilise une liaison privée sécurisée.

Les applications du réseau virtuel peuvent se connecter en toute transparence au cluster via le point de terminaison privé. Les chaînes de connexion et les mécanismes d’autorisation sont identiques à ceux que vous utilisez pour vous connecter à un point de terminaison public.

Lorsque vous créez un point de terminaison privé pour le cluster dans votre réseau virtuel, une demande de consentement est envoyée pour approbation au propriétaire du cluster. Si l’utilisateur qui demande la création du point de terminaison privé est également propriétaire du cluster, la demande est automatiquement approuvée. Les propriétaires du cluster peuvent gérer les requêtes de consentement et les points de terminaison privés pour le cluster dans le portail Azure, dans Points de terminaison privés.

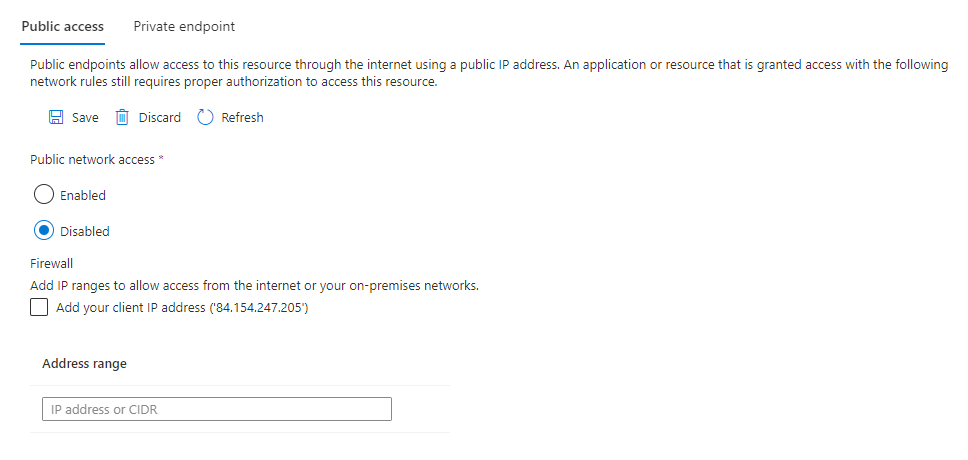

Vous pouvez sécuriser votre cluster pour accepter uniquement les connexions à partir de votre réseau virtuel en configurant le pare-feu du cluster pour refuser l’accès via son point de terminaison public par défaut. Vous n’avez pas besoin d’une règle de pare-feu pour autoriser le trafic à partir d’un réseau virtuel disposant d’un point de terminaison privé, car le pare-feu de cluster contrôle uniquement l’accès pour le point de terminaison public. À l’inverse, les points de terminaison privés reposent sur le flux de consentement pour accorder l’accès aux sous-réseaux au cluster.

Planifier la taille du sous-réseau dans votre réseau virtuel

La taille du sous-réseau utilisé pour héberger un point de terminaison privé pour un cluster ne peut pas être modifiée une fois que le sous-réseau est déployé. Le point de terminaison privé consomme plusieurs adresses IP dans votre réseau virtuel. Dans des scénarios extrêmes, tels que l’ingestion haut de gamme, le nombre d’adresses IP consommées par le point de terminaison privé peut augmenter. Cette augmentation est due à une augmentation du nombre de comptes de stockage temporaires nécessaires en tant que comptes intermédiaires pour l’ingestion dans votre cluster. Si le scénario est pertinent dans votre environnement, vous devez prévoir cette éventualité quand vous déterminez la taille du sous-réseau.

Remarque

Les scénarios d’ingestion pertinents qui seraient responsables du scale-out des comptes de stockage temporaires sont l’ingestion à partir d’un fichier local et l’ingestion asynchrone à partir d’un objet blob.

Utilisez les informations suivantes pour vous aider à déterminer le nombre total d’adresses IP nécessaires pour votre point de terminaison privé :

| Utiliser | Nombre d’adresses IP |

|---|---|

| Service du moteur | 1 |

| Service de gestion des données | 1 |

| Comptes de stockage temporaires | 6 |

| Adresses réservées Azure | 5 |

| Total | 13 |

Remarque

La taille minimale absolue du sous-réseau doit être /28 (14 adresses IP utilisables). Si vous prévoyez de créer un cluster Azure Data Explorer pour des charges de travail d’ingestion extrêmes, il est recommandé d’opter pour un masque réseau /24.

Si vous avez créé un sous-réseau trop petit, vous pouvez le supprimer et en créer un qui dispose d’une plage d’adresses plus étendue. Une fois que vous avez recréé le sous-réseau, vous pouvez créer un point de terminaison privé pour le cluster.

Se connecter à un point de terminaison privé

Les clients sur un réseau virtuel utilisant un point de terminaison privé doivent utiliser la même chaîne de connexion pour le cluster que les clients se connectant à un point de terminaison public. La résolution DNS achemine automatiquement les connexions du réseau virtuel vers le cluster via une liaison privée.

Important

Utilisez la même chaîne de connexion pour vous connecter au cluster via des points de terminaison privés, comme vous le feriez pour vous connecter à un point de terminaison public. Ne vous connectez pas au cluster via l’URL de sous-domaine de liaison privée.

Par défaut, Azure Data Explorer crée une zone DNS privée attachée au réseau virtuel avec les mises à jour nécessaires pour les points de terminaison privés. Toutefois, si vous utilisez votre propre serveur DNS, vous devez peut-être apporter des modifications supplémentaires à votre configuration DNS.

Important

Pour une configuration optimale, nous vous recommandons d’aligner votre déploiement avec les recommandations du point de terminaison privé et de la configuration DNS dans l’article Scale Cloud Adoption Framework. Utilisez les informations contenues dans l’article pour automatiser DNS privé création d’entrées à l’aide de Stratégies Azure, ce qui facilite la gestion de votre déploiement à mesure que vous effectuez une mise à l’échelle.

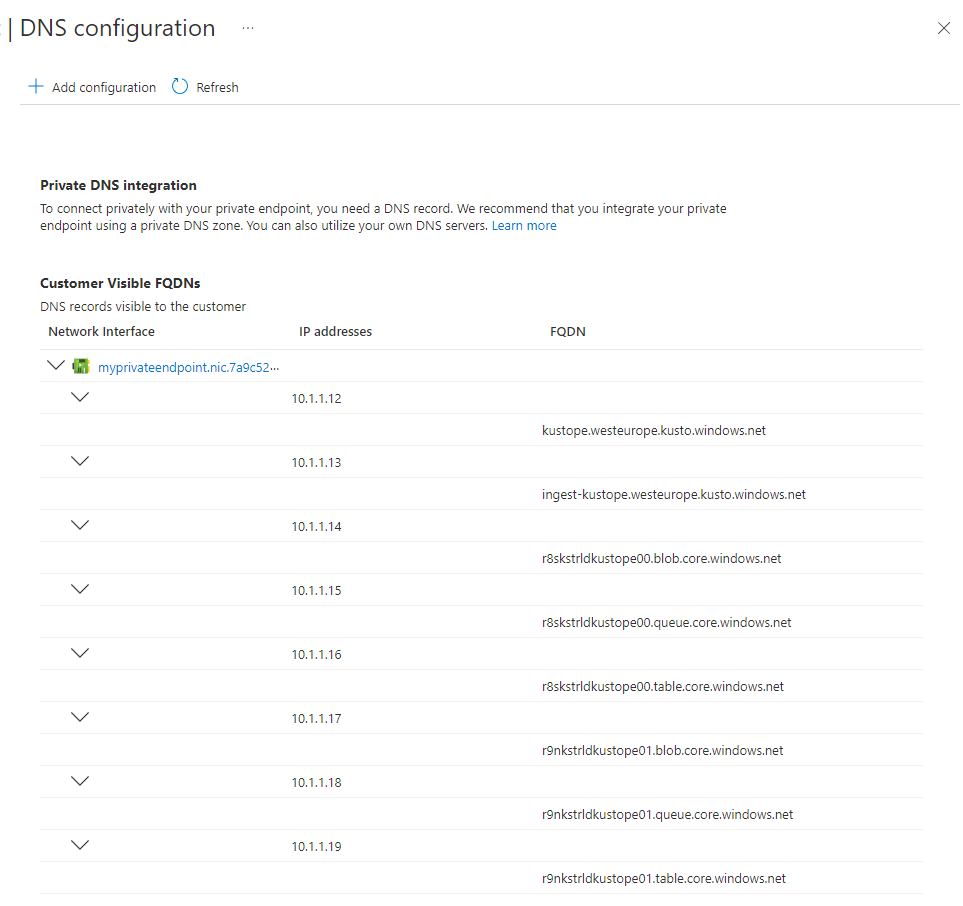

Azure Data Explorer crée plusieurs noms de domaine complets (FQDN) visibles par le client dans le cadre du déploiement du point de terminaison privé. En plus de la requête et du nom de domaine complet d’ingestion, il est fourni avec plusieurs noms de domaine complets pour les points de terminaison blob / table / file d’attente (nécessaires pour les scénarios d’ingestion)

Désactiver l’accès public

Pour renforcer la sécurité, vous pouvez également désactiver l’accès public au cluster dans le portail Azure.

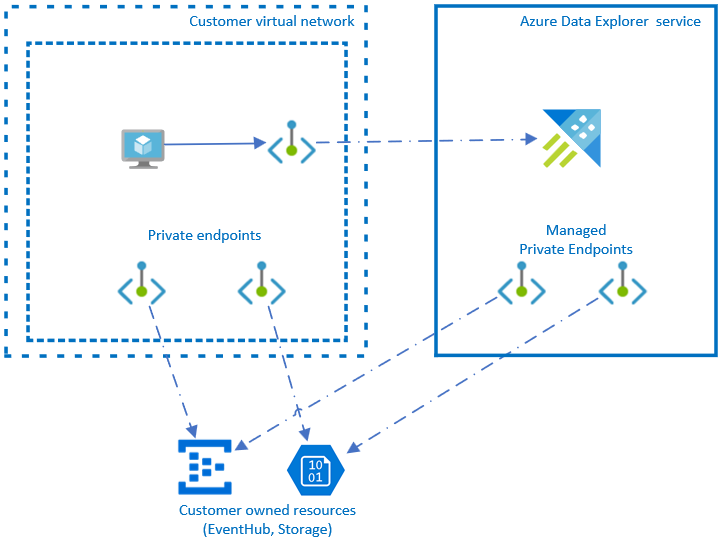

Points de terminaison privés managés

Vous pouvez utiliser un point de terminaison privé managé pour permettre au cluster d’accéder en toute sécurité à votre ingestion ou aux services de requête via son point de terminaison privé. Cela permet au cluster Azure Data Explorer d’accéder à vos ressources via une adresse IP privée.

Remarque

Nous vous recommandons d’utiliser Managed Identity Connect pour stockage Azure et Azure Event Hubs au lieu de points de terminaison privés managés. Pour vous connecter à l’aide d’identités managées, configurez les ressources Stockage Azure ou Event Hubs pour reconnaître Azure Data Explorer en tant que service approuvé. Ensuite, utilisez managed Identity pour accorder l’accès en créant une exception de règle réseau pour les services Azure approuvés.

Services pris en charge

Azure Data Explorer prend en charge la création de points de terminaison privés managés pour les services suivants :

- Azure Event Hubs

- Hubs Azure IoT

- Compte Stockage Azure

- Explorateur de données Azure

- Azure SQL

- Azure Digital Twins

Limites

Les points de terminaison privés ne sont pas pris en charge pour les clusters Azure Data Explorer injectés dans un réseau virtuel.

Implications sur les coûts

Les points de terminaison privés ou les points de terminaison privés managés sont des ressources qui entraînent des coûts supplémentaires. Le coût varie en fonction de l’architecture de solution sélectionnée. Pour plus d’informations, consultez la tarification d’Azure Private Link.

Contenu connexe

- Créer un point de terminaison privé pour Azure Data Explorer

- Créer un point de terminaison privé managé pour Azure Data Explorer

- Guide pratique pour restreindre l’accès public à Azure Data Explorer

- Guide pratique pour restreindre l’accès sortant à partir d’Azure Data Explorer

- Connecter un cluster derrière un point de terminaison privé à un service Power BI