Authentification de l’utilisateur final avec Azure Data Lake Storage Gen1 à l’aide de Microsoft Entra ID

Azure Data Lake Storage Gen1 utilise Microsoft Entra ID pour l’authentification. Avant de créer une application qui fonctionne avec Data Lake Storage Gen1 ou Azure Data Lake Analytics, vous devez décider comment authentifier votre application avec Microsoft Entra ID. Les deux options principales disponibles sont :

- Authentification de l’utilisateur final (cet article)

- Authentification de service à service (choisissez cette option dans la liste déroulante ci-dessus)

En raison de ces deux options, votre application est fournie avec un jeton OAuth 2.0, qui est attaché à chaque requête adressée à Data Lake Storage Gen1 ou Azure Data Lake Analytics.

Cet article explique comment créer une application native Microsoft Entra pour l’authentification de l’utilisateur final. Pour obtenir des instructions sur Microsoft Entra configuration de l’application pour l’authentification de service à service, consultez Authentification de service à service avec Data Lake Storage Gen1 à l’aide de Microsoft Entra ID.

Prérequis

Un abonnement Azure. Consultez la page Obtention d’un essai gratuit d’Azure.

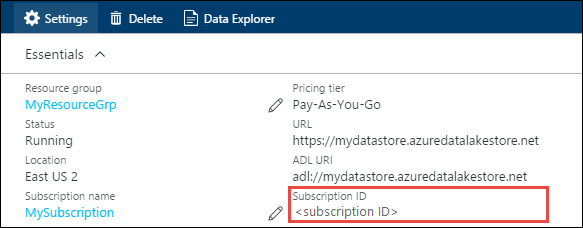

Votre ID d’abonnement. Vous pouvez le récupérer à partir du portail Azure. Par exemple, il est disponible à partir du panneau Data Lake Storage Gen1 compte.

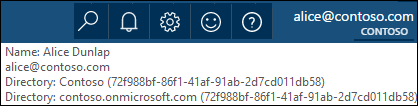

Votre nom de domaine Microsoft Entra. Vous pouvez le récupérer en pointant la souris dans le coin supérieur droit du Portail Azure. Dans la capture d’écran ci-dessous, le nom de domaine est contoso.onmicrosoft.com, et le GUID entre crochets est l’ID client.

Votre ID de client Azure. Pour obtenir des instructions pour récupérer l’ID de client, consultez Obtenir l’ID de client.

Authentification des utilisateurs finaux

Ce mécanisme d’authentification est l’approche recommandée si vous souhaitez qu’un utilisateur final se connecte à votre application via Microsoft Entra ID. Votre application est alors en mesure d’accéder aux ressources Azure avec le même niveau d’accès que l’utilisateur final qui s’est connecté. Votre utilisateur final doit fournir ses informations d’identification régulièrement pour que votre application maintienne l’accès.

Le résultat de la connexion de l’utilisateur final est que votre application reçoit un jeton d’accès et un jeton d’actualisation. Le jeton d’accès est attaché à chaque requête adressée à Data Lake Storage Gen1 ou Data Lake Analytics, et il est valide pendant une heure par défaut. Le jeton d’actualisation peut être utilisé pour obtenir un nouveau jeton d’accès, et il est valide jusqu’à deux semaines par défaut. Vous pouvez utiliser deux approches différentes pour la connexion de l’utilisateur final.

Utilisation de la fenêtre contextuelle OAuth 2.0

Votre application peut déclencher une fenêtre contextuelle d’autorisation OAuth 2.0 dans laquelle l’utilisateur final peut entrer ses informations d’identification. Cette fenêtre contextuelle fonctionne également avec le processus d’authentification à deux facteurs (2FA) Microsoft Entra, si nécessaire.

Notes

Cette méthode n’est pas encore prise en charge dans la bibliothèque d’authentification Azure AD (ADAL) pour Python ou Java.

Transmission directe des informations d’identification de l’utilisateur

Votre application peut fournir directement des informations d’identification utilisateur à Microsoft Entra ID. Cette méthode fonctionne uniquement avec les comptes d’utilisateur d’ID d’organisation ; il n’est pas compatible avec les comptes d’utilisateur personnels / « live ID », y compris les comptes se terminant par @outlook.com ou @live.com. En outre, cette méthode n’est pas compatible avec les comptes d’utilisateur qui nécessitent Microsoft Entra authentification à deux facteurs (2FA).

De quoi ai-je besoin pour cette approche ?

- Microsoft Entra nom de domaine. Celui-ci est déjà répertorié dans les prérequis de cet article.

- Microsoft Entra ID de locataire. Celui-ci est déjà répertorié dans les prérequis de cet article.

- application native Microsoft Entra ID

- ID d’application pour l’application native Microsoft Entra

- URI de redirection pour l’application native Microsoft Entra

- Définir des autorisations déléguées

Étape 1 : Créer une application native Active Directory

Créez et configurez une application native Microsoft Entra pour l’authentification de l’utilisateur final avec Data Lake Storage Gen1 à l’aide de Microsoft Entra ID. Pour obtenir des instructions, consultez Créer une application Microsoft Entra.

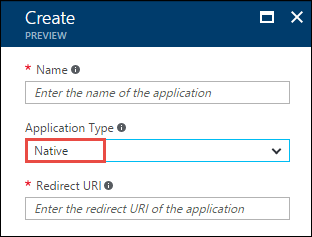

Si vous suivez les instructions du lien, veillez à sélectionner le type d’application Native, comme l’illustre la capture d’écran suivante :

Étape 2 : Obtenir l’ID et l’URI de redirection de l’application

Consultez Obtenir l’ID d’application pour récupérer l’ID d’application.

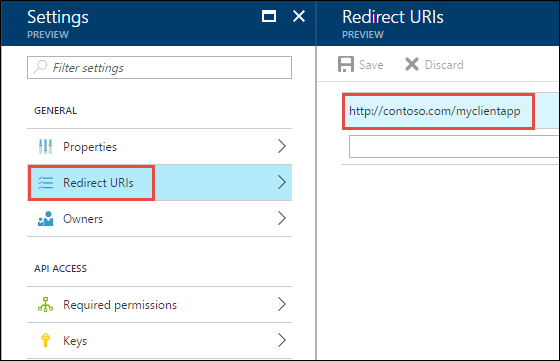

Pour récupérer l’URI de redirection, procédez comme suit.

Dans le Portail Azure, sélectionnez Microsoft Entra ID, inscriptions d'applications, puis recherchez et sélectionnez l’application native Microsoft Entra que vous avez créée.

Dans le panneau Paramètres de l’application, sélectionnez URI de redirection.

Copiez la valeur affichée.

Étape 3 : Définir des autorisations

Dans le Portail Azure, sélectionnez Microsoft Entra ID, inscriptions d'applications, puis recherchez et sélectionnez l’application native Microsoft Entra que vous avez créée.

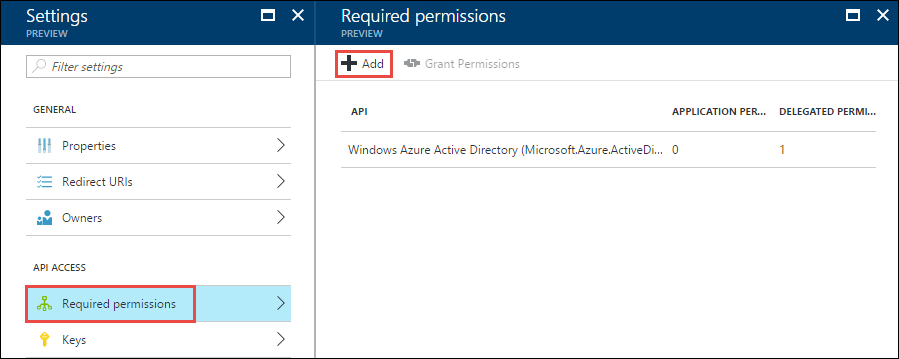

Dans le panneau Paramètres de l’application, sélectionnez Autorisations requises, puis Ajouter.

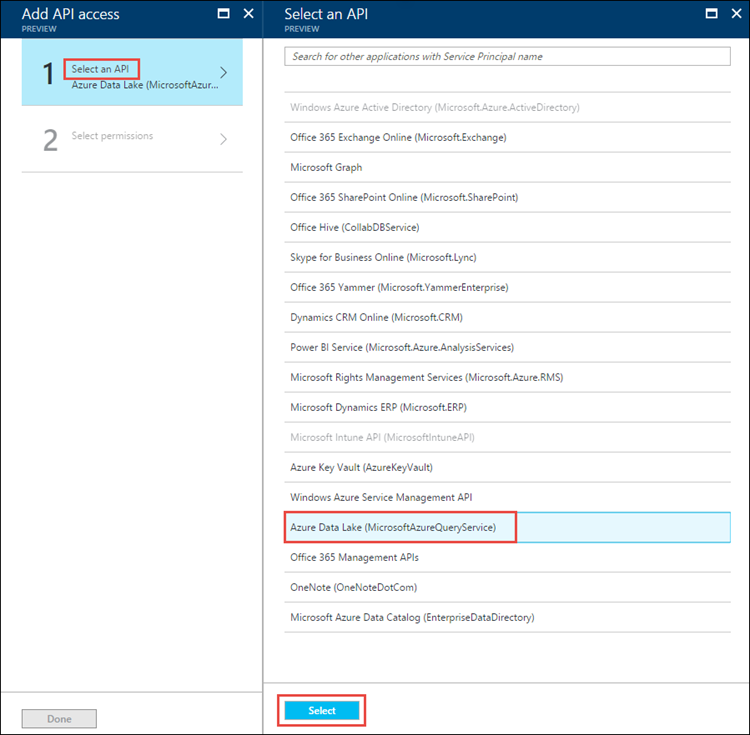

Dans le panneau Ajouter un accès à l’API , sélectionnez Sélectionner une API, Azure Data Lake, puis Sélectionner.

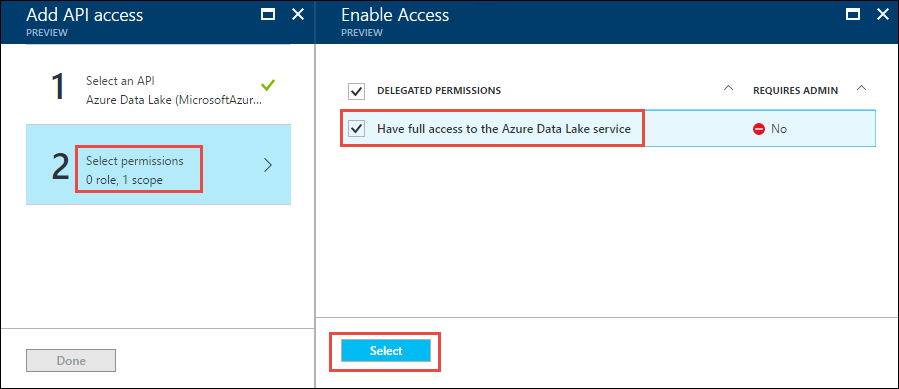

Dans le panneau Ajouter un accès à l’API, sélectionnez Sélectionner des autorisations, sélectionnez la zone case activée pour accorder un accès complet à Data Lake Store, puis sélectionnez Sélectionner.

Sélectionnez Terminé.

Répétez les deux dernières étapes pour accorder également des autorisations à l’API Gestion des services Microsoft Azure.

Étapes suivantes

Dans cet article, vous avez créé une application native Microsoft Entra et collecté les informations dont vous avez besoin dans vos applications clientes que vous créez à l’aide du Kit de développement logiciel (SDK) .NET, du Kit de développement logiciel (SDK) Java, de l’API REST, etc. Vous pouvez maintenant passer aux articles suivants qui expliquent comment utiliser l’application web Microsoft Entra pour d’abord s’authentifier auprès de Data Lake Storage Gen1, puis effectuer d’autres opérations sur le magasin.

- Authentification des utilisateurs finaux auprès de Data Lake Storage Gen1 avec le Kit SDK Java

- Authentification des utilisateurs finaux auprès de Data Lake Storage Gen1 avec le Kit SDK .NET

- Authentification des utilisateurs finaux auprès de Data Lake Storage Gen1 avec Python

- Authentification des utilisateurs finaux auprès de Data Lake Storage Gen1 avec l’API REST