Gérer les utilisateurs, les principaux de service et les groupes

Cet article présente le modèle de gestion des identités Azure Databricks et offre un aperçu de la manière de gérer des utilisateurs, groupes et principaux de service dans Azure Databricks.

Pour obtenir une perspective avisée sur la meilleure façon de configurer l’identité dans Azure Databricks, consultez Bonnes pratiques en matière d’identité.

Pour gérer l’accès des utilisateurs, des principaux de service et des groupes, consultez Authentification et contrôle d’accès.

Identités Azure Databricks

Il existe trois types d’identité Azure Databricks :

- Utilisateurs : identités utilisateur reconnues par Azure Databricks et représentées par des adresses e-mail.

- Principaux de service : identités à utiliser avec des travaux, des outils automatisés et des systèmes tels que des scripts, des applications et des plateformes CI/CD.

- Groupes: collection d’identités utilisées par les administrateurs pour gérer l’accès aux groupes aux espaces de travail, aux données et à d’autres objets sécurisables. Toutes les identités Databricks peuvent être attribuées en tant que membres de groupes. Il existe deux types de groupes dans Azure Databricks : les groupes de comptes et les groupes locaux d'espace de travail. Pour plus d'informations, voir Différence entre les groupes de comptes et les groupes locaux d'espace de travail.

Vous pouvez avoir au maximum 10 000 utilisateurs combinés et principaux de service et 5 000 groupes dans un compte. Chaque espace de travail peut avoir au maximum 10 000 utilisateurs combinés et principaux de service et 5 000 groupes.

Pour obtenir des instructions détaillées, consultez :

- Gestion des utilisateurs

- Gérer les principaux de service

- Gestion des groupes

- Synchroniser les utilisateurs et les groupes à partir de Microsoft Entra ID

Qui peut gérer les identités dans Azure Databricks ?

Pour gérer les identités dans Azure Databricks, vous devez disposer de l'un des éléments suivants : le rôle d'administrateur de compte, le rôle d'administrateur d'espace de travail ou le rôle de gestionnaire sur un principal ou un groupe de service.

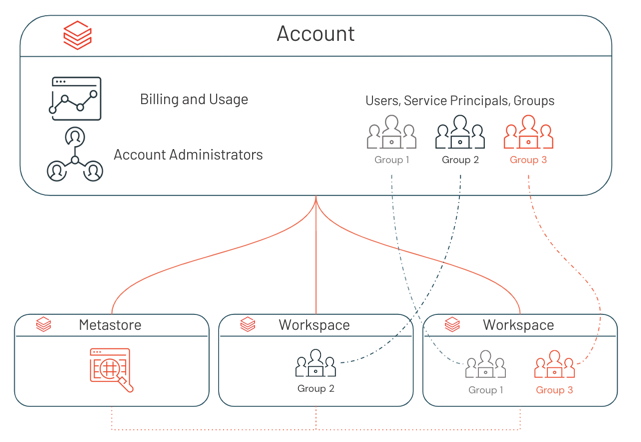

Les administrateurs de compte peuvent ajouter des utilisateurs, des principaux de service et des groupes au compte et leur attribuer des rôles d'administrateur. Les administrateurs de compte peuvent mettre à jour et supprimer des utilisateurs, des principaux de service et des groupes dans le compte. Ils peuvent donner aux utilisateurs l'accès aux espaces de travail, tant que ces espaces de travail utilisent la fédération d'identité.

Pour établir votre premier administrateur de compte, consultez Établir votre premier administrateur de compte.

Les administrateurs de l’espace de travail peuvent ajouter des utilisateurs et des principaux de service au compte Azure Databricks. Ils peuvent également ajouter des groupes au compte Azure Databricks si leurs espaces de travail sont activés pour la fédération d'identité. Les administrateurs d'espace de travail peuvent accorder aux utilisateurs, aux principaux de service et aux groupes l'accès à leurs espaces de travail. Ils ne peuvent pas supprimer des utilisateurs et des principaux de service du compte.

Les administrateurs de l'espace de travail peuvent également gérer les groupes locaux de l'espace de travail. Pour plus d'informations, voir Gérer les groupes locaux de l'espace de travail (hérité).

Les gestionnaires de groupe peuvent gérer l'appartenance au groupe et supprimer le groupe. Ils peuvent également attribuer à d'autres utilisateurs le rôle de gestionnaire de groupe. Les administrateurs de compte ont le rôle de gestionnaire de groupe sur tous les groupes du compte. Les administrateurs d'espace de travail ont le rôle de gestionnaire de groupe sur les groupes de comptes qu'ils créent. Voir Qui peut gérer les groupes de comptes ?.

Les gestionnaires de principal de service peuvent gérer des rôles sur un principal de service. Les administrateurs de compte ont le rôle de gestionnaire de principal de service sur tous les principaux de service du compte. Les administrateurs d'espace de travail ont le rôle de gestionnaire de principal de service sur les principaux de service qu'ils créent. Pour plus d'informations, consultez Rôles pour la gestion des principaux de service.

Comment les administrateurs affectent-ils les utilisateurs au compte ?

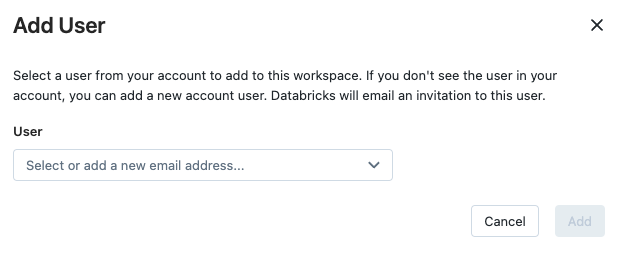

Databricks recommande d'utiliser l'approvisionnement SCIM pour synchroniser automatiquement tous les utilisateurs et les groupes à partir de Microsoft Entra ID (anciennement Azure Active Directory) avec votre compte Azure Databricks. Les utilisateurs d’un compte Azure Databricks n’ont pas d’accès par défaut à un espace de travail, à des données ou à des ressources de calcul. Les administrateurs de compte et les administrateurs d’espace de travail peuvent attribuer les comptes utilisateurs aux espaces de travail. Les administrateurs d’espace de travail peuvent également ajouter un nouvel utilisateur directement à un espace de travail, ce qui ajoute automatiquement l’utilisateur au compte et l’attribue à cet espace de travail.

Les utilisateurs peuvent partager les tableaux de bord publiés avec d’autres utilisateurs du compte Azure Databricks, même si ces derniers ne sont pas membres de leur espace de travail. Les utilisateurs du compte Azure Databricks qui ne sont membres d’aucun espace de travail sont des utilisateurs en lecture seule dans d’autres outils. Ils peuvent afficher les objets qui ont été partagés avec eux sans les modifier. Pour plus d’informations, consultez Gestion des utilisateurs et des groupes pour le partage du tableau de bord.

Pour des instructions détaillées sur l’ajout d’utilisateurs au compte, consultez :

- Synchroniser les utilisateurs et les groupes à partir de Microsoft Entra ID

- Ajouter des utilisateurs à votre compte

- Ajouter des principaux de service à votre compte

- Ajouter des groupes à votre compte

Comment les administrateurs de compte attribuent-ils des utilisateurs à des espaces de travail ?

Pour permettre à un utilisateur, un principal de service ou un groupe de travailler dans un espace de travail Azure Databricks, un administrateur de compte ou d’espace de travail doit les attribuer à un espace de travail. Vous pouvez attribuer l’accès à l’espace de travail à des utilisateurs, des principaux de service et des groupes qui existent dans le compte tant que l’espace de travail est activé pour la fédération d’identité.

Les administrateurs d'espace de travail peuvent également ajouter un nouvel utilisateur, un nouveau principal de service ou un nouveau groupe de comptes directement à un espace de travail. Cette action ajoute automatiquement l'utilisateur, le principal de service ou le groupe de comptes choisi au compte et l'affecte à cet espace de travail particulier.

Remarque

Les administrateurs d'espaces de travail peuvent également créer des groupes locaux dans les espaces de travail à l'aide de l'API Groupes d'espaces de travail. Les groupes locaux de l’espace de travail ne sont pas automatiquement ajoutés au compte. Les groupes locaux d’espace de travail ne peuvent pas être affectés à des espaces de travail supplémentaires ou se voir accorder l’accès aux données dans un metastore Unity Catalog.

Pour les espaces de travail qui ne sont pas activés pour la fédération d’identité, les administrateurs d’espace de travail gèrent leurs utilisateurs, leurs principaux de service et leurs groupes d’espace de travail entièrement dans l’étendue de l’espace de travail. Les utilisateurs et les principaux de service ajoutés aux espaces de travail fédérés non identitaires sont automatiquement ajoutés au compte. Les groupes ajoutés aux espaces de travail fédérés non identitaires sont des groupes locaux d'espaces de travail hérités qui ne sont pas ajoutés au compte.

Pour obtenir des instructions détaillées, consultez :

- Ajouter des utilisateurs à un espace de travail

- Ajouter des principaux de service à un espace de travail

- Ajouter des groupes à un espace de travail

Comment les administrateurs activent-ils la fédération d’identité sur un espace de travail ?

Si votre compte a été créé après le 9 novembre 2023, la fédération d’identité est activée sur tous les nouveaux espaces de travail par défaut et ne peut pas être désactivée.

Pour activer la fédération d’identité dans un espace de travail, un compte administrateur doit activer l’espace de travail pour le Catalogue Unity en affectant un metastore de Catalogue Unity. Consultez Activer un espace de travail pour le Catalogue Unity.

Une fois l’affectation terminée, la fédération des identités est marquée comme Activée sous l’onglet Configuration de l’espace de travail dans la console du compte.

Les administrateurs de l’espace de travail peuvent déterminer si la fédération des identités est activée pour un espace de travail à partir de la page des paramètres d’administration de l’espace de travail. Dans l’espace de travail fédéré d’une identité, lorsque vous choisissez d’ajouter un utilisateur, un principal de service ou un groupe dans les paramètres d’administration de l’espace de travail, vous avez la possibilité de sélectionner un utilisateur, un principal de service ou un groupe à partir de votre compte à ajouter à l’espace de travail.

Dans un espace de travail fédéré sans identité, vous n’avez pas la possibilité d’ajouter des utilisateurs, des principaux de service ou des groupes à partir de votre compte.

Attribution de rôles d'administrateur

Les administrateurs de compte peuvent affecter d’autres utilisateurs en tant qu’administrateurs de compte. Ils peuvent également devenir administrateurs de metastore de catalogue Unity en raison de la création d’un metastore, et ils peuvent transférer le rôle d’administrateur metastore à un autre utilisateur ou groupe.

Les administrateurs de compte et les administrateurs d’espace de travail peuvent attribuer d’autres utilisateurs en tant qu’administrateurs d’espace de travail. Le rôle d’administrateur d’espace de travail est déterminé par l’appartenance au groupe d’administrateurs d’espace de travail, qui est un groupe par défaut dans Azure Databricks et ne peut pas être supprimé.

Les administrateurs de compte peuvent également attribuer d’autres utilisateurs en tant qu’administrateurs de la Place de marché.

Consultez l'article :

- Attribuer des rôles d’administrateur de compte à un utilisateur

- Attribuer le rôle d’administrateur de l’espace de travail à un utilisateur à l’aide de la page paramètres d’administration de l’espace de travail

- Attribuer un administrateur de metastore

- Attribuer le rôle d’administrateur de la Place de marché

Configurer l'authentification unique (SSO)

L’authentification unique (SSO) sous forme d’une connexion basée sur Microsoft Entra ID (anciennement Azure Active Directory) est disponible pour tous les clients dans Azure Databricks. Vous pouvez utiliser l’authentification unique Microsoft Entra ID pour la console de compte et les espaces de travail.

Consultez Authentification unique.

Commentaires

Bientôt disponible : Tout au long de 2024, nous allons supprimer progressivement GitHub Issues comme mécanisme de commentaires pour le contenu et le remplacer par un nouveau système de commentaires. Pour plus d’informations, consultez https://aka.ms/ContentUserFeedback.

Envoyer et afficher des commentaires pour