Activer Azure Private Link dans le cadre d’un déploiement standard

Cet article explique comment utiliser Azure Private Link pour activer la connectivité privée entre des utilisateurs et leurs espaces de travail Databricks, ainsi qu’entre des clusters sur le plan de calcul classique et les services principaux du plan de contrôle dans l’infrastructure de l’espace de travail Databricks.

Remarque

- Pour connaître les exigences et obtenir une vue d’ensemble de Private Link, consultez Activer des connexions back-end et front-end Azure Private Link.

- Il existe deux types de déploiement : standard et simplifié. Cet article décrit le déploiement standard. Pour comparer ces types de déploiement, consultez Choisir le déploiement standard ou simplifié.

Introduction aux connexions front-end dans un déploiement standard

Pour prendre en charge les connexions de front-end privées à l’application web Azure Databricks pour les clients qui n’ont pas de connectivité publique à Internet, vous devez ajouter un point de terminaison privé d’authentification du navigateur pour prendre en charge les rappels de connexion d’authentification unique (SSO) sur l’application web Azure Databricks. En général, ces connexions d’utilisateurs passent par un VNet qui gère les connexions au réseau local et au VPN, et qui est appelé VNet de transit.

Conseil

Si vous ne mettez en œuvre que des connexions Private Link de back-end, vous n’avez pas besoin d’un VNet de transit ou d’un point de terminaison privé d’authentification du navigateur, et vous pouvez ignorer le reste de cette section.

Un point de terminaison privé d’authentification du navigateur est une connexion privée avec le type de sous-ressource browser_authentication. Il héberge une connexion privée à partir d’un VNet de transit qui permet à Microsoft Entra ID de rediriger les utilisateurs après leur connexion vers la bonne instance de plan de contrôle Azure Databricks.

- Si vous prévoyez d’autoriser les connexions entre le réseau de transit de votre client utilisateur et l’internet public, l’ajout d’un point de terminaison privé d’authentification du navigateur est recommandé mais non obligatoire.

- Si vous prévoyez d’autoriser les connexions entre le réseau de transit de votre client utilisateur et l’internet public, l’ajout d’un point de terminaison privé d’authentification du navigateur est recommandé mais non obligatoire.

Le point de terminaison privé d’authentification du navigateur est partagé par tous les espaces de travail de la région qui partagent la même zone DNS privée. Notez également que certaines solutions DNS d’entreprise vous limitent effectivement à un point de terminaison privé régional pour l’authentification du navigateur.

Important

Pour héberger les paramètres du réseau privé d’authentification Web, Databricks recommande vivement de créer un espace de travail appelé espace de travail privé d’authentification Web pour chaque région. Cela résout le problème de la suppression d’un espace de travail affectant potentiellement d’autres espaces de travail dans cette région. Pour plus de contexte et de détails, consultez Étape 4 : créer un point de terminaison privé afin de prendre en charge l’authentification unique pour l’accès du navigateur web.

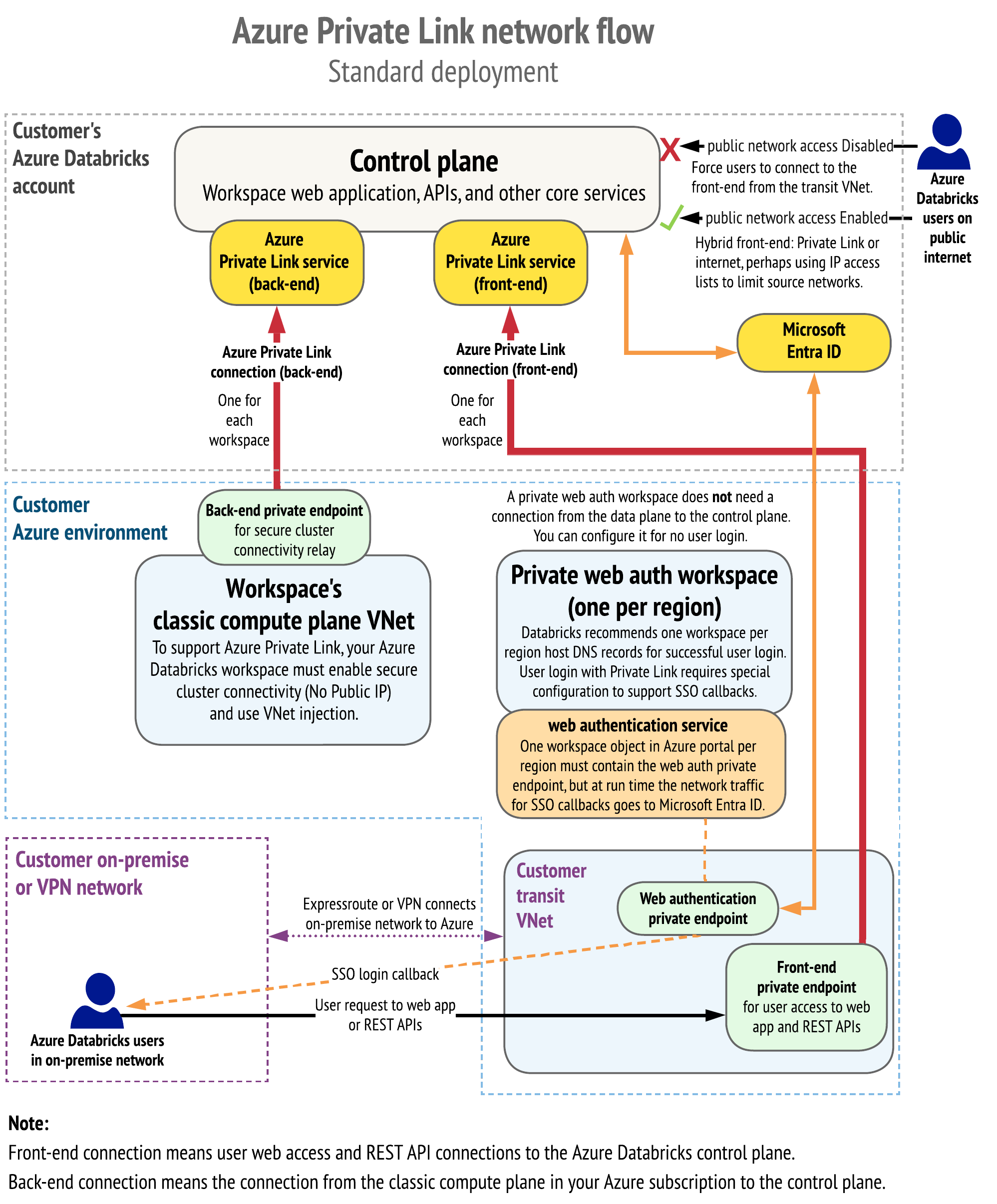

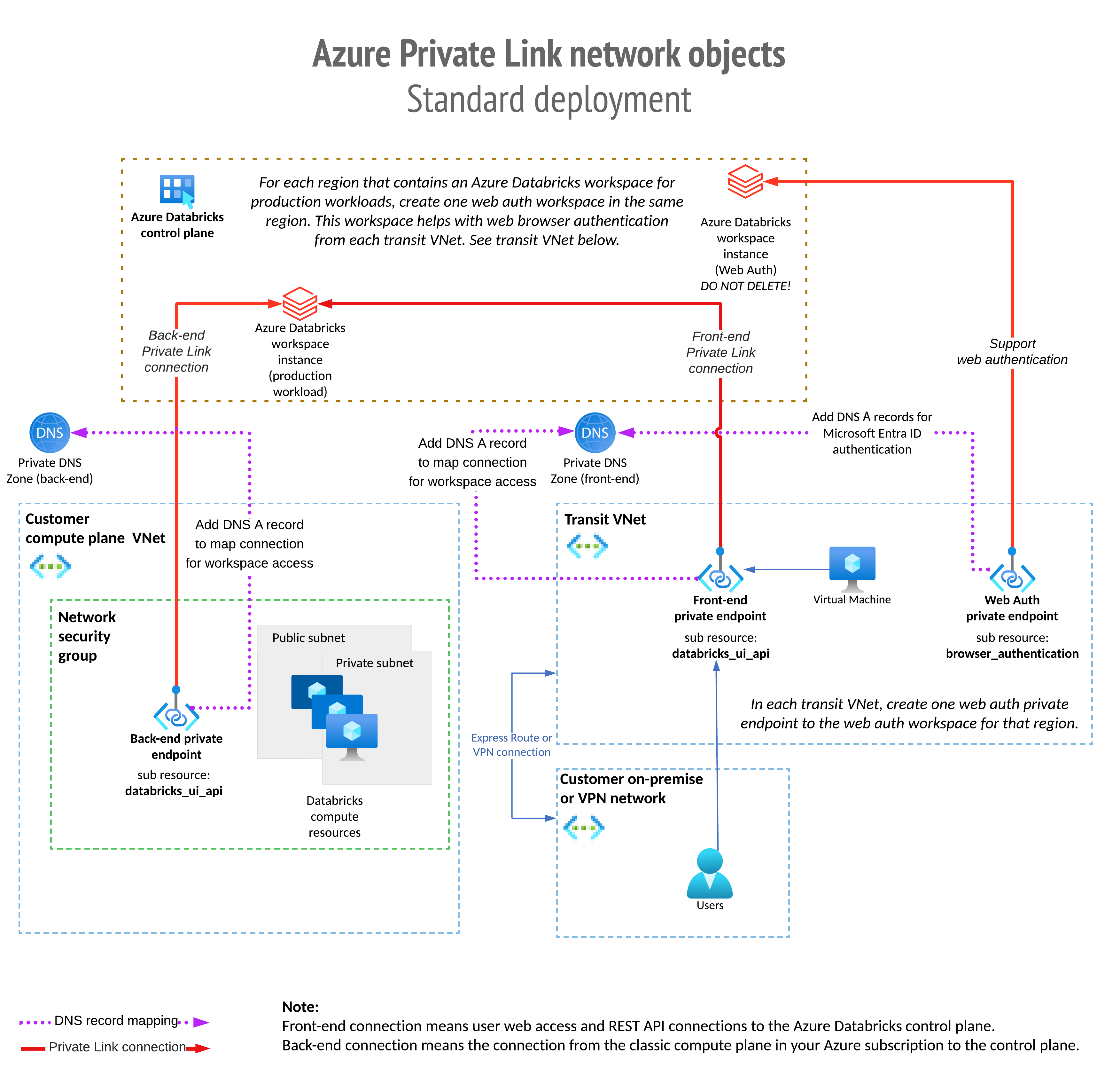

Diagrammes de flux réseau et d’objets réseau

Le diagramme suivant montre le flux réseau dans une implémentation classique du déploiement standard Private Link :

Le diagramme suivant montre l’architecture de l’objet réseau :

Pour comparer cela au déploiement simplifié Private Link, consultez Diagrammes de flux réseau et d’objets réseau

Étape 1 : Création d’un groupe de ressources

- Sur le portail Azure, accédez au panneau Groupes de ressources.

- Cliquez sur Créer un groupe de ressources pour créer un groupe de ressources pour votre espace de travail. Définissez l’abonnement Azure, la région et le nom du groupe de ressources. Cliquez sur Vérifier et créer , puis sur Créer.

- Répétez les étapes précédentes pour créer un groupe de ressources pour vos ressources Private Link telles que votre point de terminaison et votre zone Private Link. La région n’a pas besoin de correspondre à la région de l’espace de travail. Utilisez la région Azure qui correspond à la région que vous envisagez d’utiliser pour votre réseau virtuel de transit. Si la région de l’espace de travail et la région de réseau virtuel transit ne correspondent pas, il existe des coûts supplémentaires pour transférer des données entre les régions.

Étape 2 : Créer ou préparer le réseau virtuel d’espace de travail

Vous disposez peut-être déjà d’un réseau virtuel que vous utiliserez, ou vous pouvez créer un réseau virtuel spécifiquement pour Azure Databricks.

Pour connaître la configuration requise pour les plages d’adresses IP du réseau virtuel et les deux sous-réseaux requis pour l’espace de travail, consultez l’article Déployer Azure Databricks dans votre réseau virtuel Azure (injection de réseau virtuel).

Les plages d’adresses IP de réseau virtuel et de sous-réseau que vous utilisez pour Azure Databricks définissent le nombre maximal de nœuds de cluster que vous pouvez utiliser à la fois. Choisissez ces valeurs avec soin pour correspondre aux exigences réseau de votre organisation et aux nœuds de cluster maximum que vous prévoyez d’utiliser à la fois avec Azure Databricks. Consultez Espace d’adressage et nombre maximal de nœuds de cluster.

Par exemple, vous pouvez créer un réseau virtuel avec ces valeurs :

- Plage IP : commencez par supprimer la plage d’adresses IP par défaut, puis ajoutez la plage

10.28.0.0/23d’adresses IP. - Créer un sous-réseau

public-subnetavec une plage10.28.0.0/25. - Créer un sous-réseau

private-subnetavec une plage10.28.0.128/25. - Créer un sous-réseau

private-linkavec une plage10.28.1.0/27.

Étape 3 : Approvisionner un espace de travail et des points de terminaison privés Azure Databricks

Déployez un nouvel espace de travail Azure Databricks avec les paramètres suivants :

- Pour le réseau et les ressources de calcul, déployez votre espace de travail Azure Databricks dans votre propre réseau virtuel. Cette fonctionnalité est appelée Déployer Azure Databricks dans votre réseau virtuel Azure (injection de réseau virtuel).

- Connectivité de cluster sécurisée (également appelée No-Public-IP/NPIP).

- Une prise Private Link.

Pour déployer un espace de travail avec ces paramètres, vous disposez de plusieurs options, notamment une interface utilisateur dans le Portail Azure, un modèle personnalisé (que vous pouvez appliquer dans l’interface utilisateur, avec Azure CLI ou PowerShell) ou Terraform. Pour utiliser un modèle personnalisé pour créer un espace de travail Private Link activé, utilisez ce modèle.

Quelle que soit l’approche choisie, définissez ces valeurs lorsque vous créez votre nouvel espace de travail :

- Accès au réseau public (pour les Private Link frontaux) (dans le modèle en tant que

publicNetworkAccess) : contrôle vos paramètres pour le cas d’usage frontal de Private Link.- Si vous définissez cette option sur

Enabled(valeur par défaut), les utilisateurs et les clients d’API REST sur l’Internet public peuvent accéder à Azure Databricks, bien que vous puissiez limiter l’accès à des plages d’adresses IP spécifiques provenant de réseaux sources approuvés en utilisant Configurer des listes d’accès IP pour les espaces de travail. - Si vous définissez cette valeur sur

Disabled, aucun accès utilisateur n’est autorisé à partir de l’Internet public. Si la valeur est désactivée, la connexion front-end est accessible uniquement à l’aide de la connectivité Private Link et non à partir de l’Internet public. Les listes d’accès IP ne sont pas efficaces sur les connexions Private Link. - Si vous souhaitez utiliser uniquement des Private Link principaux (aucun Private Link frontal), vous devez définir l’accès au réseau public sur

Enabled.

- Si vous définissez cette option sur

- Règles de groupe de sécurité réseau requises (pour les Private Link principaux) (dans le modèle en tant que

requiredNsgRules) : valeurs possibles :- Toutes les règles (valeur par défaut) : Cette valeur est dans le modèle sous la forme

AllRules. Il indique que votre plan de calcul d’espace de travail a besoin d’un groupe de sécurité réseau qui inclut des règles Azure Databricks autorisant les connexions sur l’Internet public à partir du plan de calcul vers le plan de contrôle. Si vous n’utilisez pas de Private Link principal, utilisez ce paramètre. - Aucune règle Azure Databricks : cette valeur est dans le modèle sous la forme

NoAzureDatabricksRules. Utilisez-la si vous utilisez Private Link back-end, ce qui signifie que votre plan de calcul d’espace de travail n’a pas besoin de règles de groupe de sécurité réseau pour se connecter au plan de contrôle Azure Databricks. Si vous n’utilisez pas de Private Link principal, utilisez ce paramètre.

- Toutes les règles (valeur par défaut) : Cette valeur est dans le modèle sous la forme

- Activez la connectivité sécurisée du cluster de cluster (No Public IP) (dans le modèle en tant que

Disable Public Ip) : Toujours défini sur Oui (true), ce qui permet une connectivité de cluster sécurisée.

La combinaison des paramètres d’accès réseau public (dans le modèlepublicNetworkAccess) et les règles de groupe de sécurité réseau requises (dans le modèle) requiredNsgRulesdéfinissent les types de Private Link pris en charge.

Le tableau suivant présente les scénarios pris en charge pour les deux principaux cas d’usage Private Link, qui sont frontaux et principaux.

| Scénario | Définir l’accès au réseau public à cette valeur | Définir les règles de groupe de sécurité réseau requises sur cette valeur | Créer ces points de terminaison |

|---|---|---|---|

| Aucun Private Link pour le serveur frontal ou le serveur principal | activé | Toutes les règles | n/a |

| Configuration recommandée : Private Link frontal et principal. La connectivité frontale est verrouillée pour exiger un Private Link. | Désactivé | NoAzureDatabricksRules | Un pour le principal (obligatoire). Un pour le frontal (obligatoire). En outre, un point de terminaison privé d’authentification de navigateur par région. |

| Private Link frontal et principal. La connectivité front-end hybride autorise la connectivité Private Link ou à partir de l’Internet public, généralement en utilisant Configurer des listes d’accès IP pour les espaces de travail. Utilisez cette approche hybride si vous utilisez Private Link pour l’accès utilisateur local, mais que vous devez autoriser des plages CIDR Internet spécifiques. Les plages supplémentaires peuvent être utilisées pour des services Azure tels que SCIM ou Azure Machine Learning, ou pour fournir un accès externe pour JDBC, l’automatisation du cloud ou les outils d’administration. | activé | NoAzureDatabricksRules | Un pour le principal (obligatoire). Un point de terminaison pour le frontal (facultatif). En outre, un point de terminaison privé d’authentification de navigateur par région. |

| Private Link frontal uniquement. La connectivité frontale est verrouillée pour exiger un Private Link (l’accès au réseau public est désactivé). Aucun Private Link pour le principal. | Ce scénario n’est pas pris en charge. | Ce scénario n’est pas pris en charge. | Ce scénario n’est pas pris en charge. |

| Private Link frontal uniquement. La connectivité front-end hybride autorise la connectivité Private Link ou à partir de l’Internet public, peut-être en utilisant Configurer des listes d’accès IP pour les espaces de travail. Aucun Private Link pour le principal. | activé | Toutes les règles | Un point de terminaison pour le frontal (facultatif). En outre, un point de terminaison privé d’authentification de navigateur par région. |

| Private Link principal uniquement. Le front-end utilise l’Internet public, peut-être en utilisant Configurer des listes d’accès IP pour les espaces de travail. Aucun Private Link pour le frontal. | activé | NoAzureDatabricksRules | Un point de terminaison pour le serveur principal (obligatoire). |

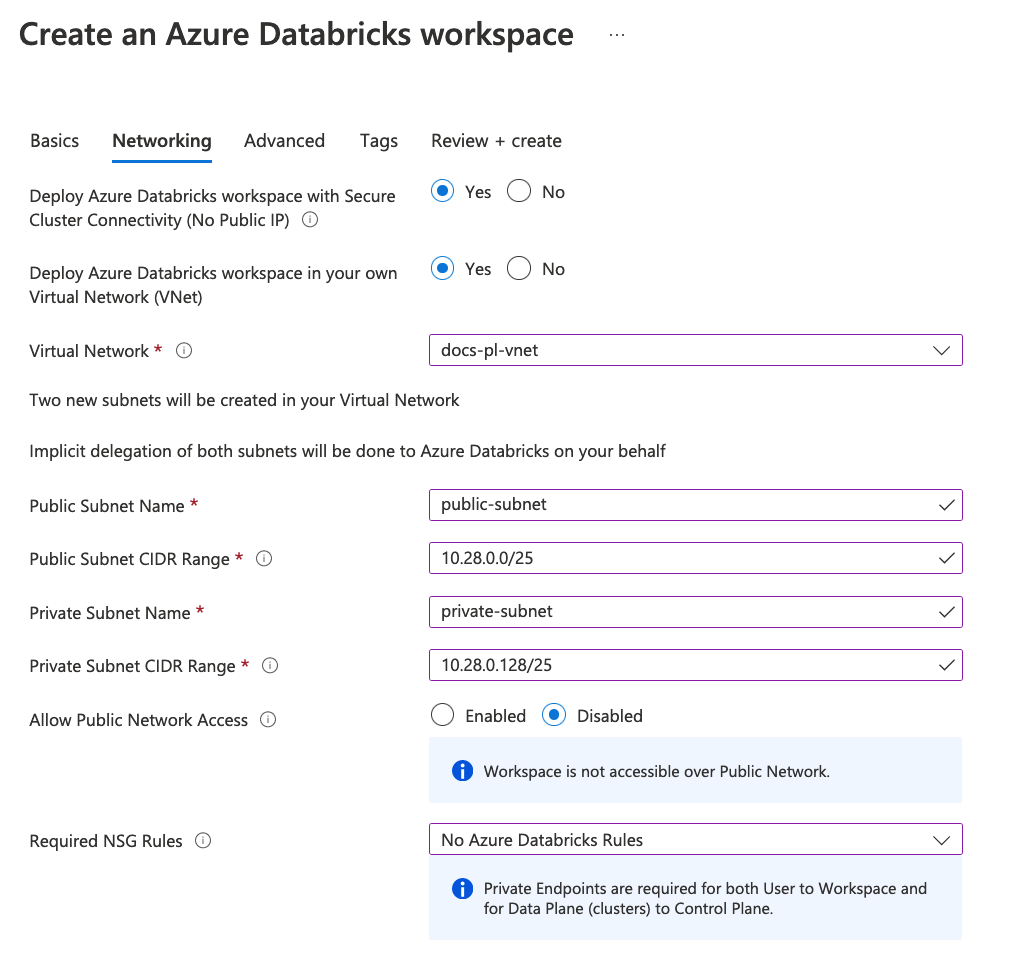

Définissez les paramètres de configuration d’espace de travail suivants :

- Définir le niveau tarifaire sur Premium (dans un modèle, cette valeur est

premium) - Si vous activez une connectivité back-end, définissez Désactiver Public IP (connectivité sécurisée des clusters) sur Oui (dans un modèle, cette valeur est

true). - Définir la Mise en réseau>Déployer Azure Databricks dans votre propre Réseau virtuel (réseau virtuel) sur Oui (dans un modèle, cette valeur est

true)

Notes

En général, vous devez activer Private Link quand vous créez un espace de travail. Toutefois, si vous disposez d’un espace de travail existant qui n’a jamais eu d’accès Private Link frontal ou principal, ou si vous avez utilisé les valeurs par défaut pour l’accès au réseau public (Activé) et les règles de groupe de sécurité réseau requises (Toutes les règles), vous pouvez choisir d’ajouter des Private Link frontaux ultérieurement. Toutefois, l’accès au réseau public reste activé pour que seules certaines des options de configuration soient disponibles.

Vous pouvez créer l’espace de travail de deux façons :

Créer l’espace de travail et les points de terminaison privés dans l’interface utilisateur du Portail Azure

Le portail Azure inclut automatiquement les deux champs Private Link (Accès au réseau public et Règles NSG requises) lors de la création d’un espace de travail Azure Databricks.

Pour créer l’espace de travail avec votre propre réseau virtuel (injection de réseau virtuel). Pour configurer et dimensionner vos sous-réseaux, suivez la procédure d’espace de travail dans Déployer Azure Databricks dans votre réseau virtuel Azure (injection de réseau virtuel), mais n’appuyez pas encore sur Créer.

Définissez les champs suivants :

- Définissez le niveau tarifaire sur

premiumou vous ne verrez pas les champs Private Link dans l’interface utilisateur. - Définissez la Mise en réseau > Déployez un espace de travail Azure Databricks avec une connectivité de cluster sécurisée (pas d'IP publique) sur Oui.

- Définissez la Mise en réseau>Déployer un espace de travail Azure Databricks dans votre propre Réseau virtuel (réseau virtuel) sur Oui.

- Définissez les sous-réseaux en fonction du réseau virtuel que vous avez créé à l’étape précédente. Pour plus d’informations, consultez l’article sur l’injection de réseau virtuel.

- Définissez les champs d’espace de travail Private Link Accès réseau public et règles de groupe de sécurité réseau requises en fonction de la table des scénarios à l’étape 3 : provisionner un espace de travail et des points de terminaison privés Azure Databricks.

La capture d’écran suivante montre les quatre champs les plus importants pour la connectivité Private Link.

- Définissez le niveau tarifaire sur

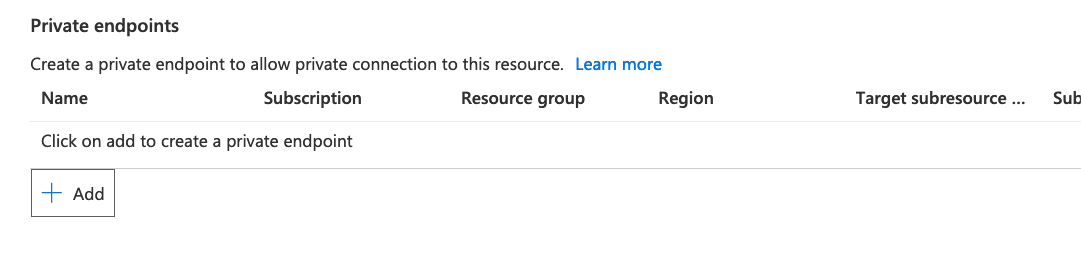

Créez un point de terminaison privé pour la connectivité principale :

Recherchez la section Points de terminaison privés sous les champs affichés dans la capture d’écran précédente. Si vous ne les voyez pas, vous n’avez probablement pas défini le niveau tarifaire sur Premium.

Cliquez sur + Ajouter.

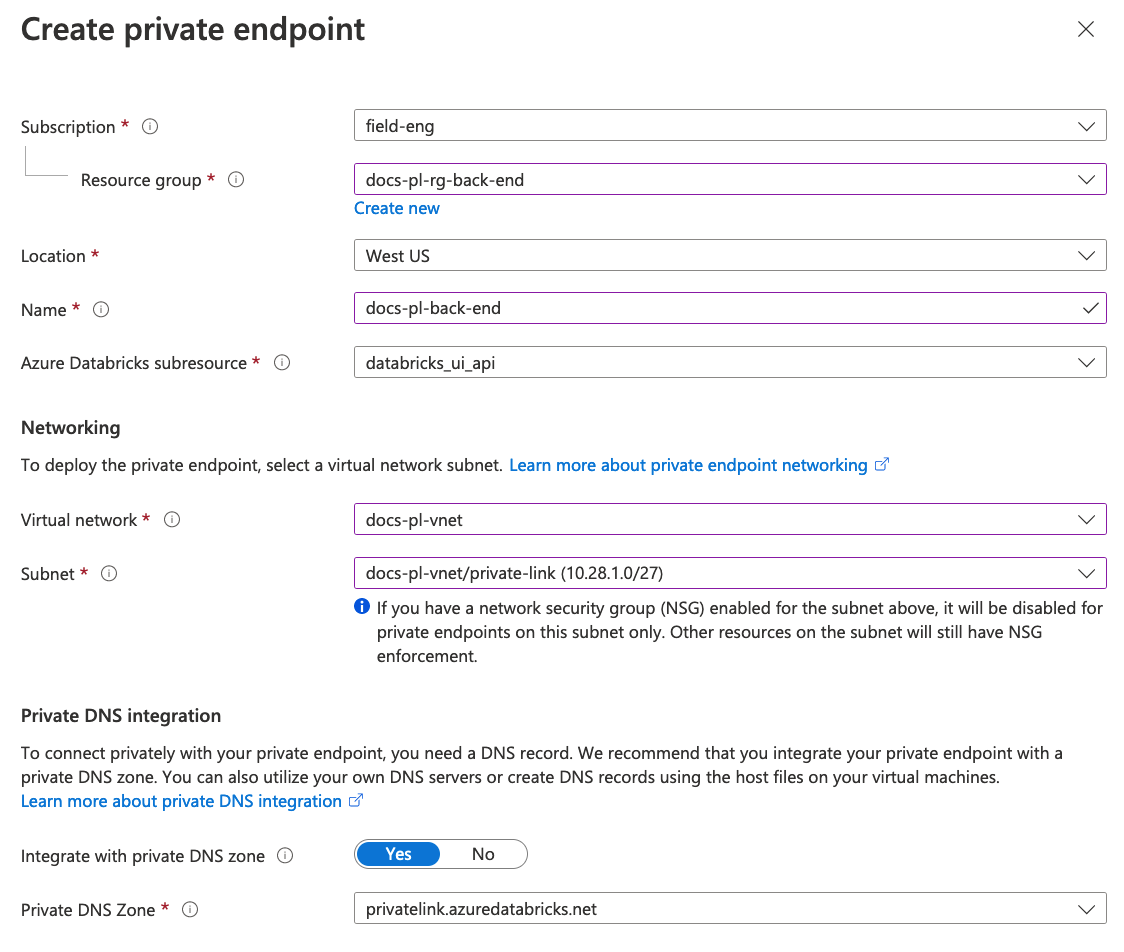

Le Portail Azure affiche le panneau Créer un point de terminaison privé dans créer un espace de travail.

Lorsque vous créez le point de terminaison privé à partir de l’espace de travail, certains champs Azure pour ce type d’objet ne sont pas affichés, car ils sont renseignés automatiquement et non modifiables. Certains champs sont visibles, mais n’ont pas besoin d’être modifiés :

Le champ de sous-ressource Azure Databricks est visible et renseigné automatiquement avec la valeur databricks_ui_api. Cette valeur de sous-ressource représente le plan de contrôle Azure Databricks actuel pour votre espace de travail. Cette valeur de nom de sous-ressource est utilisée pour les points de terminaison privés pour la connectivité principale et frontale.

Une fois que vous avez défini votre groupe de ressources, votre réseau virtuel et votre sous-réseau, la zone DNS privée est automatiquement remplie avec une valeur si vous utilisez le DNS intégré créé par Azure plutôt qu’un DNS personnalisé.

Important

Azure peut ne pas choisir automatiquement la zone DNS privée que vous souhaitez utiliser. Passez en revue la valeur du champ zone DNS privée et modifiez-la si nécessaire.

Définissez l’emplacement pour qu’il corresponde à votre région d’espace de travail. Notez que pour la région de point de terminaison privé principal et la région de l’espace de travail doivent correspondre, même si pour les connexions de point de terminaison privé frontal, les régions n’ont pas besoin de correspondre.

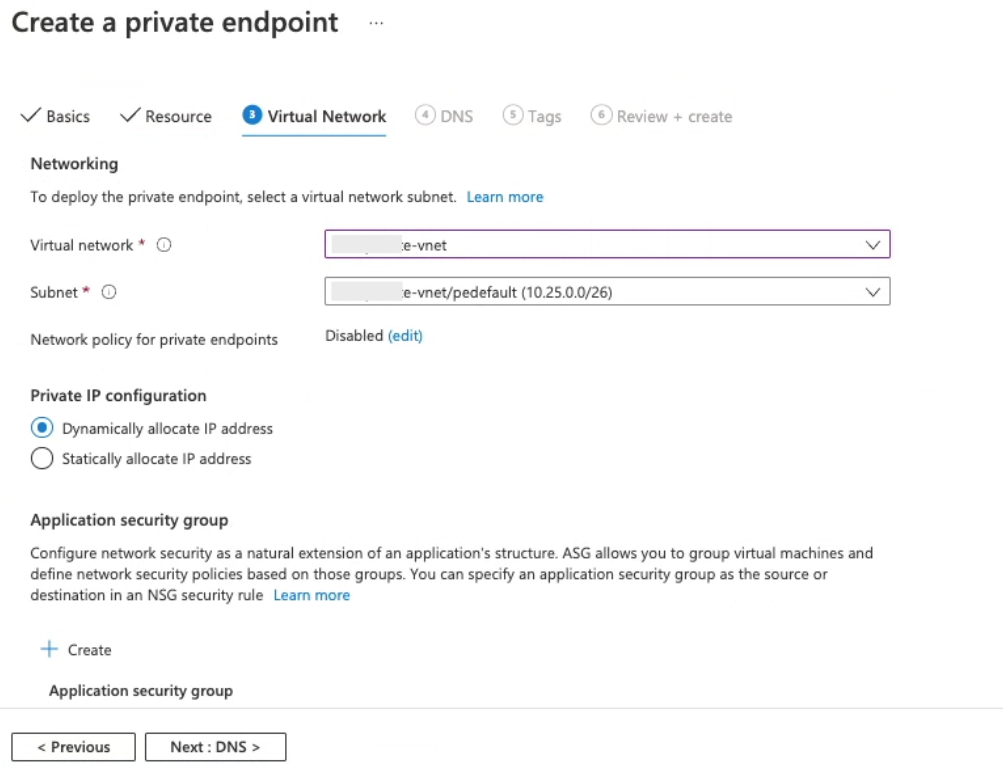

Définissez le réseau virtuel sur votre réseau virtuel d’espace de travail.

Définissez le sous-réseau sur le sous-réseau spécifique Private Link dans votre espace de travail. Pour plus d’informations, consultez la configuration réseau requise.

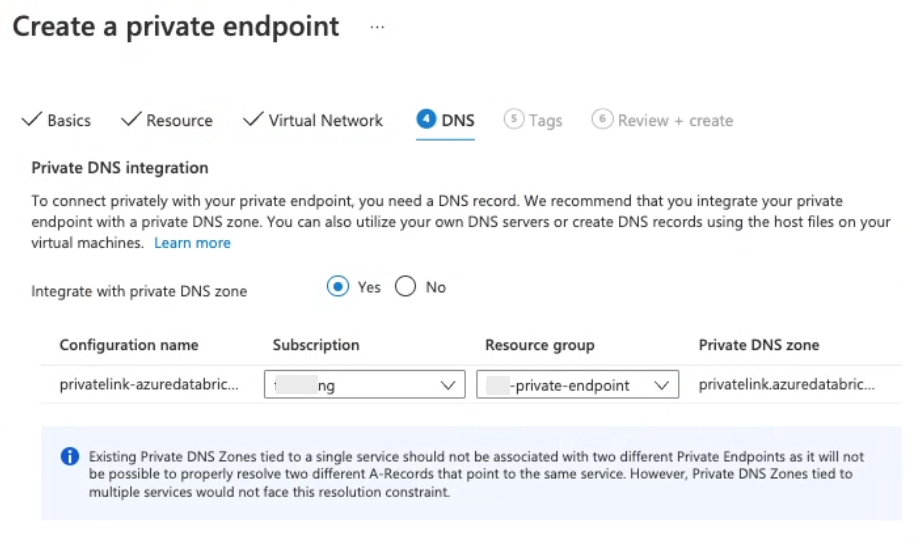

Pour une utilisation classique avec azure DNS intégré, définissez l’intégration à la zone DNS privée sur Oui. Les autres instructions supposent que vous avez choisi Oui.

Si votre organisation gère son propre DNS personnalisé, vous pouvez définir cette valeur sur Non, mais passez en revue cet article Microsoft sur la configuration DNS avant de continuer. Contactez votre équipe de compte Azure Databricks si vous avez des questions.

Cliquez sur OK pour créer le point de terminaison privé et revenir au panneau de création de l’espace de travail.

Un seul point de terminaison privé peut être créé directement à partir du flux de création de l’espace de travail. Pour créer un point de terminaison privé frontal distinct de votre réseau virtuel de transit, vous devez créer un point de terminaison privé supplémentaire, mais vous devez le faire une fois l’espace de travail déployé.

Pour finaliser la création de l’espace de travail, cliquez sur Vérifier + créer, puis Créer.

Attendez que l’espace de travail soit déployé, puis cliquez sur Accéder à la ressource. Il s’agit de l’objet Portail Azure de votre espace de travail Azure Databricks. Envisagez d’épingler cette ressource à votre tableau de bord Azure pour faciliter son accès.

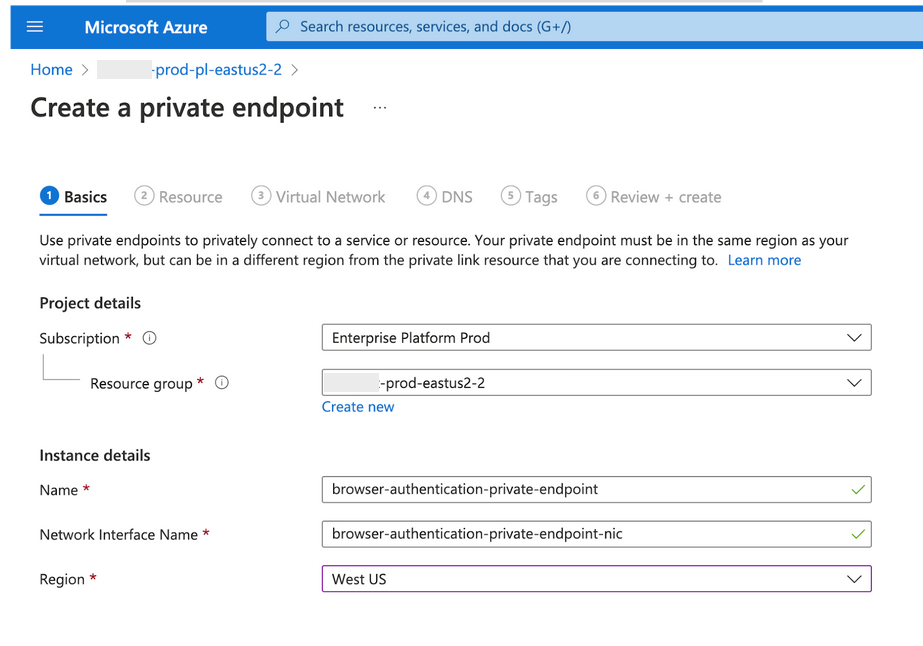

Créez un point de terminaison privé frontal supplémentaire pour connecter votre réseau virtuel de transit au plan de contrôle Azure Databricks :

- À partir de l’objet de l’espace de travail dans le Portail Azure, cliquez sur Mise en réseau.

- Cliquez sur l’onglet Connexions de point de terminaison privé.

- Cliquez sur + Point de terminaison privé.

- Définissez le groupe de ressources sur votre groupe de ressources pour votre connexion frontale.

- Pour la Région, un point de terminaison privé frontal doit se trouver dans la même région que votre réseau virtuel de transit, mais peut se trouver dans une région différente de votre espace de travail ou plan de contrôle.

Créez l’espace de travail à l’aide d’un modèle personnalisé et ajoutez éventuellement des points de terminaison privés frontaux

Si vous ne souhaitez pas utiliser l’interface utilisateur standard du Portail Azure pour créer l’espace de travail, vous pouvez utiliser un modèle pour déployer votre espace de travail. Vous pouvez utiliser le modèle avec :

Le modèle de déploiement ARM tout-en-un pour Private Link crée les ressources suivantes :

Groupes de sécurité réseau

Groupes de ressources

Réseau virtuel incluant des sous-réseaux pour l’espace de travail (les deux sous-réseaux standard) et Private Link (sous-réseau supplémentaire)

Espace de travail Azure Databricks

Le point de terminaison Private Link back-end avec zone DNS privée

Notes

Le modèle ne crée pas de point de terminaison frontal à partir de votre réseau virtuel de transit. Après la création de l’espace de travail, vous pouvez ajouter ce point de terminaison manuellement.

Vous pouvez déployer le modèle directement à partir de la page principale du modèle.

Pour le déployer directement, cliquez sur Déployer sur Azure. Pour afficher la source, cliquez sur Parcourir sur GitHub.

Dans les deux cas, définissez les valeurs de paramètre suivantes pour le modèle :

- Définissez

pricingTiersurpremium. Si vous laissez cela comme suitstandard, le Portail Azure masque les champs de configuration spécifiques au Private Link. - Définissez

enableNoPublicIp(Désactiver l'IP publique) surtrue - Définir

publicNetworkAccessetrequiredNsgRulesen fonction de la table à l’étape 3 : Provisionner un espace de travail Azure Databricks et des points de terminaison privés - Définissez l’ID

networkSecurityGroupsur le groupe de sécurité réseau de votre espace de travail.

- Définissez

Patientez jusqu’au déploiement de l’espace de travail.

Accédez à la nouvelle ressource **Azure Databricks Service qui représente votre espace de travail. Il s’agit de l’objet Portail Azure de votre espace de travail Azure Databricks. Envisagez d’épingler cette ressource à votre tableau de bord Azure pour faciliter son accès.

(Private Link frontal uniquement) Créez la connexion frontale à votre réseau virtuel de transit :

- Dans le volet de navigation gauche, cliquez sur Paramètres>Mise en réseau.

- Cliquez sur l’onglet Connexions de point de terminaison privé.

- Cliquez sur + Point de terminaison privé.

- Définissez le groupe de ressources sur votre groupe de ressources pour votre connexion frontale.

- Pour la Région, un point de terminaison privé frontal doit se trouver dans la même région que votre réseau virtuel de transit, mais peut se trouver dans une région différente de votre espace de travail ou plan de contrôle.

Étape 4 : créer un point de terminaison privé afin de prendre en charge l’authentification unique pour l’accès du navigateur web

Important

Ignorez cette étape si vous n’implémentez pas de liaison privée de front-end. Par ailleurs, si tous vos espaces de travail de la région prennent en charge les connexions de front-end de liaison privée et que le réseau client (le réseau virtuel de transit) autorise l’accès à l’Internet public, la configuration décrite par cette étape est recommandée, mais facultative.

L’authentification utilisateur sur l’application web Azure Databricks utilise OAuth dans le cadre de l’implémentation de l’authentification unique Microsoft Entra ID. Pendant l’authentification, le navigateur utilisateur se connecte au plan de contrôle Azure Databricks. Par ailleurs, le flux OAuth nécessite une redirection de rappel réseau à partir de Microsoft Entra ID. Si vous avez configuré le Private Link frontal, sans configuration supplémentaire, la redirection réseau de l’authentification unique échoue. Cela signifie que les utilisateurs du réseau virtuel de transit ne peuvent pas s’authentifier auprès d’Azure Databricks. Notez que ce problème s’applique à la connexion utilisateur à l’interface utilisateur de l’application web via une connexion frontale, mais ne s’applique pas aux connexions d’API REST, car l’authentification d’API REST n’utilise pas de rappels d’authentification unique.

Pour prendre en charge l’authentification du navigateur web, si votre réseau client (le réseau virtuel de transit) interdit l’accès à l’Internet public, vous devez créer un point de terminaison privé d’authentification de navigateur pour prendre en charge les rappels d’authentification unique (SSO). Un point de terminaison privé d’authentification du navigateur est un point de terminaison privé avec le type de sous-ressource browser_authentication. La création d’un point de terminaison privé d’authentification du navigateur entraîne la configuration automatique par Azure Databricks des enregistrements DNS pour le rappel à partir de Microsoft Entra ID pendant la connexion avec authentification unique. Les modifications DNS sont apportées par défaut dans la zone DNS privée associée au réseau virtuel de l’espace de travail.

Pour une organisation avec plusieurs espaces de travail, il est important de comprendre qu’une configuration réseau correctement configurée doit avoir exactement un point de terminaison privé d’authentification de navigateur pour chaque région Azure Databricks et pour chaque zone DNS privée. Le point de terminaison privé d’authentification de navigateur configure l’authentification web privée pour tous les espaces de travail Private Link dans la région, partageant la même zone DNS privée.

Par exemple, si vous avez 10 espaces de travail de production dans la région USA Ouest partageant la même zone DNS privée, vous aurez un point de terminaison privé d’authentification de navigateur pour leur prise en charge.

Important

- Si quelqu’un supprime l’espace de travail qui héberge le point de terminaison privé d’authentification du navigateur pour cette région, il interrompt l’authentification web de l’utilisateur pour tous les autres espaces de travail de cette région qui s’appuient sur ce point de terminaison privé d’authentification du navigateur et la configuration DNS associée pour les rappels d’authentification unique.

- Pour réduire les risques liés à la suppression de l’espace de travail et encourager la configuration standard de votre espace de travail de production, Databricks recommande vivement de créer un espace de travail d’authentification web privé pour chaque région.

- Pour les déploiements hors production, vous pouvez simplifier l’implémentation en omettant l’espace de travail d’authentification web privée supplémentaire. Dans ce cas, le point de terminaison d’authentification web se connectera à l’un des autres espaces de travail dans cette région.

Un espace de travail d’authentification web privé est un espace de travail que vous créez dans la même région que vos espaces de travail Azure Databricks, et son seul objectif est d’héberger la connexion de point de terminaison privé d’authentification du navigateur à partir d’un réseau virtuel de transit spécifique vers vos espaces de travail Azure Databricks de production réels dans cette région. De toutes les autres façons, l’espace de travail d’authentification web privé n’est utilisé pour rien, par exemple ne l’utilisez pas pour exécuter des travaux ou d’autres charges de travail. Il n’a pas besoin de données utilisateur réelles ou de connectivité réseau entrante autre que le point de terminaison privé d’authentification du navigateur. Vous pouvez le configurer pour ne pas avoir d’accès utilisateur. En définissant le paramètre de l’espace de travail Accès au réseau public sur Désactivé et ne créez aucun point de terminaison privé frontal sur l’espace de travail, les utilisateurs n’ont pas accès à la connexion de l’utilisateur à l’espace de travail.

Pour visualiser le fonctionnement de l’espace de travail d’authentification web privé avec d’autres objets pour la connectivité Private Link, consultez le diagramme plus haut dans cet article.

L’espace de travail d’authentification web privée joue le rôle de service de rappel pour tous les espaces de travail de la région pour l’authentification unique des utilisateurs au moment de la connexion. Quand la connexion à vos espaces de travail réguliers est établie, l’espace de travail d’authentification web privée reste inutilisé jusqu’à la connexion suivante.

Que vous choisissiez ou non de créer un espace de travail avec authentification web privée, vous devez choisir un espace de travail dans la région qui héberge la destination du point de terminaison privé d’authentification du navigateur. Dans le Portail Azure, choisissez un objet d’espace de travail Azure Databricks qui contient le point de terminaison privé d’authentification du navigateur. Au moment de l’exécution, l’accès réseau réel s’effectue de votre réseau virtuel de transit vers Microsoft Entra ID. Une fois connecté en utilisant Microsoft Entra ID, le navigateur web de l’utilisateur est redirigé vers l’instance de plan de contrôle appropriée.

Conseil

Databricks recommande vivement la configuration de l’espace de travail d’authentification web privée si vous avez plusieurs espaces de travail qui partagent une configuration DNS privée. Vous pouvez choisir d’omettre l’espace de travail avec authentification web privée dans une des conditions suivantes :

- Vous avez un seul espace de travail dans la région et vous êtes certain de ne pas en ajouter par la suite.

- Vous êtes certain de ne pas avoir besoin de supprimer un espace de travail.

- Déploiements hors production.

Dans un de ces cas, omettez l’espace de travail avec authentification web privée et choisissez plutôt un de vos espaces de travail de production pour héberger le point de terminaison privé d’authentification du navigateur. Toutefois, tenez compte des risques liés à la suppression éventuelle de cet espace de travail, qui empêchera immédiatement l’authentification utilisateur pour les autres espaces de travail de la région qui prennent en charge la liaison privée de front-end.

Pour créer un point de terminaison privé pour la prise en charge l’authentification unique :

Étape recommandée mais facultative : créez un espace de travail d’authentification web privé pour héberger le service d’authentification web.

Créez un groupe de ressources pour héberger l’espace de travail d’authentification web privée. Créez-en un pour chaque région dans laquelle vous avez déployé des espaces de travail Azure Databricks.

Créez un espace de travail d’authentification web privé pour chaque région dans laquelle vous avez déployé des espaces de travail Azure Databricks.

- Vous pouvez utiliser les Portail Azure, Azure CLI, Powershell ou Terraform pour créer un espace de travail Azure Databricks.

- Définissez le niveau sur Premium.

- Définissez le nom de l’espace de travail sur

WEB_AUTH_DO_NOT_DELETE_<region>pour vous assurer qu’il n’est pas supprimé. - Définissez les règles de groupe de sécurité réseau requises (

requiredNsgRules) sur la valeurNoAzureDatabricksRules. - Définissez la connectivité de cluster sécurisée (NPIP) (

disablePublicIp) sur Activé. - Créez l’espace de travail dans la même région que vos autres espaces de travail de production.

- Utiliser l’injection de réseau virtuel. Créez ou utilisez un réseau virtuel distinct du réseau virtuel que vous utilisez pour votre réseau virtuel d’espace de travail principal.

- Définissez l’accès réseau public (

publicNetworkAccess) sur Désactivé. - Ne placez aucune charge de travail Azure Databricks sur cet espace de travail.

- N’ajoutez aucun point de terminaison privé autre que le point de terminaison privé d’authentification du navigateur. Par exemple, ne créez aucun point de terminaison privé avec la sous-ressource

databricks_ui_api, ce qui activerait les connexions frontales ou principales à l’espace de travail, ce qui n’est pas nécessaire.

Pour plus d’informations sur le déploiement d’un espace de travail à l’aide d’une injection de réseau virtuel, consultez Déployer Azure Databricks dans votre réseau virtuel Azure (injection de réseau virtuel).

Pour créer l’espace de travail, vous pouvez utiliser le modèle ARM tout-en-un standard et suivre les exigences ci-dessus pour la configuration de l’espace de travail.

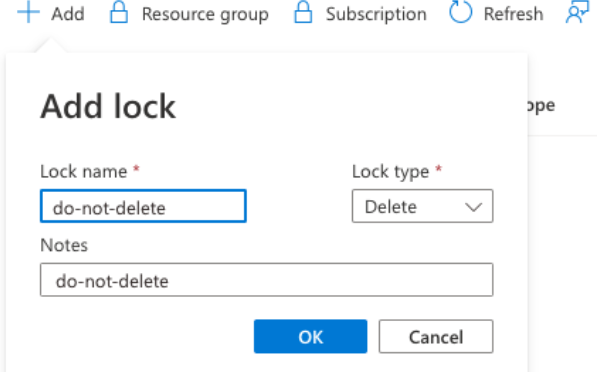

Après avoir créé l’espace de travail d’authentification web privé, définissez un verrou sur celui-ci pour empêcher la suppression de l’espace de travail. Accédez à l’instance de service Azure Databricks dans le portail Azure. Dans le volet de navigation à gauche, cliquez sur Verrous. Cliquez sur +Ajouter. Définissez Type de verrou sur Supprimer. Attribuez un nom au verrou. Cliquez sur OK.

Dans le portail Azure, accédez à l’instance Azure Databricks Service qui représente votre espace de travail.

- Si vous utilisez un espace de travail d’authentification web privé, accédez à l’objet d’instance Azure Databricks Service pour l’espace de travail d’authentification web privé.

- Si vous n’utilisez pas d’espace de travail d’authentification web privée, choisissez un espace de travail qui hébergera le point de terminaison privé d’authentification web. N’oubliez pas que la suppression de cet espace de travail supprime les enregistrements DNS requis pour tous vos autres espaces de travail de cette région qui utilisent des connexions Private Link frontales. Dans le portail Azure, ouvrez le panneau de l’instance de service Azure Databricks de cet espace de travail.

Accédez auxParamètres>Mise en réseau>Connexions de point de terminaison privé.

Cliquez sur le bouton + Ajouter pour créer un point de terminaison privé pour cet espace de travail.

Le Portail Azure affiche le panneau Créer un point de terminaison privé dans créer un flux d’espace de travail.

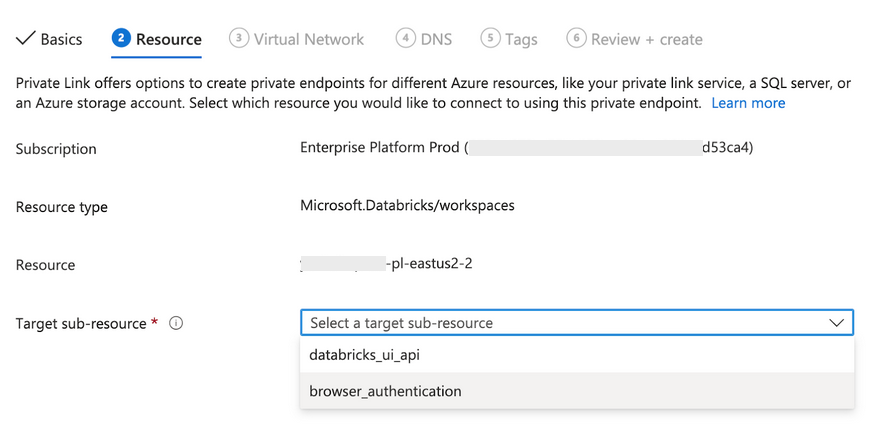

Dans l’étape Ressource, définissez le champ sous-ressource Cible sur browser_authentication.

Notez que le type de ressource et les champs de ressources référencent automatiquement l’instance d’espace de travail Azure Databricks Service que vous modifiez.

À l’étape Réseau virtuel :

- Définissez le réseau virtuel sur votre réseau virtuel de transit.

- Définissez le sous-réseau sur le sous-réseau spécifique Private Link dans votre réseau virtuel de transit. Ce sous-réseau ne doit pas être l’un des sous-réseaux standard utilisés pour l’injection de réseau virtuel. Si vous n’avez pas encore créé ce sous-réseau, faites-le maintenant dans une autre fenêtre du navigateur. Pour plus d’informations, consultez la configuration réseau requise.

À l’étape DNS :

Pour une utilisation classique avec azure DNS intégré, définissez l’intégration à la zone DNS privée sur Oui.

Si votre organisation conserve son propre DNS personnalisé, vous pouvez définir l’intégration à la zone DNS privée sur Non, mais lisez cet article Microsoft sur la configuration DNS avant de continuer. Contactez votre équipe de compte Azure Databricks si vous avez des questions.

Les autres instructions de cet article supposent que vous avez choisi Oui.

Vérifiez que le champ Groupe de ressources est défini sur le groupe de ressources approprié. Elle a peut-être été préremplie dans le groupe de ressources correct, mais cela n’est pas garanti. Définissez-le sur le même réseau virtuel que le point de terminaison privé frontal.

Important

Il s’agit d’une étape courante de mauvaise configuration. Effectuez cette étape avec soin.

Sélectionnez OK pour créer le point de terminaison privé.

Si vous intégrez azure DNS intégré, vous pouvez maintenant confirmer que votre DNS a été automatiquement configuré par le point de terminaison privé d’authentification du navigateur que vous avez créé. Par exemple, si vous examinez votre zone DNS privée, vous verrez un ou plusieurs nouveaux

Aenregistrements avec des noms qui se terminent par.pl-auth. Il s’agit d’enregistrements qui représentent les rappels SSO pour chaque instance de plan de contrôle dans la région. S’il existe plusieurs instances de plan de contrôle Azure Databricks dans cette région, il y aura plusieursAenregistrements.

Système DNS personnalisé

Si vous utilisez un DNS personnalisé, vous devez vous assurer que la configuration DNS appropriée est configurée pour prendre en charge les rappels d’authentification SSO. Pour obtenir des conseils, contactez votre équipe de compte Azure Databricks.

Si vous utilisez un point de terminaison privé frontal et que les utilisateurs accèdent à l’espace de travail Azure Databricks à partir d’un réseau virtuel transit pour lequel vous avez activé le DNS personnalisé, vous devez activer l’adresse IP du point de terminaison privé pour que l’espace de travail soit accessible à l’aide de l’URL de l’espace de travail.

Vous devrez peut-être configurer le transfert conditionnel vers Azure ou créer un enregistrement DNS A pour l’URL de l’espace de travail dans un DNS personnalisé (DNS local ou interne). Pour obtenir des instructions détaillées sur l’activation de l’accès aux services Private Link activés, consultez la configuration DNS du point de terminaison privé Azure.

Par exemple, si vous mappez directement les URL de ressource aux adresses IP du point de terminaison privé frontal dans votre DNS interne, vous avez besoin de deux entrées :

Un enregistrement DNS

Amappe l’URL par espace de travail (adb-1111111111111.15.azuredatabricks.net) à l’adresse IP du point de terminaison privé front-end.Un ou plusieurs enregistrements DNS

Amappent l’URL de réponse du flux OAuth Microsoft Entra ID vers l’adresse IP du point de terminaison privé front-end, par exemplewestus.pl-auth.azuredatabricks.net. Étant donné qu’une région peut avoir plusieurs instances de plan de contrôle, vous devrez peut-être ajouter plusieurs enregistrementsA(un pour chaque instance de plan de contrôle).Remarque

Si vous utilisez un DNS personnalisé, pour obtenir l’ensemble des domaines d’instance de plan de contrôle que vous devez utiliser pour les régions que vous souhaitez utiliser, contactez l’équipe de votre compte Azure Databricks. Certaines régions ont plus d’une instance de plan de contrôle.

Outre les enregistrements A individuels nécessaires pour l’accès aux points de terminaison privés de l’espace de travail, vous devez configurer au moins un ensemble d’enregistrements DNS OAuth (browser_authentication) par région. Cela fournit un accès client privé à travers l’accès OAuth à tous les espaces de travail dans la région parce que le browser_authentication point de terminaison privé au plan de contrôle est partagé entre les espaces de travail dans cette région.

Par ailleurs, vous pourriez autoriser le trafic OAuth à sortir par le réseau public si l’accès à l’internet public est autorisé et si le partage d’une adresse IP de point de terminaison privé unique entre l’utilisateur(-trice) et l’espace de travail pour toutes les unités commerciales pose un problème en raison de l’existence d’un DNS commun.

Quand ces configurations ont été préparées, vous devez pouvoir accéder à l’espace de travail Azure Databricks et démarrer des clusters pour vos charges de travail.

Étape 5 : Tester l’authentification unique des utilisateurs auprès de votre espace de travail

Vous devez tester l’authentification sur votre nouvel espace de travail. Pour la tentative d’authentification initiale, lancez l’espace de travail à partir du Portail Azure. Sur l’objet espace de travail, il existe un bouton Lancer l’espace de travail, qui est important. Lorsque vous cliquez dessus, Azure Databricks tente de se connecter à l’espace de travail et d’approvisionner votre compte d’utilisateur administrateur d’espace de travail initial. Il est important de tester l’authentification pour vous assurer que votre espace de travail fonctionne correctement.

Cliquez sur le bouton Lancer l’espace de travail.

Testez l’accès réseau à partir de votre réseau virtuel de transit ou d’un emplacement réseau qui lui est appairé. Par exemple, si votre réseau local a accès au réseau virtuel de transit, vous pouvez tester l’authentification unique des utilisateurs à partir de votre réseau local. Vérifiez l’accès réseau de votre réseau de test à votre sous-réseau de transit.

- Si vous avez activé le Private Link frontal, vous devez tester cette authentification à partir de votre réseau virtuel de transit. Si vous avez déjà utilisé ExpressRoute ou un VPN pour connecter votre réseau local à votre réseau virtuel de transit et si, en tant qu’utilisateur, vous êtes à un emplacement routable qui peut se connecter au réseau virtuel de transit, vous pouvez tester l’authentification Azure Databricks en vous connectant à partir de votre réseau actuel.

Si vous n’êtes pas à un emplacement réseau pouvant accéder à votre sous-réseau de transit, vous pouvez tester la connectivité en créant une machine virtuelle dans votre sous-réseau de transit ou à un emplacement réseau pouvant y accéder. Par exemple, utilisez une machine virtuelle Windows 10 :

- Accédez au panneau Machine virtuelle sur le Portail Azure.

- Créez une machine virtuelle Windows 10 dans le sous-réseau et le réseau virtuel de test.

- Connectez-vous à celui-ci avec un client RDP tel que Bureau à distance Microsoft.

À partir de la machine virtuelle ou d’un autre ordinateur de test, utilisez un navigateur web pour vous connecter au portail Azure et lancer l’espace de travail.

- Dans le Portail Azure, recherchez l’objet d’espace de travail Azure Databricks.

- Cliquez sur Lancer l’espace de travail pour lancer un onglet de fenêtre qui vous connecte dans Azure Databricks à l’aide de votre ID d’utilisateur que vous avez utilisé pour vous connecter au Portail Azure.

- Vérifiez que la connexion est établie.

Résolution des problèmes d’authentification

Erreur : Si vous voyez un message « Les paramètres de confidentialité configurés interdisent l’accès à l’espace de travail <your-workspace-id> sur votre réseau actuel. Contactez votre administrateur pour obtenir plus d’informations ».

Cette erreur signifie probablement :

- Vous vous connectez à l’espace de travail via l’Internet public (pas à partir d’une connexion Private Link).

- Vous avez configuré l’espace de travail pour ne pas prendre en charge l’accès au réseau public.

Passez en revue les étapes précédentes de cette section.

Erreur : « Échec du navigateur avec le code d’erreur DNS_PROBE_FINISHED_NXDOMAIN

Cette erreur signifie que la connexion de l’utilisateur à l’application web Azure Databricks a échoué, car elle n’a pas trouvé la configuration DNS appropriée pour l’instance de plan de contrôle Azure Databricks dans la région cible. L’enregistrement DNS qui pointe vers le nom <control-plane-instance-short-name>.pl-auth n’a pas été trouvé. Vous avez peut-être mal configuré le point de terminaison privé d’authentification du navigateur. Passez en revue attentivement la section de l’Étape 4 : créer un point de terminaison privé afin de prendre en charge l’authentification unique pour l’accès du navigateur web. Si vous avez des questions, contactez votre équipe de compte Azure Databricks.

Étape 6 : Tester la connexion Private Link principale (obligatoire pour une connexion principale)

Si vous avez ajouté une connexion Private Link principale, il est important de tester qu’elle fonctionne correctement. Le simple fait de se connecter à l’application web Azure Databricks ne teste pas la connexion principale.

Si vous n’êtes pas déjà connecté à votre espace de travail Azure Databricks, connectez-vous à nouveau à l’aide de votre URL d’espace de travail ou à partir du bouton Lancer l’espace de travail dans l’instance Azure Databricks Service dans le Portail Azure.

Dans la navigation de gauche, cliquez sur Calcul

Cliquez sur Créer un cluster, tapez un nom de cluster, puis cliquez sur Créer un cluster. Pour plus d’informations sur la création de clusters, consultez Informations de référence sur la configuration de calcul.

Attendez que le cluster apparaisse correctement. Cette opération peut prendre quelques minutes. Actualisez la page pour afficher l’état le plus récent.

S’il ne démarre pas, dans la page du cluster, cliquez sur Journal des événements et passez en revue les dernières entrées. S’il s’agit d’un problème de configuration de Private Link classique, le journal des événements inclut une erreur similaire à ce qui suit au bout de 10 à 15 minutes :

Cluster terminated. Reason: Control Plane Request FailureSi vous voyez cette erreur, relisez attentivement les instructions de cet article. Si vous avez des questions, contactez votre équipe de compte Azure Databricks.

Comment supprimer un espace de travail Azure Databricks disposant de points de terminaison privés

Important

Si vous utilisez le style de déploiement recommandé mais facultatif qui utilise un espace de travail d’authentification web privé, il est important de ne jamais supprimer l’espace de travail ou le point de terminaison privé d’authentification du navigateur associé à l’espace de travail. Consultez Étape 4 : créer un point de terminaison privé afin de prendre en charge l’authentification unique pour l’accès du navigateur web.

Azure bloque la suppression d’un espace de travail Azure Databricks s’il a des points de terminaison privés.

Important

Vous devez supprimer les points de terminaison privés avant de tenter de supprimer l’espace de travail Azure Databricks.

- Dans le portail Azure, accédez à l’instance Azure Databricks Service qui représente votre espace de travail.

- Dans la navigation de gauche, cliquez sur Paramètres > Mise en réseau.

- Cliquez sur l’onglet Connexions de point de terminaison privé.

- Si vous n’utilisez pas d’espace de travail d’authentification web privé, vérifiez si votre organisation peut utiliser cet espace de travail comme lien OAuth CNAME et qu’elle peut être partagée avec d’autres espaces de travail qui utilisent la même instance de plan de contrôle. Dans ce cas, avant de supprimer des points de terminaison privés qui peuvent s’appuyer sur CNAME de cet espace de travail, configurez les objets réseau de l’autre espace de travail pour vous assurer que CNAME pointe toujours vers un enregistrement de zone

Avalide d’un autre espace de travail. Consultez Étape 4 : créer un point de terminaison privé afin de prendre en charge l’authentification unique pour l’accès du navigateur web. - Pour chaque point de terminaison privé, sélectionnez la ligne et cliquez sur l’icône Supprimer. Cliquez sur Oui pour confirmer la suppression.

Lorsque vous avez terminé, vous pouvez supprimer l’espace de travail du Portail Azure.

Vérifier l’approbation en attente ou approuver les points de terminaison privés en attente

Si l’utilisateur Azure qui a créé le point de terminaison privé pour le réseau virtuel de transit n’a pas d’autorisations propriétaire/contributeur pour l’espace de travail, un utilisateur distinct disposant d’autorisations propriétaire/contributeur pour l’espace de travail doit approuver manuellement la demande de création de point de terminaison privé.

Les états de connexion sont les suivants :

- Approuvé : le point de terminaison est approuvé et aucune action supplémentaire n’est nécessaire.

- En attente : Le point de terminaison nécessite l’approbation d’un utilisateur disposant d’autorisations propriétaire/contributeur pour l’espace de travail.

- Déconnecté : point de terminaison car un objet associé pour cette connexion a été supprimé.

- Rejeté : Le point de terminaison a été rejeté.

Pour vérifier l’état de connexion :

Dans le Portail Azure, accédez à votre espace de travail qui contient un ou plusieurs points de terminaison privés que vous avez récemment créés.

Cliquez sur Mise en réseau.

Cliquez sur l’onglet Connexions de point de terminaison privé.

Dans la liste des points de terminaison, examinez la colonne État de connexion .

- S’ils disposent tous de la valeur d’état de connexion Approuvée, aucune action n’est nécessaire pour approuver le point de terminaison privé.

- Si la valeur d’un élément est En attente, ils nécessitent l’approbation d’une personne disposant d’autorisations propriétaire/contributeur pour l’espace de travail.

Si vous disposez d’autorisations propriétaire/contributeur pour l’espace de travail :

Sélectionnez une ou plusieurs lignes de point de terminaison en attente.

Si vous approuvez la connexion, cliquez sur le bouton Approuver .

Si vous désapprouvez la connexion, cliquez sur le bouton Rejeter .

Si vous n’avez pas d’autorisations propriétaire/contributeur pour l’espace de travail, contactez votre administrateur de l’espace de travail pour approuver la connexion.