Remarque

L’accès à cette page nécessite une autorisation. Vous pouvez essayer de vous connecter ou de modifier des répertoires.

L’accès à cette page nécessite une autorisation. Vous pouvez essayer de modifier des répertoires.

Azure Private Link crée une connexion privée et sécurisée entre vos ressources Azure Databricks et vos services Azure et vos ressources serverless, ce qui garantit que votre trafic réseau n’est pas exposé à l’Internet public.

Azure Databricks prend en charge trois types de connectivité Private Link :

- Entrant (front-end) : sécurise les connexions entre les utilisateurs et les espaces de travail

- Sortant (serverless) : sécurise les connexions à partir du calcul serverless Azure Databricks vers vos ressources Azure

- Classique (back-end) : sécurise les connexions du calcul classique au plan de contrôle

Vue d’ensemble de la connectivité privée

Azure Private Link permet une connectivité privée sécurisée à partir de vos réseaux virtuels Azure et des réseaux locaux vers les services Azure, ce qui garantit que votre trafic reste isolé de l’Internet public. Cette fonctionnalité aide les organisations à répondre aux exigences de sécurité et de conformité. Il permet la mise en réseau privée de bout en bout et réduit le risque d’exfiltration des données.

Vous pouvez activer les connexions entrantes (front-end), sortantes (serverless) ou de calcul classique (back-end) Private Link indépendamment ou en combinaison. Le bon choix dépend de vos exigences de sécurité et de conformité. Vous pouvez également appliquer une connectivité privée pour l’espace de travail, ce qui entraîne le rejet automatique de toutes les connexions réseau publiques par Azure Databricks. Cette approche combinée offre une isolation réseau complète, réduisant votre surface d’attaque et prenant en charge la conformité pour les charges de travail sensibles.

Avec Private Link, vous pouvez :

- Bloquer l’accès aux données à partir de réseaux non autorisés ou d’Internet public lors de l’utilisation de l’application web Ou des API Azure Databricks.

- Réduisez le risque d’exfiltration des données en limitant l’exposition du réseau aux points de terminaison privés approuvés uniquement.

Choisir l’implémentation de liaison privée appropriée

Utilisez ce guide pour déterminer quelle implémentation correspond le mieux à vos besoins.

| Considération | Entrant (front-end) uniquement | Sortant (serverless) uniquement | Plan de calcul classique (back-end) uniquement | Isolation privée complète |

|---|---|---|---|---|

| Objectif de sécurité principal | Seules les personnes autorisées peuvent accéder à mes ressources Azure Databricks. | Sécuriser l’accès aux données à partir de l'informatique sans serveur | Verrouiller le plan de calcul classique | Isolation maximale (tout sécuriser) |

| Connectivité utilisateur | Privé ou public | Public (Internet) | Public (Internet) | Privé uniquement |

| Accès aux données serverless | Public (Internet) | Privé (pour les ressources clients) | Public (Internet) | Privé (aux ressources client) |

| Connectivité du cluster au plan de contrôle | Public (chemin sécurisé standard) | Public (chemin sécurisé standard) | Privé (obligatoire) | Privé (obligatoire) |

| Conditions préalables | Plan Premium, injection de réseau virtuel, SCC | Plan Premium | Plan Premium, injection de réseau virtuel, SCC | Plan Premium, injection de réseau virtuel, SCC |

| Paramètre d’accès réseau de l’espace de travail | Accès public activé | Aucune modification requise | Accès public activé | Accès public désactivé |

| Règles de groupe de sécurité réseau requises | ToutesLesRègles | N/A | NoAzureDatabricksRules | NoAzureDatabricksRules |

| Points de terminaison privés requis | Front-end (databricks_ui_api), authentification du navigateur | Points de terminaison privés de NCC | Back-end (databricks_ui_api) | Tout (front-end, back-end, authentification du navigateur, NCC) |

| Coût relatif | Coût par point de terminaison et transfert de données | Coût par point de terminaison et données traitées | Coût par point de terminaison et transfert de données | Peut être un coût plus élevé (tous les points de terminaison, y compris le transfert et le traitement des données) |

Connectivité entrante (interface utilisateur)

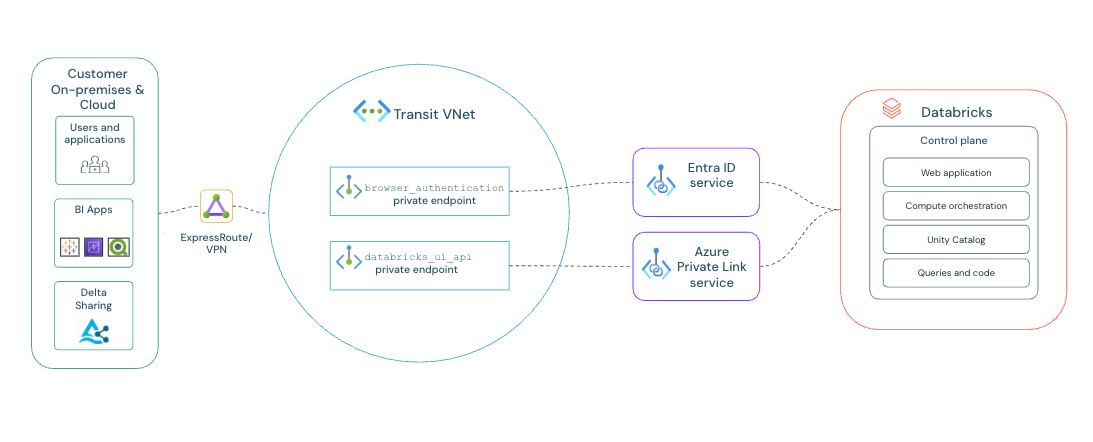

Private Link entrant sécurise la connexion entre les utilisateurs et l’espace de travail Azure Databricks. Le trafic transite par un point de terminaison privé dans votre réseau virtuel de transit au lieu d’adresses IP publiques. Private Link entrant fournit un accès sécurisé aux ressources suivantes :

- Application web de Azure Databricks

- API REST

- Databricks Connect API

Consultez Configurer la connectivité privée frontale.

Authentification web pour SSO sur navigateur

Authentification web pour l’authentification unique basée sur un navigateur

Lors de l’utilisation de Private Link pour l’accès frontal, un point de terminaison spécialisé browser_authentication est nécessaire pour que l'authentification unique Single Sign-On (SSO) fonctionne pour les connexions de navigateur web via une connexion privée. Il gère en toute sécurité les rappels d’authentification SSO de Microsoft Entra ID qui sont autrement bloqués sur un réseau privé. Ce processus n’affecte pas l’authentification de l’API REST.

-

Règle de déploiement : un seul

browser_authenticationpoint de terminaison peut exister par région Azure et par zone DNS privée. Ce point de terminaison unique sert tous les espaces de travail de cette région qui partagent la même configuration DNS. - Bonne pratique de production : pour empêcher les pannes, créez un « espace de travail d’authentification web privé » dédié dans chaque région de production. Son seul objectif est d’héberger ce point de terminaison critique. Désactivez « Accès réseau public » pour cet espace de travail et vérifiez qu’aucun autre point de terminaison privé frontal n’est créé pour celui-ci. Si cet espace de travail hôte est supprimé, la connexion web échoue pour tous les autres espaces de travail de la région.

- Autre configuration : pour des déploiements plus simples, vous pouvez héberger le point de terminaison sur un espace de travail existant au lieu de créer un espace de travail dédié. Cela convient aux environnements hors production ou si vous êtes certain que vous n’avez qu’un seul espace de travail dans la région. Toutefois, sachez que la suppression de l’espace de travail hôte interrompt immédiatement l’authentification pour les autres espaces de travail qui en dépendent.

Connectivité sortante (sans serveur)

La liaison privée sortante permet une connectivité privée des ressources de calcul sans serveur Azure Databricks vers vos ressources Azure. Contrairement au plan de calcul entrant et classique Private Link, qui sécurisent les connexions à Azure Databricks, Private Link sortant sécurise les connexions à partir du calcul sans serveur vers vos ressources client.

Serverless Private Link utilise des structures de connectivité réseau (NCC), qui sont des structures régionales au niveau du compte qui gèrent la création d'endpoints privés à grande échelle. Les contrôleurs de réseau peuvent être attachés à plusieurs espaces de travail dans la même région.

Connectivité privée aux ressources Azure

Connectivité privée aux ressources Azure

Permet au calcul serverless d’accéder aux ressources Azure telles que Stockage Azure et Azure SQL via des points de terminaison privés sans traverser l’Internet public. Votre trafic de données reste entièrement au sein du réseau Azure.

Consultez Configurer la connectivité privée aux ressources Azure.

Connectivité privée aux ressources de réseau virtuel

Connectivité privée aux ressources de réseau virtuel

Permet au calcul serverless d’accéder aux ressources de votre réseau virtuel, telles que les bases de données et les services internes, via des points de terminaison privés via un équilibreur de charge Azure.

Consultez Configurer la connectivité privée aux ressources de votre réseau virtuel.

Concepts clés de la connectivité sortante

Concepts clés de la connectivité sortante

- Configuration de la connectivité réseau (CCN) : construction régionale au niveau du compte qui gère les points de terminaison privés et contrôle la façon dont le calcul serverless accède aux ressources client.

- Règles de point de terminaison privé : définissez les ressources spécifiques auxquelles le calcul serverless peut accéder en privé.

- Modèle d'attachement d'espace de travail : les NCC peuvent être attachés à jusqu'à 50 espaces de travail dans la même région.

-

Limites et quotas :

- Jusqu’à 10 NCC par région par compte

- 100 points de terminaison privés par région (distribués entre les contrôleurs de réseau)

- Jusqu'à 50 espaces de travail par NCC

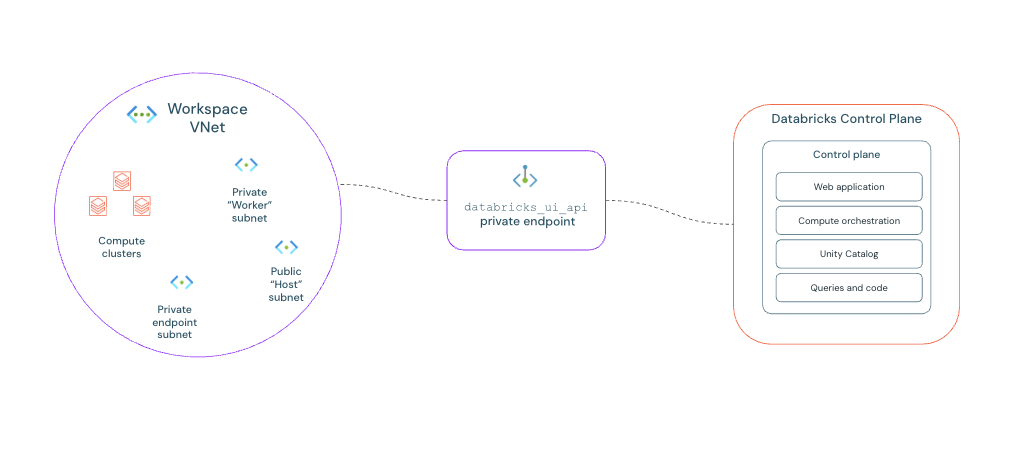

Connectivité privée du plan de calcul classique

Private Link du plan de calcul classique sécurise la connexion à partir de clusters Azure Databricks vers le plan de contrôle. Les clusters se connectent au control plane pour les API REST et le relais sécurisé de connectivité cluster.

Adresses Private Link du plan de calcul classique :

- Exigences de conformité : Permet de répondre à des mandats de conformité réglementaires et d’entreprise stricts qui nécessitent que tout le trafic cloud interne reste sur un réseau privé.

- Renforcement du périmètre du réseau : l’implémentation d’une liaison privée de plan de calcul classique avec des points de terminaison privés pour les services Azure vous permet de restreindre l’exposition du réseau. Cela réduit les risques d’exfiltration des données en s’assurant que les clusters de traitement des données n’ont aucun chemin d’accès aux services ou destinations non autorisés sur l’Internet public.

Voir Configurer la connectivité privée back-end.

Note

Vous pouvez configurer indépendamment la connectivité privée du plan de calcul classique. Elle ne nécessite pas de connectivité entrante ou serverless.

Réseaux virtuels pour la connectivité privée

La connectivité privée utilise deux réseaux virtuels distincts (réseaux virtuels).

- Réseau virtuel transit : ce réseau virtuel fonctionne comme un hub central pour la connectivité utilisateur et contient les points de terminaison privés entrants requis pour l’accès client aux espaces de travail et pour l’authentification unique basée sur le navigateur.

- Réseau virtuel d’espace de travail : il s’agit d’un réseau virtuel que vous créez spécifiquement pour héberger votre espace de travail Azure Databricks et les points de terminaison privés classiques.

Allocation et dimensionnement du sous-réseau

Planifiez vos sous-réseaux dans chaque réseau virtuel pour prendre en charge la connectivité privée et les déploiements.

Sous-réseaux de réseau virtuel de transit :

- Sous-réseau de point de terminaison privé : alloue des adresses IP pour tous les points de terminaison privés entrants.

- Sous-réseaux de l’espace de travail d’authentification du navigateur : deux sous-réseaux dédiés, un sous-réseau hôte ou public et un conteneur ou un sous-réseau privé, sont recommandés pour déployer l’espace de travail d’authentification du navigateur.

Sous-réseaux de réseau virtuel de l’espace de travail :

- Sous-réseaux d’espace de travail : deux sous-réseaux, un sous-réseau hôte ou public et un conteneur ou un sous-réseau privé, sont requis pour le déploiement de l’espace de travail Azure Databricks lui-même. Pour plus d’informations sur le dimensionnement des sous-réseaux d’espace de travail, consultez les instructions relatives à l’espace d’adressage.

- Sous-réseau de point de terminaison privé classique : un sous-réseau supplémentaire est requis pour héberger le point de terminaison privé pour la connectivité privée du plan de calcul classique.

Le dimensionnement dépend de vos besoins d’implémentation individuels, mais vous pouvez utiliser ce qui suit comme guide :

| Réseau virtuel | Objectif du sous-réseau | Plage CIDR recommandée |

|---|---|---|

| Transit | Sous-réseau pour points de terminaison privés | /26 to /25 |

| Transit | Espace de travail d’authentification du navigateur |

/28 ou /27 |

| Workspace | Sous-réseau de point de terminaison privé classique | /27 |

Points de terminaison privés Azure Databricks

Azure Databricks utilise deux types distincts de points de terminaison privés pour privatiser le trafic. Comprendre leurs différents rôles pour les implémenter correctement.

-

Point de terminaison de l’espace de travail (

databricks_ui_api) : il s’agit du point de terminaison privé principal pour sécuriser le trafic vers et depuis votre espace de travail. Il gère les appels d'API REST pour le réseau privé de plan de calcul entrant et le plan de calcul classique. -

Point de terminaison d’authentification web (

browser_authentication) : il s’agit d’un point de terminaison spécialisé et supplémentaire requis uniquement pour que l'Sign-On authentification unique fonctionne pour les connexions de navigateur web via une connexion privée. Il est nécessaire à la connectivité entrante ainsi qu'à celle de bout en bout.

Pour les points de terminaison privés, notez ce qui suit :

- Points de terminaison partagés : les points de terminaison privés peuvent être partagés entre plusieurs espaces de travail qui utilisent le même réseau virtuel d’espace de travail, car ils sont des ressources au niveau du réseau virtuel. Un seul ensemble de points de terminaison privés peut servir tous les espaces de travail déployés dans ce réseau virtuel et cette région.

- Spécifique à la région : les points de terminaison privés sont des ressources spécifiques à la région. Les espaces de travail dans différentes régions nécessitent des configurations de point de terminaison privé distinctes.

Considérations clés

Avant de configurer la connectivité privée, gardez à l’esprit ce qui suit :

- Si une stratégie groupes de sécurité réseau est activée sur le point de terminaison privé, vous devez autoriser les ports 443, 666, 3306 et 8443-8451 pour les règles de sécurité entrantes dans le groupe de sécurité réseau sur le sous-réseau où le point de terminaison privé est déployé.

- Pour créer une connexion entre votre réseau et le portail Azure et ses services, vous devrez peut-être ajouter des URL du portail Azure à votre liste verte. Consultez Autoriser les URL du portail Azure sur votre pare-feu ou votre serveur proxy.