Notes

L’accès à cette page nécessite une autorisation. Vous pouvez essayer de vous connecter ou de modifier des répertoires.

L’accès à cette page nécessite une autorisation. Vous pouvez essayer de modifier des répertoires.

Le tableau de bord de sécurité Données et IA de Microsoft Defender for Cloud offre une plateforme centralisée permettant de surveiller et de gérer les ressources Données et IA, leurs risques associés et l’état de protection. Le tableau de bord met en évidence les problèmes de sécurité critiques, les ressources qui nécessitent une attention particulière et les ressources exposées sur Internet, ce qui permet d’atténuer les risques de manière proactive. Il fournit également des insights sur les données sensibles dans les ressources de données et les charges de travail IA, ce qui renforce l’état général de la sécurité.

L’un des principaux avantages du tableau de bord Données et IA est sa capacité à voir les problèmes de sécurité des données et IA les plus critiques de votre organisation. Cette fonctionnalité vous aide à prendre des décisions éclairées et des mesures proactives pour atténuer les risques.

Avantages du tableau de bord de sécurité Données et IA

Le tableau de bord de sécurité Données et IA vous permet de :

- Bénéficier d’une vue unifiée de toutes les ressources Données et IA de l’organisation dans une seule interface.

- Bénéficier d’insights sur les emplacements de stockage des données et les types de ressources qui les contiennent.

- Évaluer la couverture de protection des ressources Données et IA.

- Voir les chemins d’attaque, les recommandations et l’analyse des menaces de données dans un seul et même emplacement.

- Atténuer les menaces critiques et améliorer l’état de la sécurité dans les environnements Données et IA.

- Découvrir des insights utiles sur les données et IA en mettant en évidence des requêtes dans l’explorateur de sécurité.

- Identifier et synthétiser les ressources de données sensibles au sein de vos actifs de ressources Données et IA cloud

Remarque

La fonctionnalité de tableau de bord de sécurité des données est activée au niveau de l’abonnement. Les informations du tableau de bord sont basées sur les ressources Données et IA de votre abonnement et les plans activés dans votre abonnement.

Pour disposer d’un accès total au tableau de bord, vous devez activer le plan Gestion de la posture de sécurité cloud (CSPM) Microsoft Defender et l’extension de la CSPM Defender, la découverte de données sensibles, Defender pour le stockage, Defender pour les bases de données et la protection contre les menaces pour les charges de travail IA.

Vous devez également inscrire chaque abonnement Azure approprié auprès du fournisseur de ressources Microsoft.Security.

Vous devez également disposer des éléments suivants :

Autorisations :

- Microsoft.Security/assessments/read

- Microsoft.Security/assessments/subassessments/read

- Microsoft.Security/alerts/read

rôle : le rôle de contrôle d’accès en fonction du rôle privilégié minimal requis de Security Explorer.

Vue d’ensemble de la sécurité Données et IA

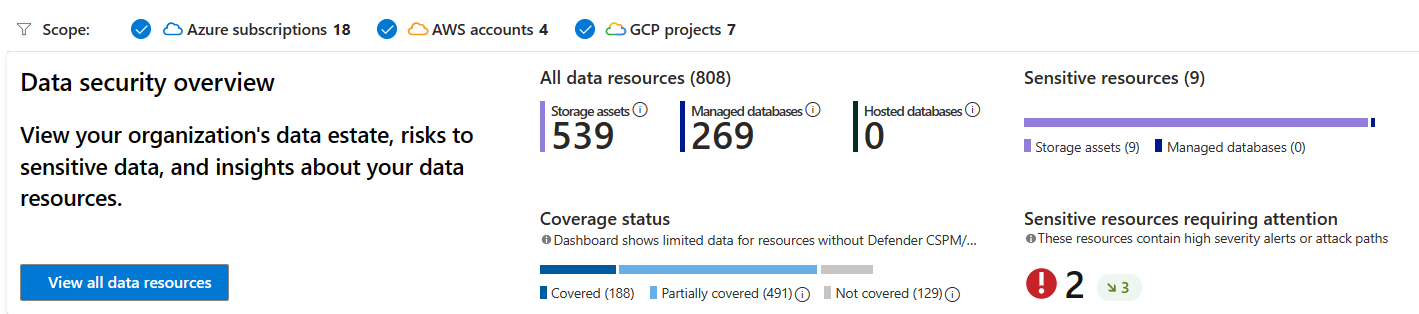

La section Vue d’ensemble de la sécurité Données et IA affiche votre patrimoine de données et IA cloud pour chaque cloud. Elle comprend toutes les ressources Données et IA, classées en actifs de stockage, bases de données managées, bases de données hébergées (IaaS) et services IA.

Ici, vous pouvez voir quelles ressources sont entièrement, partiellement ou pas du tout protégées par CSPM Defender, Defender pour le stockage, Defender pour les bases de données et la protection contre les menaces IA. Le tableau de bord met également en évidence les ressources Données et IA qui ont des alertes de recommandations avec une gravité élevée et critique, ou les chemins d’attaque qui ont besoin d’être traités.

Problèmes principaux

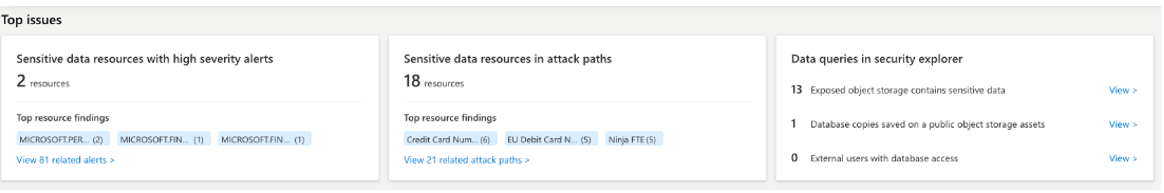

La section Principaux problèmes fournit des détails sur les ressources nécessitant l’attention la plus urgente en raison de problèmes critiques qui les affectent. Cette section présente :

Les alertes avec les gravités les plus élevées sur la base des tactiques MITRE ATT&CK présentées.

Les recommandations avec les gravités critiques et élevées.

Les chemins d’attaque avec les gravités critiques et élevées.

Examen approfondi des données

La section Examen approfondi des données fournit une vue détaillée des ressources de données et de leurs risques.

Cette section inclut les éléments suivants :

Découverte des données sensibles : fournit une vue d’ensemble des éléments sensibles, notamment les types d’informations sensibles les plus courants et les étiquettes de sensibilité dans les ressources de données cloud.

Conseil

Sélectionnez Gérer les paramètres de sensibilité pour accéder à la page Sensibilité des données. La page Sensibilité des données vous permet de personnaliser les paramètres de sensibilité pour les ressources cloud au niveau du locataire. Les paramètres de sensibilité peuvent être définis en fonction des types d’informations et des étiquettes sélectionnés à partir du portail de conformité Purview, notamment les seuils des étiquettes de sensibilité. Pour plus d’informations, consultez Gérer les paramètres de sensibilité.

Protection contre les menaces sur les données : fournit une vue d’ensemble des alertes détectées dans les ressources de stockage et de base de données managée.

Requêtes de données dans l’explorateur de sécurité : fournit des requêtes qui assistent avec des investigations des risques liés aux données, tels que les ressources de données avec des secrets en texte clair, l’accès des utilisateurs externes aux bases de données et le stockage public contenant des données sensibles.

Ressources de données exposées sur Internet : fournit une vue d’ensemble des ressources exposées sur Internet, classées par actifs de stockage, bases de données managées et bases de données hébergées. Ces ressources sont vulnérables face aux menaces potentielles.

Examen approfondi de l’IA

La section Examen approfondi de l’IA fournit une vue d’ensemble des problèmes les plus critiques affectant les charges de travail d’IA.

Cette section inclut les éléments suivants :

Découverte de l’IA : fournit une vue d’ensemble de toutes les ressources IA situées dans l’environnement.

Protection contre les menaces IA : fournit une vue d’ensemble du nombre de prompts analysés et de toutes les alertes détectées, triées par gravité.

Requêtes IA dans l’explorateur de sécurité : fournit des requêtes qui assistent avec des investigations des risques liés à l’IA, tels que les ressources de données sensibles utilisées pour l’ancrage et les conteneurs vulnérables utilisés pour l’IA.

Ressources exposées sur Internet utilisées pour l’ancrage : fournit une vue d’ensemble des ressources IA exposées sur Internet, classées par actifs de stockage et de recherche.

Contenu connexe

- Pour en savoir plus, consultez Gestion de la posture de sécurité des données.

- Découvrez comment activer Defender CSPM.