Notes

L’accès à cette page nécessite une autorisation. Vous pouvez essayer de vous connecter ou de modifier des répertoires.

L’accès à cette page nécessite une autorisation. Vous pouvez essayer de modifier des répertoires.

Dans Microsoft Defender pour cloud, les ressources et les charges de travail sont évaluées par rapport aux normes de sécurité intégrées et personnalisées activées dans vos abonnements Azure, vos comptes Amazon Web Services (AWS) et les projets Google Cloud Platform (GCP). En fonction de ces évaluations, les recommandations de sécurité fournissent des étapes pratiques pour corriger les problèmes de sécurité et améliorer la posture de sécurité.

Defender pour Cloud utilise de manière proactive un moteur dynamique qui évalue les risques dans votre environnement tout en tenant compte du potentiel d’exploitation et de l’impact potentiel de l’entreprise sur votre organisation. Le moteur hiérarchise les recommandations de sécurité en fonction des facteurs de risque de chaque ressource. Le contexte de l’environnement détermine ces facteurs de risque. Ce contexte inclut la configuration, les connexions réseau et la posture de sécurité de la ressource.

Conditions préalables

- Vous devez activer Defender Cloud Security Posture Management (CSPM) sur votre environnement.

Remarque

Les recommandations sont incluses par défaut avec Defender pour cloud, mais vous ne pouvez pas voir la hiérarchisation des risques sans que Defender CSPM soit activé sur votre environnement.

Passer en revue la page recommandations

Passez en revue tous les détails liés à une recommandation avant d’essayer de comprendre le processus nécessaire pour résoudre la recommandation. Vérifiez que tous les détails de la recommandation sont corrects avant de résoudre la recommandation.

Pour passer en revue les détails d’une recommandation :

Connectez-vous au portail Azure.

Accédez à Defender pour le cloud>Recommandations.

Sélectionnez une recommandation.

Dans la page de recommandation, passez en revue les détails suivants :

- Niveau de risque : impact sur la vulnérabilité et l’activité du problème de sécurité sous-jacent, compte tenu du contexte des ressources environnementales, telles que l’exposition à Internet, les données sensibles, le déplacement latéral, etc.

- Facteurs de risque : facteurs environnementaux de la ressource affectée par la recommandation, qui influencent la vulnérabilité et l’effet métier du problème de sécurité sous-jacent. Parmi les facteurs de risque, citons l’exposition à Internet, les données sensibles et le potentiel de mouvement latéral.

- Ressource : nom de la ressource affectée.

- État : état de la recommandation, tel que non attribué, à temps ou en retard.

- Description : brève description du problème de sécurité.

- Chemins d’attaque : nombre de chemins d’attaque.

- Étendue : abonnement ou ressource affecté.

- Fraîcheur - intervalle de fraîcheur de la recommandation.

- Date de dernière modification : date à laquelle cette recommandation a été modifiée pour la dernière fois.

- Gravité : gravité de la recommandation (élevée, moyenne ou faible). Des détails supplémentaires sont fournis.

- Propriétaire : personne affectée à la recommandation.

- Date d’échéance : date d’échéance affectée pour la résolution de la recommandation.

- Tactiques & techniques : Tactiques et techniques associées à MITRE ATT&CK.

Explorer une recommandation

Vous pouvez effectuer différentes actions pour interagir avec les recommandations. Si une option n’est pas disponible, elle n’est pas pertinente pour la recommandation.

Pour explorer une recommandation :

Connectez-vous au portail Azure.

Accédez à Defender pour le cloud>Recommandations.

Sélectionnez une recommandation.

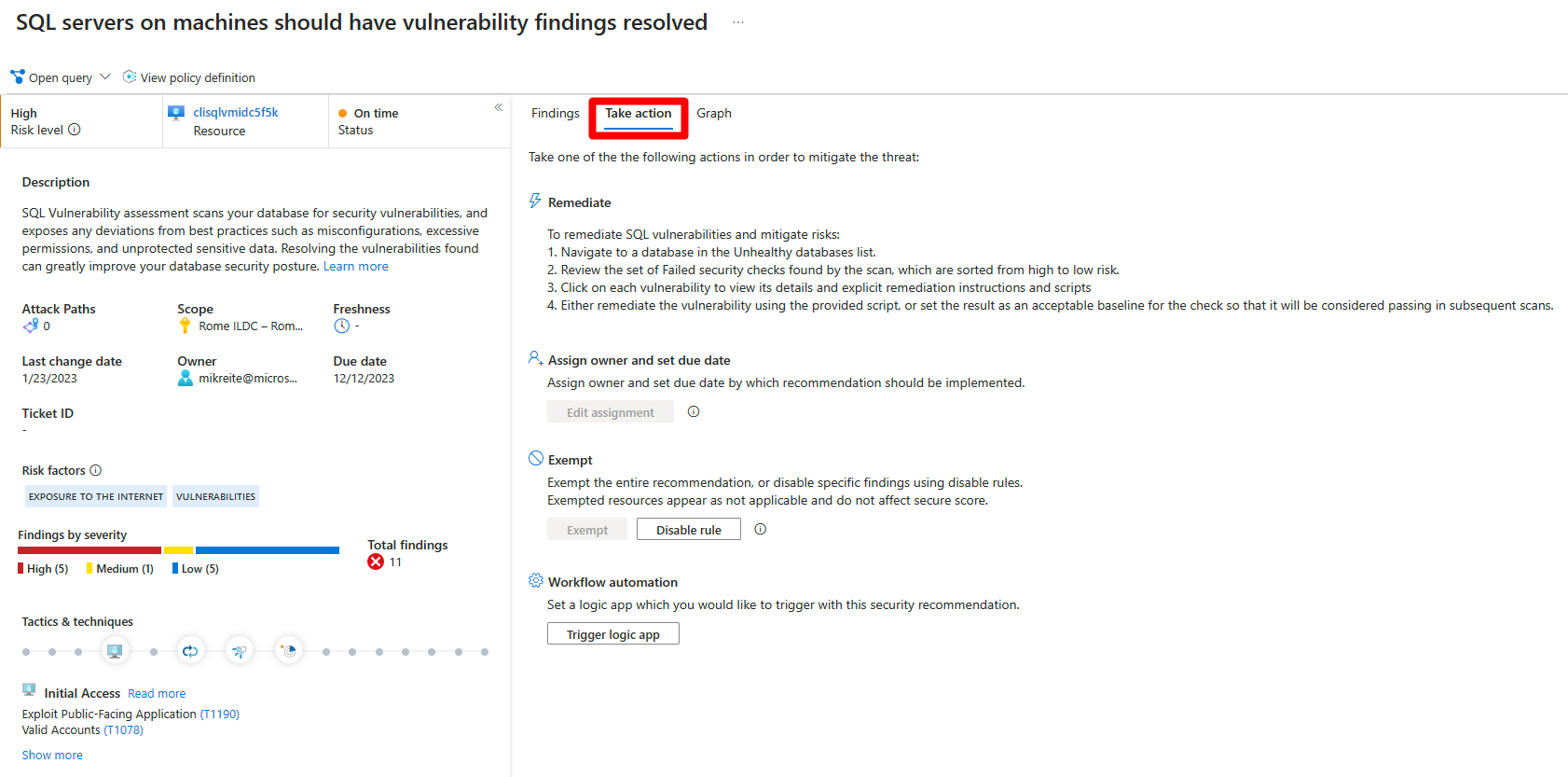

Dans la recommandation, vous pouvez effectuer ces actions :

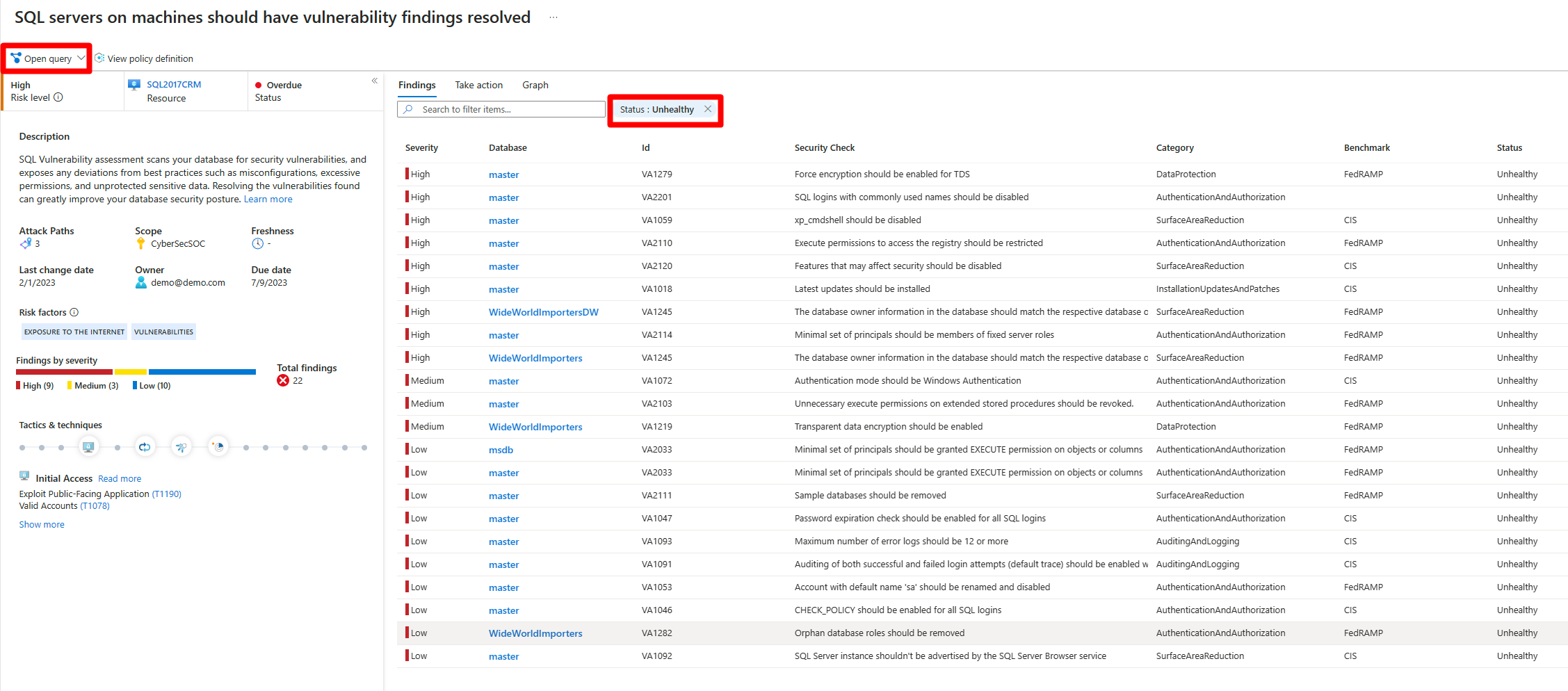

Sélectionnez Ouvrir une requête pour afficher des informations détaillées sur les ressources affectées avec une requête Azure Resource Graph Explorer.

Sélectionnez Afficher la définition de stratégie pour afficher l’entrée Azure Policy pour la recommandation sous-jacente, le cas échéant.

Sélectionnez Afficher la recommandation pour toutes les ressources pour afficher toutes les ressources affectées par la recommandation.

En Passez à l'action :

Correction : description des étapes manuelles requises pour résoudre le problème de sécurité sur les ressources affectées. Pour obtenir des recommandations avec l’option Correctif , vous pouvez sélectionner Afficher la logique de correction avant d’appliquer le correctif suggéré à vos ressources.

Propriétaire de la recommandation et date d’échéance définie : si une règle de gouvernance est activée pour la recommandation, vous pouvez affecter un propriétaire et une date d’échéance.

Exempt : vous pouvez exempter les ressources de la recommandation ou désactiver des résultats spécifiques à l’aide de règles de désactivation.

Automatisation du flux de travail : définissez une application logique à déclencher avec la recommandation.

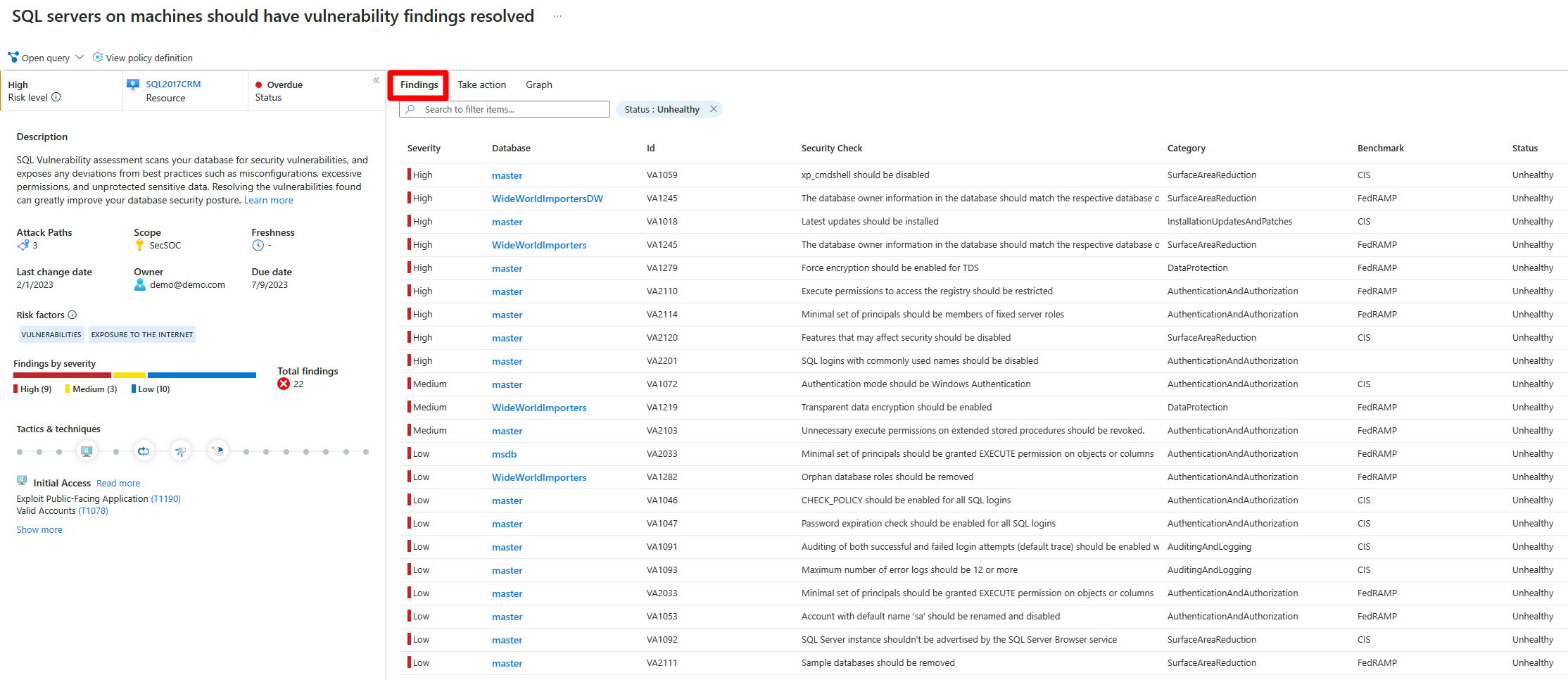

Dans Les résultats, vous pouvez examiner les résultats affiliés par gravité.

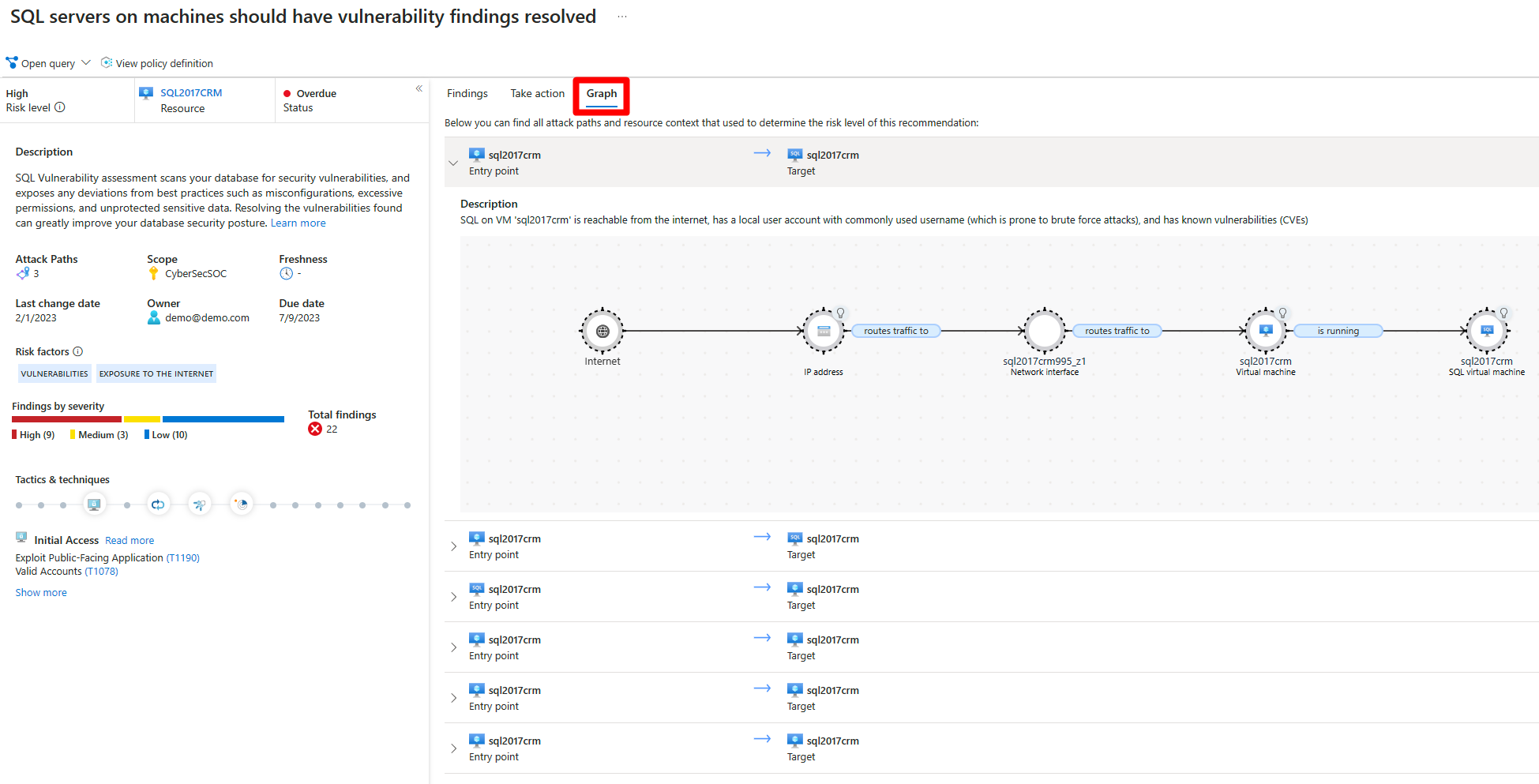

Dans Graph, vous pouvez afficher et examiner tout le contexte utilisé pour la hiérarchisation des risques, y compris les chemins d’accès aux attaques. Vous pouvez sélectionner un nœud dans un chemin d’attaque pour afficher les détails du nœud sélectionné.

Pour plus d’informations, sélectionnez un nœud.

Sélectionnez Informations.

Dans le menu déroulant des vulnérabilités, sélectionnez une vulnérabilité pour afficher les détails.

(Facultatif) Sélectionnez Ouvrir la page de vulnérabilité pour afficher la page de recommandation associée.

Regrouper les recommandations par titre

La page de recommandation de Defender pour Cloud vous permet de regrouper les recommandations par titre. Cette fonctionnalité est utile lorsque vous souhaitez corriger une recommandation qui affecte plusieurs ressources en raison d’un problème de sécurité spécifique.

Pour regrouper les recommandations par titre :

Connectez-vous au portail Azure.

Accédez à Defender pour Cloud>Recommandations.

Sélectionnez Regrouper par titre.

Gérer les recommandations qui vous sont attribuées

Defender pour Cloud prend en charge les règles de gouvernance pour les recommandations, afin d’affecter un propriétaire de recommandation ou une date d’échéance pour l’action. Les règles de gouvernance permettent de garantir la responsabilité et un contrat SLA pour les recommandations.

- Les recommandations sont répertoriées comme Dans les temps jusqu’à ce que leur date d’échéance soit dépassée. À ce moment, elles deviennent En retard.

- Avant que la recommandation ne soit échue, elle n’affecte pas le score de sécurité.

- Vous pouvez également appliquer une période de grâce pendant laquelle les recommandations en retard n’affectent pas le score de sécurisation.

En savoir plus sur la configuration des règles de gouvernance.

Pour gérer les recommandations affectées à vous :

Connectez-vous au portail Azure.

Accédez à Defender pour le cloudRecommandations.

Sélectionnez Ajouter un filtre>Propriétaire.

Sélectionnez votre entrée d’utilisateur.

Sélectionnez Appliquer.

Dans les résultats de la recommandation, passez en revue les recommandations, notamment les ressources affectées, les facteurs de risque, les chemins d’attaque, les dates d’échéance et l’état.

Sélectionnez une recommandation pour l’examiner plus loin.

Dans Action>Modifier le propriétaire et la date d’échéance, sélectionnez Modifier l’affectation pour modifier le propriétaire de la recommandation et la date d’échéance si nécessaire. - Par défaut, le propriétaire de la ressource reçoit un e-mail hebdomadaire répertoriant les recommandations qui leur sont attribuées. - Si vous sélectionnez une nouvelle date de correction, spécifiez des raisons de correction à cette date dans Justification. - Dans Définir les notifications par e-mail, vous pouvez : - Remplacer l’e-mail hebdomadaire par défaut par celui envoyé au propriétaire. - Avertir les propriétaires chaque semaine avec une liste de tâches ouvertes/en retard. - Notifier le responsable direct du propriétaire avec une liste de tâches ouverte.

Cliquez sur Enregistrer.

Remarque

La modification de la date d’achèvement attendue ne modifie pas la date d’échéance de la recommandation, mais les partenaires de sécurité peuvent voir que vous prévoyez de mettre à jour les ressources par la date spécifiée.

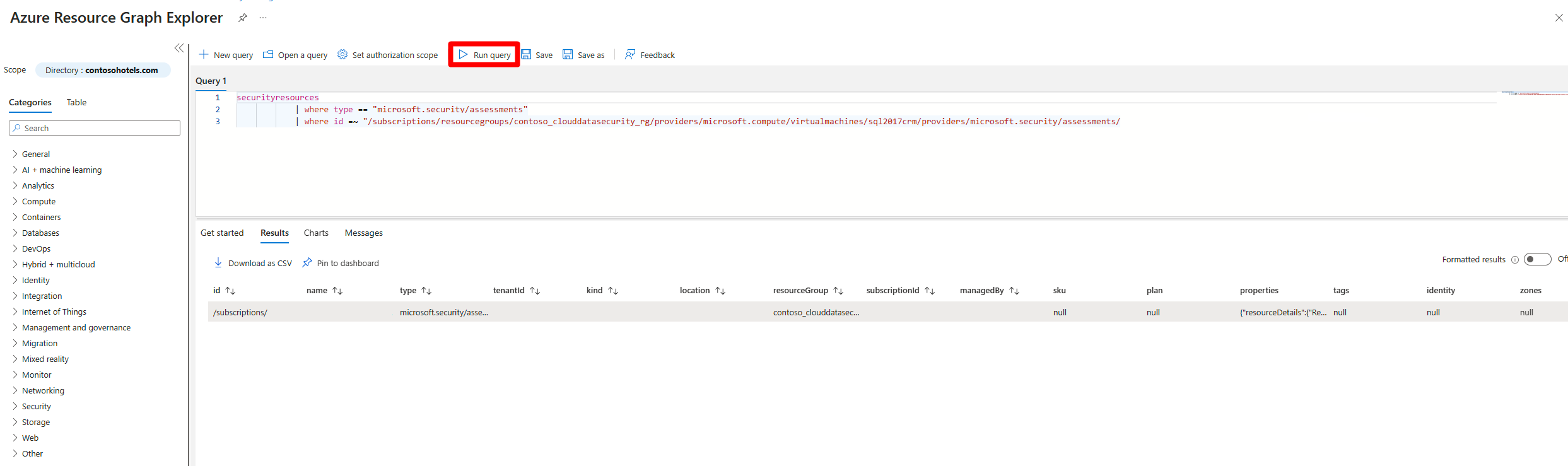

Passer en revue les recommandations dans Azure Resource Graph

Vous pouvez utiliser Azure Resource Graph pour écrire un langage de requête Kusto (KQL) pour interroger les données de posture de sécurité Defender pour le cloud sur plusieurs abonnements. Azure Resource Graph offre un moyen efficace d’interroger à grande échelle dans les environnements cloud en affichant, en filtrant, en regroupant et en triant des données.

Pour passer en revue les recommandations dans Azure Resource Graph :

Connectez-vous au portail Azure.

Accédez à Defender pour le cloud>Recommandations.

Sélectionnez une recommandation.

Sélectionnez Ouvrir une requête.

Vous pouvez ouvrir la requête de deux façons :

- Requête retournant une ressource affectée : retourne une liste de toutes les ressources affectées par cette recommandation.

- Requête retournant des résultats de sécurité : retourne la liste de tous les problèmes de sécurité détectés par la recommandation.

Sélectionnez Exécuter la requête.

Passez en revue les résultats.

Comment les recommandations sont-elles classées ?

Chaque recommandation de sécurité de Defender pour Cloud reçoit l’une des trois évaluations de gravité suivantes :

Gravité élevée : répondez immédiatement à ces recommandations, car elles indiquent une vulnérabilité de sécurité critique qu’un attaquant pourrait exploiter pour obtenir un accès non autorisé à vos systèmes ou données. Les exemples de recommandations de gravité élevée incluent des secrets non protégés sur une machine, des règles de groupe de sécurité réseau entrantes trop permissives, des clusters permettant le déploiement d’images à partir de registres non approuvés et d’un accès public illimité aux comptes de stockage ou aux bases de données.

Gravité moyenne : ces recommandations indiquent un risque de sécurité potentiel qui doit être résolu en temps voulu, mais ne nécessitent peut-être pas une attention immédiate. Les exemples de recommandations de gravité moyenne incluent des conteneurs qui partagent des espaces de noms d’hôtes sensibles, des applications web qui n’utilisent pas d’identités managées, des machines Linux qui ne nécessitent pas de clés SSH pendant l’authentification et des informations d’identification inutilisées laissées dans le système après 90 jours d’inactivité.

Gravité faible : ces recommandations indiquent un problème de sécurité relativement mineur qui peut être résolu à votre convenance. Parmi les exemples de recommandations de faible gravité, citons la nécessité de désactiver l’authentification locale en faveur de l’ID Microsoft Entra, des problèmes d’intégrité avec votre solution endpoint protection, des bonnes pratiques qui ne sont pas suivies avec des groupes de sécurité réseau ou des paramètres de journalisation mal configurés qui pourraient compliquer la détection et la réponse aux incidents de sécurité.

Les vues internes d’une organisation peuvent différer de la classification de Microsoft d’une recommandation spécifique. Il est donc toujours judicieux de passer en revue attentivement chaque recommandation et de prendre en compte son effet potentiel sur votre posture de sécurité avant de décider comment l’aborder.

Remarque

Les clients CSPM Defender ont accès à un système de classification plus riche où les recommandations sont présentées un niveau de risque plus dynamique qui utilise le contexte de la ressource et toutes les ressources associées. En savoir plus sur la hiérarchisation des risques.

Exemple :

Dans cet exemple, cette page de détails de recommandation affiche 15 ressources affectées :

Lorsque vous ouvrez la requête sous-jacente et que vous l’exécutez, l’Explorateur Azure Resource Graph retourne les mêmes ressources affectées pour cette recommandation.