Notes

L’accès à cette page nécessite une autorisation. Vous pouvez essayer de vous connecter ou de modifier des répertoires.

L’accès à cette page nécessite une autorisation. Vous pouvez essayer de modifier des répertoires.

Microsoft Defender pour les API est un plan fourni par Microsoft Defender pour le cloud qui offre une protection complète du cycle de vie, la détection et la couverture de réponse pour des API.

Defender pour les API vous permet d’obtenir une visibilité sur des API vitales pour l’entreprise. Vous pouvez examiner et améliorer votre posture de sécurité des API, hiérarchiser des correctifs de vulnérabilité et détecter rapidement des menaces actives en temps réel.

Defender pour les API assure actuellement la sécurité des API publiées dans Gestion des API Azure. Defender pour les API peut être intégré dans le portail Defender pour le cloud ou dans l’instance Gestion des API instance dans le Portail Azure.

Que puis-je faire avec Defender pour les API ?

- Inventaire : dans un tableau de bord unique, obtenez un affichage agrégé de toutes les API managées.

- Résultats de sécurité : analysez des résultats sur la sécurité des API, y compris des informations sur les API externes, inutilisées ou non authentifiées.

- Posture de sécurité : passez en revue et implémentez les recommandations de sécurité pour améliorer la posture de sécurité des API et renforcer les surfaces à risque.

- Classification des données d’API : classifiez des API qui reçoivent ou répondent avec des données sensibles, pour prendre en charge la hiérarchisation des risques.

- Détection des menaces : ingérez le trafic de l’API et surveillez-le avec la détection des anomalies du runtime, à l’aide du Machine Learning et de l’analytique basée sur des règles, pour détecter des menaces de sécurité des API, y compris les 10 principales menaces critiques de l’OWASP pour les API.

- intégration de la gestion de la posture de sécurité cloud (CSPM) Defender : intégrez Cloud Security Graph à la gestion de la posture de sécurité cloud (CSPM) pour la visibilité des API et l’évaluation des risques dans votre organisation.

- Intégration de Gestion des API Azure : une fois le plan Defender pour les API activé, vous pouvez recevoir des recommandations et des alertes de sécurité des API dans le portail Gestion des API Azure.

- Intégration SIEM : intégrez-les à des systèmes SIEM (Gestion des informations et des événements de sécurité), ce qui facilite l’examen par des équipes de sécurité des flux de travail de réponse aux menaces existants. Plus d’informations

Passer en revue les conclusions sur la sécurité de l’API

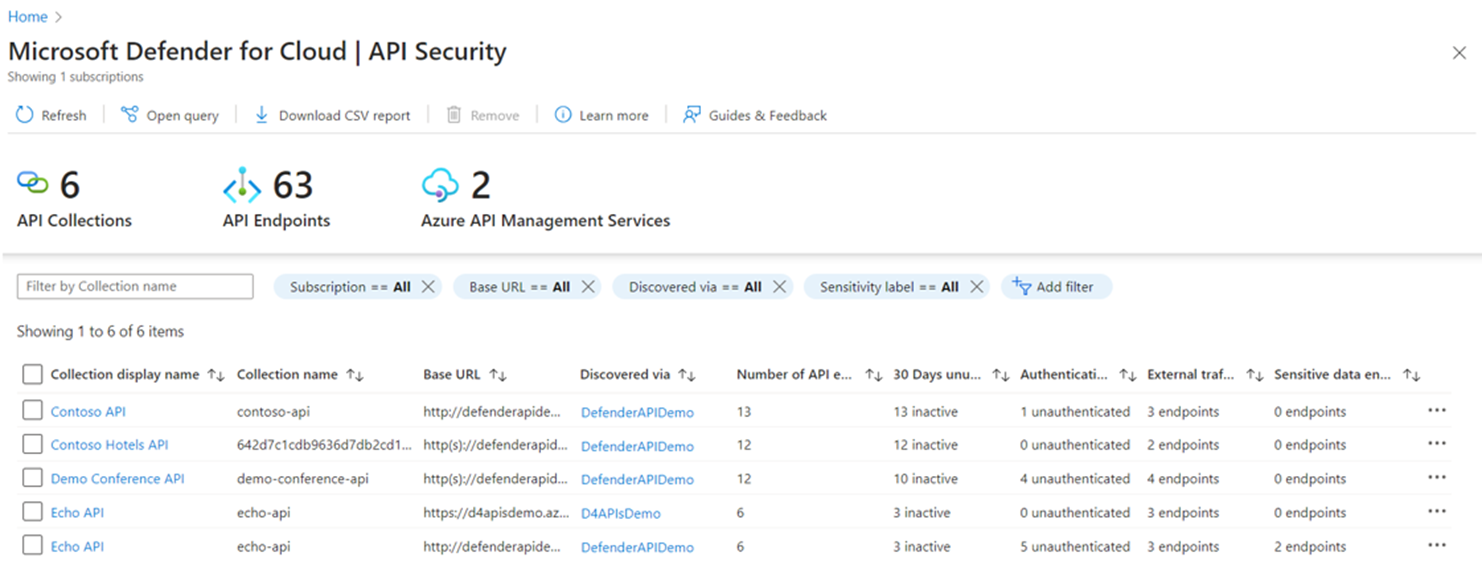

Passez en revue les résultats de l’inventaire et de la sécurité des API intégrées dans le tableau de bord Sécurité de l’API Defender pour le cloud. Le tableau de bord indique le nombre d’appareils intégrés, répartis par collections d’API, points de terminaison et services Gestion des API Azure :

Vous pouvez explorer au niveau du détail la collection d’API pour passer en revue les résultats de sécurité des points de terminaison d’API intégrées :

Les informations sur un point de terminaison d’API sont les suivantes :

- Nom du point de terminaison : nom du point de terminaison/de l’opération d’API tel que défini dans Gestion des API Azure.

- Point de terminaison : chemin d’accès de l’URL des points de terminaison d’API et de la méthode HTTP. Dernières données appelées (UTC) : date à laquelle le trafic de l’API a été observé pour la dernière fois en provenance/direction des points de terminaison d’API (dans le fuseau horaire UTC).

- 30 jours inutilisés : indique si les points de terminaison d’API ont reçu un trafic d’appel d’API au cours des 30 derniers jours. Les API qui n’ont reçu aucun trafic au cours des 30 derniers jours sont marquées comme Inactive.

- Authentification : indique quand un point de terminaison d’API surveillé n’a aucune authentification. Pour les API publiées dans Gestion des API Azure, cela évalue l’authentification par le biais de la vérification de la présence de clés d’abonnement Gestion des API Azure pour les API ou les produits où l’abonnement est requis et l’exécution de stratégies pour valider JWT, les certificats clients et les jetons Microsoft Entra. Si aucun de ces mécanismes d’authentification n’est exécuté pendant l’appel d’API, l’API est marquée comme non authentifiée

- Date d’observation du trafic externe : date à laquelle le trafic d’API externe a été observé vers/depuis le point de terminaison d’API.

- Classification des données : classe les corps de requête et de réponse d’API en fonction des types de données pris en charge.

Notes

Les points de terminaison d’API qui n’ont reçu aucun trafic depuis l’intégration à Defender pour les API affichent l’état Données en attente dans le tableau de bord de l’API.

Examiner les recommandations de l’API

Utilisez des recommandations pour améliorer votre posture de sécurité, renforcer les configurations d’API, identifier des risques critiques de l’API et atténuer des problèmes par priorité de risque.

Defender pour les API fournit plusieurs recommandations, notamment des recommandations pour intégrer des API au plan Defender pour les API, désactiver et supprimer les API inutilisées ainsi que des recommandations relatives aux meilleures pratiques pour la sécurité, l’authentification et le contrôle d’accès.

Détecter les menaces

Defender pour les API surveille le trafic du runtime et les flux de veille des menaces, et émet des alertes de détection des menaces. Les alertes d’API détectent les 10 principales menaces de l’OWASP pour les API, l’exfiltration de données, les attaques volumétriques, les paramètres d’API inhabituels et suspects, les anomalies de trafic et d’accès IP et les modèles d’utilisation.

Passez en revue la référence sur les alertes de sécurité.

Répondre aux menaces

Agissez sur les alertes pour atténuer les menaces et les risques. Les alertes et recommandations Defender pour le cloud peuvent être exportées dans des systèmes SIEM tels que Microsoft Sentinel, pour une investigation au sein des workflows de réponse aux menaces existants en vue d’une correction rapide et efficace. En savoir plus ici.

Examiner les informations du graphique sur la sécurité du cloud

Le Graphique de sécurité du cloud dans le plan CSPM Defender analyse les ressources et les connexions au sein de votre organisation, afin d’exposer les risques, les vulnérabilités et les éventuels chemins de déplacement latéral.

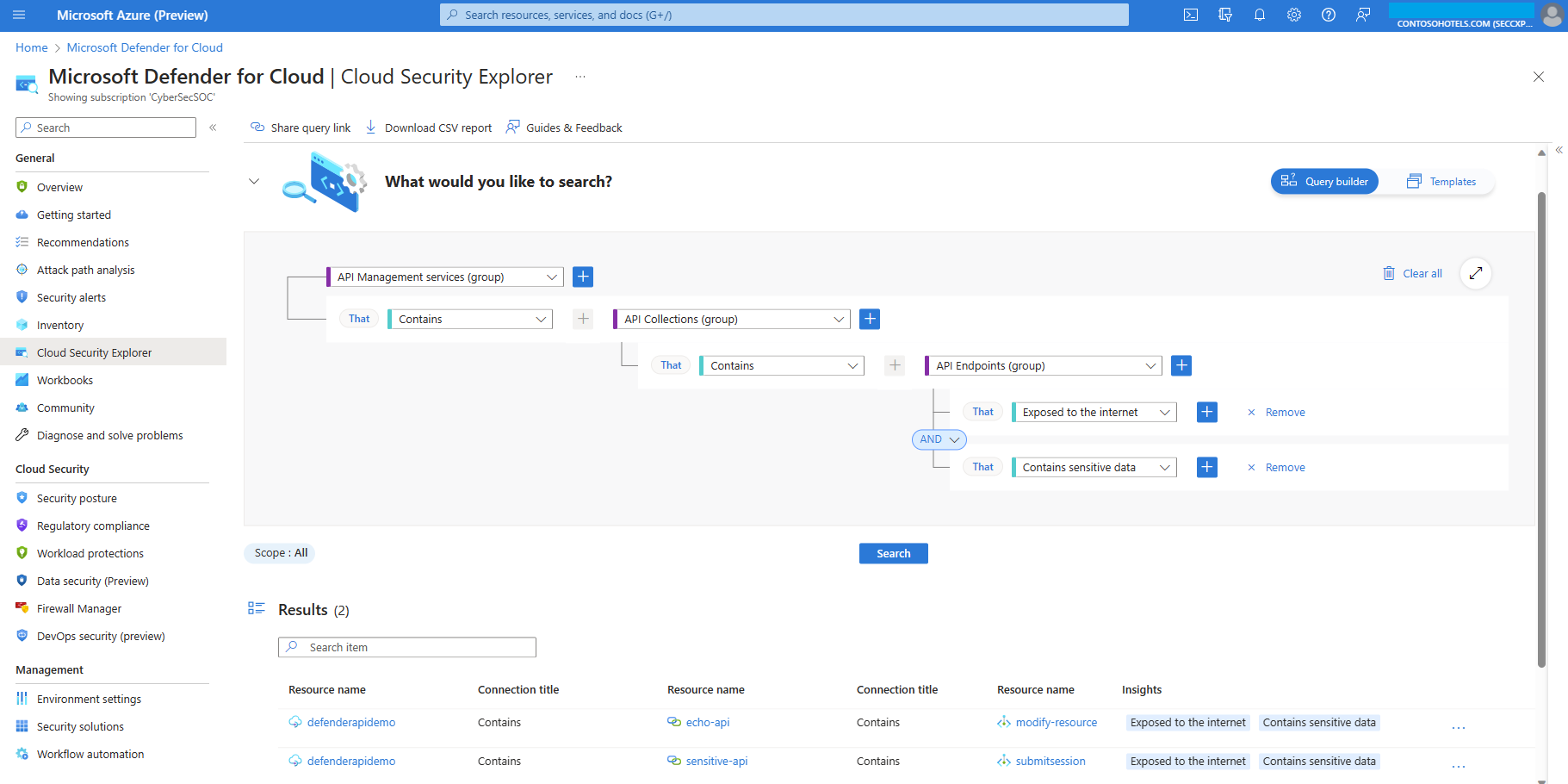

Lorsque Defender pour API est activé avec le plan CSPM Defender, vous pouvez utiliser Cloud Security Explorer pour interroger de manière proactive et efficace les informations de votre organisation afin de localiser, d’identifier et de corriger des ressources d’API, des problèmes de sécurité et des risques :

Modèles de requête

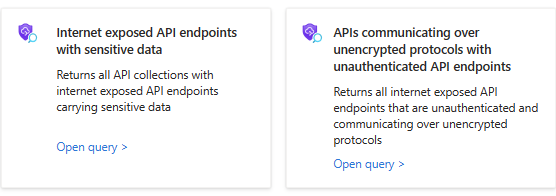

Il existe deux modèles de requête intégrés disponibles pour identifier vos ressources d’API à risque, que vous pouvez utiliser pour effectuer une recherche en un seul clic :

Étapes suivantes

Passez en revue la prise en charge et la configuration requise pour le déploiement de Defender pour les API.