Remarque

L’accès à cette page nécessite une autorisation. Vous pouvez essayer de vous connecter ou de modifier des répertoires.

L’accès à cette page nécessite une autorisation. Vous pouvez essayer de modifier des répertoires.

Important

Cet article s’applique aux clouds commerciaux. Si vous utilisez des nuages gouvernementaux, n'hésitez pas à consulter l’article Activer Defender pour les serveurs SQL sur machines gouvernementales.

Le plan Defender pour les serveurs SQL sur les machines est l’un des plans Defender pour les bases de données dans Microsoft Defender for Cloud. Utilisez Defender pour SQL Server sur les machines pour protéger les machines virtuelles SQL et les instances Azure Arc SQL Server.

Important

Le plan Defender pour SQL Server sur machines subit une transition vers la nouvelle architecture de l’agent. Pour plus d’informations, consultez Defender pour SQL Server sur la transition du plan Machines.

Prérequis

Autorisations d’abonnement : pour déployer le plan sur un abonnement, y compris Azure Policy, vous avez besoin d’autorisations propriétaires d’abonnement .

Autorisations d’instance SQL Server : les comptes de service SQL Server doivent être membres du rôle serveur fixe sysadmin sur chaque instance SQL Server, qui est le paramètre par défaut. En savoir plus sur la configuration requise du compte de service SQL Server.

Ressources prises en charge :

- Les machines virtuelles SQL et les instances Azure Arc SQL Server sont prises en charge.

- Les machines locales doivent être intégrées à Arc et inscrites en tant qu’instances Azure Arc SQL Server.

Communication : autoriser le trafic HTTPS sortant sur le port TCP (Transmission Control Protocol) 443 à l’aide du protocole TLS (Transport Layer Security) vers l’URL *.<region>.arcdataservices.com . En savoir plus sur les exigences d’URL.

Extensions : vérifiez que ces extensions ne sont pas bloquées dans votre environnement. En savoir plus sur la restriction de l’installation des extensions sur les machines virtuelles Windows.

-

Defender pour SQL (IaaS et Arc)

- Éditeur : Microsoft.Azure.AzureDefenderForSQL

- Type : AdvancedThreatProtection.Windows

-

Extension IaaS SQL (IaaS)

- Éditeur : Microsoft.SqlServer.Management

- Type : SqlIaaSAgent

-

Extension IaaS SQL (Arc)

- Éditeur : Microsoft.AzureData

- Type : WindowsAgent.SqlServer

-

Defender pour SQL (IaaS et Arc)

Versions de SQL Server prises en charge - SQL Server 2012 (11.x) et versions ultérieures.

Systèmes d’exploitation pris en charge - Windows Server 2012 R2 et versions ultérieures.

Activer le plan

Activer le plan sur un abonnement Azure

Pour activer le plan Defender pour SQL Server sur les machines, vous devez activer le plan Defender pour bases de données sur votre abonnement. Le plan Defender pour SQL Server sur les machines est inclus dans le plan Defender pour bases de données.

Connectez-vous au portail Azure.

Accédez à Microsoft Defender pour le cloud>Paramètres d’environnement.

Sélectionnez l’abonnement approprié.

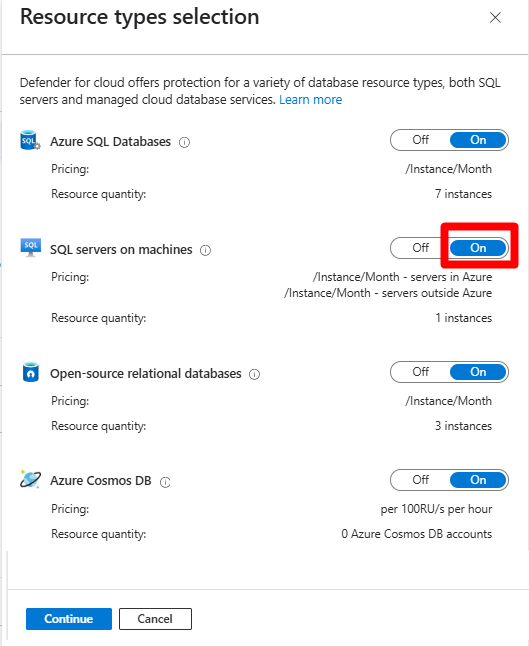

Dans la page des plans Defender, recherchez le plan Bases de données et sélectionnez Sélectionner les types.

Dans la fenêtre de sélection des types de ressources, définissez le plan Serveurs SQL Server sur les Machines sur Activé.

Sélectionnez Continuer>Enregistrer.

Activer le plan sur un abonnement Amazon Web Services (AWS) ou Google Cloud Platform (GCP)

Pour activer le plan Defender pour SQL Server sur les machines, vous devez activer le plan Defender pour bases de données sur votre abonnement. Le plan Defender pour SQL Server sur les machines est inclus dans le plan Defender pour bases de données.

Connectez-vous au portail Azure.

Recherchez et sélectionnez Microsoft Defender pour le cloud.

Sélectionnez Paramètres d’environnement.

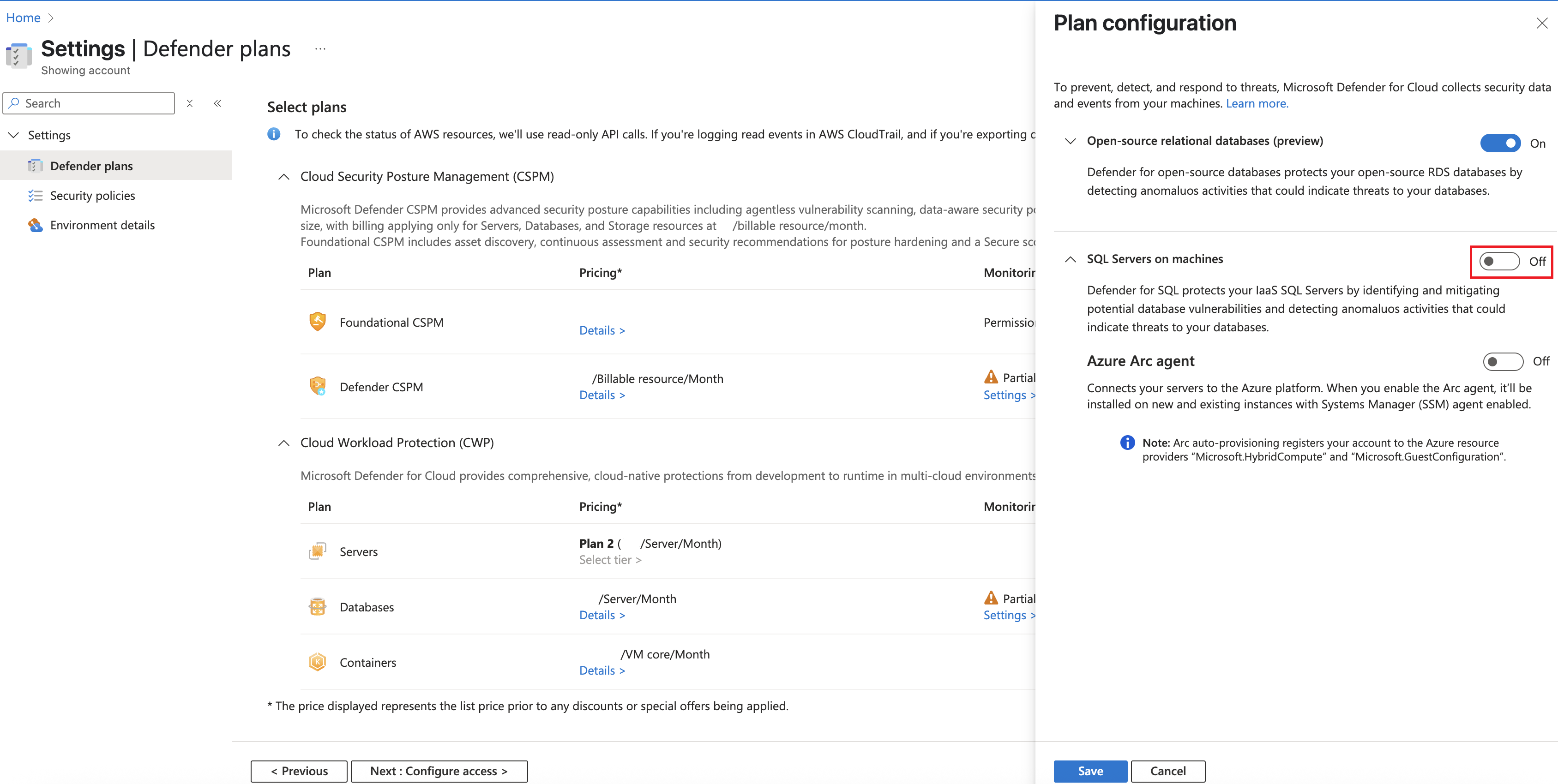

Sélectionnez l’abonnement AWS ou GCP approprié.

Dans la page Plans Defender, recherchez le plan Bases de données et sélectionnez Paramètres.

Dans la section Serveurs SQL sur les machines, basculez le plan Serveurs SQL sur les machines sur Activé.

Cliquez sur Enregistrer.

Activer le plan au niveau de la ressource SQL Server

Nous vous recommandons d’activer le plan sur l’ensemble de votre abonnement Azure. Toutefois, vous devrez peut-être activer Defender pour SQL sur des machines spécifiques.

Pour activer le plan sur des ordinateurs spécifiques, vous devez désactiver le plan sur l’abonnement et appliquer les instructions suivantes aux machines pertinentes au niveau de la ressource.

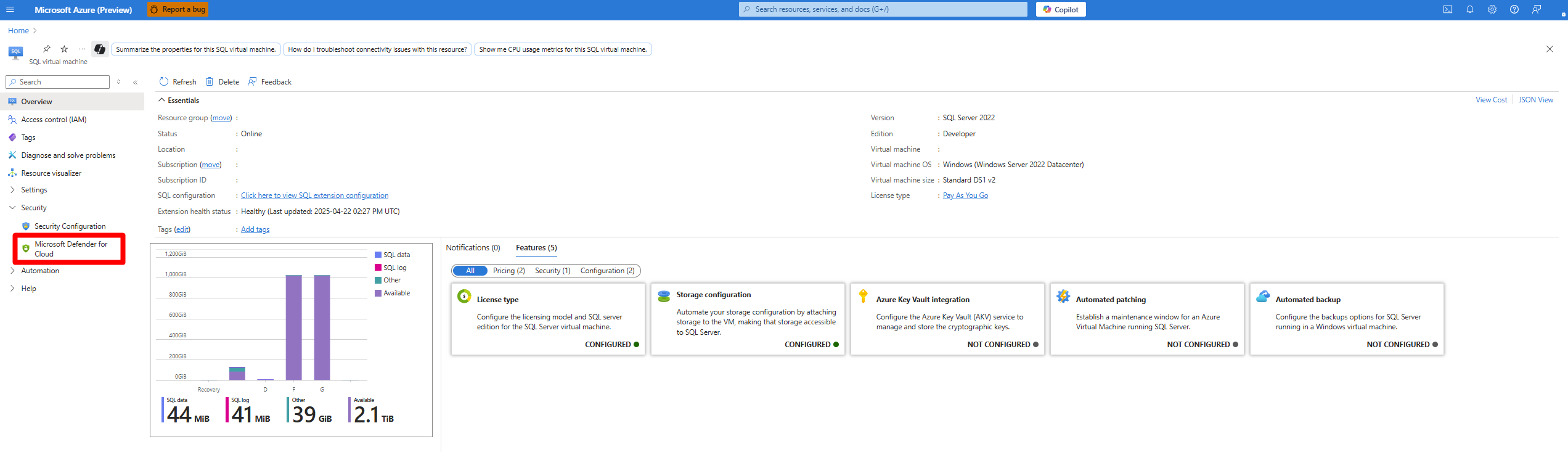

Dans le portail Azure, recherchez et sélectionnez :

-

Azure Arc>Services de données>Instances SQL Server.

or - Machines virtuelles SQL.

-

Azure Arc>Services de données>Instances SQL Server.

Sélectionnez l’instance SQL Server appropriée.

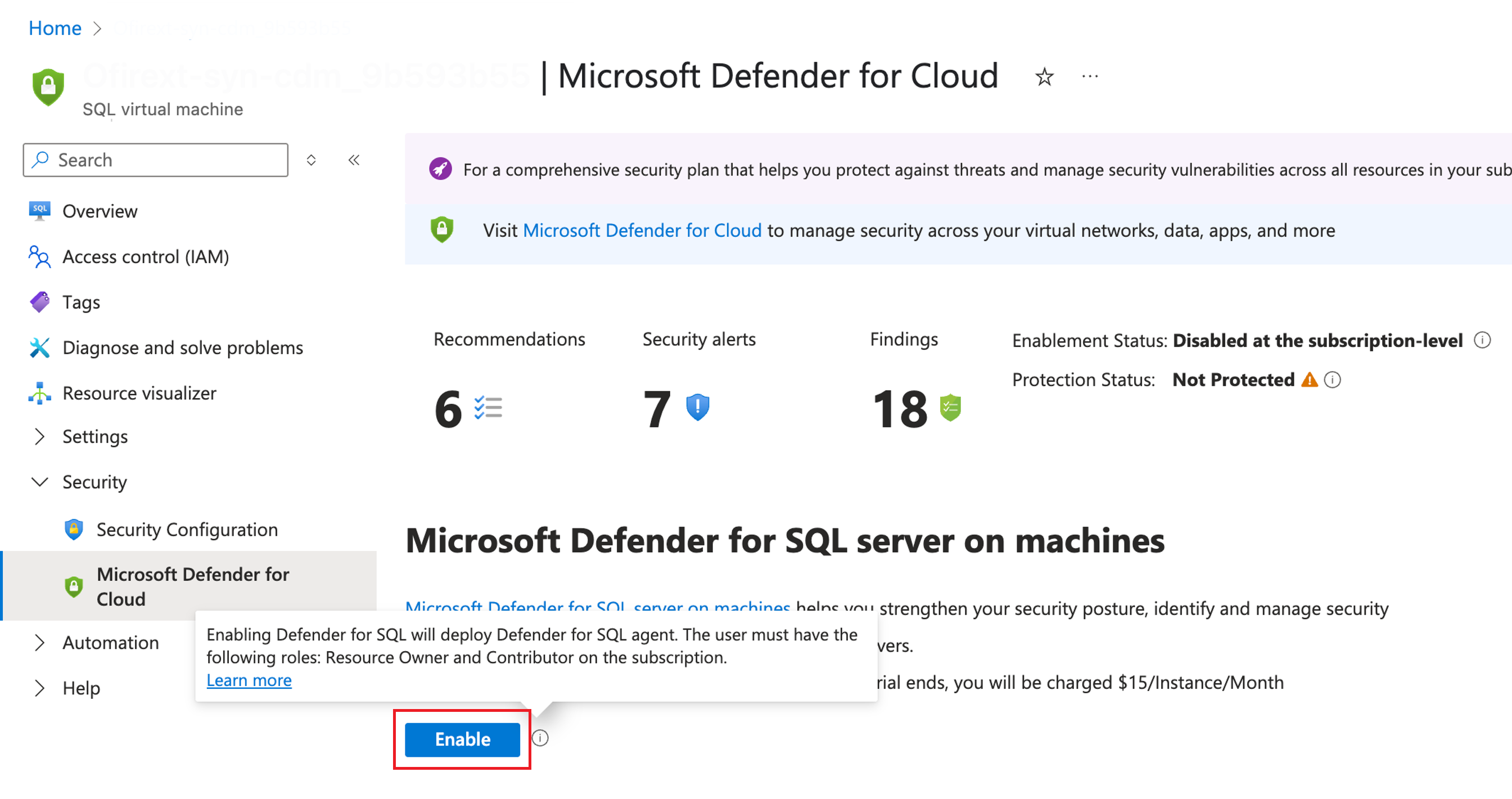

Recherchez le menu sécurité et sélectionnez Microsoft Defender pour cloud.

Sélectionnez Activer Microsoft Defender pour les serveurs SQL sur les machines.

Vérifier que vos machines sont protégées

Important

N’ignorez pas cette étape, car il est important de vérifier que votre déploiement est protégé.

Selon votre environnement, la découverte et la protection des instances SQL peuvent prendre quelques heures. Pour terminer, vous devez vérifier que toutes les machines sont protégées.