Activer l’intégration de Microsoft Defender for Endpoint

L’intégration de Microsoft Defender pour le cloud à Microsoft Defender for Endpoint fournit une solution de sécurité des points de terminaison basée sur le cloud qui offre un large éventail de fonctionnalités. L’intégration permet de gérer et d’évaluer les vulnérabilités en fonction des risques, ce qui facilite l’identification et le classement par ordre de priorité des vulnérabilités à traiter. La solution inclut également la réduction de la surface d’attaque, qui permet de réduire la surface d’attaque des points de terminaison, ainsi que la protection basée sur le comportement et optimisée cloud pour détecter et répondre aux menaces. De plus, Microsoft Defender for Endpoint offre la protection évolutive des points de terminaison (EDR), l’investigation et la correction automatiques ainsi que des services de repérage managés pour aider les organisations à détecter les incidents de sécurité, les investiguer et y répondre rapidement.

Prérequis

Pour pouvoir activer l’intégration entre Microsoft Defender pour point de terminaison et Defender pour le cloud, vous devez vérifier que votre machine répond aux exigences de Defender pour point de terminaison :

Assurez-vous que la machine est connectée à Azure et à Internet comme requis :

Machines virtuelles Azure (Windows ou Linux) : configurez les paramètres réseau décrits dans les paramètres de configuration du proxy et de connectivité Internet : Windows ou Linux.

Machines locales : connectez vos machines cibles à Azure Arc comme expliqué dans Connecter des machines hybrides à des serveurs avec Azure Arc.

Activez Microsoft Defender pour les serveurs. Consultez Démarrage rapide : activer des fonctionnalités de sécurité renforcée de Defender pour le cloud.

Important

L’intégration de Defender pour le cloud avec Microsoft Defender pour point de terminaison est activée par défaut. Ainsi, quand vous activez des fonctionnalités de sécurité renforcée, vous consentez à ce que Microsoft Defender pour les serveurs accède aux données de Microsoft Defender pour point de terminaison liées aux vulnérabilités, aux logiciels installés et aux alertes de vos points de terminaison.

Pour les serveurs Windows, assurez-vous que vos serveurs répondent aux exigences d’intégration de Microsoft Defender pour point de terminaison.

Dans le cas des serveurs Linux, Python doit être installé. Python 3 est recommandé pour toutes les distributions, mais requis pour RHEL 8.x et Ubuntu 20.04 (et versions ultérieures). Si nécessaire, consultez Instructions pas à pas pour l’installation de Python sur Linux.

Si vous avez déplacé votre abonnement entre locataires Azure, certaines étapes préparatoires manuelles sont également requises. Pour plus d’informations, contactez le support Microsoft.

Activer l’intégration

Windows

La solution unifiée Defender for Endpoint n’utilise ni ne nécessite l’installation de l’agent Log Analytics. La solution unifiée est déployée automatiquement pour les serveurs Azure Windows 2012 R2 et 2016 connectés avec Azure Arc, et les serveurs multiclouds Windows connectés avec les connecteurs multiclouds.

Vous allez déployer Defender pour point de terminaison sur vos machines Windows de deux manières, selon que vous les avez déjà déployées sur vos machines Windows :

- Utilisateurs avec Defender pour serveurs activé et Microsoft Defender pour point de terminaison déployé

- Utilisateurs qui n’ont jamais activé l’intégration avec Microsoft Defender pour le point de terminaison

Utilisateurs avec Defender pour serveurs activé et Microsoft Defender pour point de terminaison déployé

Si vous avez déjà activé l'intégration avec Defender pour Endpoint, vous avez un contrôle total sur le moment et l'opportunité de déployer la solution unifiée Defender pour Endpoint sur vos machines Windows.

Pour déployer la solution unifiée Defender for Endpoint, vous devez utiliser l’appel API REST ou le portail Azure :

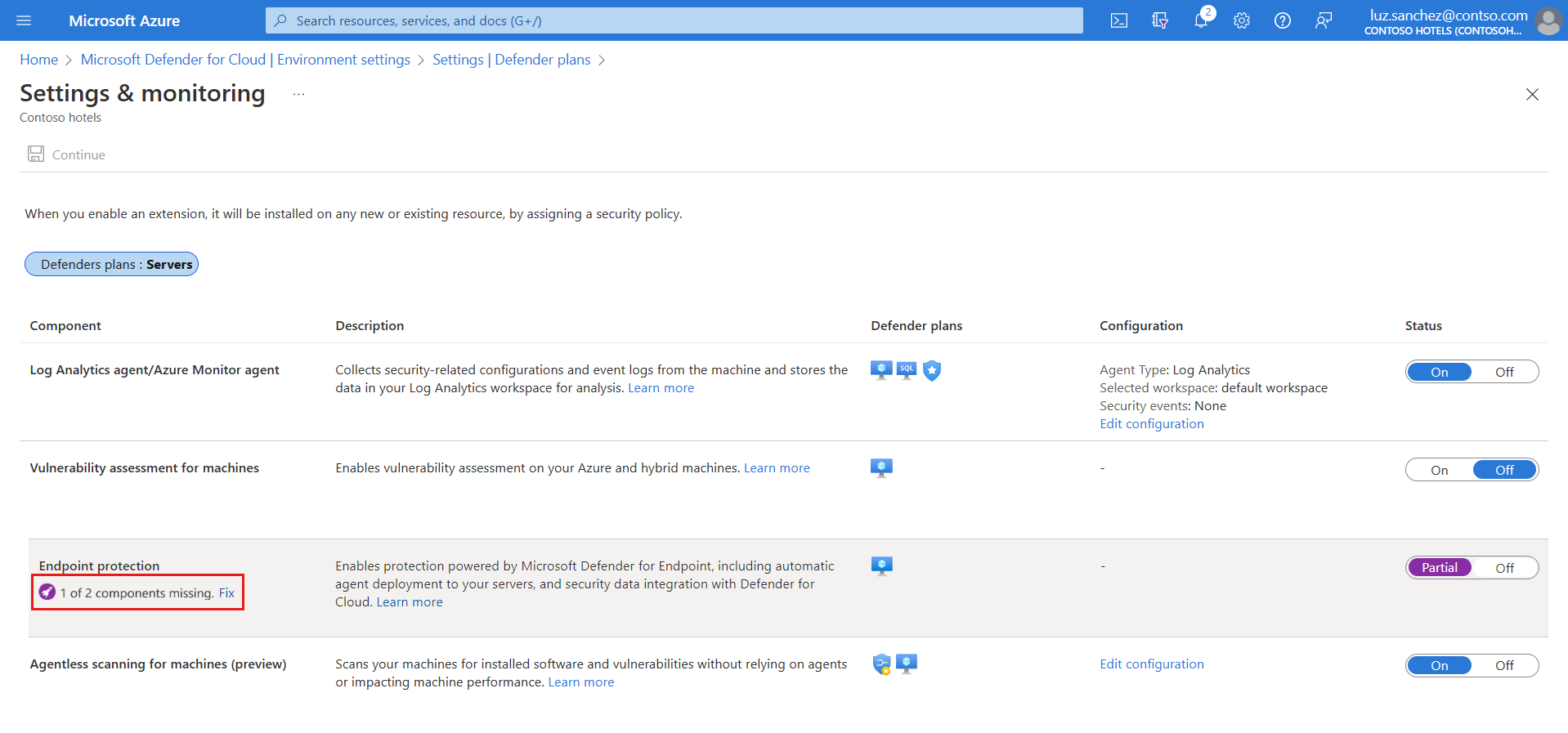

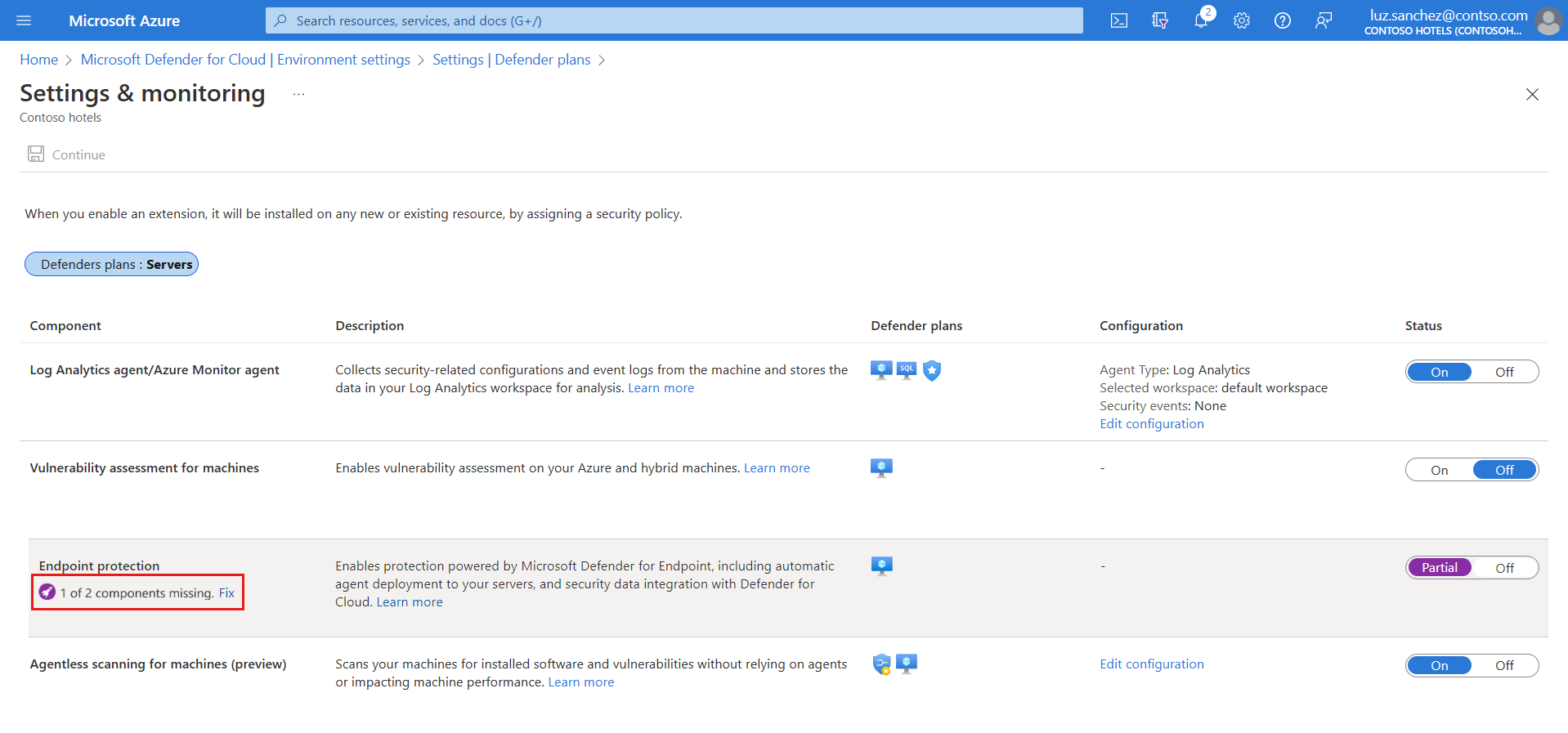

Dans le menu de Defender pour le cloud, sélectionnez Paramètres d’environnement, puis sélectionnez l’abonnement avec les machines Windows pour recevoir Defender pour point de terminaison.

Dans la colonne Couverture du monitoring du plan Defender pour serveurs, sélectionnez Paramètres.

L’état du composant Endpoint Protection est Partiel, ce qui signifie que toutes les parties du composant ne sont pas activées.

Notes

Si l’état est Inactif, suivez les instructions fournies dans Utilisateurs qui n’ont jamais activé l’intégration à Microsoft Defender for Endpoint pour Windows.

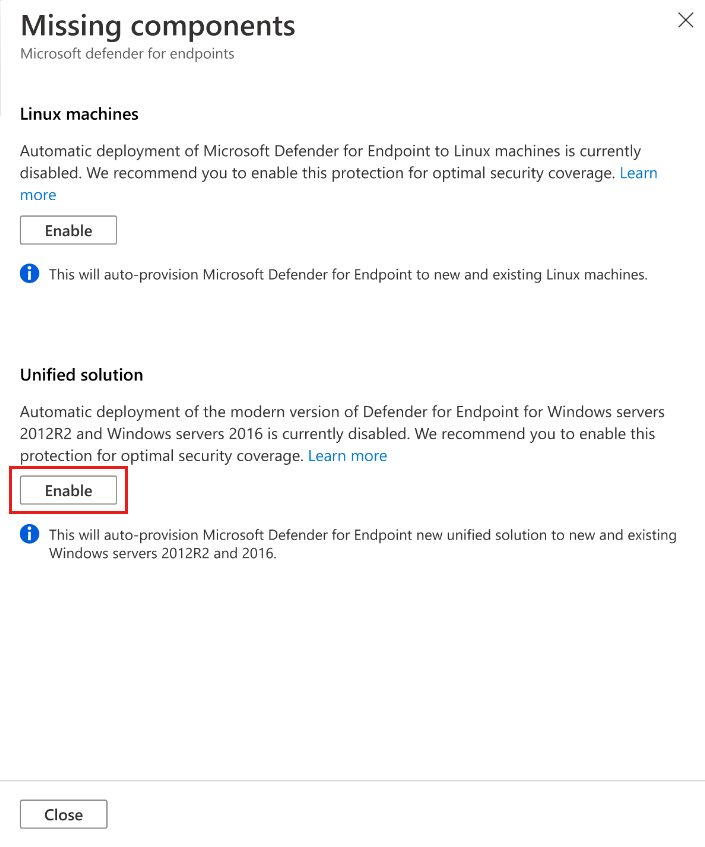

Sélectionnez Corriger pour voir les composants qui ne sont pas activés.

Pour activer la solution unifiée pour les machines Windows Server 2012 R2 et 2016, sélectionnez Activer.

Pour enregistrer les modifications, sélectionnez Enregistrer en haut de la page, puis sélectionnez Continuer dans la page Paramètres et monitoring.

Microsoft Defender pour le cloud pourra :

- Arrêtez le processus Defender for Endpoint existant dans l’agent Log Analytics qui collecte les données pour Defender for Servers.

- Installez la solution unifiée Defender for Endpoint pour toutes les machines Windows Server 2012 R2 et 2016 existantes et nouvelles.

Microsoft Defender pour le cloud intégrera automatiquement vos machines à Microsoft Defender pour point de terminaison. L’intégration peut prendre jusqu’à 12 heures. Pour les nouvelles machines créées après l’activation de l’intégration, l’intégration prend jusqu’à une heure.

Remarque

Si vous choisissez de ne pas déployer la solution unifiée Defender pour Endpoint sur vos serveurs Windows 2012 R2 et 2016 dans Defender pour serveurs Plan 2, puis de rétrograder Defender pour serveurs vers Plan 1, la solution unifiée Defender pour Endpoint n'est pas déployée sur ces serveurs afin que votre déploiement existant n'est pas modifié sans votre consentement explicite.

Utilisateurs qui n’ont jamais activé l’intégration avec Microsoft Defender pour le point de terminaison Windows

Si vous n’avez jamais activé l’intégration pour Windows, Endpoint Protection permet à Defender pour le cloud de déployer Defender for Endpoint aussi bien sur vos machines Windows que sur vos machines Linux.

Pour déployer la solution unifiée Defender for Endpoint, vous devrez utiliser l’appel d’API REST ou le portail Azure :

Dans le menu de Defender pour le cloud, sélectionnez Paramètres d’environnement, puis sélectionnez l’abonnement avec les machines pour recevoir Defender pour point de terminaison.

Dans l’état du composant Endpoint Protection, sélectionnez Actif pour activer l’intégration à Microsoft Defender for Endpoint.

La solution unifiée de l’agent Defender pour Endpoint est déployée sur toutes les machines de l’abonnement sélectionné.

Linux

Vous allez déployer Defender for Endpoint sur vos machines Linux de l’une ou l’autre des manières suivantes, selon que vous l’avez, ou non, déjà déployé sur vos machines Windows :

- Activer pour un abonnement spécifique dans les paramètres d’environnement du portail Azure

- Utilisateurs existants pour lesquels les fonctionnalités de sécurité renforcée de Defender pour le cloud sont activées et disposant de Microsoft Defender pour point de terminaison pour Windows

- Nouveaux utilisateurs qui n’ont jamais activé l’intégration avec Microsoft Defender pour le point de terminaison Windows

- Activer pour plusieurs abonnements dans le tableau de bord du portail Azure

- Activer pour plusieurs abonnements avec un script PowerShell

Remarque

Lorsque vous activez le déploiement automatique, l’installation de Defender for Endpoint pour Linux s’interrompt sur les machines avec des services en cours d’exécution préexistants utilisant fanotify et d’autres services qui peuvent également provoquer un dysfonctionnement de Defender for Endpoint ou peuvent être affectés par Defender for Endpoint, tels que les services de sécurité. Après la validation des potentiels problèmes de compatibilité, nous vous recommandons d’installer manuellement Defender pour point de terminaison sur ces serveurs.

Utilisateurs existants pour lesquels les fonctionnalités de sécurité renforcée de Defender pour le cloud sont activées et disposant de Microsoft Defender pour point de terminaison pour Windows

si vous avez déjà effectué l’intégration avec Defender pour point de terminaison pour Windows, vous disposez du contrôle total sur quand et comment déployer Defender pour point de terminaison sur vos machines Linux.

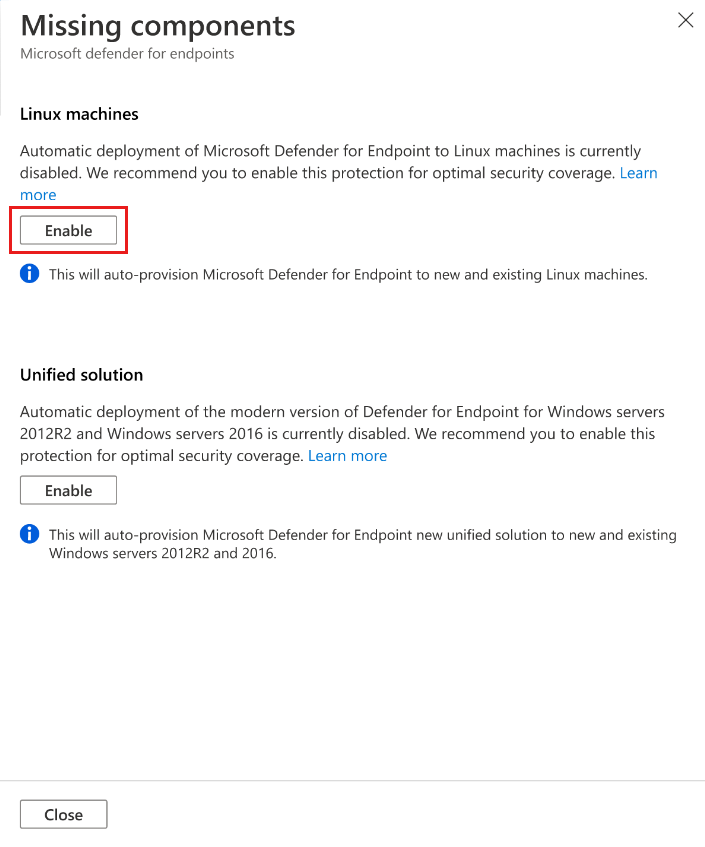

Dans le menu de Defender pour le cloud, sélectionnez Paramètres d’environnement, puis sélectionnez l’abonnement avec les machines Linux pour recevoir Defender pour point de terminaison.

Dans la colonne Surveillance de la couverture du plan Defender pour les serveurs, sélectionnez Paramètres.

L’état du composant Endpoint Protection est Partiel, ce qui signifie que toutes les parties du composant ne sont pas activées.

Notes

Si l’état Inactif n’est pas sélectionné, suivez les instructions fournies dans Utilisateurs qui n’ont jamais activé l’intégration à Microsoft Defender for Endpoint pour Windows.

Sélectionnez Corriger pour voir les composants qui ne sont pas activés.

Pour activer le déploiement sur des machines Linux, sélectionnez Activer.

Pour enregistrer les modifications, sélectionnez Enregistrer en haut de la page, puis sélectionnez Continuer dans la page Paramètres et monitoring.

Microsoft Defender pour le cloud pourra :

- Intégrer automatiquement vos machines Linux à Defender pour point de terminaison

- Détecter toutes les installations précédentes de Defender pour point de terminaison et les reconfigurer pour qu’elles s’intègrent à Defender pour le cloud

Microsoft Defender pour le cloud intégrera automatiquement vos machines à Microsoft Defender pour point de terminaison. L’intégration peut prendre jusqu’à 12 heures. Pour les nouvelles machines créées après l’activation de l’intégration, l’intégration prend jusqu’à une heure.

Notes

La prochaine fois que vous reviendrez sur cette page du portail Azure, le bouton Activer pour les machines Linux ne s’affichera pas. Si vous voulez désactiver l’intégration pour Linux, vous devez également la désactiver pour Windows en désactivant le bouton bascule dans Endpoint Protection, puis en sélectionnant Continuer.

Pour vérifier l’installation de Defender pour point de terminaison sur une machine Linux, exécutez la commande Shell suivante sur vos machines :

mdatp healthSi Microsoft Defender pour point de terminaison est installé, son état d’intégrité s’affiche :

healthy : truelicensed: trueEn outre, dans le Portail Azure vous verrez une nouvelle extension Azure sur vos machines, appelée

MDE.Linux.

Nouveaux utilisateurs qui n’ont jamais activé l’intégration avec Microsoft Defender pour le point de terminaison Windows

Si vous n’avez jamais activé l’intégration pour Windows, la protection des points de terminaison permet à Defender pour le cloud de déployer Defender for Endpoint aussi bien sur vos machines Windows que sur vos machines Linux.

Dans le menu de Defender pour le cloud, sélectionnez Paramètres d’environnement, puis sélectionnez l’abonnement avec les machines Linux pour recevoir Defender pour point de terminaison.

Dans la colonne Surveillance de la couverture du plan Defender pour les serveurs, sélectionnez Paramètres.

Dans l’état du composant Endpoint Protection, sélectionnez Actif pour activer l’intégration à Microsoft Defender for Endpoint.

Microsoft Defender pour le cloud pourra :

- Intégrer automatiquement vos machines Windows et Linux à Defender pour point de terminaison

- Détecter toutes les installations précédentes de Defender pour point de terminaison et les reconfigurer pour qu’elles s’intègrent à Defender pour le cloud

L’intégration peut prendre jusqu’à 1 heure.

Sélectionnez Enregistrer et Continuer pour enregistrer vos paramètres.

Pour vérifier l’installation de Defender pour point de terminaison sur une machine Linux, exécutez la commande Shell suivante sur vos machines :

mdatp healthSi Microsoft Defender pour point de terminaison est installé, son état d’intégrité s’affiche :

healthy : truelicensed: trueEn outre, dans le Portail Azure vous verrez une nouvelle extension Azure sur vos machines, appelée

MDE.Linux.

Activer sur plusieurs abonnements dans le tableau de bord du portail Azure

Si Endpoint Protection n’est pas activé pour un ou plusieurs de vos abonnements pour les machines Linux, un panneau d’insights s’affiche dans le tableau de bord Defender pour le cloud. Le panneau d’insights vous indique les abonnements pour lesquels l’intégration de Defender for Endpoint est activée pour les machines Windows, mais pas pour les machines Linux. Vous pouvez utiliser le panneau d’insights pour voir les abonnements affectés avec le nombre de ressources affectés dans chaque abonnement. Les abonnements qui n’ont pas de machines Linux n’affichent aucune ressource affectée. Vous pouvez alors sélectionner les abonnements afin d’activer la protection des points de terminaison pour l’intégration Linux.

Après avoir sélectionné Activer dans le panneau d’insights, Defender pour le cloud :

- Intègre automatiquement vos machines Linux à Defender for Endpoint dans les abonnements sélectionnés.

- Détecte toutes les installations précédentes de Defender for Endpoint et les reconfigure pour qu’elles s’intègrent à Defender pour le cloud.

Utilisez le classeur d’état Defender for Endpoint pour vérifier l’état d’installation et de déploiement de Defender for Endpoint sur une machine Linux.

Activer sur plusieurs abonnements avec un script PowerShell

Utilisez notre script PowerShell du dépôt GitHub Defender pour le cloud pour activer la protection des points de terminaison sur les machines Linux qui se trouvent dans plusieurs abonnements.

Gérer la configuration des mises à jour automatiques pour Linux

Dans Windows, les mises à jour de version de Defender for Endpoint sont fournies via des mises à jour de base de connaissances continues. Dans Linux, vous devez mettre à jour le package Defender for Endpoint. Lorsque vous utilisez Defender pour serveurs avec l’extension MDE.Linux, les mises à jour automatiques pour Microsoft Defender for Endpoint sont activées par défaut. Si vous souhaitez gérer manuellement les mises à jour de la version de Defender for Endpoint, vous pouvez désactiver les mises à jour automatiques sur vos ordinateurs. Pour ce faire, ajoutez la balise suivante pour les machines intégrées à l’extension MDE.Linux.

- Nom de la balise : ExcludeMdeAutoUpdate

- Valeur de balise : true

Cette configuration est prise en charge pour les machines virtuelles Azure et les machines Azure Arc, où l’extension MDE.Linux lance la mise à jour automatique.

Activer la solution unifiée Microsoft Defender for Endpoint à grande échelle

Vous pouvez également activer la solution unifiée Defender for Endpoint à grande échelle via la version 2022-05-01 de l’API REST fournie. Pour plus d’informations, consultez la documentation de l’API.

Voici un exemple de corps de requête pour la requête PUT visant à activer la solution unifiée Defender for Endpoint :

URI : https://management.azure.com/subscriptions/<subscriptionId>/providers/Microsoft.Security/settings/WDATP?api-version=2022-05-01

{

"name": "WDATP",

"type": "Microsoft.Security/settings",

"kind": "DataExportSettings",

"properties": {

"enabled": true

}

}

Suivre l’état du déploiement MDE

Vous pouvez utiliser le classeur d’état de déploiement de Defender pour Endpoint pour suivre l’état de déploiement de Defender pour Endpoint sur vos machines virtuelles Azure et vos machines non Azure connectées via Azure Arc. Le classeur interactif fournit une vue d’ensemble des machines de votre environnement indiquant leur état de déploiement de l’extension Microsoft Defender pour Endpoint.

Accéder au portail Microsoft Defender for Endpoint

Vérifiez que le compte d’utilisateur dispose des autorisations nécessaires. Pour plus d’informations, consultez Attribuer l'accès utilisateur au Centre de sécurité Microsoft Defender.

Vérifiez si vous avez un proxy ou un pare-feu qui bloque le trafic anonyme. Le capteur Defender for Endpoint se connecte à partir du contexte système, de sorte que le trafic anonyme doit être autorisé. Pour garantir un accès sans entraves au portail Defender for Endpoint, suivez les instructions mentionnées dans Activer l’accès aux URL du service dans le serveur proxy.

Ouvrez le portail Microsoft Defender. Découvrez Microsoft Defender for Endpoint dans Microsoft Defender XDR.

Envoyer une alerte de test

Pour générer une alerte de test bénigne de Defender pour point de terminaison, sélectionnez l’onglet correspondant au système d’exploitation de votre point de terminaison :

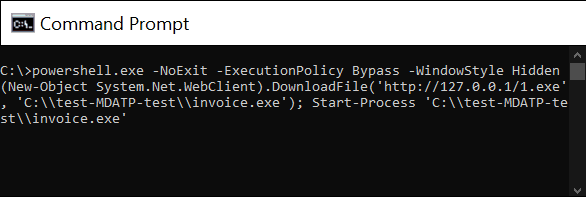

Test sur Windows

Pour les points de terminaison exécutant Windows :

Créez un dossier « C:\test-MDATP-test ».

Utilisez Bureau à distance pour accéder à votre ordinateur.

Ouvrez une fenêtre de ligne de commande.

A l'invite, copiez et exécutez la commande suivante. La fenêtre d’invite de commandes se ferme automatiquement.

powershell.exe -NoExit -ExecutionPolicy Bypass -WindowStyle Hidden (New-Object System.Net.WebClient).DownloadFile('http://127.0.0.1/1.exe', 'C:\\test-MDATP-test\\invoice.exe'); Start-Process 'C:\\test-MDATP-test\\invoice.exe'

Si la commande réussit, une nouvelle alerte s’affiche sur le tableau de bord de protection de charge de travail et sur le portail Microsoft Defender for Endpoint. L’alerte peut mettre quelques minutes à s’afficher.

Pour examiner l’alerte dans Defender pour le cloud, accédez à Alertes de sécurité>Ligne de commande PowerShell suspecte.

Dans la fenêtre d’enquête, sélectionnez le lien d’accès au portail Microsoft Defender for Endpoint.

Conseil

L’alerte est déclenchée avec la gravité Informations.

Test sur Linux

Pour les points de terminaison exécutant Linux :

Télécharger l’outil d’alerte de test sur https://aka.ms/LinuxDIY

Extrayez le contenu du fichier zip et exécutez ce script d’interpréteur de commandes :

./mde_linux_edr_diySi la commande réussit, une nouvelle alerte s’affiche sur le tableau de bord de protection de charge de travail et sur le portail Microsoft Defender for Endpoint. L’alerte peut mettre quelques minutes à s’afficher.

Pour voir l’alerte dans Defender pour le cloud, accédez à Alertes de sécurité>Énumération des fichiers contenant des données sensibles.

Dans la fenêtre d’enquête, sélectionnez le lien d’accès au portail Microsoft Defender for Endpoint.

Conseil

L’alerte est déclenchée avec la gravité Basse.

Supprimer Defender pour point de terminaison sur une machine

Pour supprimer la solution Defender pour point de terminaison sur vos machines :

Désactiver l’intégration :

- Dans le menu de Defender pour le cloud, sélectionnez les paramètres d’environnement et sélectionnez l’abonnement correspondant aux machines concernées.

- Dans la page Plans Defender, sélectionnez Paramètres et surveillance.

- Dans l’état du composant Endpoint Protection, sélectionnez Inactif pour désactiver l’intégration à Microsoft Defender for Endpoint.

- Sélectionnez Enregistrer et Continuer pour enregistrer vos paramètres.

Supprimez l’extension MDE.Windows/MDE.Linux extension de la machine.

Procédez comme décrit dans la section Retirer des appareils du service Microsoft Defender pour point de terminaison dans la documentation de Defender pour point de terminaison.