Analyser votre référentiel GitHub connecté ou votre projet Azure DevOps

Vous pouvez configurer Microsoft Security DevOps pour analyser votre référentiel GitHub connecté ou votre projet Azure DevOps. Utilisez une action GitHub ou une extension Azure DevOps pour exécuter Microsoft Security DevOps uniquement sur votre code source IaC (Infrastructure as Code). Cette action vous permettra également de réduire votre runtime de pipeline.

Cet article explique comment appliquer un fichier de configuration YAML de modèle pour analyser votre référentiel connecté ou votre projet spécifiquement pour détecter les problèmes de sécurité IaC à l'aide de règles Microsoft Security DevOps.

Prérequis

- Pour Microsoft Security DevOps, configurez l'action GitHub ou l'extension Azure DevOps en fonction de votre système de gestion du code source dans las cas suivants :

- si votre référentiel est dans GitHub, configurez l'action Microsoft Security DevOps GitHub.

- Si vous gérez votre code source dans Azure DevOps, configurez l'extension Microsoft Security DevOps Azure DevOps.

- Vérifiez que votre référentiel contient un modèle IaC.

Configurer et exécuter une action GitHub pour analyser votre code source IaC connecté

Pour configurer une action et afficher les résultats de l'analyse dans GitHub procédez comme suit :

Se connecter à GitHub.

Accédez à la page principale de votre référentiel.

Dans le répertoire de fichiers, sélectionnez .github>workflows>msdevopssec.yml.

Pour plus d'informations sur l'utilisation d'une action dans GitHub, consultez Conditions préalables.

Sélectionnez l'icône (crayon) Modifier ce fichier.

Dans la section Exécuter les analyseurs du fichier YAML, ajoutez ce code :

with: categories: 'IaC'Remarque

Les valeurs respectent la casse.

Voici un exemple :

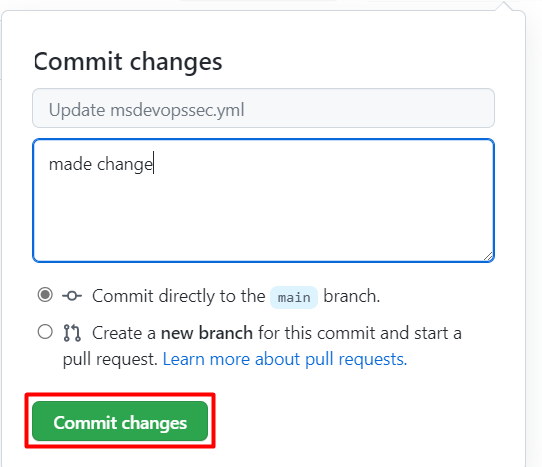

Sélectionnez Valider les modifications . . . .

Sélectionnez Valider les modifications.

(Facultatif) Ajoutez un modèle IaC dans votre dépôt. Si vous avez déjà un modèle IaC dans votre référentiel, ignorez cette étape.

Par exemple, valider un modèle IaC que vous pouvez utiliser pour déployer une application web Linux de base.

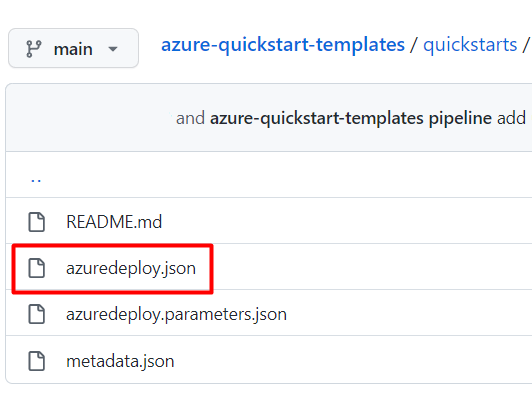

Sélectionnez le fichier azuredeploy.json.

Sélectionnez Raw.

Copiez toutes les informations du fichier, comme dans l'exemple suivant :

{ "$schema": "https://schema.management.azure.com/schemas/2019-04-01/deploymentTemplate.json#", "contentVersion": "1.0.0.0", "parameters": { "webAppName": { "type": "string", "defaultValue": "AzureLinuxApp", "metadata": { "description": "The base name of the resource, such as the web app name or the App Service plan." }, "minLength": 2 }, "sku": { "type": "string", "defaultValue": "S1", "metadata": { "description": "The SKU of the App Service plan." } }, "linuxFxVersion": { "type": "string", "defaultValue": "php|7.4", "metadata": { "description": "The runtime stack of the current web app." } }, "location": { "type": "string", "defaultValue": "[resourceGroup().location]", "metadata": { "description": "The location for all resources." } } }, "variables": { "webAppPortalName": "[concat(parameters('webAppName'), '-webapp')]", "appServicePlanName": "[concat('AppServicePlan-', parameters('webAppName'))]" }, "resources": [ { "type": "Microsoft.Web/serverfarms", "apiVersion": "2020-06-01", "name": "[variables('appServicePlanName')]", "location": "[parameters('location')]", "sku": { "name": "[parameters('sku')]" }, "kind": "linux", "properties": { "reserved": true } }, { "type": "Microsoft.Web/sites", "apiVersion": "2020-06-01", "name": "[variables('webAppPortalName')]", "location": "[parameters('location')]", "kind": "app", "dependsOn": [ "[resourceId('Microsoft.Web/serverfarms', variables('appServicePlanName'))]" ], "properties": { "serverFarmId": "[resourceId('Microsoft.Web/serverfarms', variables('appServicePlanName'))]", "siteConfig": { "linuxFxVersion": "[parameters('linuxFxVersion')]" } } } ] }Dans votre référentiel GitHub, accédez au dossier .github/workflows.

Sélectionner Ajouter un fichier>Créer un fichier.

Entrez le nom à attribuer au fichier.

Collez les informations copiées dans le fichier.

Sélectionnez Commit new file (Valider le nouveau fichier).

Le fichier de modèle est ajouté à votre référentiel.

Vérifiez que l'analyse Microsoft Security DevOps est terminée :

pour le référentiel, sélectionnez Actions.

Sélectionnez le flux de travail pour afficher l'état de l'action.

Pour afficher les résultats de l'analyse, allez sur Sécurité>Alertes d'analyse de code.

Vous pouvez filtrer par outil pour afficher uniquement les résultats IaC.

Configurer et exécuter une extension Azure DevOps pour analyser votre code source IaC connecté

Pour configurer une extension et afficher les résultats de l'analyse dans Azure DevOps procéder comme suit :

Connectez-vous à Azure DevOps.

Sélectionnez votre projet.

Sélectionnez Pipelines.

Sélectionnez le pipeline dans lequel votre extension Azure DevOps pour Microsoft Security DevOps est configurée.

Sélectionnez Modifier le pipeline.

Dans le fichier de configuration YAML du pipeline, sous la ligne

displayNamepour la tâche MicrosoftSecurityDevOps@1, ajoutez le code suivant :inputs: categories: 'IaC'Voici un exemple :

Cliquez sur Enregistrer.

(Facultatif) ajoutez un modèle IaC à votre projet Azure DevOps. Si vous disposez déjà d'un modèle IaC dans votre projet, ignorez cette étape.

Choisissez de valider directement la branche principale ou de créer une nouvelle branche pour la validation, puis sélectionnez Enregistrer.

Pour afficher les résultats de l'analyse IaC, sélectionnez Pipelines, puis sélectionnez le pipeline que vous avez modifié.

Pour plus d'informations, sélectionnez une exécution de pipeline spécifique.

Afficher les détails et les informations de correction pour les règles IaC appliquées

Les outils d'analyse IaC inclus dans Microsoft Security DevOps sont Analyseur de modèle (PSRule est inclus dans l'analyseur de modèle) et Terrascan.

L'analyseur de modèle exécute des règles sur les modèles Azure Resource Manager (modèles ARM) et les modèles Bicep. Pour plus d'informations, consultez les Règles de l'analyseur de modèles et les détails de la correction.

Terrascan exécute des règles sur les modèles ARM et les modèles pour CloudFormation, Docker, Helm, Kubernetes, Kustomize et Terraform. Pour plus d'informations, consultez les règles Terrascan.

Pour en savoir plus sur les outils d'analyse IaC inclus dans Microsoft Security DevOps, consultez :

Contenu connexe

Dans cet article, vous avez appris à configurer une action GitHub et une extension Azure DevOps pour Microsoft Security DevOps afin de rechercher les problèmes de configuration de la sécurité IaC et d'afficher les résultats.

Pour obtenir plus d'informations :

- En savoir plus sur la Sécurité DevOps.

- Découvrez comment connecter votre référentiel GitHub à Defender pour le cloud.

- Découvrez comment connecter votre projet Azure DevOps à Defender pour le cloud.

Commentaires

Bientôt disponible : Tout au long de 2024, nous allons supprimer progressivement GitHub Issues comme mécanisme de commentaires pour le contenu et le remplacer par un nouveau système de commentaires. Pour plus d’informations, consultez https://aka.ms/ContentUserFeedback.

Envoyer et afficher des commentaires pour