Notes

L’accès à cette page nécessite une autorisation. Vous pouvez essayer de vous connecter ou de modifier des répertoires.

L’accès à cette page nécessite une autorisation. Vous pouvez essayer de modifier des répertoires.

Les charges de travail s’étendent généralement sur plusieurs plateformes cloud. Les services de sécurité du cloud doivent faire de même. Microsoft Defender for Cloud protège les charges de travail dans Google Cloud Platform (GCP), mais vous devez configurer la connexion entre celles-ci et Defender for Cloud.

Cette capture d’écran montre des comptes GCP dans le tableau de bord de vue d’ensemble de Defender for Cloud.

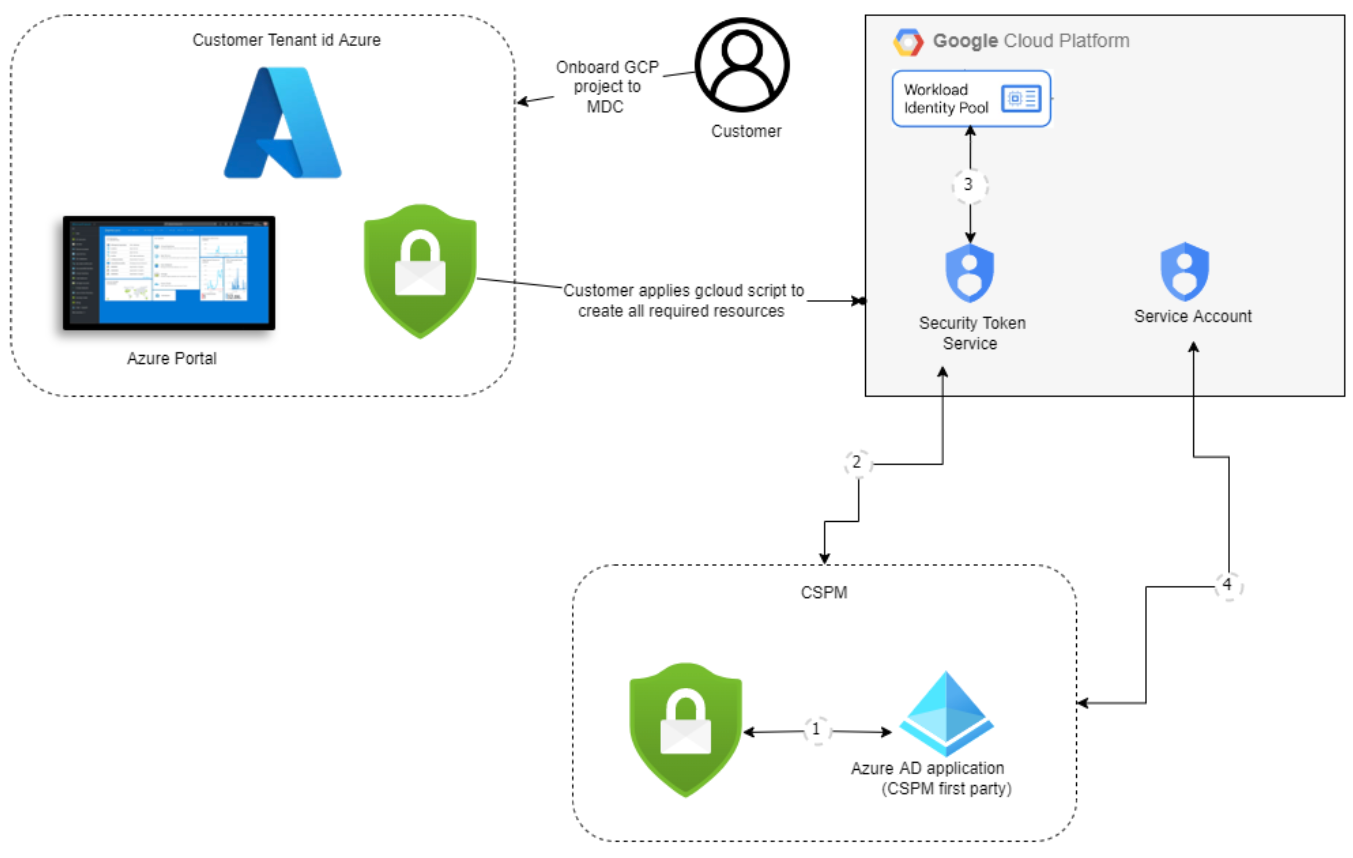

Conception des autorisations GCP

Le processus d’authentification entre Microsoft Defender pour le cloud et GCP est un processus d’authentification fédérée.

Lorsque vous intégrez Defender pour le cloud, le modèle GCloud est utilisé pour créer les ressources suivantes dans le cadre du processus d’authentification :

Pool et fournisseurs d’identités de charge de travail

Comptes de service et liaisons de stratégie

Le processus d’authentification fonctionne comme suit :

Le service CSPM de Microsoft Defender for Cloud acquiert un jeton Microsoft Entra. Microsoft Entra ID signe le jeton à l’aide de l’algorithme RS256 et est valide pendant 1 heure.

Le jeton Microsoft Entra est échangé avec le jeton STS de Google.

Le service STS Google valide le jeton avec le fournisseur d’identité de charge de travail. Le jeton Microsoft Entra est envoyé au service STS de Google qui valide le jeton auprès du fournisseur d’identité de charge de travail. La validation de l’audience se produit et le jeton est signé. Un jeton Google STS est ensuite retourné au service CSPM de Defender for Cloud.

Le service CSPM de Defender for Cloud utilise le jeton STS Google pour emprunter l’identité du compte de service. Le module CSPM de Defender for Cloud reçoit les informations d’identification du compte de service qui sont ensuite utilisées pour analyser le projet.

Prérequis

Pour suivre les procédures décrites dans cet article, vous devez disposer des éléments suivants :

Un abonnement Microsoft Azure. Si vous n’avez pas d’abonnement Azure, vous pouvez vous inscrire pour un compte gratuit.

Microsoft Defender for Cloud configuré sur votre abonnement Azure.

Accès à un projet GCP.

Autorisation de niveau Contributeur pour l’abonnement Azure concerné.

Si le CIEM est activé dans le cadre de Defender pour la gestion de la posture de sécurité coud (CSPM), l’utilisateur qui active le connecteur doit également disposer du rôle Administrateur de sécurité et de l’autorisation Application.ReadWrite.All pour votre locataire.

Pour plus d’informations sur la tarification de Defender for Cloud, consultez la page de tarification. Vous pouvez également estimer les coûts avec la calculatrice de coûts Defender pour cloud.

Quand vous connectez des projets GCP à des abonnements Azure spécifiques, tenez compte de la hiérarchie des ressources Google Cloud et des instructions suivantes :

- Vous pouvez connecter vos projets GCP à Microsoft Defender for Cloud au niveau du projet.

- Vous pouvez connecter plusieurs projets à un même abonnement Azure.

- Vous pouvez connecter plusieurs projets à plusieurs abonnements Azure.

Connecter votre projet GCP

Le processus d’intégration comprend quatre parties qui sont effectuées quand vous créez la connexion de sécurité entre votre projet GCP et Microsoft Defender for Cloud.

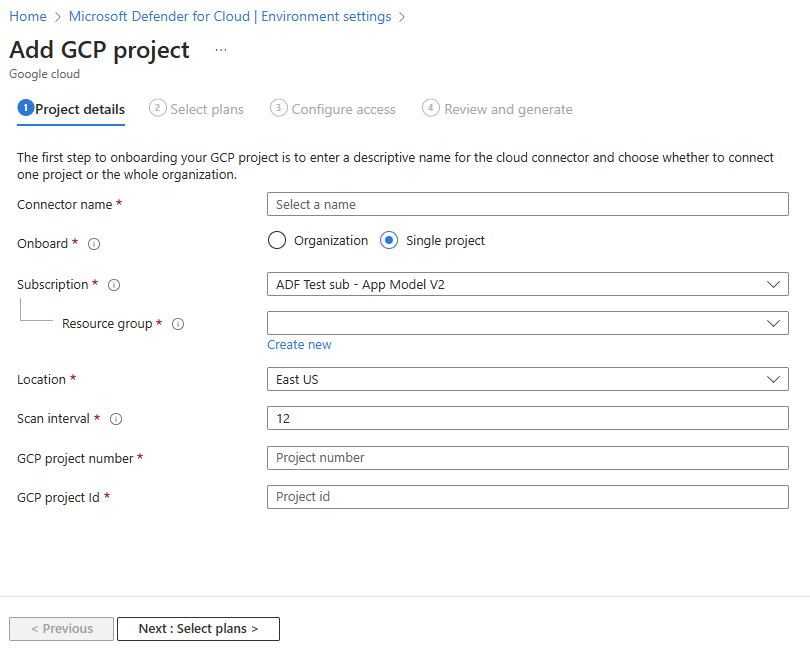

Détails du projet

Dans la première section, vous devez ajouter les propriétés de base de la connexion entre votre projet GCP et Defender for Cloud.

Ici, vous nommez votre connecteur, vous sélectionnez un abonnement et un groupe de ressources, qui sont utilisés pour créer une ressource de modèle ARM appelée « connecteur de sécurité ». Le connecteur de sécurité représente une ressource de configuration qui contient les paramètres des projets.

Vous sélectionnez également un emplacement et vous ajoutez l’ID d’organisation pour votre projet.

Vous pouvez également définir un intervalle pour analyser l’environnement GCP toutes les 4, 6, 12 ou 24 heures.

Certains collecteurs de données s’exécutent avec des intervalles d’analyse fixes et ne sont pas affectés par les configurations d’intervalles personnalisés. Le tableau suivant présente les intervalles d’analyse fixes pour chaque collecteur de données exclu :

| Nom du collecteur de données | Intervalle d’analyse |

|---|---|

| ComputeInstance ArtifactRegistryRepositoryPolicy ArtifactRegistryImage Cluster de Conteneurs ComputeInstanceGroup ComputeZonalInstanceGroupInstance Gestionnaire de groupe d'instances régional de Compute ComputeZonalInstanceGroupManager ComputeGlobalInstanceTemplate |

1 heure |

Quand vous intégrez une organisation, vous pouvez également choisir d’exclure des numéros de projet et des ID de dossier.

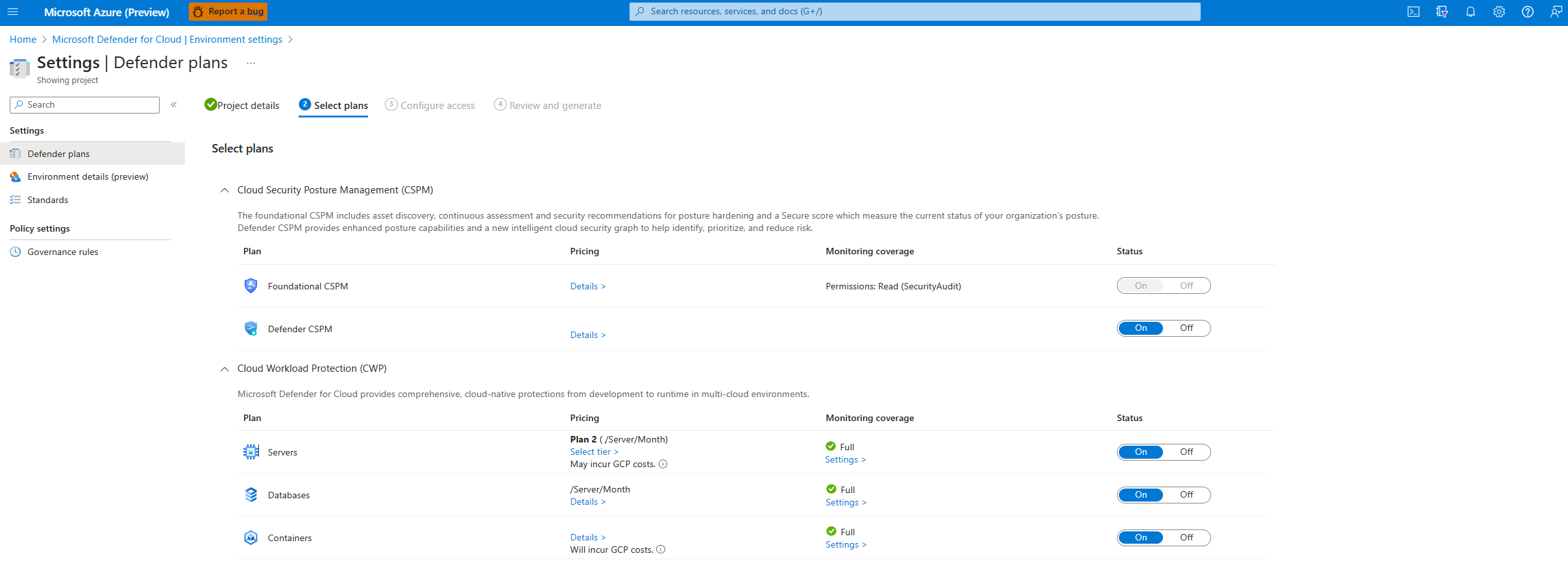

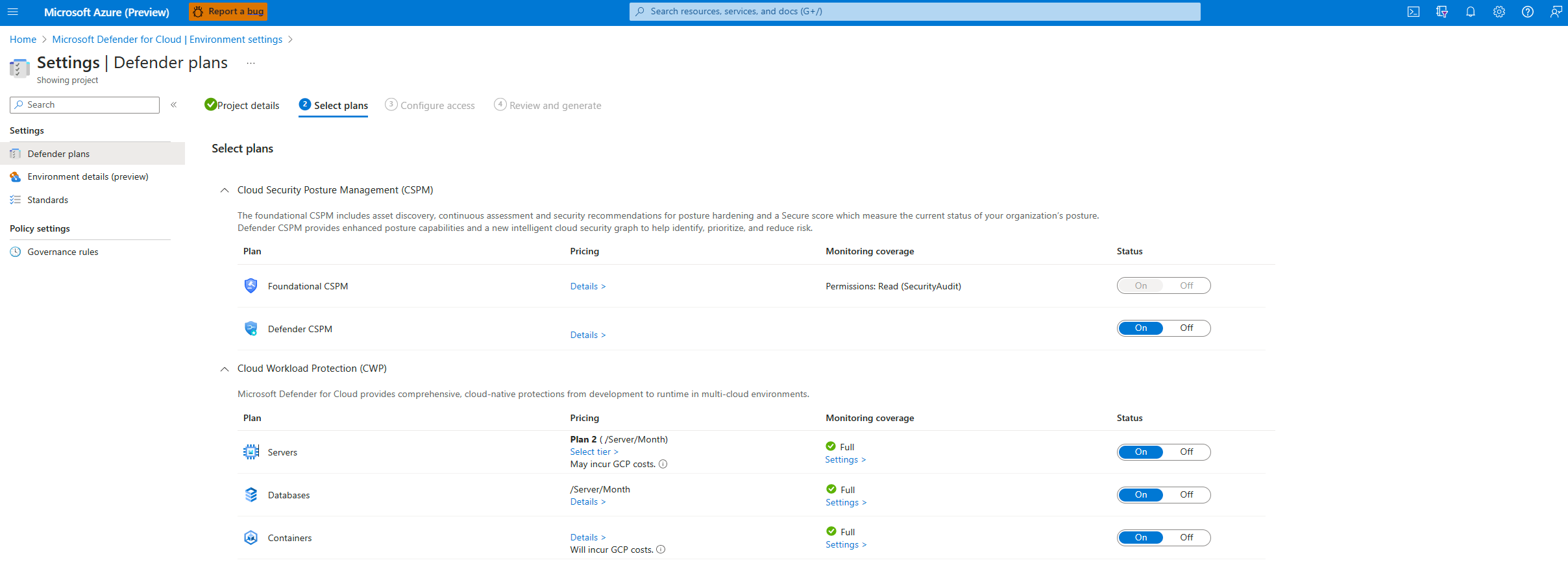

Sélectionner des plans pour votre projet

Après avoir entré les détails de votre organisation, vous pouvez sélectionner les plans à activer.

Vous pouvez choisir ici les ressources que vous souhaitez protéger en fonction du niveau de sécurité que vous voulez recevoir.

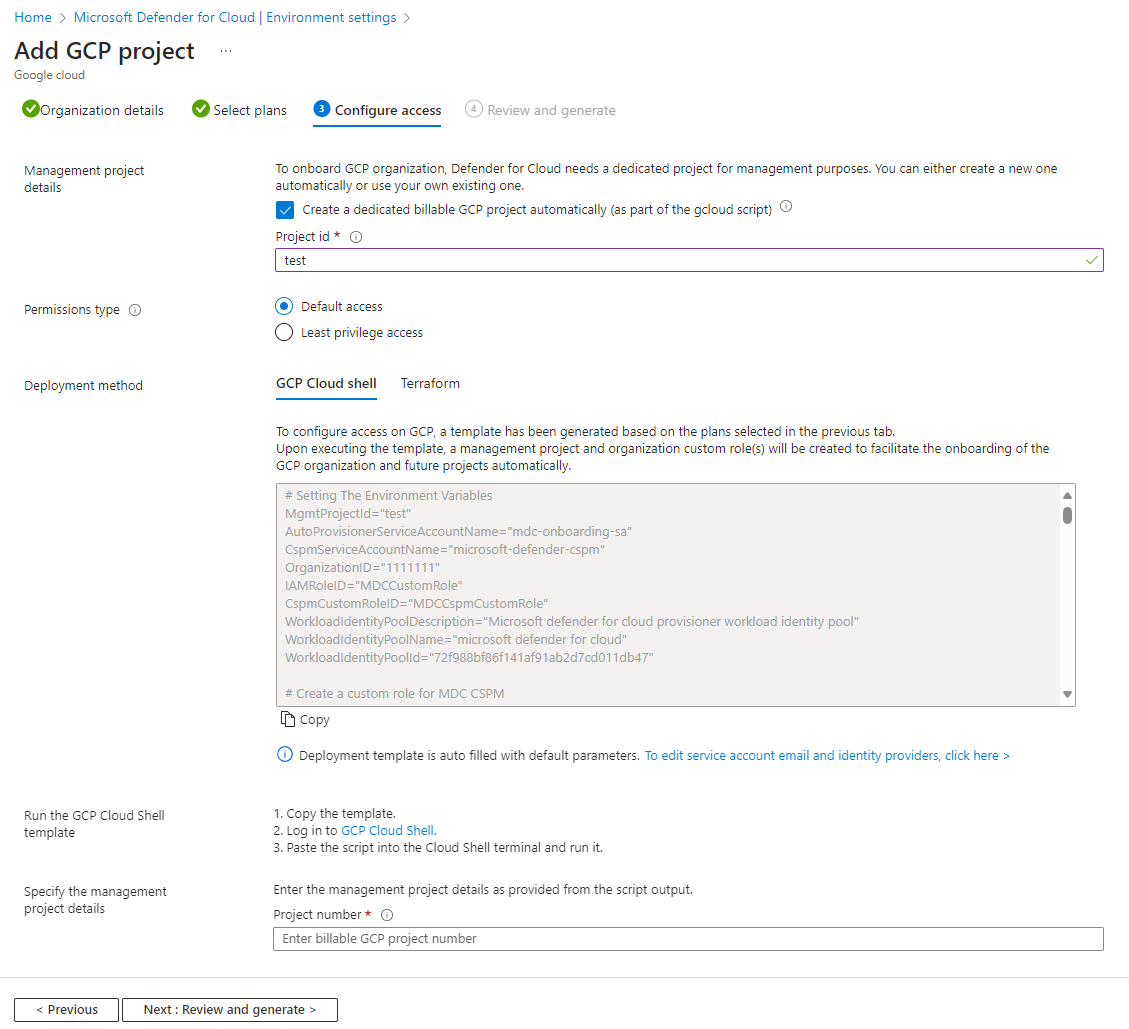

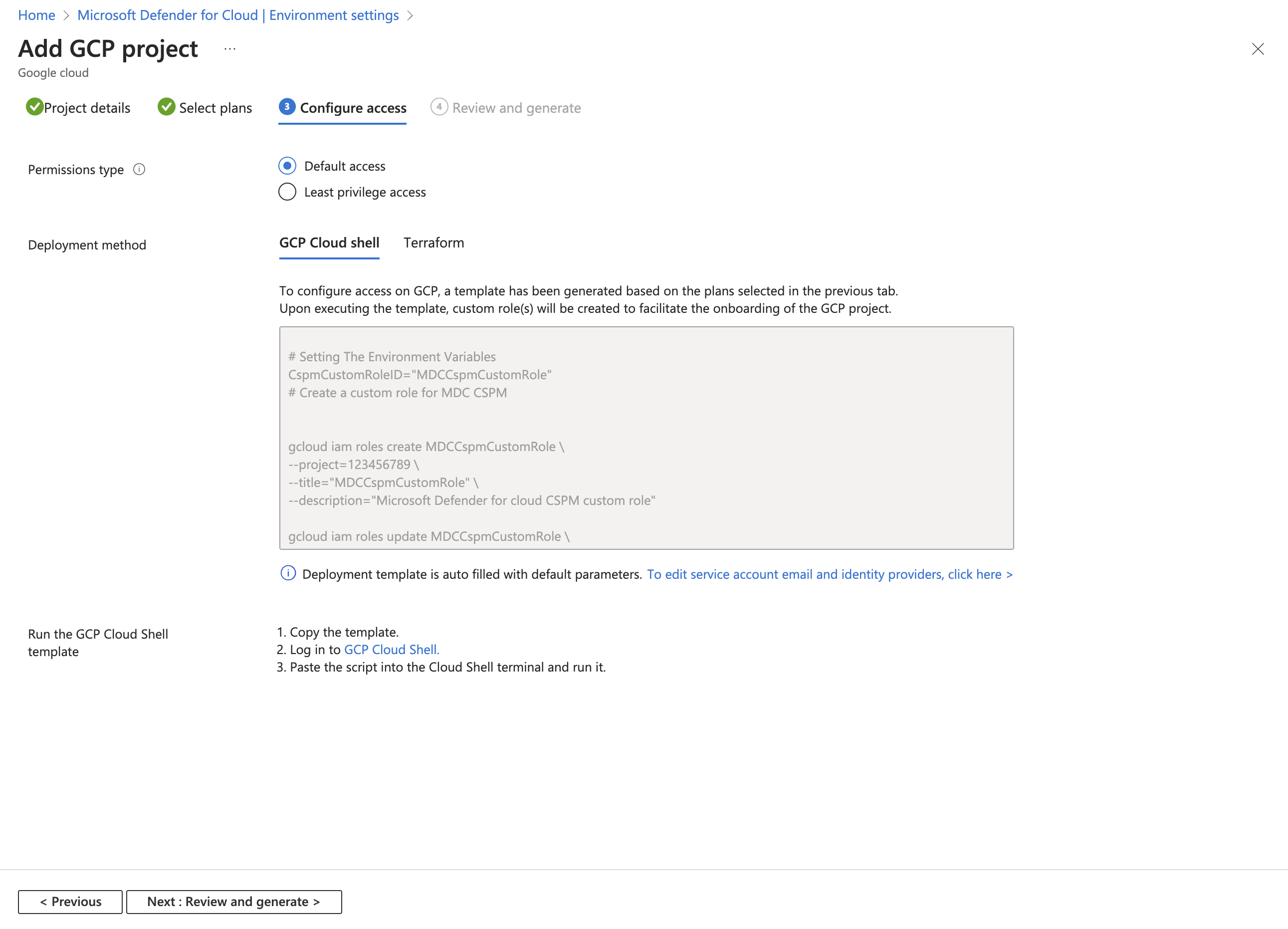

Configurer l’accès pour votre projet

Une fois que vous avez sélectionné les plans, si vous souhaitez activer les ressources que vous voulez protéger, vous devez configurer l’accès entre Defender for Cloud et votre projet GCP.

Dans cette étape, vous pouvez trouver le script GCloud qui doit être exécuté sur le projet GCP qui va être intégré. Le script GCloud est généré en fonction des plans que vous avez sélectionnés pour l’intégration.

Le script GCloud crée toutes les ressources requises sur votre environnement GCP pour que Defender pour le cloud puisse fonctionner et fournir les valeurs de sécurité suivantes :

- Pool d’identités de charge de travail

- Fournisseur d’identité de charge de travail (par plan)

- Comptes de service

- Liaisons de stratégie au niveau du projet (le compte de service a accès seulement au projet spécifique)

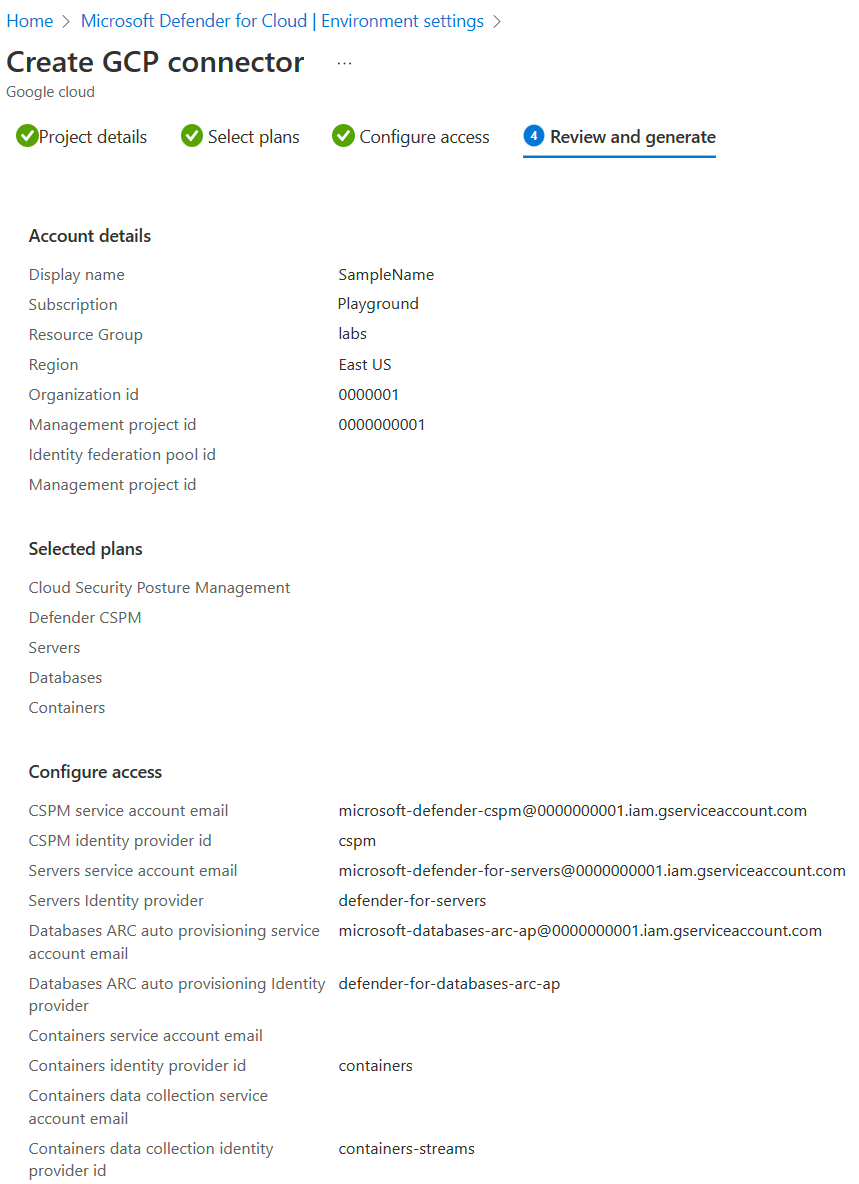

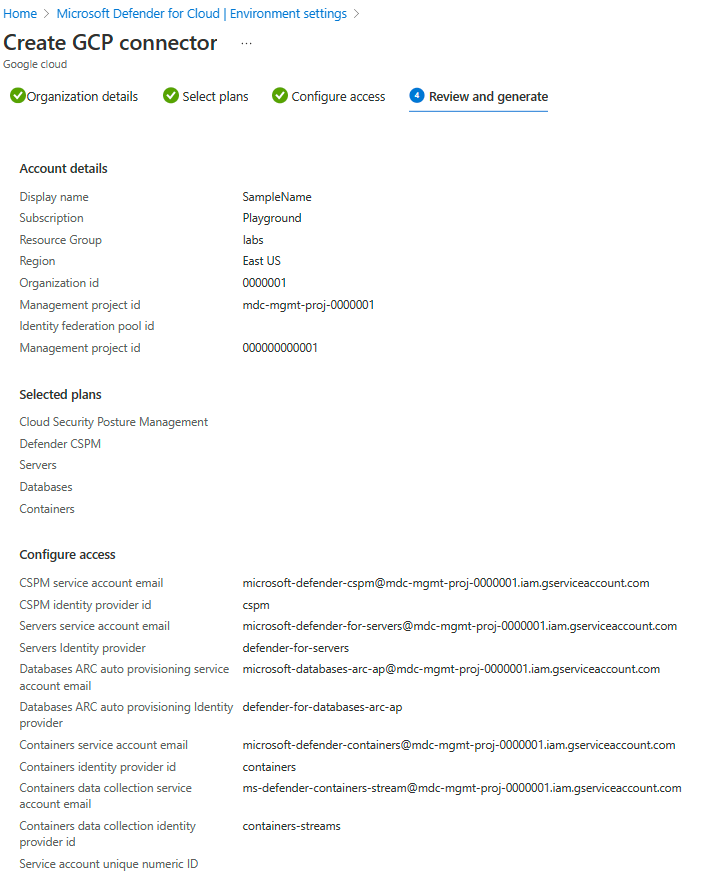

Examiner et générer le connecteur pour votre projet

La dernière étape de l’intégration consiste à passer en revue toutes vos sélections et à créer le connecteur.

Remarque

Pour découvrir vos ressources GCP et permettre l’exécution du processus d’authentification, vous devez activer les API suivantes :

iam.googleapis.comsts.googleapis.comcloudresourcemanager.googleapis.comiamcredentials.googleapis.comcompute.googleapis.comSi vous n’activez pas ces API à ce moment-là, vous pouvez le faire pendant le processus d’intégration en exécutant le script GCloud.

Une fois le connecteur créé, une analyse démarre sur votre environnement GCP. De nouvelles recommandations apparaissent dans Defender for Cloud au bout de 6 heures. Si vous avez activé l’approvisionnement automatique, Azure Arc et toutes les extensions activées sont installés automatiquement pour chaque ressource nouvellement détectée.

Connecter votre organisation GCP

Comme pour l’intégration d’un seul projet, lors de l’intégration d’une organisation GCP, Defender for Cloud crée un connecteur de sécurité pour chaque projet sous l’organisation (sauf si des projets spécifiques ont été exclus).

Détails de l’organisation

Dans la première section, vous devez ajouter les propriétés de base de la connexion entre votre organisation GCP et Defender for Cloud.

Vous nommez ici votre connecteur, vous sélectionnez un abonnement et un groupe de ressources qui seront utilisés pour créer une ressource de modèle ARM appelée « connecteur de sécurité ». Le connecteur de sécurité représente une ressource de configuration qui contient les paramètres des projets.

Vous sélectionnez également un emplacement et vous ajoutez l’ID d’organisation pour votre projet.

Quand vous intégrez une organisation, vous pouvez également choisir d’exclure des numéros de projet et des ID de dossier.

Sélectionner des plans pour votre organisation

Après avoir entré les détails de votre organisation, vous pouvez sélectionner les plans à activer.

Vous pouvez choisir ici les ressources que vous souhaitez protéger en fonction du niveau de sécurité que vous voulez recevoir.

Configurer l’accès pour votre organisation

Une fois que vous avez sélectionné les plans, si vous souhaitez activer les ressources que vous voulez protéger, vous devez configurer l’accès entre Defender for Cloud et votre organisation GCP.

Quand vous intégrez une organisation, il existe une section qui inclut les détails du projet de gestion. À l’instar d’autres projets GCP, l’organisation est également considérée comme un projet et est utilisée par Defender for Cloud pour créer toutes les ressources nécessaires pour connecter l’organisation à Defender for Cloud.

Dans la section Détails du projet de gestion, vous avez le choix entre :

- Dédier un projet de gestion pour Defender pour le cloud à inclure dans le script GCloud.

- Fournir les détails d’un projet déjà existant à utiliser comme projet de gestion avec Defender pour le cloud.

Vous devez décider quelle est la meilleure option pour l’architecture de votre organisation. Nous vous recommandons de créer un projet dédié pour Defender pour le cloud.

Le script GCloud est généré en fonction des plans que vous avez sélectionnés pour l’intégration. Le script crée toutes les ressources requises sur votre environnement GCP pour que Defender for Cloud puisse fonctionner et fournir les avantages de sécurité suivants :

- Pool d’identités de charge de travail

- Fournisseur d’identité de charge de travail pour chaque plan

- Rôle personnalisé pour accorder à Defender pour le cloud l’accès pour découvrir et obtenir le projet sous l’organisation intégrée

- Un compte de service pour chaque plan

- Un compte de service pour le service d’approvisionnement automatique

- Des liaisons de stratégie au niveau de l’organisation pour chaque compte de service

- Des activations d’API au niveau du projet de gestion

Certaines API ne sont pas utilisées directement avec le projet de gestion. Au lieu de cela, les API s’authentifient via ce projet et utilisent une des API d’un autre projet. L’API doit être activée sur le projet de gestion.

Examiner et générer le connecteur pour votre organisation

La dernière étape de l’intégration consiste à passer en revue toutes vos sélections et à créer le connecteur.

Remarque

Pour découvrir vos ressources GCP et permettre l’exécution du processus d’authentification, vous devez activer les API suivantes :

iam.googleapis.comsts.googleapis.comcloudresourcemanager.googleapis.comiamcredentials.googleapis.comcompute.googleapis.comSi vous n’activez pas ces API à ce moment-là, vous pouvez le faire pendant le processus d’intégration en exécutant le script GCloud.

Une fois le connecteur créé, une analyse démarre sur votre environnement GCP. De nouvelles recommandations apparaissent dans Defender for Cloud au bout de 6 heures. Si vous avez activé l’approvisionnement automatique, Azure Arc et toutes les extensions activées sont installés automatiquement pour chaque ressource nouvellement détectée.

Facultatif : configurer des plans sélectionnés

Par défaut, tous les plans sont Activés. Vous pouvez désactiver les plans dont vous n’avez pas besoin.

Configurer le plan Defender pour serveurs

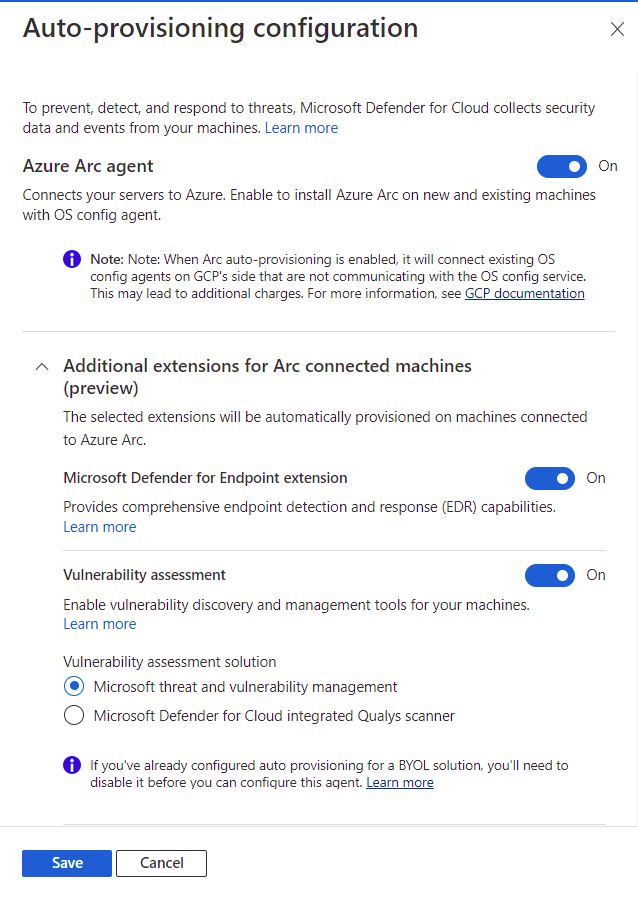

Microsoft Defender pour serveurs ajoute la détection des menaces et des défenses avancées à vos instances de machines virtuelles GCP. Pour avoir une visibilité complète sur le contenu de sécurité de Microsoft Defender pour serveurs, connectez vos instances de machine virtuelle GCP à Azure Arc. Si vous choisissez le plan Microsoft Defender pour serveurs, vous avez besoin des éléments suivants :

Microsoft Defender pour serveurs activé sur votre abonnement. Pour savoir comment activer des plans, consultez Activer des fonctionnalités de sécurité renforcée.

Azure Arc pour serveurs est installé sur vos instances de machines virtuelles.

Nous vous recommandons d’utiliser le processus d’approvisionnement automatique pour installer Azure Arc sur vos instances de machine virtuelle. L’approvisionnement automatique est activé par défaut dans le processus d’intégration et nécessite des autorisations de Propriétaire sur l’abonnement. Le processus d’approvisionnement automatique d’Azure Arc utilise l’agent de configuration du système d’exploitation côté GCP. Découvrez plus d’informations sur la disponibilité de l’agent de configuration du système d’exploitation sur les machines GCP.

Le processus d’approvisionnement automatique d’Azure Arc utilise le gestionnaire de machines virtuelles sur GCP pour appliquer des stratégies sur vos machines virtuelles via l’agent de configuration du système d’exploitation. Une machine virtuelle qui a un agent de configuration du système d’exploitation actif entraîne un coût conformément à GCP. Pour voir comment ce coût peut affecter votre compte, reportez-vous à la documentation technique de GCP.

Microsoft Defender pour serveurs n’installe pas l’agent de configuration du système d’exploitation sur une machine virtuelle qui ne l’a pas installé. Cependant, Microsoft Defender pour serveurs autorise la communication entre l’agent de configuration du système d’exploitation et le service de configuration du système d’exploitation si l’agent est déjà installé mais ne communique pas avec le service. Cette communication peut changer l’agent de configuration du système d’exploitation de inactive en active et entraîner des coûts supplémentaires.

Vous pouvez aussi connecter manuellement vos instances de machines virtuelles à Azure Arc pour serveurs. Les instances des projets pour lesquels le plan Defender pour serveurs est activé et qui ne sont pas connectées à Azure Arc sont mises en évidence par la recommandation Les instances de machine virtuelle GCP doivent être connectées à Azure Arc. Sélectionnez l’option Corriger dans la recommandation pour installer Azure Arc sur les machines sélectionnées.

Les serveurs Azure Arc respectifs pour les machines virtuelles GCP qui n’existent plus (et les serveurs Azure Arc respectifs avec l’état Déconnecté ou Expiré) sont supprimés au bout de sept jours. Ce processus a pour effet de supprimer les entités Azure Arc non pertinentes, garantissant ainsi que seuls les serveurs Azure Arc liés aux instances existantes sont affichés.

Vérifiez que vous respectez la configuration réseau requise pour Azure Arc.

Activez ces autres extensions sur les machines connectées à Azure Arc :

- Microsoft Defender pour Endpoint

- Une solution d’évaluation des vulnérabilités (Gestion des vulnérabilités Microsoft Defender ou Qualys)

Defender pour serveurs attribue des étiquettes à vos ressources GCP Azure Arc pour gérer le processus d’approvisionnement automatique. Ces étiquettes doivent être correctement affectées à vos ressources afin que Defender pour serveurs puissent gérer vos ressources : Cloud, InstanceName, MDFCSecurityConnector, MachineId, ProjectId et ProjectNumber.

Pour configurer le plan Defender pour serveurs :

Suivez les étapes pour connecter votre projet GCP.

Sous l’onglet Sélectionner des plans, sélectionnez Configurer.

Dans le volet Configuration de l’approvisionnement automatique, définissez les boutons bascule sur Activé ou sur Désactivé, selon vos besoins.

Si l’agent Azure Arc est désactivé, vous devez suivre le processus d’installation manuelle mentionné précédemment.

Sélectionnez Enregistrer.

Continuez à partir de l’étape 8 des instructions de Connecter votre projet GCP.

Configurer le plan Defender pour bases de données

Pour avoir une visibilité complète sur le contenu de sécurité de Microsoft Defender pour bases de données, connectez vos instances de machine virtuelle GCP à Azure Arc.

Pour configurer le plan Defender pour bases de données :

Suivez les étapes pour connecter votre projet GCP.

Sous l’onglet Sélectionner des plans, dans Bases de données, sélectionnez Paramètres.

Dans le volet Configuration du plan, définissez les boutons bascule sur Activé ou Désactivé, selon vos besoins.

Si le bouton bascule pour Azure Arc est défini sur Désactivé, vous devez suivre le processus d’installation manuelle mentionné précédemment.

Sélectionnez Enregistrer.

Continuez à partir de l’étape 8 des instructions de Connecter votre projet GCP.

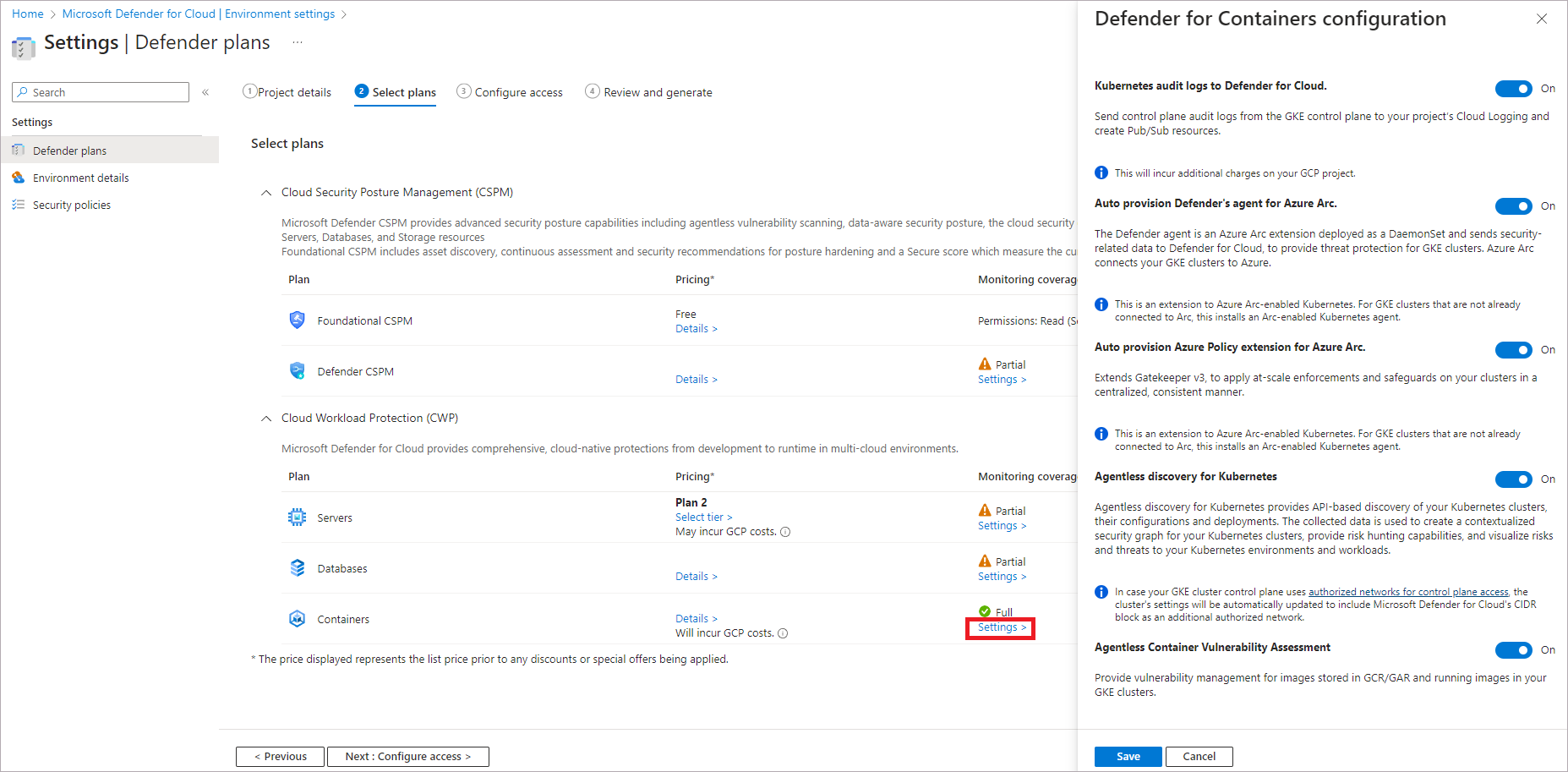

Configurer le plan Defender pour les conteneurs

Microsoft Defender pour les conteneurs apporte la détection des menaces et des défenses avancées à vos clusters GCP Google Kubernetes Engine (GKE) Standard. Pour bénéficier pleinement de la sécurité de Defender pour les conteneurs et pour protéger entièrement les clusters GCP, vérifiez que vous répondez aux exigences suivantes.

Remarque

- Si vous choisissez de désactiver les options de configuration disponibles, aucun agent ou composant ne sera déployé sur vos clusters. En savoir plus sur la disponibilité des fonctionnalités.

- Quand il est déployé sur GCP, Microsoft Defender pour les conteneurs peut entraîner des coûts externes tels que des coûts de journalisation, des coûts de publication/abonnement et des coûts de sortie.

Journaux d’audit Kubernetes vers Defender for Cloud : activé par défaut. Cette configuration est disponible au niveau du projet GCP uniquement. Elle permet la collecte sans agent des données du journal d’audit à travers GCP Cloud Logging vers le back-end de Microsoft Defender for Cloud pour approfondir l’analyse. Defender pour les conteneurs nécessite des journaux d’audit du plan de contrôle pour fournir une protection contre les menaces au moment de l’exécution. Pour envoyer les journaux d’audit Kubernetes à Microsoft Defender, basculez le paramètre sur Activé.

Remarque

Si vous désactivez cette configuration, la fonctionnalité

Threat detection (control plane)est désactivée. En savoir plus sur la disponibilité des fonctionnalités.Approvisionnement automatique du capteur Defender pour Azure Arc et Approvisionnement automatique de l’extension Azure Policy pour Azure Arc : activés par défaut. Vous pouvez installer Kubernetes avec Azure Arc et ses extensions sur vos clusters GKE de trois façons différentes :

- Activez l’approvisionnement automatique de Microsoft Defender pour les conteneurs au niveau du projet, comme expliqué dans les instructions de cette section. Nous recommandons cette méthode.

- Utilisez les recommandations de Defender for Cloud pour l’installation par cluster. Elles apparaissent dans la page des recommandations de Microsoft Defender for Cloud. Découvrez comment déployer la solution sur des clusters spécifiques.

- Installez manuellement Kubernetes avec Arcet les extensions.

La fonctionnalité d’accès aux API K8S fournit une découverte basée sur l’API de vos clusters Kubernetes. Pour activer, mettez le commutateur d'accès à l’API K8S sur Activé.

La fonctionnalité d’accès au Registre fournit une gestion des vulnérabilités pour les images stockées dans Google Container Registry (GCR) et Google Artifact Registry (GAR) et l’exécution d’images sur vos clusters GKE. Pour activer, réglez le commutateur Accès au Registre sur Activé.

Pour configurer le plan Defender pour les conteneurs :

Suivez les étapes de Connecter votre projet GCP.

Sous l’onglet Sélectionner des plans, sélectionnez Configurer. Ensuite, dans le volet Configuration de Defender pour les conteneurs, définissez les boutons bascule sur Activé.

Sélectionnez Enregistrer.

Continuez à partir de l’étape 8 des instructions de Connecter votre projet GCP.

Configurer le plan CSPM Defender

Si vous choisissez le plan Microsoft Defender CSPM, vous avez besoin des éléments suivants :

- Un abonnement Microsoft Azure. Si vous n’avez pas d’abonnement Azure, inscrivez-vous pour un abonnement gratuit.

- Vous devez activer Microsoft Defender for Cloud sur votre abonnement Azure.

- Pour accéder à toutes les fonctionnalités disponibles à partir du plan CSPM, le plan doit être activé par le Propriétaire de l’abonnement.

- Pour activer les fonctionnalités CIEM (Cloud Infrastructure Entitlement Management), il faut que le compte Entra ID utilisé pour le processus d’intégration ait le rôle d’annuaire Administrateur d’application ou Administrateur d’application cloud pour votre locataire (ou des droits d’administrateur équivalents pour créer des inscriptions d’applications). Cette exigence est nécessaire seulement lors du processus d’intégration.

Découvrez plus d’informations sur l’activation de CSPM Defender.

Pour configurer le plan CSPM Defender :

Suivez les étapes pour connecter votre projet GCP.

Sous l’onglet Sélectionner des plans, sélectionnez Configurer.

Dans le volet Configuration du plan, définissez les boutons bascule sur Activé ou Désactivé. Pour tirer pleinement parti de CSPM Defender, nous vous recommandons de définir tous les boutons bascule sur Activé.

Sélectionnez Enregistrer.

Continuez à partir de l’étape 8 des instructions de Connecter votre projet GCP.

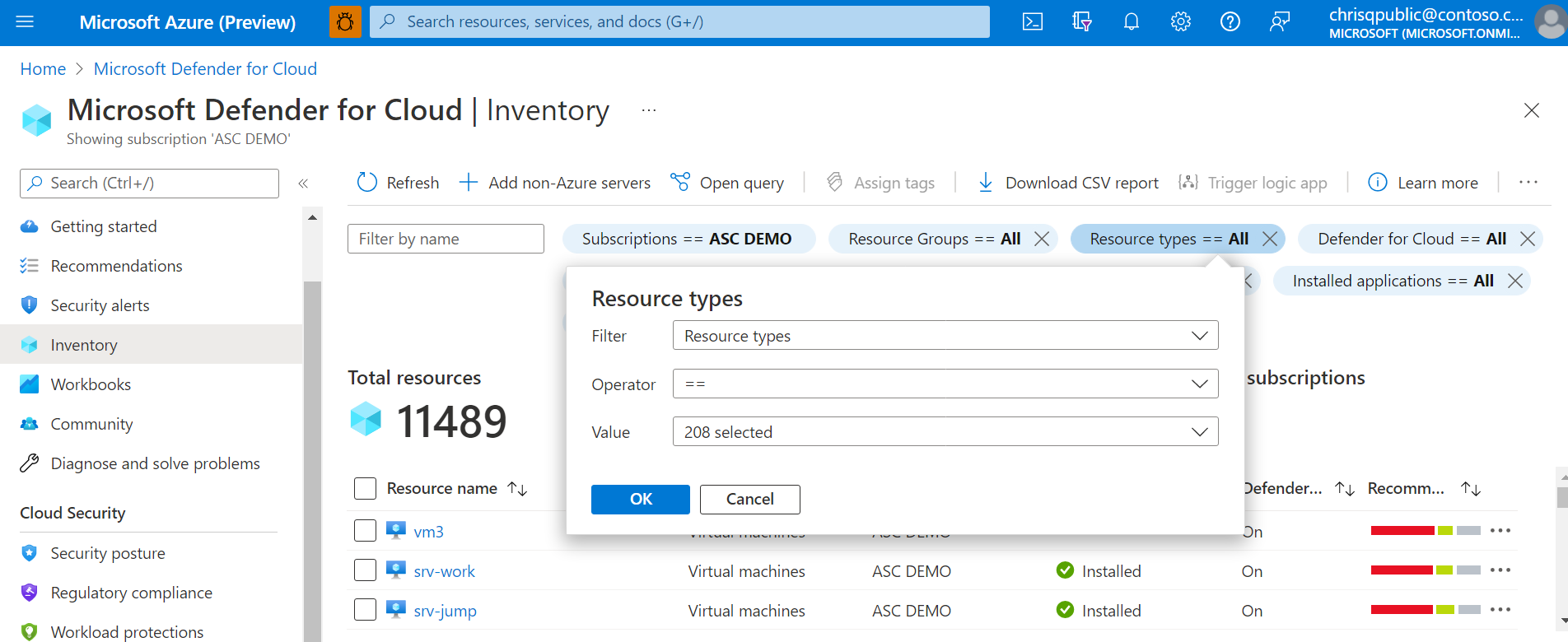

Surveiller vos ressources GCP

La page des recommandations de sécurité de Defender for Cloud affiche vos ressources GCP avec vos ressources Azure et AWS pour un véritable affichage multicloud.

Afin de voir toutes les recommandations actives pour vos ressources par type de ressource, utilisez la page d’inventaire des ressources de Defender for Cloud et filtrez sur le type de ressource GCP qui vous intéresse.

Remarque

L'agent Log Analytics (également connu sous le nom de MMA) sera retiré du service en août 2024. Toutes les fonctionnalités et capacités de sécurité de Defender pour serveurs qui en dépendent actuellement, y compris celles décrites sur cette page, seront disponibles via l'intégration de Microsoft Defender pour point de terminaison ou l'analyse sans agent, avant la date de retrait du service. Pour plus d’informations sur la feuille de route de chacune des fonctionnalités qui s’appuient actuellement sur l’agent Log Analytics, consultez cette annonce.

Intégrer à Microsoft Defender XDR

Quand vous activez Defender for Cloud, les alertes Defender for Cloud sont automatiquement intégrées au portail Microsoft Defender.

L’intégration entre Microsoft Defender pour le cloud et Microsoft Defender XDR apporte vos environnements cloud dans Microsoft Defender XDR. Avec les alertes et les corrélations cloud de Defender pour le cloud intégrées à Microsoft Defender XDR, les équipes SOC peuvent désormais accéder à toutes les informations de sécurité à partir d’une interface unique.

Découvrez plus d’informations sur les alertes de Defender for Cloud dans Microsoft Defender XDR.

Étapes suivantes

La connexion de votre projet GCP fait partie de l’expérience multicloud disponible dans Microsoft Defender for Cloud :

- Attribuer l’accès aux propriétaires de charges de travail.

- Protégez toutes vos ressources avec Defender for Cloud.

- Configurez vos machines locales et votre compte AWS.

- Résoudre les problèmes liés aux connecteurs multiclouds.

- Résolvez la stratégie de partage restreint de domaine.

- Obtenez des réponses aux questions courantes sur la connexion de votre projet GCP.